資安研究人員發表論文揭露Battering RAM攻擊,示範只要一塊成本約50美元的客製記憶體介面板,就能在Intel Scalable SGX與AMD SEV-SNP這兩種主流機密運算技術上,繞過記憶體加密與開機驗證,在SGX上取得受保護記憶體的任意明文讀寫能力,並在SEV-SNP上破壞驗證機制(Attestation),直接動搖公有雲機密運算宣稱連雲端營運商都看不到資料內容的安全前提。研究團隊更指出,這類攻擊無法靠軟體或韌體更新輕易修補。

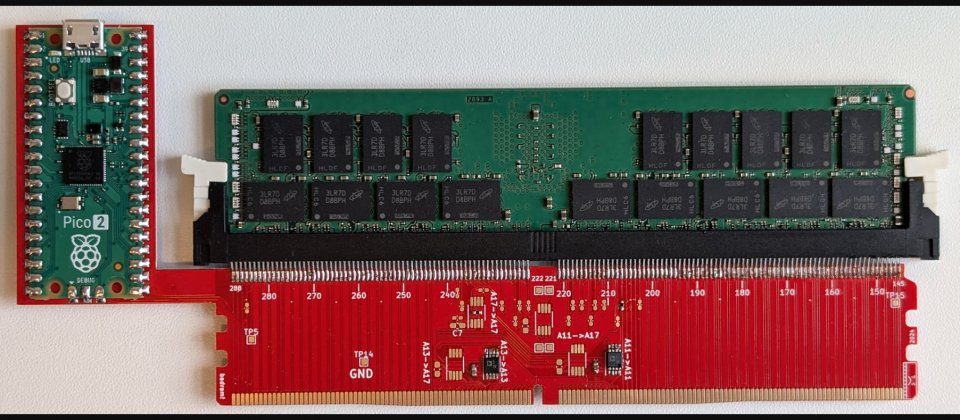

Battering RAM研究團隊在處理器與DDR4 DRAM之間插入一塊自製中介層(Interposer)電路板,平常在開機階段不干擾正常開機流程,讓平臺的信任開機與記憶體檢查全部通過,待系統進入正常運作後,再切換成惡意模式,悄悄把受保護位址導向攻擊者控制的區域,進行密文重播(Ciphertext Replay)與竄改。

Battering RAM研究團隊在處理器與DDR4 DRAM之間插入自製中介層(Interposer)電路板,手法是利用中介層在系統運作階段動態改寫記憶體位址對映,製造看似正常卻指向錯誤實體位置的記憶體位址別名。中介層在開機時不會干擾任何流程,使平臺的信任開機與記憶體檢查順利通過,待系統進入正常運作後,才切換成攻擊模式,把原本受保護的位址悄悄導向攻擊者控制的區域,進行密文重播(Ciphertext Replay)與內容竄改。

Battering RAM特別強調其攻擊條件與成本落在實務可行範圍內,攻擊者只需單次短暫實體接觸,在伺服器主機板與記憶體模組之間插入中介層即可,不需要昂貴的高頻量測儀器,也不依賴時序干擾或不穩定的微架構行為。Battering RAM針對對象以採用DDR4的雲端與代管環境為主,尤其是執行機密運算工作負載的公有雲資料中心,潛在攻擊者包括有權限進出機房的雲端員工、維運或清潔人員,甚至是硬體運送與製造過程中的供應鏈污染。

該研究點出的關鍵在於,目前可擴充記憶體加密方案大多只針對被動窺探威脅設計,同一實體位址上的相同明文,對應到固定密文,有助於抵禦冷開機之類直接讀取記憶體內容的攻擊,卻沒有導入新鮮度驗證。

Intel SGX與AMD SEV-SNP已被多家主流公有雲供應商採用,提供機密運算服務,並被用在通訊、瀏覽器與醫療等領域的實際應用。Battering RAM研究團隊指出,英特爾與AMD都已確認這項發現,但Battering RAM的攻擊面位於處理器與DRAM之間的實體匯流排,對現有平臺而言,單靠韌體或作業系統更新無法完全封堵,要從根本解決,恐怕得在下世代的記憶體加密設計中,引入對重播與別名式攻擊更強的防護機制。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10