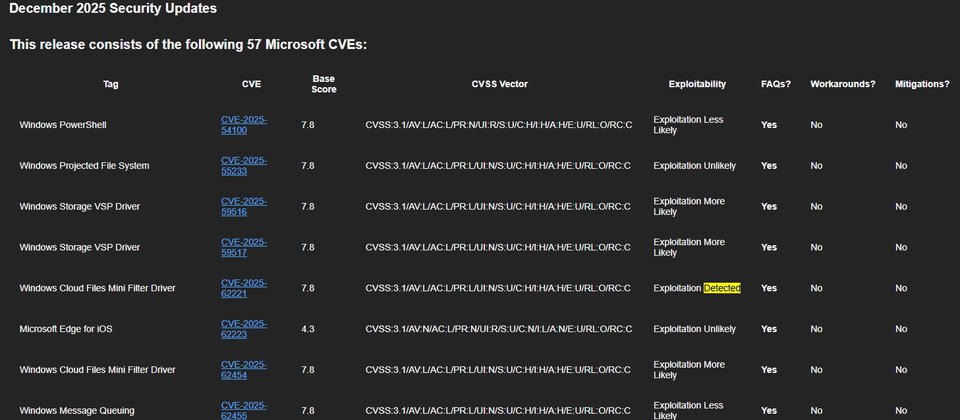

12月9日微軟發布本月份例行更新(Patch Tuesday),總共修補57個資安漏洞,較上個月63個略為減少。根據漏洞的類型來看,權限提升(EoP)漏洞占半數最多,有29個;其次是遠端程式碼執行(RCE)漏洞,有19個;其餘為資訊洩露(ID)、欺騙,以及阻斷服務(DoS)相關漏洞,分別為4個、3個,以及2個。值得留意的是,本次有3個是零時差漏洞,1個已被用於實際攻擊,另外2個在微軟修補前已被公開。

其中,已被利用於攻擊活動的是CVE-2025-62221,此漏洞出現於Windows雲端檔案小型過濾器驅動程式(Windows Cloud Files Mini Filter Driver),為記憶體釋放後再存取利用(Use After Free)型態的漏洞,得到授權的攻擊者可用於提升權限,若是成功利用,他們就有機會得到SYSTEM權限,CVSS風險為7.8分。這項漏洞由微軟威脅情報中心(MSTIC)與微軟資安回應中心(MSRC)通報,究竟攻擊者如何利用,微軟並未說明。

另外兩項修補前已被公開的零時差漏洞,分別是CVE-2025-64671與CVE-2025-54100。其中又以CVE-2025-64671較引起注意,原因在於通報者是Ari Marzuk,他不久前才揭露AI整合式開發工具(IDE)一系列漏洞IDEsaster而受到關注。CVE-2025-64671出現於IDE工具Jetbrains的GitHub Copilot延伸套件,為RCE漏洞,不過對於該漏洞帶來的影響,微軟指出未經授權、位於遠端的攻擊者,可藉由不受信任的檔案或MCP伺服器,進行跨提示注入攻擊(Cross-Prompt Injection Attack,XPIA),而能在本機執行任意程式碼,風險值為8.4。

還有一個已被公開的漏洞CVE-2025-54100,同樣是RCE漏洞,也能讓未經授權的遠端攻擊者於本機執行任意程式碼,此漏洞出現在PowerShell,風險值為7.8。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09