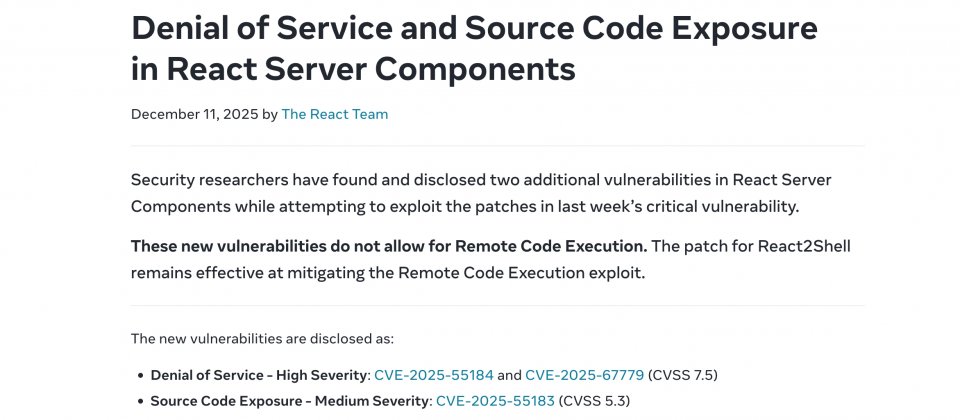

研究人員在檢視上周React伺服器元件(Server Components)關鍵漏洞CVE-2025-55182的修補是否可能被繞過時,又揭露3項新弱點,包含2個DoS漏洞CVE-2025-55184與CVE-2025-67779,以及1個原始碼曝露漏洞CVE-2025-55183。React團隊表示,新漏洞不涉及遠端程式碼執行,上周用於緩解React2Shell的修補仍可阻擋遠端程式碼執行型攻擊,但先前釋出的修補不完整,已升級的使用者仍需再升級到更新的修補版本。

受影響套件為react-server-dom-webpack、react-server-dom-parcel與react-server-dom-turbopack,版本涵蓋19.0.0至19.2.2。React也提醒,要是為了因應上周漏洞已升級到19.0.2、19.1.3或19.2.2,這些版本的修補不完整仍可能面臨風險,建議再更新至19.0.3、19.1.4或19.2.3等版本。

在DoS漏洞CVE-2025-55184與CVE-2025-67779方面,攻擊者可對任何React Server Functions端點送出特製HTTP請求,伺服器在反序列化時可能觸發無限迴圈,導致程序卡住並持續消耗CPU,進而讓服務無法正常回應。React並提醒,即使應用程式本身未實作任何React Server Functions端點,只要部署環境支援React Server Components就可能受到影響。

而原始碼洩漏部分,前提是應用程式存在可被觸發的Server Function,且該函式會將引數以字串形式輸出或回傳,如此惡意請求便可能導致伺服器回傳Server Function的原始碼。官方指出,風險主要是存在於原始碼中的祕密,像是直接寫死的金鑰或憑證。以process.env.SECRET等方式在執行階段注入的祕密,則不在本次影響範圍內。

React也再次界定受影響範圍,要是React程式碼不在伺服器端執行,或未使用支援React Server Components的框架、打包工具或外掛,則不受影響,官方點名Next、React Router等生態系專案可能因相依關係而被波及,並表示已與部分託管服務供應商合作部署暫時性緩解措施,不過官方強調,不應長期依賴暫時性措施,開發者仍需升級至已修補版本。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09