為了避免行蹤被發現,駭客濫用合法服務的API充當C2通訊的管道,這樣的情況越來越常發生,有資安業者發現新的後門程式而引起外界關注。

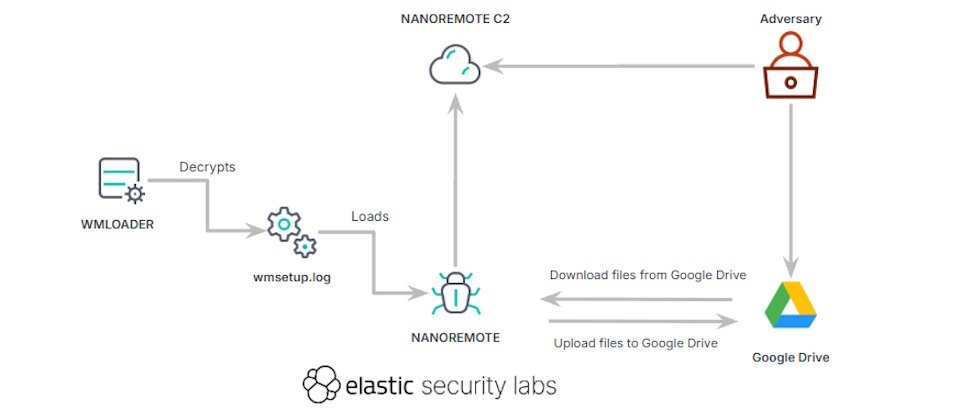

資料搜尋及分析業者Elastic旗下的資安實驗室指出,他們在今年10月透過遙測發現新的Windows後門程式NanoRemote,此惡意軟體疑似來自外號為Ref7707、CL-STA-0049、Earth Alux,以及Jewelbug的中國駭客組織,且與另一個該組織使用的惡意程式FinalDraft具有相似之處。而NanoRemote引起Elastic注意的地方,在於駭客濫用Google Drive的API,將資料從受害電腦與目的地之間來回地傳送,使得有效酬載及竊得資料可暫存在難以偵測的地方。針對檔案傳輸,NanoRemote搭載了工作管理系統,不僅能排程上傳和下載的工作,還能暫停或恢復中斷的檔案傳輸,並能產生所需的權杖(Token)。

針對Ref7707散布NanoRemote的攻擊流程,主要的工具包含惡意程式載入工具WMLoader與NanoRemote,但究竟他們如何入侵受害電腦,Elastic沒有說明。

駭客將WMLoader偽裝成Bitdefender防毒軟體的元件BDReinit.exe,並搭配無效的數位簽章來掩人耳目。一旦執行,WMLoader就會呼叫大量的Windows功能,目的是準備處理特定檔案嵌入的Shell Code。此Shell Code會在存放WMLoader的資料夾當中,尋找特定檔案,然後使用16個位元組(byte)的ASCII金鑰,透過AES-CBC演算法解密NanoRemote,並於記憶體內執行。Elastic提及,駭客除了將WMLoader偽裝成Bitdefender防毒軟體的元件,也有偽裝成趨勢科技檔案的情形。

NanoRemote以C++撰寫而成,是功能齊全的後門程式,攻擊者能用於偵察、執行檔案,以及下達指令。此惡意程式初始化時,會為受害電腦建立GUID列管,然後啟動22個命令處理器。附帶一提的是,Ref7707整合了開源工具Microsoft Detours與libPeConv,目的是攔截API及載入PE檔案。

Ref7707並非首度濫用合法API從事惡意軟體活動,去年11月,這些駭客針對南美國家外交部下手,散布惡意軟體FinalDraft、GuidLoader,以及PathLoader,而他們建立C2的管道,是濫用微軟的Graph API。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02