最近兩年,網路釣魚攻擊手法多半以ClickFix為主,不過也有駭客利用會議安排為由,進行對手中間人攻擊(AiTM),意圖竊取Google Workspace和Facebook商業廣告管理帳號,過程裡他們假冒知名企業,並濫用名為Calendly的線上會議排程工具。

資安業者Push Security揭露新一波高度針對性的網釣活動,攻擊者利用AiTM網釣工具包,目標是採用Google作為主要身分識別供應商(IdP)的企業,最終目的是接管用於管理數位廣告的帳號。

在其中一起事故裡,攻擊者冒充大型奢侈品集團LVMH的人才招募與培訓部門,寄信給受害者,內容高度針對性,而且文筆流暢,不僅包含受害者的資料,寄信來源看起來像是LVMH合法員工。Push Security提到,若在網路上搜尋寄件人的名字,受害者應該就會認為是真的徵才信件,因此他們研判,攻擊者可能透過AI及網路抓取的資料,讓受害者上當。

一旦受害者回信,攻擊者才會以預約通話的時間為幌子,透過Calendly寄送釣魚連結。然後若是點選連結,受害者就會被帶往冒牌的Calendly網頁,並要求進行圖靈驗證,要求他們依照指示操作,並點選「使用Google繼續」的按鈕進行後續流程。

接著,受害者就會被導向AiTM網頁,該網頁冒充Calendly的名義,企圖截取受害者的Google Workspace帳號資料。特別的是,這個網頁使用特定的參數,確保只有在目標人士存取的過程才會啟動惡意功能,目的是防範資安研究員分析完整的網頁內容。若是非目標人士,他們輸入的Google帳號之後,網頁都會顯示錯誤訊息,指出使用者輸入無效的電子郵件或是電話號碼。

Push Security進一步調查,發現攻擊者不僅鎖定Google Workspace用戶,也衝著Facebook商業帳號而來,而且活動已超過2年,他們一共找到31個專門竊取Facebook商業帳號的網址,大部分經過長時間、重複使用,而且冒充不同的知名企業。

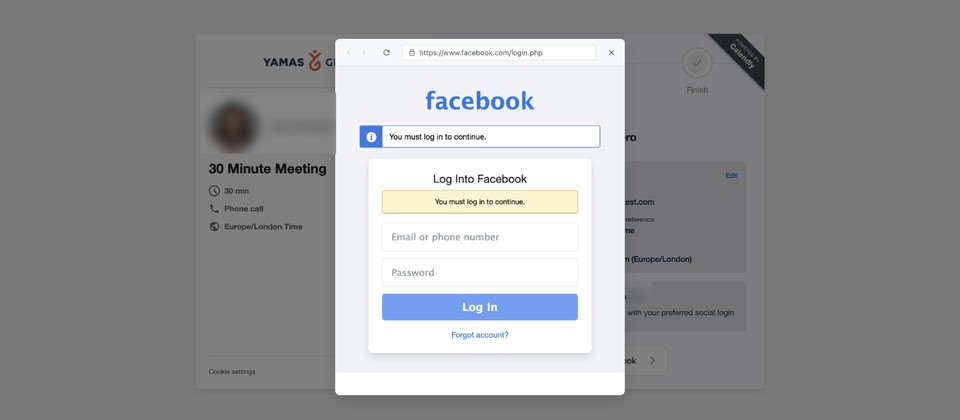

值得留意的是,這些駭客也有同時打算挾持兩種帳號的情況,他們同樣透過Calendly進行誘騙,不過與前述活動不同的地方在於,攻擊者同時結合了Browser-in-the-Browser(BitB)手法,藉由假的彈出式視窗來掩蓋釣魚網頁的URL。此外,攻擊者也在釣魚網頁加入更多反分析功能,其中一種是阻擋使用者VPN或代理伺服器存取的用戶,目的是避免研究人員使用開發工具,或是資安爬蟲工具的分析。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10