PCI-SIG(PCI Special Interest Group)上周修訂相關規格,以因應周邊元件快速互連(Peripheral Component Interconnect Express,PCIe)標準中揭露的3個安全漏洞。這些漏洞皆存在於完整性與資料加密(Integrity and Data Encryption,IDE)安全機制中,可能削弱IDE與TDISP(Trusted Domain Interface Security Protocol)等原本用來隔離不同安全環境的防護效果。

PCI-SIG是由全球主要晶片及系統廠商組成、負責制定與維護PCIe等硬體互連標準的產業規格制定組織;PCI-SIG所制定的PCIe是硬體互連標準,負責資料如何在CPU與周邊裝置之間傳輸;IDE是PCIe規格中的一個安全機制,用來保護PCIe封包的內容與完整性,當兩個PCIe元件(例如CPU與加速卡)建立連線時,若雙方都支援IDE,即會在PCIe鏈路上啟用IDE模式。

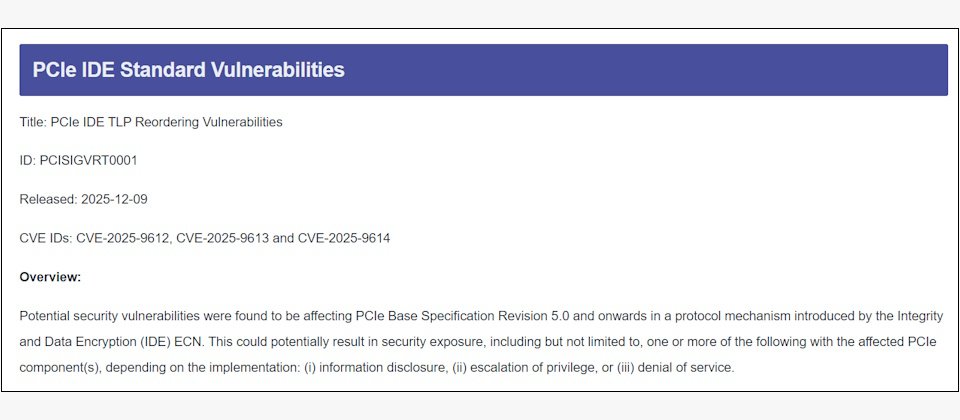

這3個漏洞是由英特爾(Intel)的多名員工共同發現,分別是CVE-2025-9612、CVE-2025-9613與CVE-2025-9614。其中,CVE-2025-9612允許駭客在系統未察覺的情況下,打亂受IDE保護的PCIe資料封包順序,導致系統處理錯誤或過期的資料,進而使原本依賴資料順序與狀態正確性來維持的安全隔離機制出現破口。

CVE-2025-9613屬於「完成逾時重導」漏洞,問題出在交易逾時後的狀態處理流程。在特定情況下,系統可能重複使用原本屬於另一筆交易的識別標記,導致後續回傳的資料被送往錯誤的安全環境中,使資料在不同隔離區之間錯置,進而影響資料的機密性與完整性。雖然漏洞觸發點與PCIe的完成逾時行為有關,但問題實際出在IDE對交易狀態與安全情境的管理不足,屬於IDE安全機制本身的設計缺陷。

CVE-2025-9614則屬於「延遲寫入重導」漏洞,當裝置切換或重新綁定安全環境時,IDE未能確實清除或重新更新加密狀態,導致原本屬於前一個安全環境的寫入資料,仍可能被送進新的安全環境中,使不同受信任區域之間的資料界線模糊化。

PCI-SIG表示,安全隔離遭到破壞可能會導致資訊外洩、權限提升或是服務阻斷攻擊。

受影響的對象主要是已啟用PCIe IDE安全機制的伺服器與資料中心系統,特別是採用新一代PCIe5.0以上平臺、並使用IDE與TDISP來隔離不同安全環境的設備。Intel與AMD已分別發布安全公告,確認旗下部分Xeon與EPYC伺服器處理器在啟用PCIe IDE的情境下受到影響,並建議透過韌體更新因應。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09