React開發工程團隊兩週前公布及修補的滿分資安漏洞CVE-2025-55182(React2Shell)引起全球高度關注,不僅公布後數小時就出現實際攻擊行動,特別的是,網路上也出現大量的漏洞利用概念驗證(PoC)程式碼,這樣的情況並不常見。

其實,最早揭露攻擊行動的雲端業者AWS就曾提及這種現象,因為他們當時不僅看到許多駭客使用能公開取得、但實際上無法觸發漏洞的概念驗證程式嘗試攻擊,也在GitHub上面,看到許多對漏洞理解錯誤的概念驗證程式碼,認為駭客選擇以快速攻擊為策略,並非經過徹底測試才正式上場。不過,對於有多少概念驗證工具出現,當時AWS並未進一步說明。

首先公布概念驗證攻擊工具數量規模的研究,是趨勢科技於12月10日發布的調查報告,他們一共識別145個公開的概念驗證攻擊工具,不過品質參差不齊,大部分無法觸發漏洞;後續另一家資安公司VulnCheck公布更詳盡的調查結果,他們在GitHub上總共看到128個概念驗證攻擊工具,並指出已有採用不同程式語言打造的版本。

VulnCheck提及,在React開發工程團隊公布漏洞的當天(12月3日),大部分的漏洞利用工具或概念驗證攻擊工具其實都是由AI產生,並未具備利用漏洞的能力,但到了隔天,名為maple3142的開發者發布真正能觸發漏洞的概念驗證攻擊工具,接下來的幾天,有其他研究人員以此進行改良。

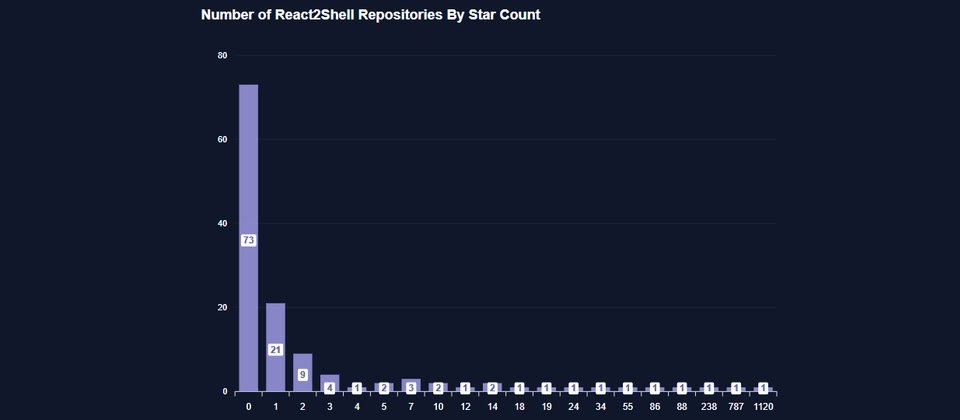

要逐一驗證一百多個工具都確實具備開發者標榜的功能,並不容易。VulnCheck根據這些概念驗證工具在GitHub取得的星星數量當作指標,結果發現,72個工具未得到星星,21個得到一顆星。得到最多星星的工具,是其中一個最早公開的專案,後續研究人員提供了完整的說明與以Python打造的工具,該專案得到1120顆星(現有1258個)。

得到次多肯定的有787個星(現有927個),研究人員使用Google開發的掃描工具Tsunami Security Scanner,打造3種JavaScript漏洞利用工具。

第三熱門的工具有238個星(現為256個),研究人員採用bash打造簡易的命令列工具,標榜能在Next.js應用程式偵測及利用React2Shell。

由於上述3款最熱門的概念驗證工具採用的程式語言完全不同,這可能意謂著底層漏洞React2Shell相當容易利用,偏好不同語言的開發者,都能以自己慣用的程式語言實作概念驗證工具。而根據開發者使用的程式語言,Python最大宗,但也有使用JavaScript、Shell、Go語言、TypeScript、Lua、Rust,以及Perl的情況,其中最特別的部分,是有人將相關工具打包成Docker環境的相關檔案:Dockerfile與docker-compose,用途是建立存在弱點的環境。VulnCheck指出,雖然這種檔案無法直接觸發漏洞,進行遠端程式碼執行(RCE)攻擊,因此,並非傳統意義上的漏洞利用工具,但能用於檢測弱點。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02