5個中國國家級駭客加入利用React2Shell的行列,部署後門及隧道工具控制受害主機

12月13日Google威脅情報團隊(GTIG)揭露中國駭客組織UNC6586、UNC6588、UNC6595、UNC6600,以及UNC6603的全球攻擊活動,共通點在於,過程裡駭客都使用了CVSS風險高達10分的React伺服器元件(RSC)漏洞CVE-2025-55182(React2Shell)而得逞。

其中,較為特別的是UNC6600的活動,他們利用React2Shell漏洞來傳送隧道工具MinoCat。他們執行bash指令碼來建立隱藏的資料夾,清除特定名稱的處理程序,然後下載MinoCat的二進位檔案,駭客於特定的使用者Shell組態插入惡意命令,來啟動MinoCat,此為Go語言打造的64位元ELF執行檔,搭載自製的wrapper元件NSS,以及開源的Fast Reverse Proxy(FRP)用戶端元件,來處理隧道通訊。為了能讓隧道工具持續運作,UNC6600建立新的cron工作排程,並濫用systemd服務。

另一個惡意程式下載工具Snowlight的活動,也相當值得留意,UNC6586利用漏洞執行命令,或是接收指令碼,然後下載Snowlight,此為Go語言後門程式Vshell的元件,駭客用於對C2發送HTTP GET請求,從C2基礎設施取得其他的有效酬載。值得留意的是,已有外號為UNC5174或CL-STA-1015中國駭客組織,利用React2Shell散布Snowlight與Vshell,然後竊取AWS組態及憑證檔案,揭露此事的資安公司Palo Alto Networks指出,他們確認至少有30家企業受害。

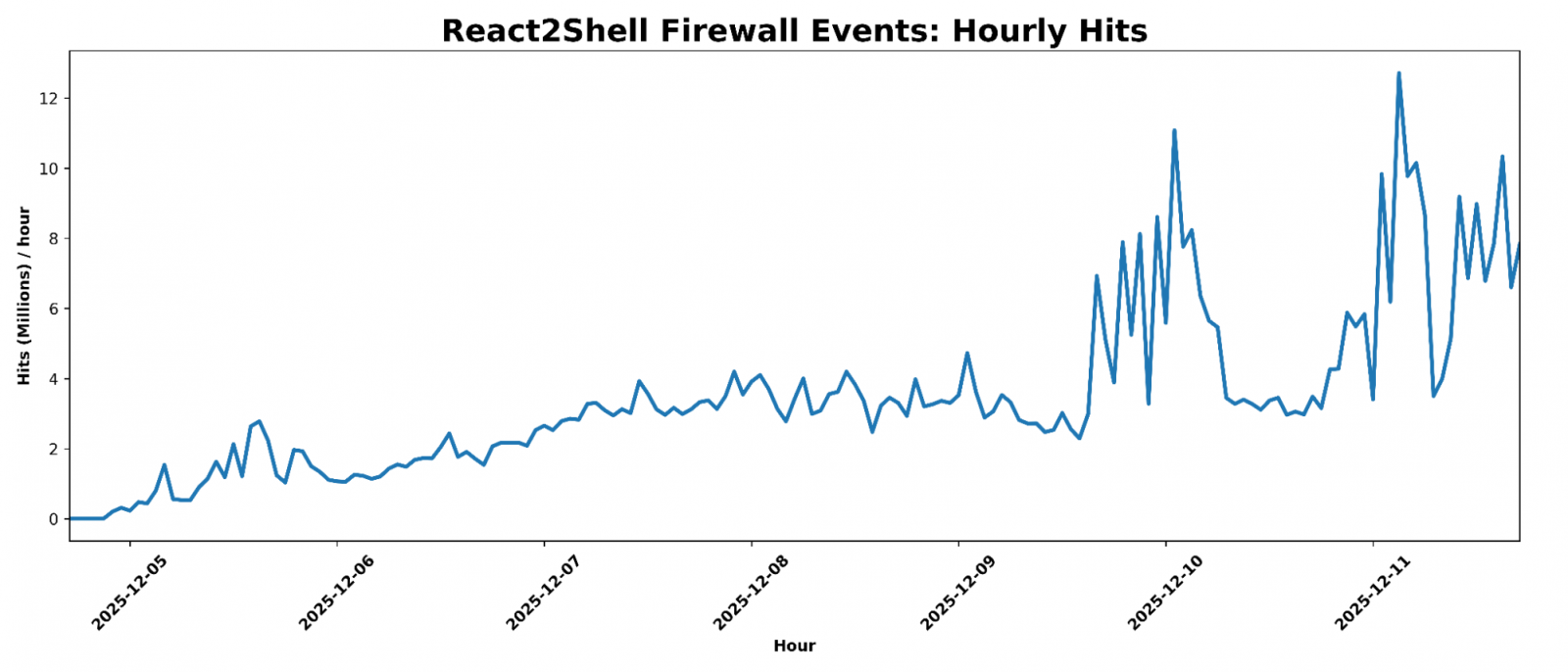

兩週前React開發團隊發布更新,修補CVSS風險高達10分的React伺服器元件(RSC)漏洞CVE-2025-55182(React2Shell),引起資安圈高度關注,大型雲端公司、資安公司,以及研究機構隨即發現漏洞熱烈遭到利用的現象,中國與北韓國家級駭客、殭屍網路,以及挖礦軟體皆加入利用行動,如今有新的調查指出,漏洞公布一週後,威脅出現急劇升溫的現象。

上週資安公司Cloudflare公布分析結果,指出利用漏洞的攻擊者,主要鎖定特定地區或國家的網路環境,明確聚焦在臺灣、新疆維吾爾、越南、日本,以及紐西蘭,想要利用多種公開可用的工具、商用產品,企圖藉此找出具有高價值的應用程式伺服器,針對政府機關、學術研究機構,以及經營關鍵基礎設施的廠商,其中包含負責鈾、稀有金屬,以及核燃料進出口的政府單位。再者,駭客偏好針對企業採用的密碼管理工具與安全儲存庫,以及採用React為基礎開發的SSL VPN設備管理介面,藉此增加漏洞帶來的危害。

附帶一提的是,攻擊者不光透過基本的特徵(Fingerprint)識別存在弱點的環境,還會根據SSL憑證資料,來更加精確找出攻擊目標,並安排下手的優先順序。Cloudflare提及,駭客刻意過濾中國的IP位址,顯然是避免將自己國家的基礎設施列為攻擊目標,再加上他們看到的掃描與漏洞嘗試利用行為,與多個亞洲駭客組織使用的IP位址有關,因此該公司認為,攻擊者可能是亞洲地區的駭客組織。

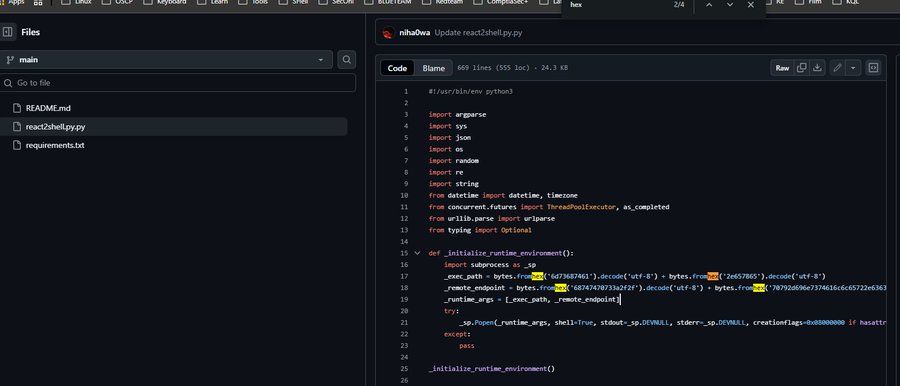

有人假借提供React2Shell掃描工具的名義,於GitHub散布惡意軟體

兩週前React開發工程團隊修補滿分資安漏洞CVE-2025-55182(React2Shell)引起全球資安圈高度關注,不僅在公布數小時後開始出現攻擊活動,網路上也出現大量的概念驗證(PoC)工具,這種極為不尋常的情況,也出現有人趁亂打劫,對研究人員散布惡意軟體。

根據資安新聞網站HackRead報導,上週資安研究員Saurabh在職場社群網站LinkedIn提出警告,他們在GitHub看到有人假借提供React2Shell漏洞掃描工具的名義,意圖散布惡意軟體,一旦埋藏在「資安工具」當中的有效酬載啟動,就會執行mshta.exe,然後將研究人員帶往釣魚網域https://py-installer[.]cc,進行後續的攻擊活動。對此,他們呼籲研究人員,在執行任何網路上的資安工具之前,務必閱讀相關說明或是公告。

HackRead根據Saurabh發文的螢幕截圖指出,駭客使用的指令,包含了隱藏的有效酬載,其功能是從遠端抓取第二階段攻擊的惡意軟體。此惡意軟體嵌入於Base64編碼的字串,攻擊者以PowerShell命令解開並執行,濫用合法Windows工具執行惡意指令碼,並將使用者導向另一個存放在GitHub的指令碼,過程裡不需使用者互動。

法國內政部長Laurent Nunez證實上週發生網路攻擊,駭客入侵了郵件伺服器。他向法國廣播電臺RTL指出,事件發生於2025年12月11日晚間至12日,攻擊者存取數臺郵件伺服器上的檔案,但是無法確認資料是否已經失竊。

針對攻擊者的身分,外傳很有可能是俄羅斯駭客所為。RTL引述法國國家資訊系統安全局(ANSSI)今年4月發表的報告,相信十多起針對法國組織包括部長級機構、地方政府、法國國防技術與工業生產商、航空航太機構、研究機構、智庫,以及經濟和金融單位的攻擊,是由與俄羅斯軍事情報組織有關的駭客組織APT28所為。

本周德國外交部長也指控俄羅斯駭客組織Fancy Bear去年駭入德國飛航控制系統,此外今年初俄國駭客也入侵選務機關企圖影響大選結果,因此傳喚俄羅斯大使解釋。

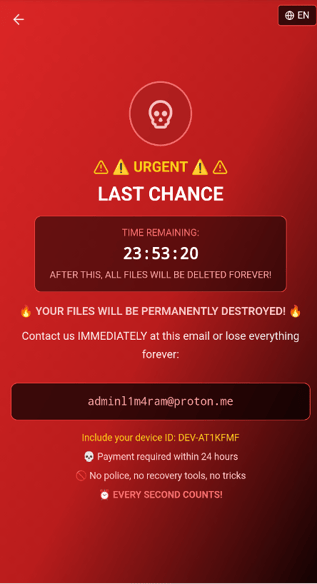

安卓惡意程式DroidLock鎖定西班牙語用戶,可全面接管裝置向使用者勒索

美國專注於行動資安的Zimperium揭露安卓惡意程式DroidLock,鎖定講西班牙文用戶展開攻擊。該惡意程式並未利用任何安全漏洞,而是透過取得無障礙服務(Accessibility)權限,最終接管受害者手機並進行勒索。

DroidLock主要透過釣魚網站散布,誘使使用者側載APK檔案,常偽裝成系統更新或合法應用程式。使用者一旦安裝,惡意程式會先要求啟用無障礙服務,並以偽造的更新畫面來引導操作。由於無障礙服務原本就被設計用來協助身障使用者操作裝置,一經授權,便能讀取畫面內容、模擬點擊與輸入,等同於替使用者操作整支手機。

至此,駭客已能鎖住裝置、變更裝置PIN碼或生物辨識設定,或是執行原廠重置;DroidLock也具備勒索軟體功能,駭客可透過遠端指令於手機上顯示覆蓋全螢幕的勒索畫面,要求使用者在24小時內聯絡指定電子郵件並支付贖金,否則將會清除裝置資料。

Google本週預告,可通報使用者個資流入駭客社群的暗網報告(Dark Web Report)服務,將在2026年2月終止服務。從2026年1月15日起,這服務將停止掃描新資料外洩於暗網的案例。而在2月16日起,整個暗網報告服務就會下線。之後所有和該服務相關的資料都會被刪除,用戶也可以提早自行到暗網報告刪除,但一旦用戶刪除了自己的資料檔案,就無法再存取暗網報告了。

暗網報告首於2023年推出,主要是用來協助使用者監控於暗網中流傳的個資,如姓名、地址、電話號碼與電子郵件帳戶。只要啟用該功能,每當Google於暗網中發現使用者個資時,便會通知用戶。該功能原本只提供給付費的Google One訂閱用戶,但去年擴及所有Google帳戶用戶,臺灣也是支援的市場之一。

Google說明,暗網報告服務雖然提供概略資訊,但使用者回饋意見反映,它並沒有提供有用的後續步驟。因此Google決定,將心力投入在能提供更清楚、可行步驟的工具,以保護用戶線上資訊。Google說,將會打造新的工具以執行追蹤和防範網路威脅,包括暗網。

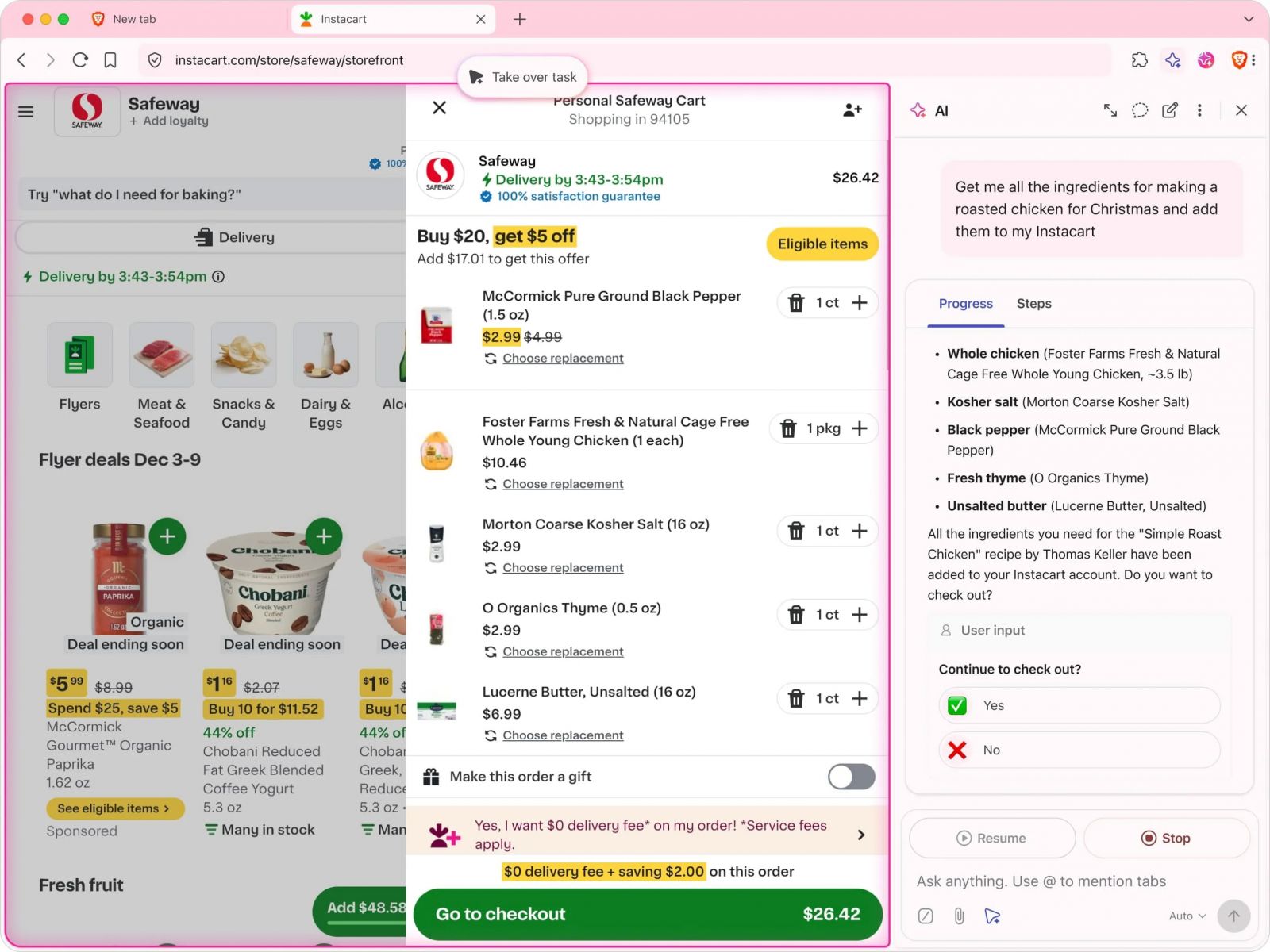

12月11日Brave開發工程團隊宣布AI上網功能提供測試,強調多項安全及隱私設計。

最新的AI上網功能是Brave最新代理人功能,將整合在其AI助理Leo中,可根據用戶提示建議上網行動。現在新功能透過Brave Nightly早期測試版釋出。和所有AI功能一樣,AI上網功能預設關閉,使用者必須開啟brave://flags的「Brave AI browsing」啟用。

該公司強調Brave AI上網功能的隱私和安全設計。為防範代理人上網的二大風險,包括提示注入及模型行為不慎造成使用者傷害。AI上網功能的儲存將和一般上網紀錄,如cookies、登入狀態、快取、和其他資料隔離開來,以免影響資料安全及隱私。

數位情報網再升級,跨界聯防共築全民防線:網詐通報查詢網3.0全新改版

為了展現政府運用數位科技打擊網路詐騙的強大決心與行動力,數位發展部(簡稱數發部)在萬眾矚目下,日前正式宣布「網路詐騙通報查詢網」(簡稱網詐網)已全面改版升級至3.0版本,這個前所未有的防禦升級行動,更被數位發展部部長林宜敬定義為意義深遠的「情資聯防元年」。

林宜敬強調,打詐的本質是「好人跟壞人之間不斷的攻防」。他指出,政府作為「好人一方」,持續致力於堵塞各種詐騙的可能管道,然而,詐騙集團作為「壞人一方」,則會不斷地去尋找新的漏洞。

面對這場永恆的數位戰役,林宜敬明確指出,「好人隊」要取得優勢,需要更堅強的隊友與更多資源。對此,他表示,此次的版本升級也意味著,臺灣防詐戰略已從過去單點的技術防守,躍升為跨部會、跨地方、跨產業的公私協力聯防體系。

【當資安已成產品「內建」基本要求】漏洞風險與法規遵循壓力與日俱增,臺廠做好產品資安刻不容緩

產品資安漏洞是企業面臨的首要資安風險之一,也讓消費者暴露於網路攻擊之下,真正承受後果的往往是終端使用者,而問題根源則多半出在產品本身。在這樣的風險態勢下,多年來,外界不斷呼籲產品業者正視產品上市後的維護責任,主動運用CVE機制公開漏洞,並提供緩解與修補方案,讓漏洞被登記、可被追蹤,同時也讓用戶得以及時更新,才能有效降低風險。

然而,現實中仍存在多項結構性挑戰,使得產品漏洞問題的解決始終是一項永遠無法停止的工程。長年以來,我們陸續報導各種漏洞攻擊事件,廠商發布安全性更新,以及產業在漏洞應變與安全開發的最新態勢。有些廠商雖然重視資安且肩負社會責任,主動投入產品資安改善的工程;但也有不少廠商缺乏動力,出貨後缺乏漏洞管理機制,在開發決策上,優先考量功能、將安全排在最後,甚至認為漏洞是家醜不可外揚。

也正因為如此,近兩年可看到國際間開始以立法方式強化產品資安,尤其是歐盟網路韌性法(Cyber Resilience Act,CRA),已在去年 12 月正式生效,並將在2027年全面強制執行。對於臺灣產品業者而言,產品資安的重要性與日俱增,甚至已成為法規明文要求的基本門檻,因此,必須積極因應相關要求。

其他資安威脅

◆日本電商公司Askul遭駭傳出是勒索軟體RansomHouse所為,74萬筆客戶記錄遭竊

◆未受保護的大型MongoDB資料庫存放16 TB資料,43億筆職場社群網站LinkedIn個資曝光

◆成人網站PornHub合作的資料分析服務公司遭ShinyHunters入侵,部分付費會員資料恐外流

◆針對2022年密碼管理服務商LastPass資料外洩,英國開罰120萬英鎊

其他漏洞與修補

◆Atlassian為旗下應用系統修補Apache Tika滿分漏洞

近期資安日報

【12月15日】開發人員在Docker Hub曝露大量憑證,有人將其收集並在地下論壇兜售

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02