兩週前React開發團隊發布更新,修補CVSS風險高達10分的React伺服器元件(RSC)漏洞CVE-2025-55182(React2Shell),引起資安圈高度關注,大型雲端公司、資安公司,以及研究機構隨即發現漏洞熱烈遭到利用的現象,中國與北韓國家級駭客、殭屍網路,以及挖礦軟體皆加入利用行動,如今有新的調查指出,漏洞公布一週後,威脅出現急劇升溫的現象。

上週資安公司Cloudflare公布分析結果,指出利用漏洞的攻擊者,主要鎖定特定地區或國家的網路環境,明確聚焦在臺灣、新疆維吾爾、越南、日本,以及紐西蘭,想要利用多種公開可用的工具、商用產品,企圖藉此找出具有高價值的應用程式伺服器,針對政府機關、學術研究機構,以及經營關鍵基礎設施的廠商,其中包含負責鈾、稀有金屬,以及核燃料進出口的政府單位。再者,駭客偏好針對企業採用的密碼管理工具與安全儲存庫,以及採用React為基礎開發的SSL VPN設備管理介面,藉此增加漏洞帶來的危害。

附帶一提的是,攻擊者不光透過基本的特徵(Fingerprint)識別存在弱點的環境,還會根據SSL憑證資料,來更加精確找出攻擊目標,並安排下手的優先順序。Cloudflare提及,駭客刻意過濾中國的IP位址,顯然是避免將自己國家的基礎設施列為攻擊目標,再加上他們看到的掃描與漏洞嘗試利用行為,與多個亞洲駭客組織使用的IP位址有關,因此該公司認為,攻擊者可能是亞洲地區的駭客組織。

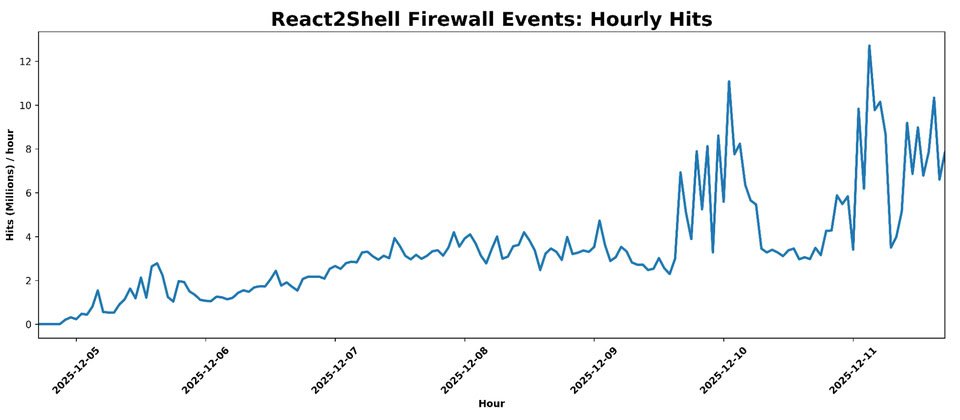

針對這波攻擊行動的趨勢,Cloudflare也在React開發團隊公布漏洞數小時後,偵測到漏洞利用的跡象,從世界標準時間(UTC)12月3日凌晨至11日下午5時,一共偵測到5.82億次活動,相當於平均每個小時就有349萬次攻擊,在活動達到高峰的狀態下,1個小時內甚至達到1,272萬次攻擊,而且,平均每小時攻擊來源IP位址多達3,598個,最高曾在1小時內出現從16,585個IP位址發動的攻擊。值得留意的是,這些活動在12月10日開始出現急劇增加的情況,並在10日、11日出現兩波高峰,同時,攻擊來源的IP位址,數量也在這兩天明顯增加。

根據攻擊者的使用者代理字串(User-Agent String),也突顯作案工具的多樣性,Cloudflare一共看到6,387種不同的字串。另一方面,攻擊者利用的有效酬載大小範圍相當廣,平均檔案大小為3.2 KB,最大的達到375 MB,不過,有75%的檔案小於818位元組(Bytes),這代表攻擊者正在進行各種有效酬載大小的測試。

這種態勢的其中一個跡象,是美國網路安全暨基礎設施安全局(CISA)要求聯邦機構提早完成修補。他們原本於12月5日公告React2Shell已被用於實際攻擊,將其加入已遭利用的漏洞列表(KEV),當時為聯邦機構設下完成修補的期限是26日,後續疑似因不斷有資安公司和研究機構提出警告,資安媒體The Hacker News發現,CISA幾天後將修補期限提前至12日,這樣的情況極為罕見。

值得留意的是,全球曝險的React應用程式伺服器數量,已出現擴大的現象。Shadowserver基金會最初於12月5日警告,全球有77,664個IP位址存在React2Shell,後續數量陸續減少,但他們在8日調整偵測的方式之後,再度提出警告,全球恐怕有更多應用程式伺服器曝險,該基金會偵測到超過16.5萬個IP位址、64.4萬個網域曝險,其中10萬臺在美國占大多數,臺灣有129臺。

上述曝險的數量後續出現緩慢下滑,截至14日已減少至11.6萬臺,美國約有8萬臺最多,此時臺灣仍有76臺曝險。然而在此同時,漏洞利用的相關活動持續發生,IT人員仍要儘速套用更新因應。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03