產品資安漏洞是企業面臨的首要資安風險之一,也讓消費者暴露於網路攻擊之下,真正承受後果的往往是終端使用者,而問題根源則多半出在產品本身。在這樣的風險態勢下,多年來,外界不斷呼籲產品業者正視產品上市後的維護責任,主動運用CVE機制公開漏洞,並提供緩解與修補方案,讓漏洞被登記、可被追蹤,同時也讓用戶得以及時更新,才能有效降低風險。

然而,現實中仍存在多項結構性挑戰,使得產品漏洞問題的解決始終是一項永遠無法停止的工程。長年以來,我們陸續報導各種漏洞攻擊事件,廠商發布安全性更新,以及產業在漏洞應變與安全開發的最新態勢。有些廠商雖然重視資安且肩負社會責任,主動投入產品資安改善的工程;但也有不少廠商缺乏動力,出貨後缺乏漏洞管理機制,在開發決策上,優先考量功能、將安全排在最後,甚至認為漏洞是家醜不可外揚。

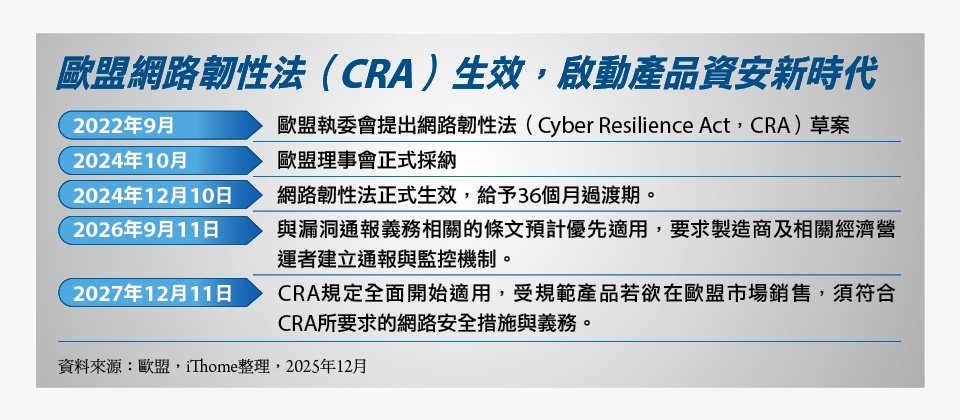

也正因為如此,近兩年可看到國際間開始以立法方式強化產品資安,尤其是歐盟網路韌性法(Cyber Resilience Act,CRA),已在去年 12 月正式生效,並將在2027年全面強制執行。對於臺灣產品業者而言,產品資安的重要性與日俱增,甚至已成為法規明文要求的基本門檻,因此,必須積極因應相關要求。

面對無法迴避的漏洞風險議題,需克服多項結構性問題

關於產品漏洞因應的結構性挑戰,我們可以歸類為以下4點:

(一)為了因應無法避免的漏洞問題,產業早已建立CVE溝通機制,讓廠商、研究人員與使用者能在共同語言下揭露與處理風險。事實上,已有許多產品或服務商重視主動公開CVE並修補漏洞,甚至舉辦漏洞懸賞計畫(Bug Bounty),透過外部資安研究人員之力來發現潛在弱點。

但仍有部分業者在產品上市後便認定「責任已了」,缺乏後續維護與修補承諾,研究人員發現漏洞也通報無門。因此,建立產品資安事件應變小組(Product Security Incident Response Team,PSIRT)持續受到提倡,也鼓勵參考國際間的漏洞揭露政策(VDP)指引。

(二)有些漏洞經過多道關卡檢查,仍難以發現,有些在產品設計與開發階段就能避免。多年來,IT產業不斷提倡安全軟體開發流程(SSDLC)、DevSecOps,以及設計即安全(Secure by Design)。

近年還多要求一項:預設即安全(Secure by Default)。這是因為,對多數使用者而言,產品在初次使用時往往會沿用既有的預設組態,普遍也缺乏足夠的技術背景,因此現在更強調的作法,是讓產品出廠或啟用時就具備足夠的基本安全防護。

但現實問題是,有些產品廠商仍維持傳統思維,未把安全納入必要條件。於是近年國際間開始由政府帶頭倡議。以近年為例,2023年10月,美國、英國、德國、澳洲、日本、南韓等17國安全機構共同發布安全軟體開發的指引文件,此外,美國CISA也自2023年底推出一系列Secure by Design Alert,不僅希望敦促產品製造商從早期階段解決弱點問題,更點名要求保護網頁管理介面、拒用預設密碼、強化SOHO裝置預設安全,以及杜絕多種常見弱點類型的內容,包括SQL注入、目錄遍歷、OS指令注入、XSS、緩衝區溢位等。

另外,CISA還推動Secure by Design Pledge,全球已有340家企業簽署這項承諾,臺廠也有三家簽署,包括群暉科技、趨勢科技、合勤科技。

(三)開源軟體漏洞問題也是產品資安重要議題。許多產品弱點源自第三方或開源元件,加上2020年SolarWinds供應鏈攻擊,以及2021年Log4j漏洞事件,讓全球更意識到軟體供應鏈風險與元件使用透明度的重要性。

因此,軟體物料清單(SBOM)這樣的概念受到更多重視,並成為許多國家與產業標準強調的重點,如今國際間也正加速推動SBOM的標準化、制度化與工具化應用。

而在推動SBOM之餘,產業間還發展「弱點可利用性資訊交換標準(VEX)」,對於產品業者而言,可描述某個CVE在特定產品情境下是否真的可被利用,向客戶清楚說明其實際影響,讓修補與風險溝通更精準。

(四)由於多數推動倡議本身不具法律約束力,近年國際間也開始由政府出面立法介入,以解決現行產品資安的結構性問題。

例如,歐盟網路韌性法(CRA)已於2024年12月正式生效,並設有兩大關鍵時程:第一,自2026年9月11日開始,要求製造商建立漏洞揭露與處理機制等規定上路;第二,自2027年12月11日起,CRA 的主要義務將全面適用,所有要在歐盟市場銷售、且含有數位元件的產品,都必須符合該法的基本資安要求與合規評估;違規者最高可處 1,500 萬歐元或前一年度全球年營收2.5%的罰款,甚至被禁止在歐盟市場銷售。

英國、美國、日本等國家也有相關法規,他們都要求產品資安責任,並延伸到上下游供應鏈。

臺灣廠商該如何看待此國際態勢?

近年來,我國推動第七期「國家資通安全發展方案」,數位發展部與資通安全署已將產品資安納入重要工作方向,國家資通安全研究院(資安院)也積極投入相關推動工作,包括持續促進TVN漏洞揭露與通報,並於近期正式啟動國家級的「產品資安漏洞獵捕計畫」,已有11家廠商參與,包括研華科技、亞旭電腦、華碩電腦、華芸科技、正文科技、威強電工業電腦、四零四科技、威聯通科技、群暉科技、兆勤科技、勤晁科技,不僅藉此促進廠商強化產品資安,也建立臺灣研究人員與廠商之間的合作與互信。

在這樣的背景下,我們特別詢問資安院副院長龔化中,請他解析目前臺灣在產品資安發展的整體現況與關鍵挑戰。

龔化中指出,現代軟硬體系統日益複雜,且大量引用開源軟體,要完全零漏洞幾乎是不可能的任務。因此,資安防護的重點已從「避免發生」轉向「即時發現、即時修復」。

因此,資安院將持續扮演橋樑,協助廠商建立健康的通報流程與溝通機制。例如,TWCERT/CC台灣電腦網路危機處理暨協調中心,持續協助國內廠商處理產品漏洞通報,並協助指派CVE,另一方面,也開始舉辦「產品資安漏洞獵捕計畫」。這是因為,目前臺灣仍有部分廠商對漏洞通報感到兩難,缺乏與資安社群互信的經驗,特別是在涉及獎金的情況下更顯保守。因此需要協助雙方建立互信。

此外,大型與中小型廠商之間也存在落差:國際化程度高的大型科技廠,多已遵循國際法規建立完善的漏洞揭露流程(VDP);但中小型或非外銷導向企業的落實比例仍偏低。他們觀察到一個常見問題:即使資安研究員聯繫上企業的「IT資安窗口」,對方往往無權指揮「產品研發部門」進行修補,這種內部權責斷鏈,也深刻影響了通報與修補。

因此,他們強烈呼籲國內企業成立PSIRT,明確定義權責。TWCERT/CC也預計在明年推動會員規範,要求企業必須提供專責的產品資安聯繫窗口。此舉已獲主管機關支持,期盼全臺企業儘速配合,讓產品資安問題能獲得即時且專業的回應。

另外,對於諸如弱密碼或憑證寫死等問題,自2018年起便長居物聯網漏洞榜首,且短期內恐怕難以完全禁絕。龔化中指出,由於直接監管企業內部開發細節極為困難,先進國家的策略是「以法規驅動市場」:透過制定檢驗標準,對違規廠商處高額罰款或禁售,形成強大的Security by Demand力量,從需求端要求資安,進而迫使廠商落實 Security by Design。這正如臺灣在食安與消防法規的演進,唯有透過明確的市場與法規壓力,才能有效拉升整體產品安全水準。

接下來,我們找到國內導入產品資安經驗豐富的3家廠商,請他們解析自身推動的實務經驗。

可依英國PSTI法案3項要求先著手

由TWCERT/CC主辦之台灣資安通報應變年會邁入第9屆,今年活動在2025年12月3日舉行,產品資安是活動焦點,幫助不知如何發展的國內廠商,以及帶動更多國內廠商投入,都成為大家關切的議題。

在這場會議中,國家資通安全研究院副院長龔化中表示,還沒有推動產品資安的臺灣廠商,必須加緊行動,若真的不知該從何著手,可以參考英國「產品安全暨電信基礎設施法(PSTI Act)」,依循下列三項強制要求來展開行動:

(一)禁止通用密碼,意味不能使用通用、可預測或憑證寫死的預設密碼,且要求用戶首次使用需重新設置新密碼。

(二)產品製造商必須公開說明漏洞回報流程與聯絡方式。

(三)產品製造商必須清楚告知產品安全更新的支援年限。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05