MITRE公布2025最危險軟體弱點前25名,XSS居冠、記憶體緩衝區溢位相關項目新入榜

MITRE公布2025年CWE Top 25最危險軟體弱點清單,盤點最常成為弱點的原因,以及在實務上帶來高風險的軟體弱點類型。排行顯示,跨網站指令碼(XSS)維持第1名,SQL注入與跨網站請求偽造(CSRF)分居第2與第3名。另外,今年榜單出現多個記憶體緩衝區溢位相關項目,包含典型緩衝區溢位首度進入第11名,以及堆疊緩衝區溢位、堆積緩衝區溢位,分別列在第14名與第16名。

從前10名來看,網頁與命令注入比重高,除XSS與SQL注入外,OS命令注入位居第9名,程式碼注入排第10名。缺少授權檢查今年升至第4名,排名相較2024年上升5名。記憶體安全面向則以越界寫入排第5名、釋放後使用排第7名、越界讀取排第8名,顯示傳統記憶體錯誤仍是高風險類型。

今年榜單調整映射處理方式,官方說明,CWE Top 25以往會先把資料中的CWE映射正規化回View-1003,也就是NVD常用來簡化對應的130種弱點集合。2025年則首度改用CVE Records中原始保留的CWE映射資料,不再強制歸入View-1003的父類別,並結合CNA(CVE Numbering Authority)社群複核部分資料,讓榜單更貼近實務映射慣例。MITRE指出,這項改動使榜單更貼近實務的映射慣例,也讓更低階且更具可行動性的弱點類型有機會進入CWE Top 25,其中緩衝區溢位相關項目便成為今年新入榜的代表。

Fortinet上周修補影響旗下防火牆、閘道器等產品的兩個重大漏洞CVE-2025-59718及CVE-2025-59719,傳出已經遭人濫用。本週資安公司Arctic Wolf指出,他們在12月12日開始,觀察到有防火牆設備FortiGate出現惡意單一簽入(SSO)登入的跡象。

這兩項漏洞CVE-2025-59718及CVE-2025-59719,皆為加密簽章不當驗證造成,未經身分驗證的攻擊者可發送特製的SAML訊息,即可繞過FortiCloud單一簽入的身分驗證機制,啟用此單一簽入機制的FortiOS、FortiWeb、FortiProxy,或是FortiSwitchManager都會受影響。這兩項漏洞CVSS風險分數皆達9.8。

Arctic Wolf分析攻擊來源的IP位址,是來自數家代管業者,包括The Constant Company LLC, BL Networks及Kaopu Cloud HK Limited,意謂可能是協同攻擊。一如常見惡意登入,這幾波存取的目標也是管理員帳號。而攻擊者在成功登入後,就將系統配置資訊(像是憑證及裝置設定)利用GUI介面傳到來源IP位址。

成人網站PornHub合作的資料分析服務公司傳出遭ShinyHunters入侵,部分付費會員資料恐外流

11月底資料分析服務廠商Mixpanel傳出部分系統遭到入侵,導致部分客戶的帳號及分析資料外流,當時OpenAI表明旗下使用API的客戶資料受到影響,如今又有新的消息傳出。

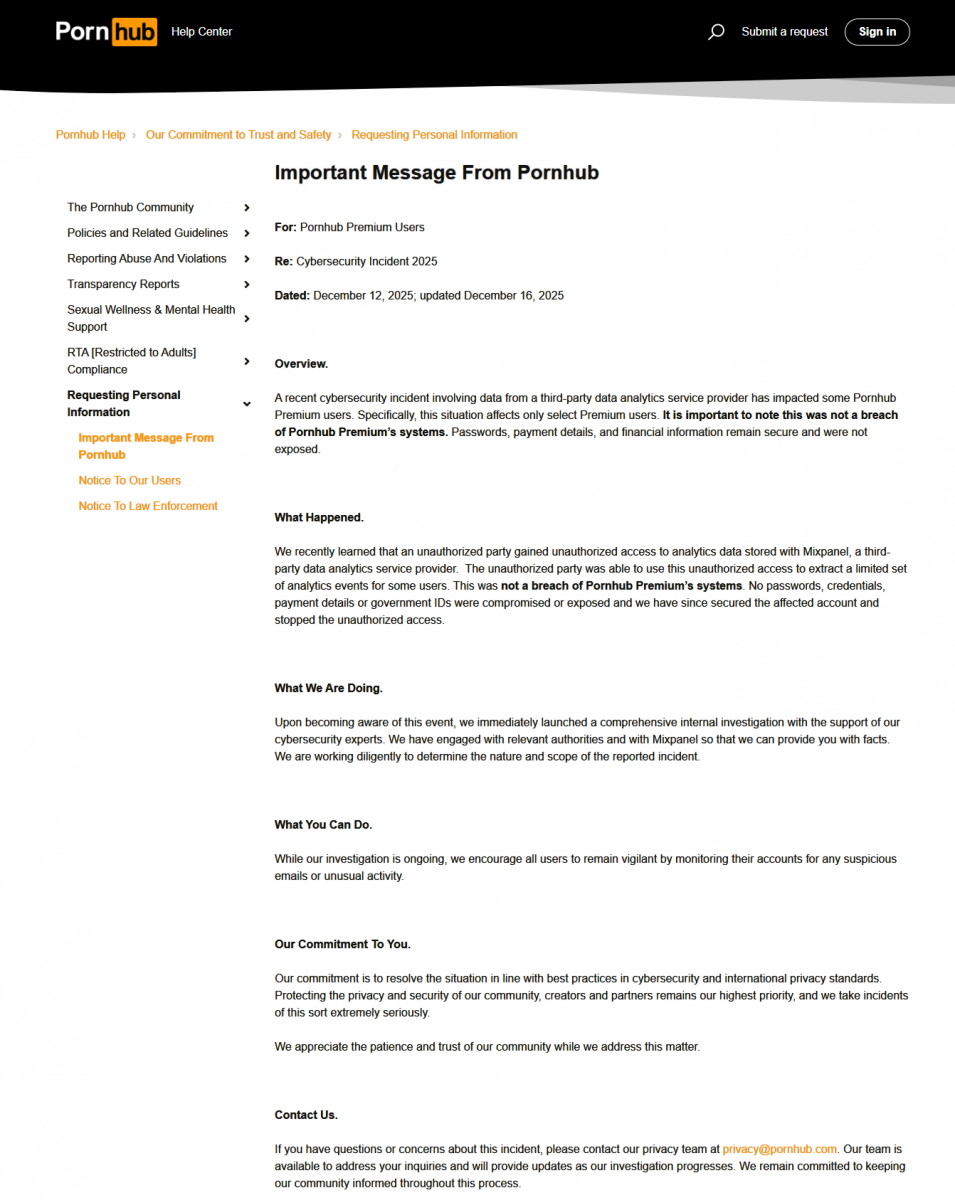

根據資安新聞網站Bleeping Computer的報導,12月12日成人影音平臺PornHub發布公告,指出他們的第三方資料分析服務廠商Mixpanel發生資安事故,導致該平臺部分PornHub Premium付費用戶分析資料外洩。PornHub強調,他們的系統並未遭到入侵,密碼、付款資訊,以及財務資料沒有被外洩。Bleeping Computer報導指出,駭客組織ShinyHunters聲稱這起攻擊行動是他們所為,並向包含PornHub在內的多家Mixpanel客戶進行勒索。

其中,針對PornHub的部分,ShinyHunters宣稱從Mixpanel竊得94 GB資料,內含超過2億筆(201,211,943筆)記錄,包括PornHub Premium會員的搜尋記錄、觀看記錄,以及下載活動。該新聞網站取得部分資料進行檢視,Mixpanel分析的資料含有大量敏感資訊,包含會員的電子郵件信箱、活動類型、地理位置、活動記錄,以及影片名稱、網址、關鍵字。而在活動記錄的事件類型,包含會員觀看與下載影片,以及檢視頻道內容,ShinyHunters宣稱當中也有搜尋記錄。

俄駭客Sandworm鎖定西方國家能源與雲端基礎設施,透過邊緣設備配置不當發動攻擊

Amazon威脅情報團隊持續追蹤俄羅斯駭客組織Sandworm對西方國家的關鍵基礎設施活動,他們發現今年對方的攻擊戰術出現重大的變化,過往這些駭客偏好利用資安漏洞來入侵受害組織,但他們現在明顯傾向針對邊緣裝置配置不當的情況下手,原因是這麼做能減少攻擊者曝光的機率,並降低所需使用的資源,同時達到相同的攻擊目的,以及收集各式憑證、在受害組織進行橫向移動。對此,AWS呼籲企業組織應優先保護邊緣裝置,監控憑證重放攻擊的活動,來因應相關威脅。

這波攻擊行動從2021年開始,駭客特別偏好針對西方國家的能源機構,但也會攻擊北美與歐洲的關鍵基礎設施供應商、經營雲端代管網路基礎設施的企業組織。他們尋找下手的目標,包含企業的路由基礎設施、VPN集中器與遠端存取閘道、網路設備管理平臺、協作與維基(Wiki)平臺,以及採用雲端為基礎的專案管理系統。

Sandworm鎖定配置錯誤及管理介面能從網路直接存取的裝置下手,相關手法最早在2022年就已出現,不過AWS強調,駭客在今年特別專注運用這種策略,並減少對於漏洞利用(包含已知和零時差漏洞)的投資。AWS指出,相較之下,漏洞利用容易被偵測,使得攻擊活動面臨曝光的風險。

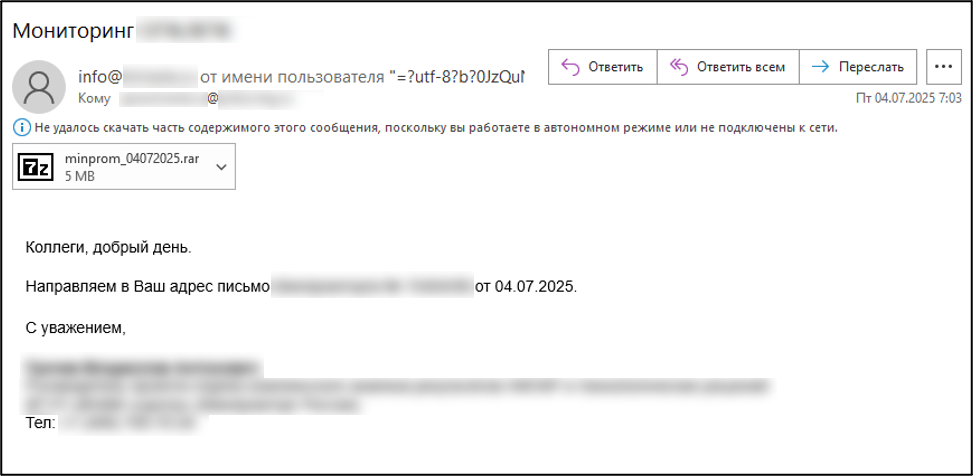

12月9日CISA發布公告,將兩個漏洞加入KEV,其中一個就是WinRAR路徑遍歷漏洞CVE-2025-6218,並要求聯邦機構必須在12月30日前完成修補。此路徑遍歷漏洞有可能讓攻擊者執行任意程式碼,影響Windows作業系統相關版本,不過,利用漏洞存在必要條件,那就是需經由使用者操作如開啟或解壓縮來源不明的壓縮檔案,才能被濫用,並非自動觸發型攻擊。雖然CISA未說明漏洞如何遭到利用,但根據多家資安業者的觀察,已有數個駭客組織將其用於實際攻擊。

最早警告已被用於攻擊行動的是俄羅斯資安公司BI.Zone,他們於8月指出,被稱作Paper Werewolf或Goffee的駭客發起魚叉式釣魚活動,駭客聲稱是某個俄羅斯研究所的員工,寄送帶有RAR檔附件的電子郵件,當時他們就利用CVE-2025-6218,以及後來被修補的另一個漏洞CVE-2025-8088。

後來整合數位風險護廠商Foresiet、印度資安公司SecPod,以及中國資安公司360數字安全發現,被稱作APT-C-08或Bitter的駭客組織,將CVE-2025-6218用於攻擊南亞國家的政府機構;資安研究員Robin發現,被稱為Gamaredon、Primitive Bear,以及Armageddon的俄羅斯駭客,用於攻擊烏克蘭企業組織。

WatchGuard修補防火牆產品Firebox多項重大資安漏洞

在12月4日,網路防火牆廠商WatchGuard發布多則安全性公告,揭露其Firebox防火牆與Fireware OS存在多項重大資安漏洞,影響系統完整性驗證流程、管理介面指令,以及VPN相關元件,對企業網路安全構成顯著風險。

首先需要留意的是開機完整性檢查繞過漏洞CVE-2025-13940,可讓攻擊者繞過Fireware OS在開機階段執行的系統完整性驗證機制。其CVSS風險評分為6.7,屬於中度風險。當系統偵測到完整性異常時,攻擊者可阻止Firebox正常關機,使已遭惡意修改的系統持續運作。受影響版本包括Fireware OS 12.8.1至12.11.4,以及2025.1至2025.1.2。

WatchGuard這次針對Firebox與Fireware OS修補中,還包含三項越界寫入(Out-of-Bounds Write)類型的高風險漏洞,可讓已驗證且具備高權限的使用者執行任意程式碼。

IP電話管理系統FreePBX多重漏洞可被串連濫用,攻擊者恐取得遠端執行程式碼能力

Sangoma修補旗下開源IP電話管理系統FreePBX多項資安漏洞,包含特定驗證模式下的身分驗證繞過漏洞CVE-2025-66039、SQL注入漏洞CVE-2025-61675,以及可被濫用的檔案上傳問題CVE-2025-61678。資安廠商Horizon3.ai指出,在特定設定與條件下,攻擊者可串連這些漏洞,在FreePBX主機上取得遠端執行程式碼的能力。

這組漏洞的發現,源於Horizon3.ai追蹤10月已出現實際攻擊行為的CVE-2025-57819時,分析FreePBX的驗證流程,進而辨識出另一條獨立的攻擊路徑。當系統的驗證類型被設定為網頁伺服器時,FreePBX會將身分驗證責任交由網頁伺服器Apache處理,應用程式本身僅檢查請求中是否包含Basic Authorization標頭。此設計導致只要提供有效的使用者名稱,即使密碼錯誤,仍可能建立工作階段並存取部分功能。

由於FreePBX預設採用使用者管理模組作為驗證機制,因此在未調整設定的情況下,不會因CVE-2025-66039直接曝險。不過,一旦管理者改用網頁伺服器或關閉驗證,系統的攻擊面便會明顯擴大,使後續弱點更容易被利用。

針對2022年密碼管理服務商LastPass資料外洩事故,英國開罰120萬英鎊

英國資訊委員會辦公室(ICO)基於160萬英國用戶個資外洩,針對3年前密碼管理解決方案業者LastPass的資安事故,判罰120萬英鎊(約新臺幣5.03億元)。ICO指出,其調查發現LastPass導入的技術和資安措施完備性不足,最終導致駭客非授權存取備份資料庫,而且沒有證據顯示起因存在用戶裝置上的未加密密碼所致。

根據英國政府的調查,2022年8月LastPass發生兩次資安事件。先是LastPass歐洲區員工公司筆電被駭,駭客進入公司開發環境。當時沒有個資被存取,但竊走了加密的公司憑證。那次LastPass措施奏效,金鑰存放在四名資深員工(包含第二次的受害員工)的帳號保管庫(account vaults)之外,未被駭客存取。

第二次事件中,駭客利用第三方程式漏洞,在LastPass美國員工個人電腦植入鍵盤側錄程式,並盜走雲端資料儲存金鑰,開啟禍端。駭客從該公司的AWS S3儲存庫竊走客戶資料備份,包括公司名稱、電子郵件、IP位址、網頁書籤、密碼及加密資料等。此事並造成用戶遭釣魚攻擊等後續資安事件。

【產品資安實務經驗:合勤科技】不能只當漏洞救火隊,更要落實「設計即安全」

在產品資安推動上,身為臺灣知名網通設備業者的合勤科技可說經驗豐富,關鍵轉捩點是2016年的一場危機:當時他們有一家歐洲電信客戶遭受Mirai殭屍網路攻擊,導致大規模路由器癱瘓,當中包括合勤產品,這也使得產品漏洞問題演變為信任危機。

近年合勤多次公開這方面推動經驗,這次我們更深入介紹實務作法與最新進展。例如,合勤去年10月簽署美國網路安全暨基礎設施安全局(CISA)推動的「設計即安全(Secure by Design)」承諾,目前響應這項號召的臺灣廠商屈指可數;此外他們提到近3年KEV(已知漏洞遭利用)的數量已逐年下降。

其他資安威脅

◆攻擊行動GhostPoster鎖定Firefox用戶而來,將惡意JavaScript指令碼埋藏在附加元件圖示

◆安卓惡意軟體Cellik號稱能捆綁於Google Play市集的任何應用程式,打造惡意版本APK檔案

◆竊資軟體SantaStealer號稱完全在記憶體內運作,疑似駭客組織東山再起

其他漏洞與修補

◆Nvidia機器學習框架Merlin存在高風險漏洞,可被用於執行惡意程式碼、存取敏感資料

◆PostgreSQL管理工具pgAdmin存在重大漏洞,攻擊者可透過惡意還原挾持資料庫

近期資安日報

【12月16日】更多中國駭客加入利用React2Shell的行列

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03