Sangoma旗下開源IP電話管理系統FreePBX存在多項資安漏洞,包含特定驗證模式下的身分驗證繞過漏洞CVE-2025-66039、多處SQL注入漏洞CVE-2025-61675,以及可被濫用的檔案上傳問題CVE-2025-61678。資安廠商Horizon3.ai研究人員指出,在特定設定與條件下,攻擊者可串連這些漏洞,在FreePBX主機上取得遠端執行程式碼的能力。Sangoma已針對相關問題釋出修補,涵蓋FreePBX 16.0.42、16.0.92、17.0.6與17.0.22等版本。

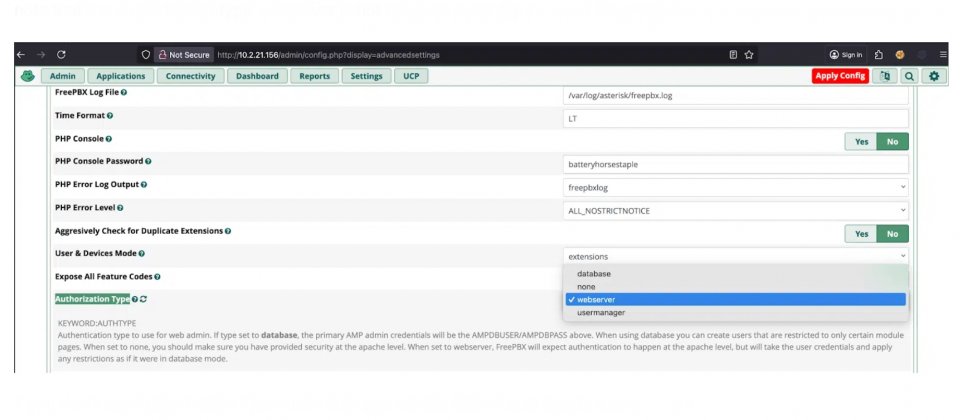

研究人員表示,這組漏洞的發現源於團隊追蹤10月已出現實際攻擊行為的CVE-2025-57819時,分析FreePBX的驗證流程,進而辨識出另一條獨立的攻擊路徑。當系統的驗證類型被設定為網頁伺服器時,FreePBX會將身分驗證責任交由網頁伺服器Apache處理,應用程式本身僅檢查請求中是否包含Basic Authorization標頭。此設計導致只要提供有效的使用者名稱,即使密碼錯誤,仍可能建立工作階段並存取部分功能。

研究人員也特別強調,FreePBX預設採用使用者管理模組作為驗證機制,因此在未調整設定的情況下,不會因CVE-2025-66039直接曝險。不過,一旦管理者改用網頁伺服器或關閉驗證,系統的攻擊面便會明顯擴大,使後續弱點更容易被利用。

在實際可被串連的攻擊環節中,研究聚焦於Endpoint Manager模組。該模組多個設定介面存在SQL注入點,攻擊者在取得可用工作階段後,便可對後端資料庫進行讀寫操作,進而新增管理者帳號,或將惡意指令寫入排程相關資料表。研究同時指出,該模組的自訂韌體上傳功能未妥善限制檔案路徑與內容,可能讓攻擊者上傳惡意檔案至可被Web存取的位置,形成執行惡意程式碼的落腳處。

相關問題已在FreePBX 16.0.42、16.0.92,以及17.0.6、17.0.22等版本獲得修正。研究人員建議用戶避免使用網頁伺服器驗證模式,並在必要時改回預設的使用者管理模組。此外,針對已部署系統則可檢查是否出現不明的管理帳號、異常排程工作,或Web目錄下未預期的檔案,以降低攻擊者在系統中長期滯留的風險。

熱門新聞

2026-03-06

2026-03-06

2026-03-09