思科的網路設備與資安設備,廣泛受到企業組織採用,一旦出現資安漏洞,很容易吸引大家關注,最近一年該公司公布多項旗下產品的重大漏洞,其中有許多出現實際攻擊行動而成為焦點。如今又有CVSS風險達到滿分的零時差漏洞,出現遭到利用的情形。

12月17日思科發布資安公告,指出旗下執行作業系統AsyncOS的資安設備存在重大漏洞CVE-2025-20393,此漏洞允許攻擊者使用root權限,於作業系統底層執行任何指令,CVSS風險達到滿分10分,影響該公司郵件閘道設備Secure Email Gateway,以及郵件暨網頁安全閘道Secure Email and Web Manager。值得留意的是,他們提及中國駭客組織UAT-9686已用於實際攻擊,積極針對上述兩種資安設備下手,植入能長期存取的隱密通道,而能遠端存取受害設備,呼籲IT人員儘速採取行動因應。

無論實體或虛擬型態的閘道設備,以及任何版本的AsyncOS,都可能曝露於上述漏洞的資安風險當中。不過,思科提及該漏洞的形成須滿足一定條件,首先,就是閘道器啟用垃圾郵件隔離區的功能,再者,該功能可透過網際網路存取。對此,他們呼籲IT人員,應確認該功能是否啟用,以判斷是否存在相關風險。思科提及,他們確認雲端版郵件安全閘道Cisco Secure Email Cloud不受影響,目前網頁安全閘道Cisco Secure Web未出現漏洞利用活動的跡象。不過,該公司並未針對漏洞發布軟體更新。

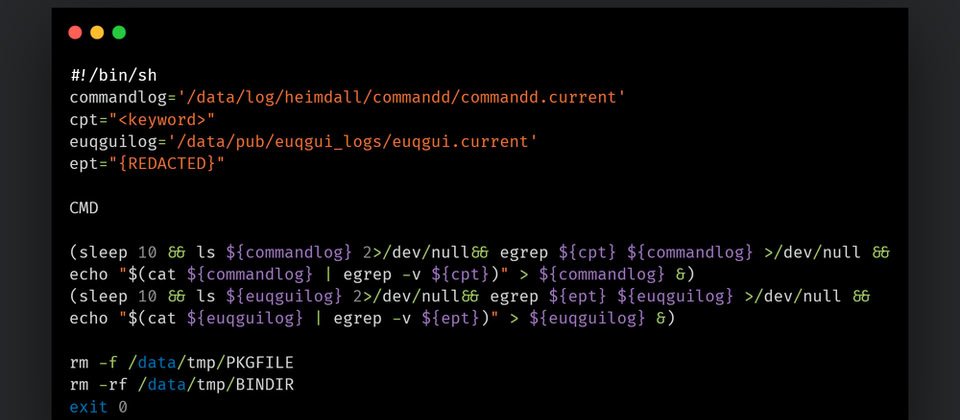

關於CVE-2025-20393如何被利用,思科旗下的威脅情報團隊Talos發布調查報告指出,他們在12月10日察覺UAT-9686的活動,駭客針對執行AsyncOS的資安設備下手,利用漏洞執行系統層級的指令,部署基於Python的後門程式AquaShell,此外,他們也部署隧道工具AquaTunnel和Chisel,以及竄改事件記錄工具AquaPurge。

經過Talos比對戰術、手法與流程(TTP),以及基礎設施和攻擊標的,他們發現UAT-9686與其他中國國家級駭客重疊。由於該組織採用的AquaTunnel,也與APT41和UNC5174等組織的手法相符,因此他們研判,UAT-9686可能來自中國。

回顧今年,思科公布多個風險值達到滿分的資安漏洞,例如,在今年6月底至7月初,他們修補網路存取控制(NAC)平臺Identity Services Engine(ISE),以及ISE被動身分識別連接器(ISE Passive Identity Connector,ISE-PIC)的滿分漏洞CVE-2025-20281、CVE-2025-20282,以及CVE-2025-20337;7月初該公司針對旗下整合通訊管理平臺Unified Communications Manager(Unified CM,或縮寫成CUCM),修補CVE-2025-20309。

熱門新聞

2026-03-02

2026-03-02

2026-03-06

2026-03-02

2026-03-04

2026-03-02

2026-03-03