上週思科針對網路存取控制(NAC)平臺Identity Services Engine(ISE)修補滿分(10分)漏洞CVE-2025-20281、CVE-2025-20282,並指出這些漏洞可讓攻擊者在未經授權的情況下,遠端於作業系統底層以root的身分發出命令。本週他們又對另一套應用系統修補滿分漏洞,再度受到外界矚目。

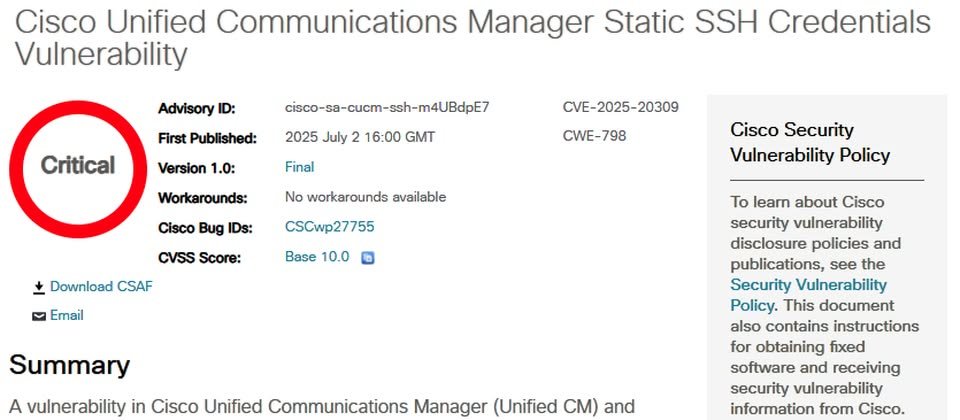

7月2日思科發布公告,指出旗下的整合通訊管理平臺Unified Communications Manager(Unified CM,或縮寫成CUCM)存在靜態的SSH帳密,未經授權的攻擊者可遠端利用,並以root帳號登入受影響的裝置,相當危險。該公告提及,此帳號使用了預設、靜態的帳密,且無法修改,或是刪除帳號。

CUCM為整合語音、視訊、訊息、行動通訊的解決方案,原名為CallManager,主要是用來集中管理VoIP電話,並提供使用者存取語音、視訊、即時訊息、語音信箱、語音會議的單一介面。

針對上述帳號出現的原因,思科表示是這套系統尚於開發階段保留下來的,攻擊者一旦濫用,就能以root使用者的身分執行任意命令。該弱點被登記為CVE-2025-20309,CVSS風險達到10分。

值得留意的是,這項漏洞同時影響CUCM與Unified Communications Manager Session Management Edition(Unified CM SME),主要是影響由思科技術支援中心(TAC)提供的工程版(Engineering Special,ES),範圍是15.0.1.13010-1至15.0.1.13017-1版,該公司已發布更新軟體修補。值得留意的是,思科強調此弱點無其他緩解措施能因應,IT人員應儘速安排套用新版軟體。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02