金管會揭露未來4年金融業資安韌性發展藍圖,鼓勵資安納入軟體安全設計、研擬金融業AI系統安防指引、加強導入零信任架構

金管會持續加強金融業資安管理,從2020年首次發布金融資安行動方案1.0開始,2022年發布行動方案2.0在今年底到期後,12月30日金管會發布「金融資安韌性發展藍圖」,描繪我國金融業未來4年強化資安治理發展方向,例如鼓勵業者資安左移,將安全納入設計,並將研擬金融業AI系統安防指引,加速導入零信任架構。

「金融資安韌性發展藍圖」除了承續金融資安行動方案2.0,並參考「國家資通安全戰略2025」及「第七期國家資通安全發展方案」等國家資通安全戰略,來強化我國金融系統的資安韌性,確保營運不中斷,該藍圖中可分為4構面,包括建立目標治理、建立全域防護、加強生態聯防、堅實韌性。

金管會資訊服務處長林裕泰指出,首先在目標治理方面,面對資安威脅的增加,必須建立資安治理的目標,特別是強化高層問責、資安法規調適及強化人才韌性;在全域防護方面,納入資安左移,將資安的思維向左移至資訊單位,加強不同規模的金融業部署零信任架構的成熟度,並針對新興科技如AI、量子建立相關的指引規範。

臺灣全民普發現金一萬元於11月5日正式上路,截至12月17日,已有近九成民眾登記及領取,有別於上路前曾因立法通過及即將普發現金的傳聞,出現假冒中央存款保險公司的名義行騙,以及冒牌普發現金登記網站的情況,這兩個月鮮少出現相關詐騙網站,負責相關資訊系統建置的數位發展部,近期透露他們採取的防護策略。

12月30日數發部長林宜敬透過臉書貼文的形式,揭露相關資訊系統的防詐方式設計。過程中,數發部透過黑名單與白名單策略,有效防堵相關詐騙行為。所謂的白名單策略,關鍵在於「只此一家,別無分號」。數發部與財政部等部會事先進行協調,將普發現金的登記與查詢作業流程,全部集中在一個網站,他們也透過大肆宣傳,告訴民眾無論是登記或查詢資料,都必須在專屬網站進行,對於其他網站的資訊,不要輕易相信。如此一來,數發部大幅縮小了防守的範圍。

黑名單策略的實施,重點在於主動防堵。他們將與普發現金網站10000.gov.tw相似的網域名稱,都註冊登記,以免這些網域名稱落入駭客手中;再者,他們也在網際網路透過自動搜索的方式,若是發現可疑網站,就會進行確認及封鎖。而這些措施的目的,是避免民眾接觸到詐騙訊息。

中國駭客組織Evasive Panda透過AiTM網釣與DNS中毒,對土耳其、中國、印度散布惡意軟體

中國駭客組織Daggerfly(別名Evasive Panda或StormBamboo)去年曾對臺灣發動攻擊,現在又傳出新一波活動,引起外界關注。

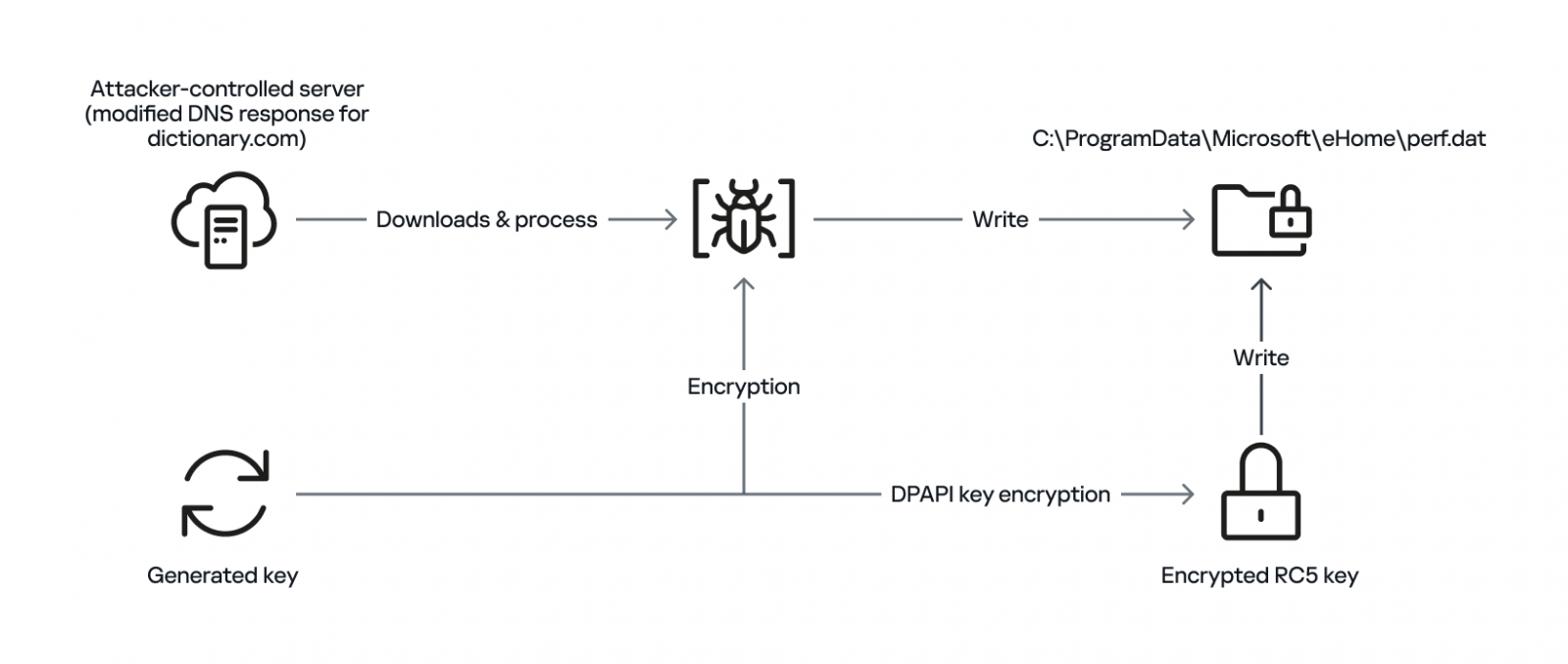

資安公司卡巴斯基揭露這些駭客自2022年11月開始從事的高度針對性攻擊,他們針對土耳其、中國,以及印度特定目標從事對手中間人攻擊(AiTM),並採用一系列的複雜手法來進行,持續到2024年11月才結束。其中最引起該公司注意的地方,在於駭客將惡意軟體的加密元件另外存放於伺服器上,而相關元件的用途,就是解析特定網站的DNS請求。再者,這些駭客開發新的惡意程式載入工具,並採用混合加密手法,因此,所有植入受害系統的惡意程式檔案都不同。駭客打造專屬的注入工具,並以DLL側載手法,讓惡意程式MgBot注入合法處理程序,並在記憶體內執行。

這些駭客擅長將作案工具偽裝成熱門應用程式的更新,來當作引誘使用者上當的誘餌,這波活動也不例外,其中一個是冒充視訊串流應用程式搜狐影音加速器(SohuVA)的更新程式,然後傳送惡意軟體。卡巴斯基認為,駭客疑似使用DNS中毒攻擊(DNS Poisoning)手法,竄改攻擊者控制的伺服器DNS回應。除了搜狐影音加速器,也有將惡意程式偽裝成愛奇藝、IObit Smart Defrag,以及騰訊QQ等中國熱門應用程式的情況。由此看來,這波活動很顯然主要針對中國使用者而來。

中國駭客Mustang Panda用核心層級Rootkit隱匿後門程式ToneShell活動,以便進行間諜活動

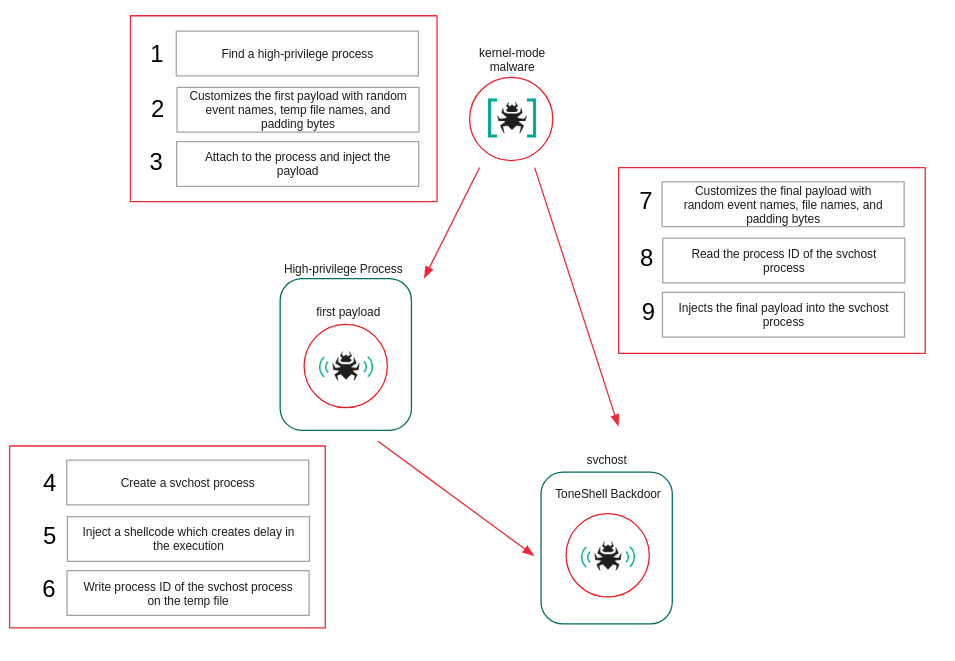

資安公司卡巴斯基揭露發生在2025年中旬的資安事故,外號為Mustang Panda、Earth Preta、RedDelta,以及TA416的中國駭客組織,將惡意驅動程式部署到亞洲的企業組織網路環境,最終在系統處理程序注入後門程式ToneShell。其中,他們使用可能外流或遭竊的憑證簽署驅動程式,並對於惡意檔案、以使用者模式執行的處理程序、系統登錄檔加入防護機制,避免攻擊活動受到干擾。該公司認為,這波活動代表Mustang Panda的攻擊手法出現重大變化。

根據ToneShell的C2伺服器資料,卡巴斯基研判攻擊活動從2025年2月開始,此次駭客使用的ToneShell,經常用於攻擊東南亞及東亞政府機關,目的是從事網路間諜活動,其中,緬甸和泰國是駭客的主要目標。

針對駭客入侵受害組織的管道,卡巴斯基表示不清楚,不過這些企業組織存在共通點,就是都曾被Mustang Panda植入惡意程式,其中包括:USB蠕蟲ToneDisk、PlugX,以及舊版ToneShell。因此,在這波攻擊當中,駭客疑似透過已遭入侵的電腦進行二度犯案。

歐洲太空總署(European Space Agency,ESA)本周回應資料外洩,但強調是外部伺服器被駭,並沒有機密資料外流。

代號為888的駭客宣稱在12月18日,駭入ESA系統長達一周,竊得超過200 GB資料,計畫出售換取門羅(XMR)幣。據稱這名駭客手上的ESA資料包括未公開Bitbucket程式庫中的原始碼、CI/CD管線配置、API和存取令牌、內部文件、SQL資料庫檔案、Terraform基礎架構、硬編寫的憑證和配置檔等。

ESA得知資料外洩事件後已展開調查,並已強化資安措施確保可能有風險的裝置。ESA說,被駭的伺服器位於ESA企業網路外,根據目前調查,這起事件僅影響「非常少量」的外部伺服器。ESA並說,這些伺服器支援的是科學社群內合作性質的工程活動,所有相關人士都已接獲通知。ESA表示之後會再提供更多相關資訊。

韓國航空公司近日分別傳出資料外洩事件。韓亞航空(Asiana)及母公司大韓航空(Korean Air)先後傳出內部系統被駭,分別導致1萬和3萬名員工資料外洩。

根據韓國媒體Korea JoongAng Daily報導引述消息人士報導,聖誕節前夕,韓亞航空內部公告,這起資料外洩事件是起於駭客於前一天未授權登入一臺海外伺服器,藉此駭入公司內部網路。外洩的資料包含員工姓名、部門、職稱、電話號碼、員工識別證號及電子郵件,影響約1萬名員工,包含合作夥伴公司的員工。

在不到一星期後,韓亞航空母公司,也是韓國航空龍頭業者大韓航空(Korean Air)在內部公告,公司使用的Oracle E-Business Suite(EBS)遭到駭客存取,外洩逾3萬員工資料。

針對12月初的3,370萬用戶資料外洩事件,韓國最大電商平臺酷澎(Coupang)本週一宣布,將對受影響的用戶以購物券形式賠償,總價達1.685兆韓圓(約11.7億美元、368億臺幣)。

這筆費用預計從2026年1月15日起發放,適用受影響的3,370萬用戶。適用者涵括11月30日以前接到通知的用戶包括WOW及非WOW會員,也包含曾取消會員籍但收到通知的前用戶。經過平分,平均每人可獲得5萬韓圓(1,092臺幣)。酷澎也會陸續以簡訊通知相關的用戶。

這筆費用將全部以4種購物券/折價券形式發放,包括酷澎電商平臺5,000韓圓、酷澎美食外送(Coupang Eats)5,000韓圓、酷澎旅遊(Coupang Travel)2萬韓圓、酷澎高階美妝(Coupang R.LUX)2萬韓圓。

密碼管理公司LastPass資料外洩影響延燒迄今,俄羅斯駭客疑竊取2,800萬美元

2022年密碼管理工具開發商LastPass爆發資料外洩事件,資安業者指出,事件負面影響持續延燒到2025年,仍然對用戶造成近3,000萬美元金錢損失,而俄羅斯駭客可能是背後元兇。

資安廠商TRM Labs指出,這些憑證雖然經過加密,一開始攻擊者沒有用戶的主密碼可能無法讀取,但他們可以整批下載,任何使用弱主密碼的管理庫最後都會被離線破解,使得單一入侵事件演變成多年破口,讓攻擊者慢慢破解密碼、存取加密貨幣錢包悄悄提款。

TRM研究人員分析2024和2025年的電子錢包的外洩金流,發現是俄羅斯駭客操作的網路犯罪。他們發現有人透過混幣器(mixer)存取受害者加密貨幣錢包進行混幣和洗錢行為,這階段運作和俄羅斯基礎架構有多次互動,而加密貨幣出金(off-ramps)也是使用高風險的俄羅斯交易平臺,因此判斷近兩年竊取財務活動和俄國駭客的關聯性。研究人員估計近兩年2024年底到2025年初LastPass用戶被竊走的加密貨幣被轉成比特幣,再經由Wasabi Wallet洗錢,總資產超過2,800萬美元。

其他資安威脅

◆中國駭客Silver Fox以稅務主題為誘餌,針對印度用戶散布惡意程式Winos 4.0

◆全球逾3千個企業組織遭鎖定,駭客以Google相關誘餌從事網釣

◆前Coinbase客服專員傳出被捕,起因是協助駭客竊取客戶敏感資訊

其他資安弱點

◆IBM API Connect存在重大漏洞,攻擊者恐繞過登入機制

近期資安日報

【12月30日】React2Shell漏洞利用活動肆虐,近6萬臺Next.js應用程式伺服器被入侵

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02