隨著資安公司不斷揭露國家級駭客的網路間諜活動,駭客也試圖透過更複雜的手段,隱匿相關活動及作案工具。

資安公司卡巴斯基揭露發生在2025年中旬的資安事故,外號為Mustang Panda、Earth Preta、RedDelta、TA416、HoneyMyte的中國駭客組織,將惡意驅動程式部署到亞洲的企業組織網路環境,最終在系統處理程序注入後門程式ToneShell。其中,他們使用可能外流或遭竊的憑證簽署驅動程式,並對於惡意檔案、以使用者模式執行的處理程序、系統登錄檔加入防護機制,避免攻擊活動受到干擾。該公司認為,這波活動代表Mustang Panda的攻擊手法出現重大變化。

根據ToneShell的C2伺服器資料,卡巴斯基研判攻擊活動從2025年2月開始,此次駭客使用的ToneShell,經常用於攻擊東南亞及東亞政府機關,目的是從事網路間諜活動,其中,緬甸和泰國是駭客的主要目標。

針對駭客入侵受害組織的管道,卡巴斯基表示不清楚,不過這些企業組織存在共通點,就是都曾被Mustang Panda植入惡意程式,其中包括:USB蠕蟲ToneDisk、PlugX,以及舊版ToneShell。因此,在這波攻擊當中,駭客疑似透過已遭入侵的電腦進行二度犯案。

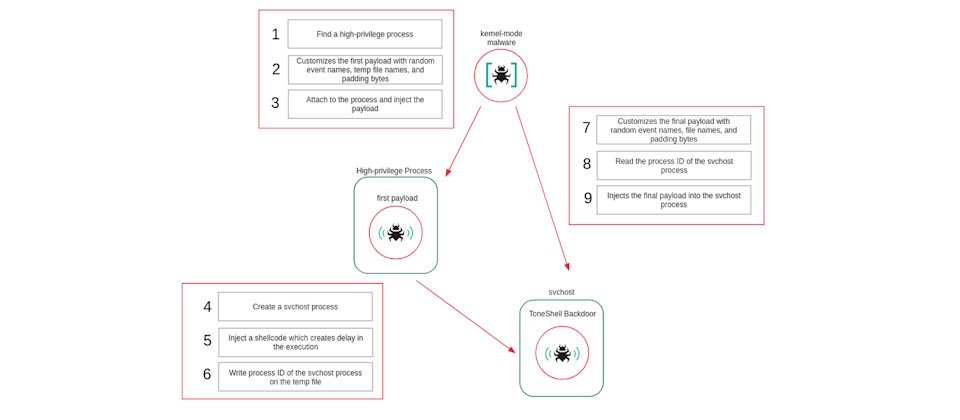

這波攻擊活動與過往最大的不同,就是駭客使用核心模式的惡意驅動程式ProjectConfiguration.sys,以此載入ToneShell。此驅動程式實作rootkit功能,具備強大的自我防護機制,藉由檔案鎖定、保護特定處理程序,並且使用特定的登錄檔,以保護惡意服務的執行,甚至,對於Windows作業系統內建防毒Microsoft Defender,也能竄改執行的優先層級,阻止關鍵的驅動程式WdFilter載入。

駭客也使用上述rootkit載入ToneShell,此為具備反向Shell功能的木馬程式,由於透過核心驅動程式載入,並於記憶體內執行,使得ToneShell不會在儲存裝置留下運作的痕跡。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10