8.7萬臺MongoDB主機曝露MongoBleed,傳出已有實際漏洞利用活動

12月19日MongoDB開發工程團隊發布8.2.3、8.0.17、7.0.28、6.0.27、5.0.32,以及4.4.30版重大更新,修補高風險漏洞CVE-2025-14847(MongoBleed),問題在於MongoDB伺服器的zlib實作,有機會造成未初始化的記憶體堆疊問題,4.0版CVSS評分達到8.7分、3.1版CVSS風險評為7.5分,如今有資安公司與研究人員公布更多細節,並警告已有實際攻擊活動。

針對這項漏洞會帶來的影響,軟體供應鏈安全公司OX Security最早公布細節,指出未經身分驗證的攻擊者可從MongoDB伺服器的記憶體洩露敏感資料,過程中完全不需要登入。他們可藉由發送惡意網路封包,觸發zlib元件的缺陷,從而截取部分私有資料片段,其中包括使用者資訊、密碼,以及API金鑰。

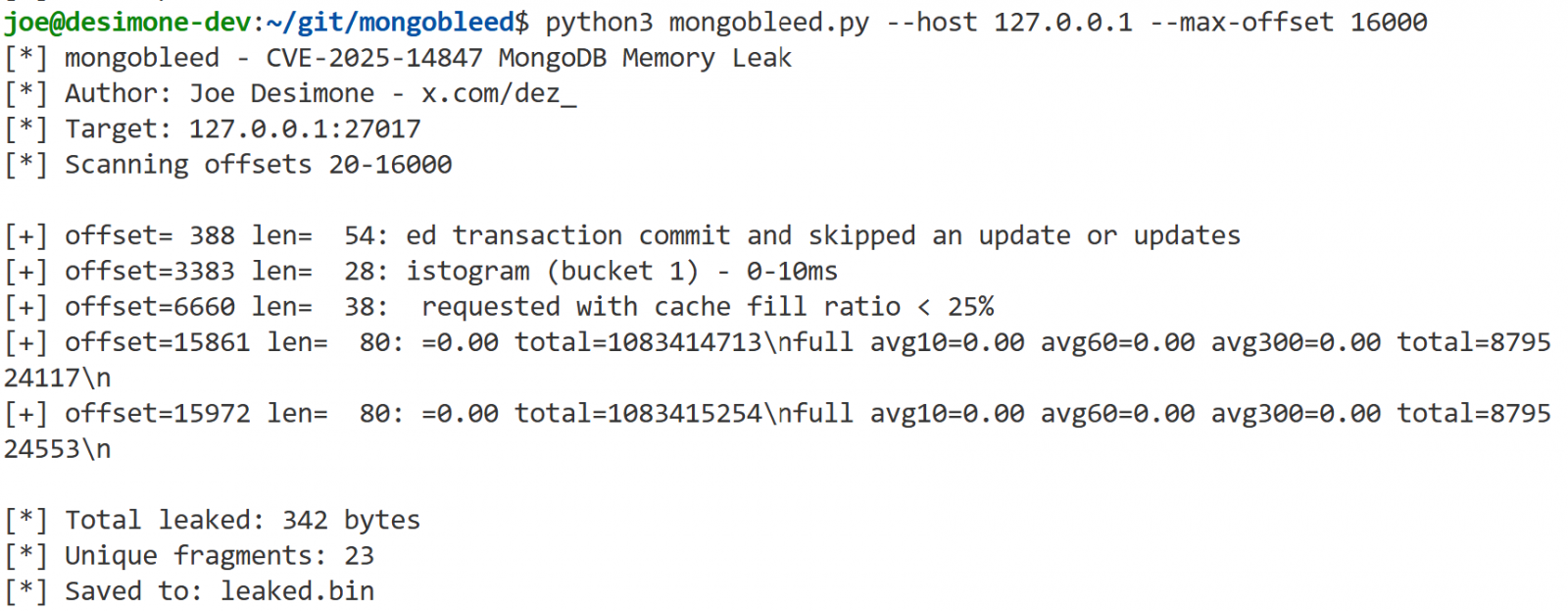

Elastic資安團隊研究員Joe Desimone公布概念驗證(PoC)程式碼,並指出CVE-2025-14847發生的原因,就是在zlib解壓縮訊息的過程,導致攻擊者能從MongoDB洩露資料,由於與2014年爆發的OpenSSL嚴重漏洞Heartbleed(CVE-2014-0160)類似,他將CVE-2025-14847稱作MongoBleed。

電玩遊戲虹彩六號傳出被滲透,駭客大撒幣與隨機封帳,疑利用資安漏洞MongoBleed得逞

一週前MongoDB開發工程團隊推出重大更新,修補資訊洩露漏洞CVE-2025-14847(MongoBleed),許多資安公司與研究人員紛紛提出警告,以及公布細節,並指出有人利用概念驗證(PoC)程式碼,嘗試觸發漏洞的跡象。然而,在這段期間,有遊戲公司的伺服器傳出可能因此遭駭的消息,成為第一個公開遭到此漏洞攻擊的受害者,這種罕見的情況,成為外界關注的焦點。

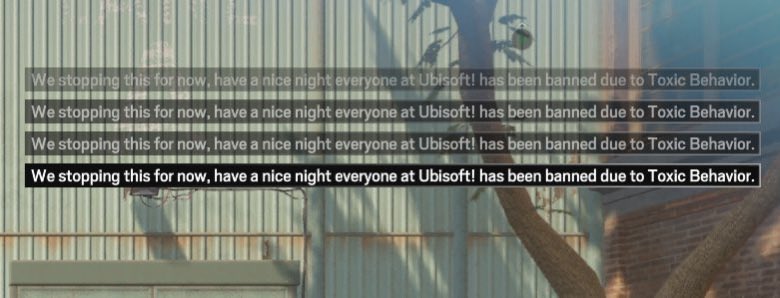

根據資安新聞網站Bleeping Computer與Cyber Security News、多家科技新聞網站與遊戲新聞網站的報導,Ubisoft公司旗下的電玩大作《虹彩六號:圍攻行動(Tom Clancy's Rainbow Six Siege)》,傳出遊戲伺服器遭到駭客入侵並接管的情況,不少玩家發現自己的帳號被存入大量的遊戲代幣,並解鎖原本需付費的特殊造型,駭客也濫用遊戲的管理系統封鎖許多帳號,其中包含許多玩家及Ubisoft官方帳號。有資安研究團隊認為,攻擊者就是利用MongoBleed而得逞。

對此,資安研究團隊VX-Underground透露,總共有4組人馬表明他們對虹彩六號的系統下手,其中的第一組人馬,是利用該遊戲的漏洞,封鎖玩家並竄改道具內容,這些駭客向玩家送出的遊戲代幣,價值達到339兆9,600億美元,不過,他們並未存取用戶的資料。

勒索軟體Everest駭客宣稱入侵美國汽車大廠克萊斯勒,從Salesforce等內部系統竊得1 TB資料

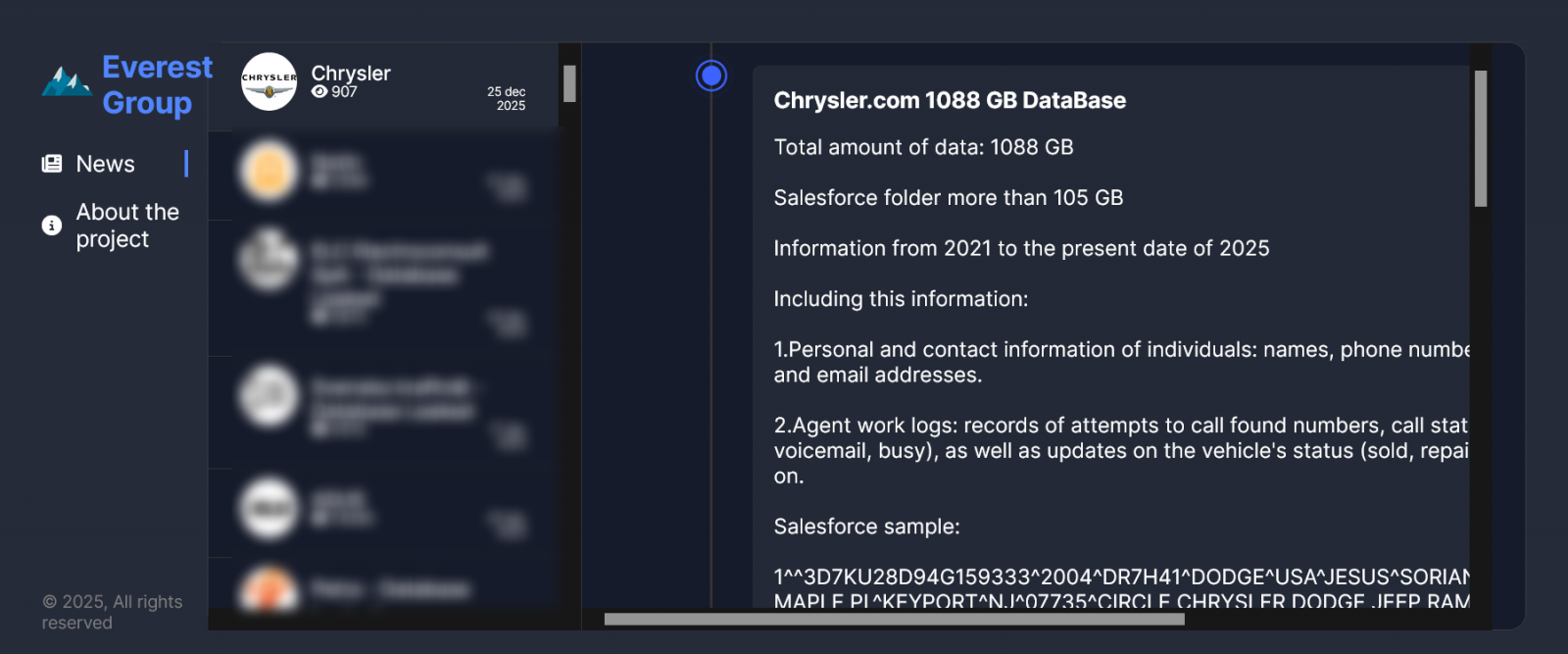

操作勒索軟體Everest的駭客組織在聖誕節當天,於暗網網站宣告成功入侵美國汽車大廠克萊斯勒(Chrysler)內部系統,竊走超過1 TB資料。

根據媒體發現的公告,遭駭客存取的資料庫內含1088 GB資料,當中包含超過105 GB的Salesforce資料夾。資料庫內為2021年到2025年聖誕節的資料,像是個人資料,如姓名、電話號碼、地址和電子郵件位址、客服人員工作記錄如召回事件筆記、聯繫紀錄(如語音留言、失聯、電話號碼有誤)、以及汽車狀態(如已銷售、維修、找不到車主)、開會預約等。駭客還公布數張Salesforce資料螢幕擷圖作為證明,顯示內部FTP檔案路徑、內部工具、經銷商名冊、召回方案等,以及包含員工姓名、工作狀態的人力資源(HR)資料。

目前無法確定犯案時間,以及影響克萊斯勒哪個部門或地區的內部資料,或是本案和早前另一件母公司Salesforce資料外洩是否有關。克萊斯勒母公司跨國汽車業巨擘Stellantis集團九月也曾公告遭駭,外洩北美客戶資料。ShinyHunters向Bleeping Computer表示,宣稱從Stellantis的Salesforce竊走超過1,800萬筆紀錄,包含姓名、聯絡資訊等。

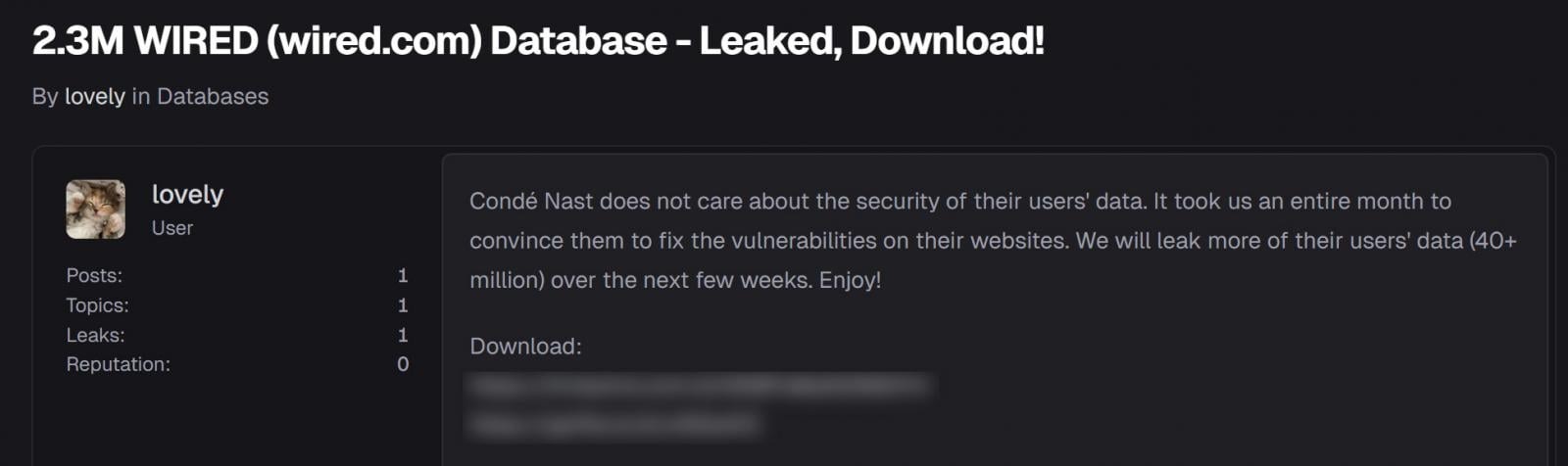

根據資安新聞網站Bleeping Computer報導,有人聲稱成功駭入媒體集團康泰納仕(Condé Nast),並且公開旗下雜誌Wired包含230萬筆訂戶記錄的資料庫,還預告會再公布更多用戶資料。

使用代號Lovely的人士在聖誕節在駭客論壇上張貼公告,邀請眾人下載Wired的資料庫。他聲稱這個媒體集團不在乎用戶資料安全,害駭客花了一個月說服其修補網站漏洞。

根據Have I Been Pwned分析,外洩的Wired資料期間為1996年4月到2025年9月,外洩資料型態包括訂閱戶ID、電子郵件地址、顯示的名稱,少部份用戶還被洩露姓名、電話、出生日期、地點或完整地址、性別等。除了Wired的資料外,他們預告未來幾個星期還會再公布約4,000萬筆的資料。

ColdFusion聖誕假期攻擊潮,兩個來源IP位址系統性掃描十多個已知漏洞

資安業者GreyNoise Labs公布研究指出,2025年聖誕節連假期間出現一波針對Adobe ColdFusion伺服器的協同掃描與濫用嘗試,流量高峰落在12月25日。研究人員統計ColdFusion相關請求共5,940次,目標涵蓋20個國家,顯示攻擊者傾向挑在假期維運與監控力道較弱的時段,加大對既有漏洞的掃描與嘗試利用。

研究人員指出,這波活動的流量高度集中,約98%來自同一自治系統(Autonomous System)AS152194之下的兩個來源IP位址。兩個IP位址以1至5秒的節奏自動送出請求,且部分時間同時運作,呈現協同基礎設施的特徵。同時,攻擊者也會針對同一目標輪番切換多種攻擊手法,以提高命中率與覆蓋面。

對於駭客利用的漏洞範圍,以2023年至2024年間ColdFusion的10多個已知CVE漏洞為主,並搭配通用型的遠端程式碼執行(RCE)與本地文件包含(Local File Inclusion,LFI)測試,同時也可見少量針對較舊漏洞的驗證請求。研究人員強調,攻擊並非只鎖定單一漏洞,而是以組合方式逐一試探多個入口,從存取控制繞過、任意檔案讀取到遠端程式碼執行都在掃描清單內。

WatchGuard警告Firebox程式碼RCE漏洞已遭到濫用

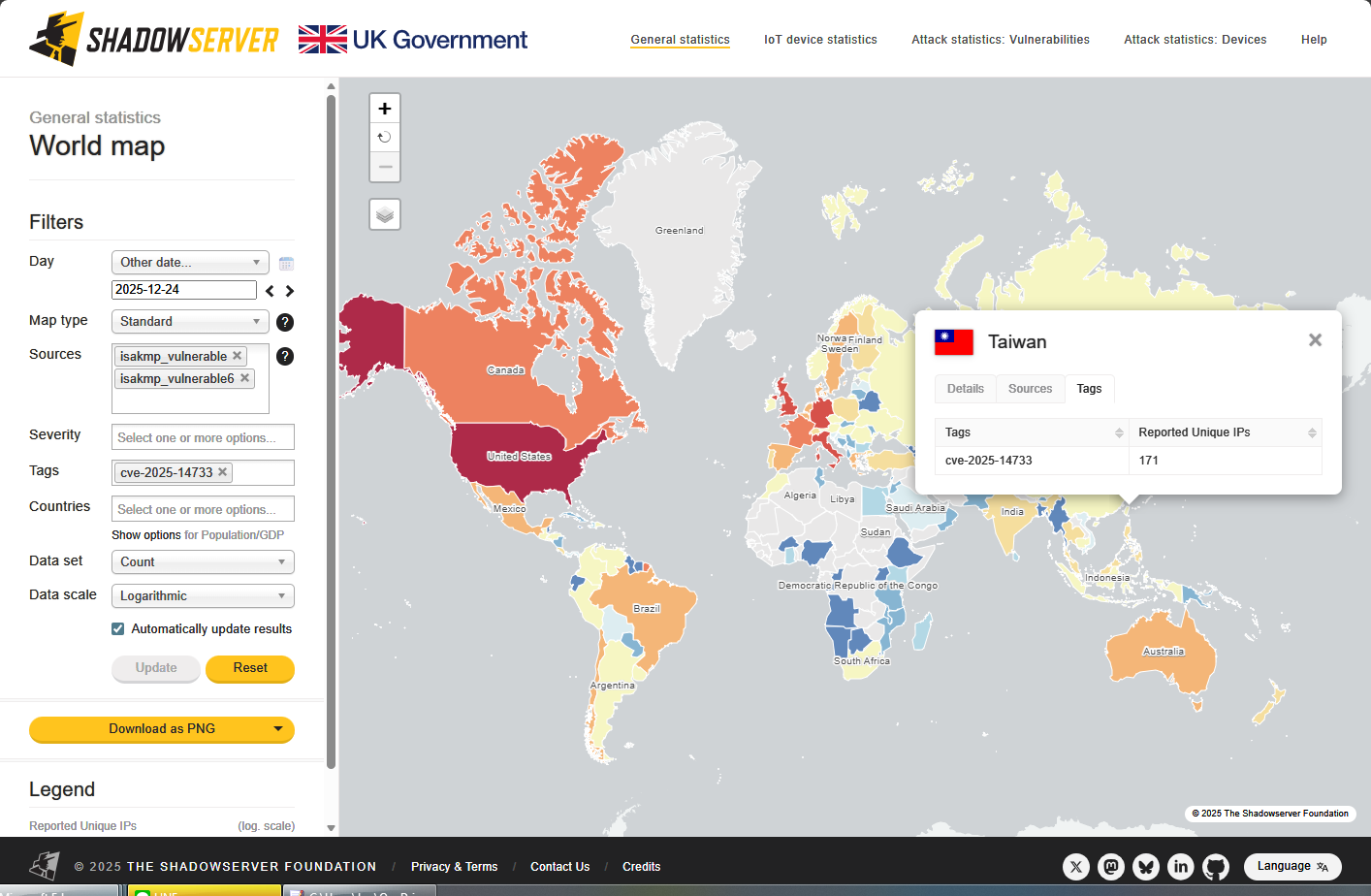

資安業者WatchGuard警告用戶,Firebox防火牆存在能讓未經授權攻擊者遠端執行程式碼的重大漏洞CVE-2025-14733,而且已經遭到濫用。值得留意的是,目前還有九萬臺裝置未修補漏洞,包括臺灣約170臺。

該公司在12月23日發出公告,已經觀察到兩起濫用漏洞攻擊Firebox裝置的活動。其中一起,攻擊者先遠端攻擊Firebox裝置,再把裝置的現行配置檔加密回傳給攻擊來源IP位址。第二起攻擊中,攻擊者將現行配置檔及本地管理使用者資料庫建立成gzip檔,再回傳給來源IP位址。

根據網路安全監控非營利組織Shadowserver基金會的數據顯示,截至12月24日,全球網路上曝險的Firebox裝置還有9.1萬臺。而以國家來看,美國3萬臺最多,其次為義大利、德國及英國,各有7000餘臺;臺灣迄今仍有171臺曝險。

鳳凰城大學公布Oracle EBS遭駭事件調查結果.350萬人資料恐外流

美國鳳凰城大學(University of Phoenix,UoPX)報告,三個月前駭客駭入Oracle E-Business Suite(EBS),竊走350萬人個資。

12月初鳯凰城大學公告,在美商甲骨文公司公告EBS零時差漏洞後,該校自我檢查後證實發生EBS資料外洩事件。未經授權人士存取了EBS儲存的現任及前任師生、職員,以及供應商個資,包含聯絡資訊、出生日期、社會安全碼,以及銀行帳號和匯款編號。但當時不清楚有多少人受影響。

根據該校向緬因州檢察長辦公室呈交的報告,事件發生於8月13日。總影響人數達3,489,274名。

LLM調度框架LangChain核心元件序列化注入漏洞,可能導致環境變數機密外洩

知名大型語言模型調度開源框架LangChain團隊發布安全通報,揭露核心套件langchain-core存在序列化注入漏洞CVE-2025-68664,該漏洞CVSS 3.1基礎分數為9.3,屬重大等級。受影響版本為langchain-core小於0.3.81,或介於1.0.0以上且低於1.2.5。官方已釋出修補版本0.3.81與1.2.5,並同步收緊load()與loads()的預設行為,以降低誤用風險。

漏洞出在langchain-core本身的dumps與dumpd序列化功能。LangChain有一套內部資料格式,會用lc這個保留欄位來標記這段資料可以在之後被還原成LangChain物件。官方指出,問題在於dumps()與dumpd()在序列化一般字典資料時,沒有妥善處理剛好含有lc欄位的外部可控內容。結果是這些資料在後續經由load()或loads()還原時,可能被當成真正的LangChain物件來建立,進而引發安全風險。

LangChain在JavaScript版本也發布了相似機制的漏洞安全通報CVE-2025-68665,指出toJSON未跳脫含lc鍵的使用者可控物件,可能在後續load()時造成環境變數機密外洩與不安全實例化,並將secretsFromEnv明確改為預設false,以降低環境變數機密外洩與不安全實例化風險。

其他資安威脅

◆惡意Maven套件偽裝成知名JSON程式庫Jackson,鎖定Java開發者發動攻擊

◆Chrome延伸套件Trust Wallet傳出遭到滲透,用戶數百萬美元資產遭到洗劫

◆針對密碼管理公司LastPass資料外洩事故,有資安公司指出俄羅斯駭客涉嫌重大

◆歐洲高速鐵路公司Eurostar的AI聊天機器人存在缺陷,可透過HTML注入或即時注入觸發

其他執法行動

◆19國執法單位圍剿非洲網路犯罪集團,逮捕逾570人、追回300萬美元

近期資安日報

【12月26日】MongoDB呼籲用戶儘速修補可用於讀取記憶體內容的漏洞

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09