12月19日MongoDB開發工程團隊發布8.2.3、8.0.17、7.0.28、6.0.27、5.0.32,以及4.4.30版重大更新,修補高風險漏洞CVE-2025-14847(MongoBleed),問題在於MongoDB伺服器的zlib實作,有機會造成未初始化的記憶體堆疊問題,4.0版CVSS評分達到8.7分、3.1版CVSS風險評為7.5分,如今有資安公司與研究人員公布更多細節,並警告已有實際攻擊活動。

針對這項漏洞會帶來的影響,軟體供應鏈安全公司OX Security最早公布細節,指出未經身分驗證的攻擊者可從MongoDB伺服器的記憶體洩露敏感資料,過程中完全不需要登入。他們可藉由發送惡意網路封包,觸發zlib元件的缺陷,從而截取部分私有資料片段,其中包括使用者資訊、密碼,以及API金鑰。

根據MongoDB開發工程團隊推出的修補程式內容,OX Security指出問題出現在網路傳輸層,資料庫在解壓縮網路訊息的過程裡,可能被迫收集或處理極小的記憶體緩衝區。起因是原本用來回傳解壓縮資料大小的命令,實際上,傳送的內容卻是已分配的記憶體數量,使得攻擊者有機會透過zlib洩露資料。

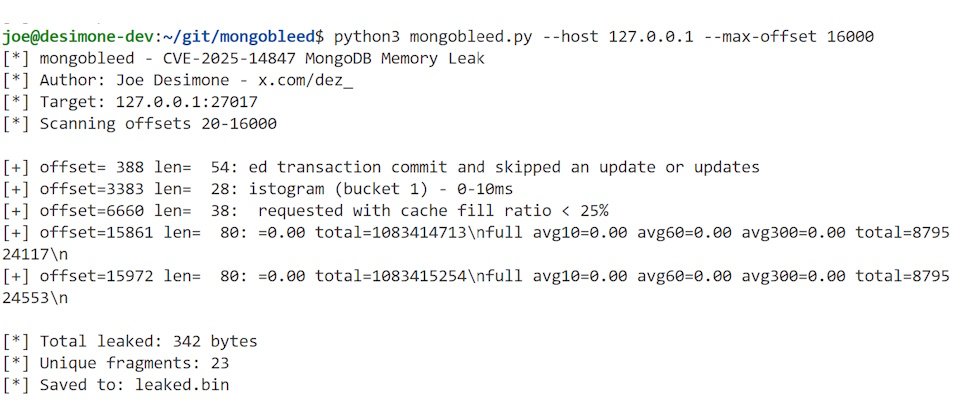

Elastic資安團隊研究員Joe Desimone公布概念驗證(PoC)程式碼,並指出CVE-2025-14847發生的原因,就是在zlib解壓縮訊息的過程,導致攻擊者能從MongoDB洩露資料,由於與2014年爆發的OpenSSL嚴重漏洞Heartbleed(CVE-2014-0160)類似,他將CVE-2025-14847稱作MongoBleed。

資安專家Kevin Beaumont也提出看法,認為MongoBleed相當容易利用,攻擊者只要取得MongoDB實體(instance)的IP位址,就能夠使用上述的概念驗證程式碼,從資料庫挖掘明文密碼,或是AWS金鑰等機密資料。由於全球有21.4萬臺MongoDB主機,再加上已有概念驗證工具,因此接下來很快就可能出現大規模漏洞利用。

威脅情報公司Censys提出警告,截至12月27日,他們一共偵測到超過8.7萬臺MongoDB實體存在漏洞,其中美國有近2萬臺最多,中國約1.7萬臺居次,德國、印度,以及法國,分別有超過7,700、5,400,以及5,100臺。臺灣有多少MongoDB實體曝險,目前仍不得而知。

值得留意的是,有資安公司已經察覺漏洞遭到利用的跡象。雲端資安公司Wiz指出,他們從12月26日Joe Desimone公布概念驗證之後不久,發現有人實際利用漏洞的情況。由於此漏洞廣泛出現在雲端環境,42%的雲端環境存在MongoBleed,再加上攻擊者無須通過身分驗證,利用過程無須使用者互動,因此,曝露於網際網路的MongoDB伺服器很容易成為攻擊目標,此漏洞的影響規模相當廣泛。Wiz提及,同樣使用zlib的Ubuntu rsync套件,也會受到MongoBleed影響,但相關細節他們並不清楚。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02