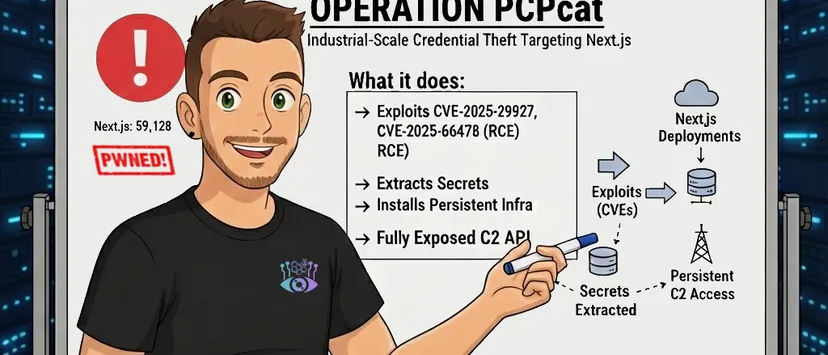

攻擊行動Operation PCPcat鎖定Next.js應用程式而來,近6萬臺伺服器被入侵

12月初React開發工程團隊揭露及修補重大資安漏洞CVE-2025-55182(React2Shell),此為發生在React Server Components(RSC)元件的漏洞,在公布數小時後就傳出遭到利用,近期有資安公司發現新一波大規模攻擊,並指出駭客成功的機率相當高。

AI蜜罐陷阱平臺Beelzebub揭露名為Operation PCPcat的攻擊活動,駭客針對Next.js應用程式下手,試圖透過React2Shell入侵,並進行大規模憑證收集,經確認兩天內已針對91,505臺進行探測,有59,128臺伺服器受害,漏洞利用活動的成功比例高達64.6%。以每臺伺服器被偷走5至10個憑證來估算,恐有30萬至59萬組憑證外洩。

針對這波攻擊活動,駭客從大規模掃描可從網際網路存取的Next.js應用程式網域名稱開始,並透過複雜的命令工具react.py,識別應用程式伺服器是否存在React2Shell並觸發,然後藉由原型汙染(prototype pollution)手法操作JSON有效酬載,執行命令注入,將結果得到的資料,將獲取的資料透過HTTP標頭重新導向手法外傳。駭客搜刮的資料包含系統環境變數、SSH金鑰、雲端憑證、Git儲存庫憑證、重要系統檔案,以及最近下達的100個指令等。

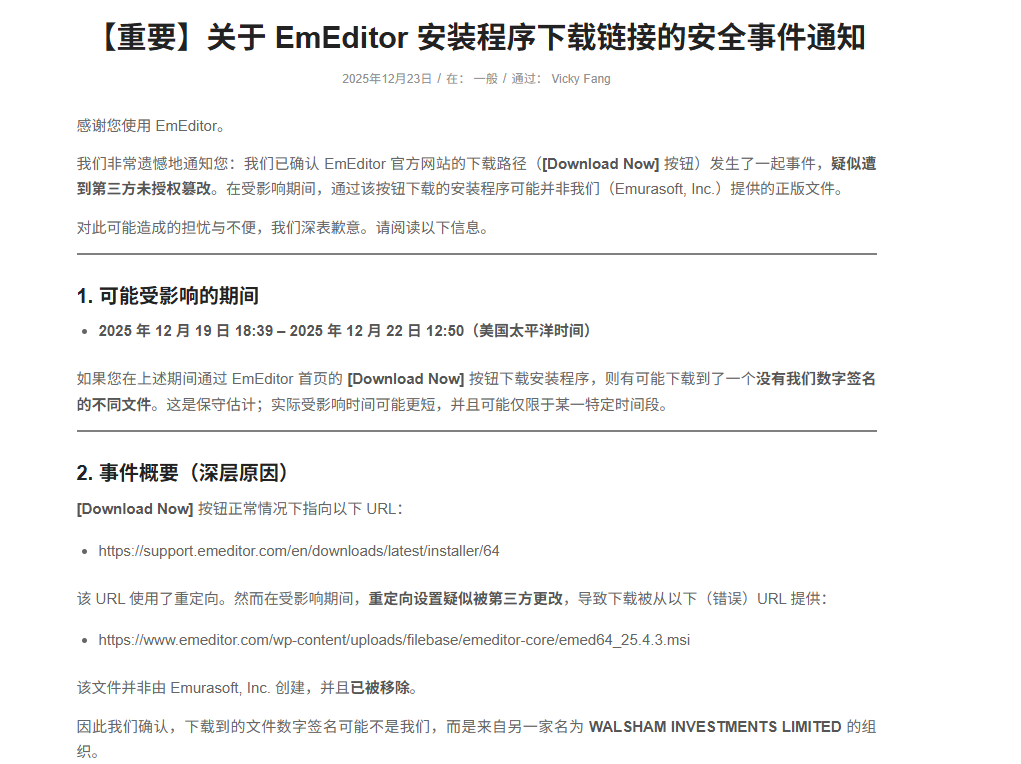

文字編輯器EmEditor官網安裝檔遭動手腳,駭客以瀏覽器擴充套件建立持久化

文字編輯器EmEditor開發商Emurasoft在公告指出,官方網站首頁的下載導引疑遭第三方未授權改寫,導致使用者在特定時間區段透過官網下載的Windows安裝套件,可能不是由官方提供的版本,而是被置換的MSI檔。依Emurasoft說法,可能受影響期間為臺灣時間約為12月20日上午至12月23日清晨。

Emurasoft目前僅確認64位元安裝套件emed64_25.4.3.msi涉及此事件,官方指出,可疑檔案同樣使用emed64_25.4.3.msi檔名,但檔案大小略為不同,且數位簽章顯示為WALSHAM INVESTMENTS LIMITED。Emurasoft表示,要是簽章不是Emurasoft或雜湊值不符,即可能是遭竄改的檔案,建議不要執行並立即移除。

中國資安業者奇安信表示,其團隊捕捉到此事件的後續載荷,指出惡意程式具資訊竊取行為,會蒐集系統資訊與瀏覽器資料,並可能竊取包含VPN設定、Windows登入憑證、瀏覽器Cookies等內容。奇安信也提到,攻擊者可能透過安裝名為Google Drive Caching的瀏覽器擴充套件作為持久化手法。

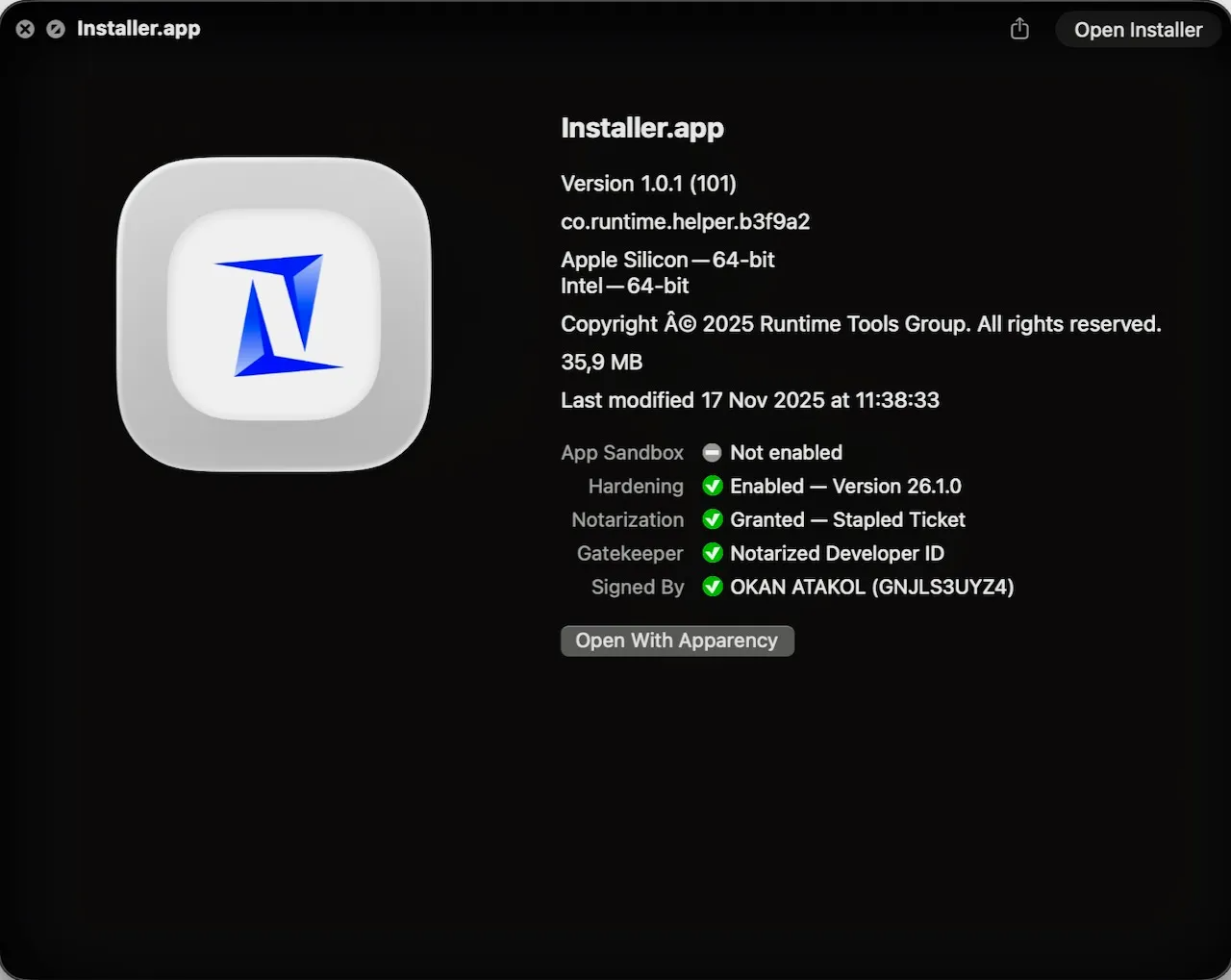

MacSync Stealer偽裝合法App,成功通過macOS Gatekeeper防線

鎖定macOS的資訊竊取型惡意程式MacSync Stealer,正悄悄改變其投放方式。資安業者Jamf近日揭露,最新觀察到的MacSync Stealer已不再依賴傳統的社交工程終端機指令,而是改以「已完成程式碼簽署與Apple公證」的Swift應用程式作為投放工具,成功通過macOS的Gatekeeper安全檢查。

MacSync Stealer的活動至少自2023年開始,主要目標是竊取使用者的瀏覽器帳密、系統資訊以及加密貨幣錢包資料。早期版本多半假冒通訊軟體或系統工具,誘騙使用者將檔案拖入終端機,或依指示貼上一段經過混淆的指令碼。這類手法雖然成功率不低,但行為本身相當可疑,也容易被防毒軟體或企業端點防護機制攔截。

然而,Jamf發現新版本的MacSync Stealer在投放策略上出現關鍵轉變。駭客改以Swift開發一個具備合法程式碼簽署,並通過蘋果軟體公證機制(Notarization)的Mac應用程式作為投放工具。該程式被包裝在磁碟映像檔中,外觀與一般合法App無異,使用者只要依照正常安裝流程雙擊執行,便可通過macOS的Gatekeeper安全機制,全程不需要任何終端機操作。

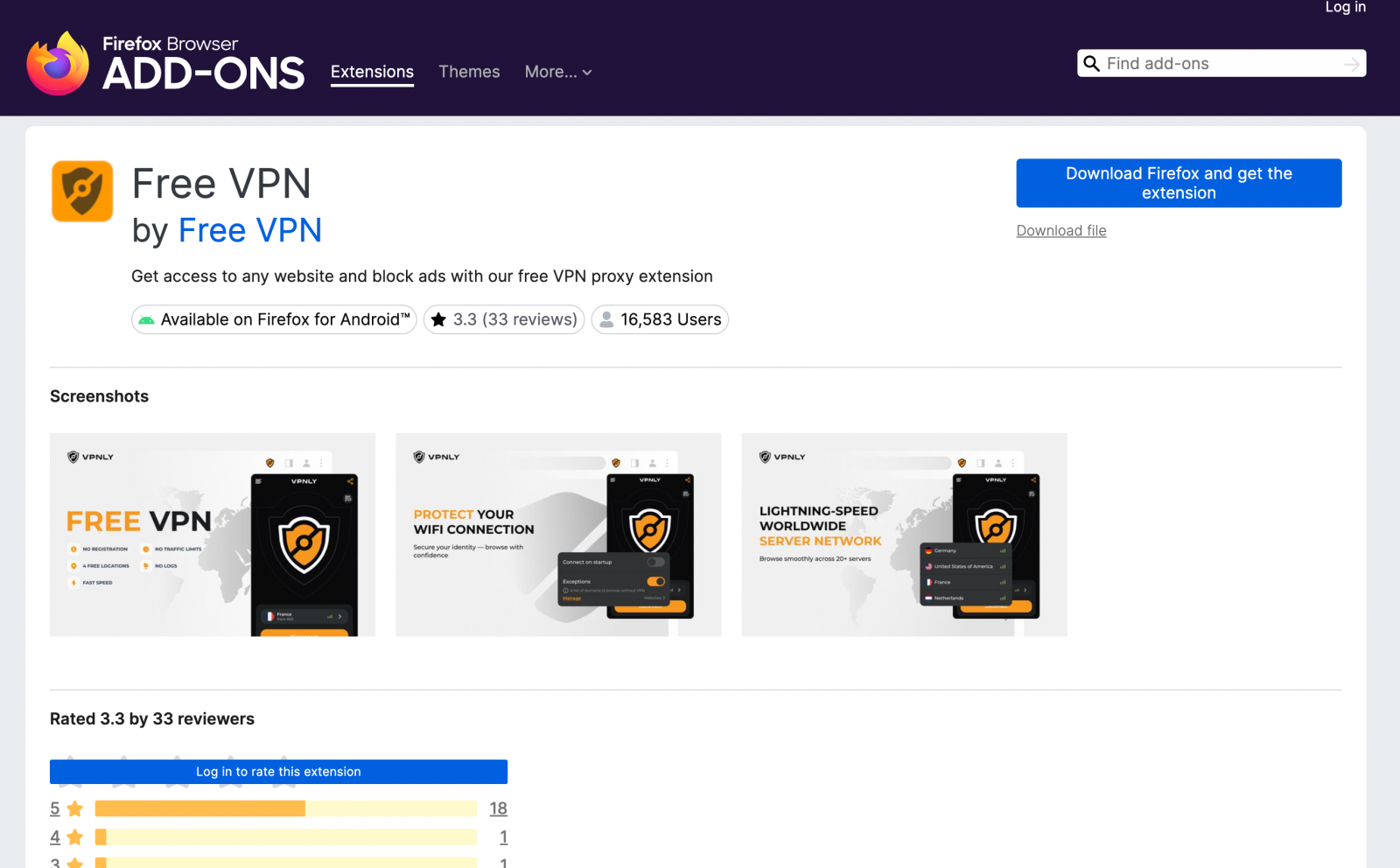

Firefox附加元件遭攻擊行動GhostPoster入侵,用PNG圖示藏惡意JavaScript程式碼

資安業者Koi Security揭露一波名為GhostPoster的惡意擴充套件攻擊行動,鎖定Firefox附加元件生態系。攻擊者把惡意JavaScript藏進附加元件的PNG圖示檔尾端,在附加元件載入時才讀取與抽出執行,進而在使用者瀏覽器內植入後門與追蹤機制。研究人員統計,相關活動至少涉及17款附加元件,累計安裝量超過5萬次。

研究人員先是在名為Free VPN Forever的附加元件中觀察到異常行為。該附加元件會讀取自身logo.png,表面上像是一般載入資源,但程式接著對圖形檔案的原始位元組(Raw Bytes)層級做額外處理,藉此找出被夾帶在檔尾端的程式碼。研究人員指出,審查流程往往更容易聚焦在可執行程式碼檔案,攻擊者因此把第一階段載入器藏在看似無害的圖示檔內,讓圖示正常顯示的同時,也能在附加元件載入時抽出並執行隱藏程式碼。

從圖示中抽出的程式碼主要負責連回攻擊者的C2伺服器,再下載真正的惡意載荷。研究人員提到,相關附加元件會透過延後啟動與間歇性連線來躲避偵測,例如在啟動後約每48小時才嘗試建立連線,且僅約10%會實際取回下一階段惡意載荷。

YouTube幽靈網路新攻勢,以Node.js載入器散布Rhadamanthys竊資程式

資安廠商Check Point研究人員公開其追蹤的YouTube幽靈網路新一波活動,利用遭入侵的YouTube帳號上架影片,引導觀眾下載遊戲外掛與破解軟體相關檔案,最終在受害Windows電腦散布Rhadamanthys竊資程式。研究人員在感染鏈中辨識出以Node.js撰寫且高度混淆的載入器GachiLoader,並開源一套用於動態追蹤Node.js惡意程式行為的分析工具Nodejs-Tracer。

這波YouTube幽靈網路活動由遭入侵帳號發布影片,內容以外掛與破解器等題材吸引特定族群點擊。影片說明欄會提供壓縮檔密碼,而且,常指示使用者關閉Windows Defender,研究人員統計,與此活動相關的影片超過百支,累積約22萬次觀看,分散在39個遭入侵帳號,第一支影片上傳時間為2024年12月22日,研究人員研判這波活動已持續一段時間。

GachiLoader在部分樣本中會散布第二階段載入器Kidkadi,並觀察到一種過去未見公開文件完整描述的可移植的可執行檔注入作法。研究人員將其稱為Vectored Overloading,核心概念是利用向量化例外處理機(Vectored Exception Handling)配合硬體斷點(hardware breakpoint機制,在載入合法動態連結函式庫DLL的流程中,誘導Windows載入器把原本應載入的映像檔對應到記憶體中的惡意內容。研究人員也釋出概念性驗證程式,供研究社群理解這項手法並用於測試偵測能力。

微軟在.NET 10正式版中導入新的統一建置架構(Unified Build),重整產品建置與發行流程,讓版本更新與安全修補的速度與可預測性大幅提升。官方提到,這項改造是.NET團隊近4年投入基礎建置工作的成果,結合原先Linux原始碼建置經驗,目標是簡化多儲存庫開發造成的建置延遲與維護負擔。

統一建置架構採用虛擬單一儲存庫(Virtual Monolithic Repository,VMR)技術,將原本分散的程式碼整合為統一原始碼版面(Source Layout)。開發者仍可在各自儲存庫作業,但正式建置只依VMR內容進行,確保所有版本源自單一提交點,該方法不僅減少協調與相依項目更新的時間,也提升整體一致性。

該架構改採垂直建置(Vertical Build)概念,每個垂直建置負責特定平臺與堆疊,像是Windows x64或Linux Arm64,能以單一命令在單機完成,如此降低跨平臺相依性,使建置流程更單純。部分跨平臺元件仍需額外建置階段處理,但整體效率已大幅改善。

Google在臺解析Passkey技術新進展,展示Credential Manager強化功能,降低開發者導入門檻

在12月初舉行的FIDO Taipei Seminar 2025研討會上,FIDO聯盟在臺公布Passkey最新成果,同時指出現階段仍有3大關鍵課題需持續突破。特別的是,現場亦有Google專家解析其Credential Manager的研發成果與最新進展,協助開發者與企業精準掌握實務發展方向。

對於如何持續優化Passkey的使用者體驗、朝向整體安全設計?持續是開發者與企業在身分驗證設計上的共同關注焦點。在這場研討會中的一場演說中,Google開發人員倡議者Eiji Kitamura,以及Google資深開發者關係工程師暨FIDO印度工作小組主席Niharika Arora,兩人談及Google在這方面的最新發展與規畫。

針對相關規畫與發展方向,大致可歸納為三項重點,首先是推出整合Passkey的Credential Manager;再者,透過自動建立與復原機制,來促進Passkey應用普及;而對於全新進展的部分,Google正著手導入憑證可攜與更強電話驗證。

近期許多大公司開始裁員,因為有研究顯示將近12%的工作是AI可以取代的,而且比例越來越高,但吳乙南強調,資安的人力永遠都是缺乏的,他們之所以採用AI,並不是為了減少人力,臺灣的資安人力缺口超過兩萬人,因此,他們關注如何讓同仁工作更有效率,節省的人力可轉作更多創新服務。

在對外提供的資安服務方面,安碁資訊正在發展AI應用的資安健檢,目前已經開始有客戶進行這樣的檢測,因為客戶都希望導入AI的時候,能有一些預防機制。而在AI檢測作業的執行上,他們會依據OWASP公布的十大風險進行,每個風險都有一些檢測工具,用完後需要人為判別,吳乙南表示,安碁2025年在某家銀行已經做了第一個案例,後續的資安檢測,包含一般系統與網路的弱點掃描、滲透測試、紅隊演練、入侵及攻擊模擬演練、雲端資安檢測,後續AI檢測也是重點發展業務。

CyberSage是聚焦資安領域的AI大腦,比起通用的LLM更能理解資安術語、攻擊鏈邏輯與減少幻覺,能在資安任務的處理展現顯著優勢。根據安碁的內部測試, CyberSage的理解與任務拆分精準度可達到100%,GPT-4o-mini則是86.47%,領先幅度為13.53;而在運算資源效率(每個問題消耗的詞元總量)上,CyberSage比GPT-4o-mini少了46.75%。

其他資安威脅

◆伊朗駭客Prince of Persia鎖定伊拉克、土耳其、印度、歐洲及加拿大人士長期監控

◆中國駭客透過rootkit程式從事活動,目的是隱匿利用資安漏洞ToneShell的行為

◆羅馬尼亞能源公司Oltenia遭勒索軟體攻擊,大型發電廠資訊系統停擺

近期資安日報

【12月29日】MongoBleed傳出被用於實際攻擊,遊戲伺服器遭到入侵

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02