資安廠商Check Point研究人員公開其追蹤的YouTube幽靈網路新一波活動,利用遭入侵的YouTube帳號上架影片,引導觀眾下載遊戲外掛與破解軟體相關檔案,最終在受害Windows電腦散布Rhadamanthys竊資程式。研究人員在感染鏈中辨識出以Node.js撰寫且高度混淆的載入器GachiLoader,並開源一套用於動態追蹤Node.js惡意程式行為的分析工具Nodejs-Tracer。

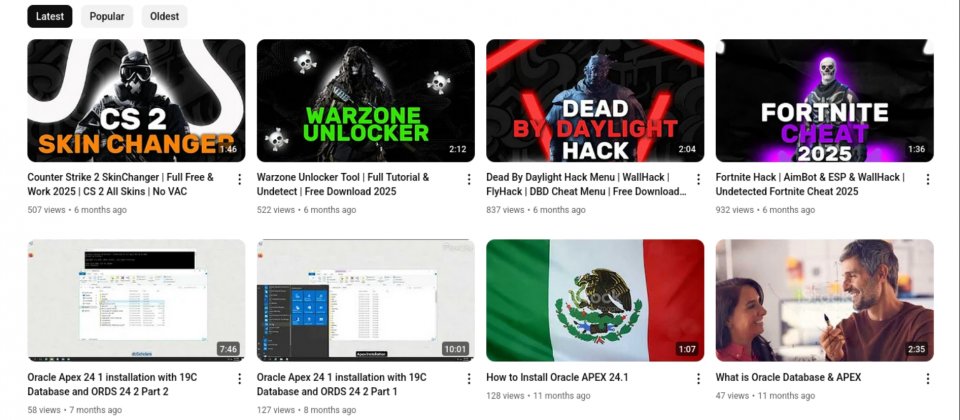

這波YouTube幽靈網路活動由遭入侵帳號發布影片,內容以外掛與破解器等題材吸引特定族群點擊。影片說明欄會提供壓縮檔密碼,並常要求使用者關閉Windows Defender等指示,研究人員統計,與此活動相關的影片超過百支,累積約22萬次觀看,分散在39個遭入侵帳號,第一支影片上傳時間為2024年12月22日,研究人員研判這波活動已持續一段時間。

在通報YouTube後,多數影片已下架,但也指出攻擊者仍可能轉移到新的遭入侵帳號,持續以相同手法散布內容。

研究人員將這次的載入器命名為GachiLoader,是用來散布後續惡意程式的中繼程式,而非最終竊資程式本體。GachiLoader採用Node.js平臺,並透過nexe打包器把Node.js執行環境與混淆後的JavaScript程式碼封裝成單一可執行檔,使其可在未安裝Node.js的主機上直接執行,檔案大小約60 MB到90 MB。由於受害者往往以為自己正在下載並安裝某種工具或軟體包,這類體積較大的檔案不一定會立刻引發疑慮。

高度混淆的Node.js惡意程式難以靠靜態分析快速還原行為,因此研究人員也公開了Nodejs-Tracer,透過動態追蹤方式記錄Node.js核心模組呼叫,並能在分析時偽造部分呼叫的回傳結果,以協助繞過常見的反分析檢查。同時,工具也能把惡意程式寫入或下載的檔案與網路請求線索保留下來,供分析者掌握其通訊與散布行為。

研究人員還提到,GachiLoader在部分樣本中會散布第二階段載入器Kidkadi,並觀察到一種過去未見公開文件完整描述的可移植的可執行檔注入作法。研究人員將其稱為Vectored Overloading,其核心概念是利用向量化例外處理機制配合硬體中斷點,在載入合法動態連結函式庫DLL的流程中,誘導Windows載入器把原本應載入的映像檔對應到記憶體中的惡意內容。研究人員也釋出概念性驗證程式,供研究社群理解這項手法並用於測試偵測能力。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02