在FIDO Taipei Seminar 2025研討會上,Google開發者倡導者Eiji Kitamura(圖左)與資深開發人員關係工程師暨FIDO印度工作小組主席Niharika Arora(圖右),共同解析Google在Passkey技術上的最新發展與布局。攝影/羅正漢

在12月初舉行的FIDO Taipei Seminar 2025研討會上,FIDO聯盟在臺公布Passkey最新成果,同時指出現階段仍有3大關鍵課題需持續突破。特別的是,現場亦有Google專家解析其Credential Manager的研發成果與最新進展,協助開發者與企業精準掌握實務發展方向。

對於如何持續優化Passkey的使用者體驗、朝向整體安全設計?持續是開發者與企業在身分驗證設計上的共同關注焦點。在這場研討會中的一場演說中,Google開發人員倡議者Eiji Kitamura,以及Google資深開發者關係工程師暨FIDO印度工作小組主席Niharika Arora,兩人談及Google在這方面的最新發展與規畫。我們整理為以下三個重點:

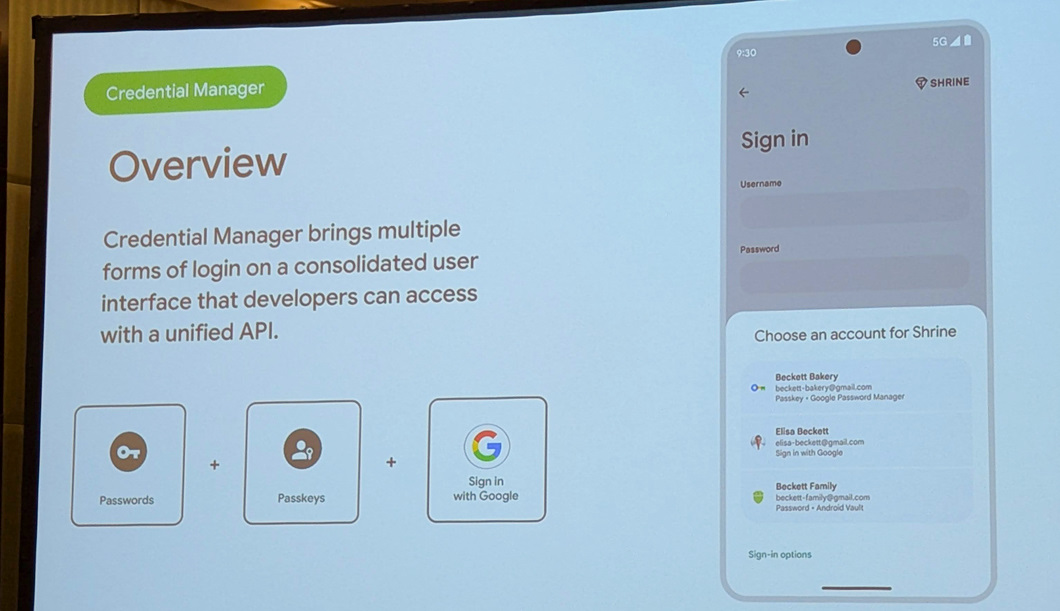

重點一:推出整合Passkey的Credential Manager

這是一套2023年推出的全新API,將密碼登入、聯盟登入等既有驗證方式與Passkeys整合到統一的登入介面,為Android開發者提供單一API介接方式。而且,相關憑證也可透過Google Password Manager等機制在使用者裝置間同步,帶來更好的跨裝置體驗。Google呼籲開發者,應及早導入Credential Manager,以優化用戶登入流程並有效降低Passkey的技術實作門檻。

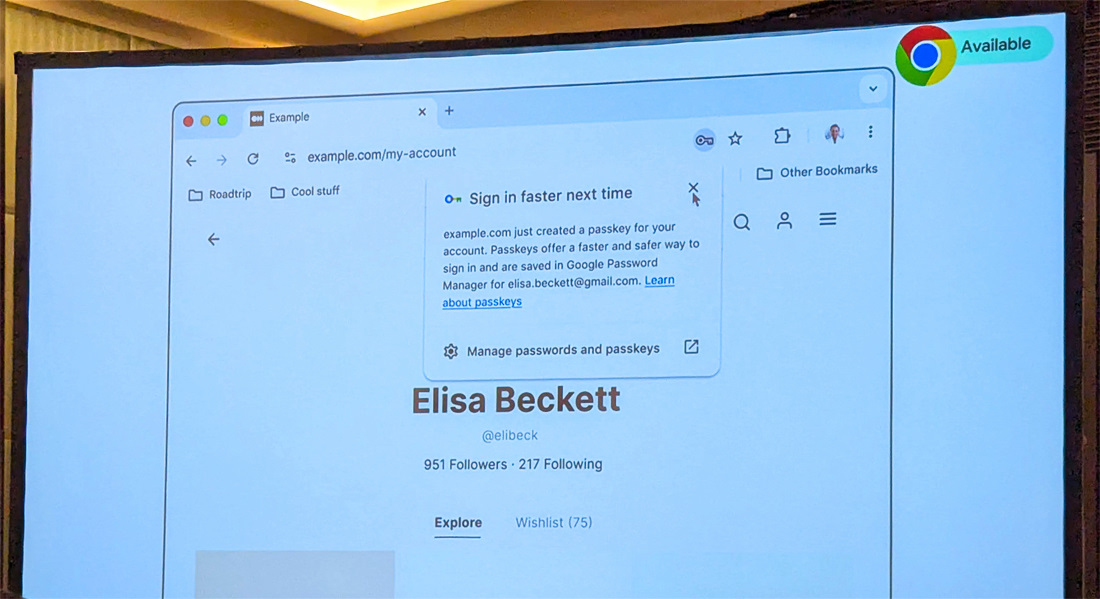

近期,Google也在持續擴展這項技術的運用,像是原先Web端提供多種登入選項,雖然彈性高,卻也讓使用者體驗變得複雜。因此,Google目前有一項測試中的計畫,也就是推進網站端的Credential Manager能力,同時,搭配一項名為Immediate mediation的實驗性技術來優化使用者體驗:當瀏覽器偵測到本機有可用憑證時,網站可透過單一對話框呈現「可用的憑證與帳戶」供使用者選擇;若找不到可用憑證,則會立即回傳結果並退回原本的登入流程,避免不必要的跨裝置登入提示干擾。

重點二:促進Passkey應用普及,自動建立與復原機制

Eiji Kitamura指出,光是整合Passkey技術,並不足以讓其真正被廣泛使用,因此Google採取兩項作法,包括:打造自動建立Passkey的機制,以及新增Restore Credentials API,以確保更換裝置時仍能維持無縫的登入體驗。

他表示,Passkey不再是全新概念,真正的挑戰在於使用者是否願意改變既有的登入習慣。對於多數早已累積大量密碼用戶的服務而言,若轉換過程增加額外操作或學習成本,反而會降低接受度。

因此,Google推出無縫從密碼升級至Passkey的相關機制,自動使用Google密碼管理工具建立Passkey。目前Android與Chrome桌面版已支援這項機制,最近他們又宣布擴展至Chrome的Android版。

裝置更換,也是影響使用者體驗的另一非常關鍵的情境。若使用者在新裝置上必須重新登入所有應用程式與網站,將大幅削弱Passkey所帶來的便利性。為此,Google在Credential Manager新增Restore Credentials API,以克服這項挑戰。

Niharika Arora以Uber為實際案例,說明該機制的運作方式。當使用者在原有裝置上登入Uber時,應用程式會在背景產生一組加密的Restore key,並透過Credential Manager儲存於裝置中;若使用者啟用雲端備份,該金鑰也可同步至雲端。

當使用者更換新裝置,設定時只需選擇要恢復的應用程式,如Uber,系統便會在應用程式安裝完成後,透過Restore key自動完成登入,使用者無須進行額外操作,即可回到已登入狀態。

她強調,透過Restore Credentials API,將可提升Passkey的長期採用率,建議開發者及早評估並導入相關機制。

FIDO%20Taipei%20Seminar%202025_Google%20Credential%20Manager_%E6%94%9D%E5%BD%B1%E7%BE%85%E6%AD%A3%E6%BC%A2.jpg)

此外,他們還設計了Signal API,這是為了避免明明有Passkey卻無法登入的情況,像是當伺服器已刪除帳號憑證,但密碼管理員仍保留Passkey時,登入將會失敗。因此,Signal API的作用,就是讓伺服器能主動通知密碼管理員,並同步更新狀態,確保雙方資料一致。

目前Credential Manager最新Beta版本已納入Signal API,並支援 Chrome桌面版與Android平臺,他們建議開發者可實際去測試。

重點三:兩項全新進展,憑證可攜與更強電話驗證

還有兩項全新進展,是我們特別關注的議題,包括Google正實驗Passkey和密碼的匯入匯出機制,並且正打造更強固電話號碼驗證解決方案。

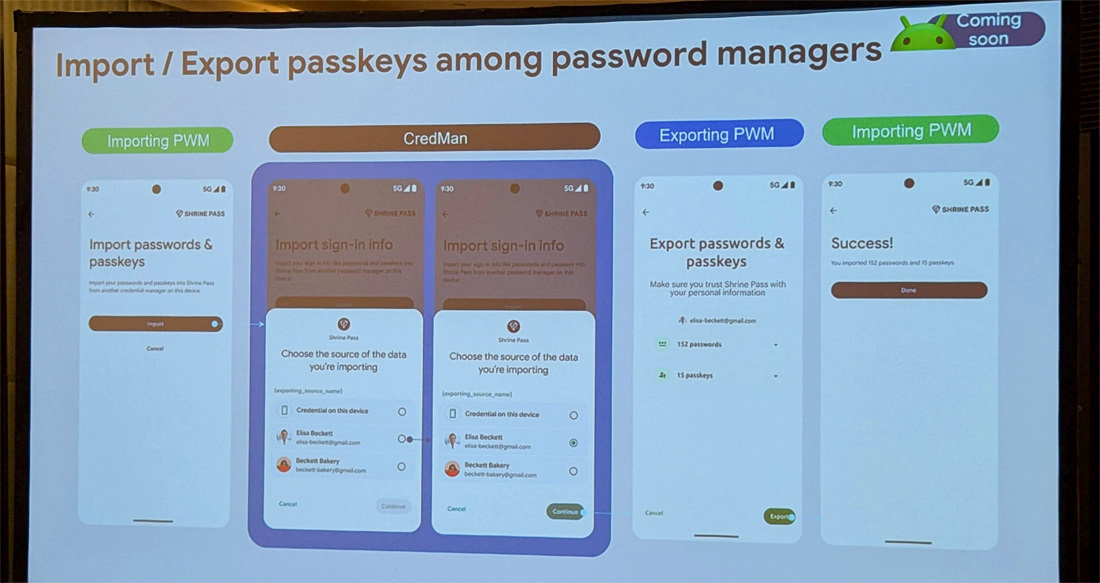

去年底,我們曾報導FIDO聯盟發表憑證交換協定(CXP)與憑證交換格式(CXF),目的在於讓Passkey具備可攜性,能在不同平臺與服務提供者之間安全轉移與使用。

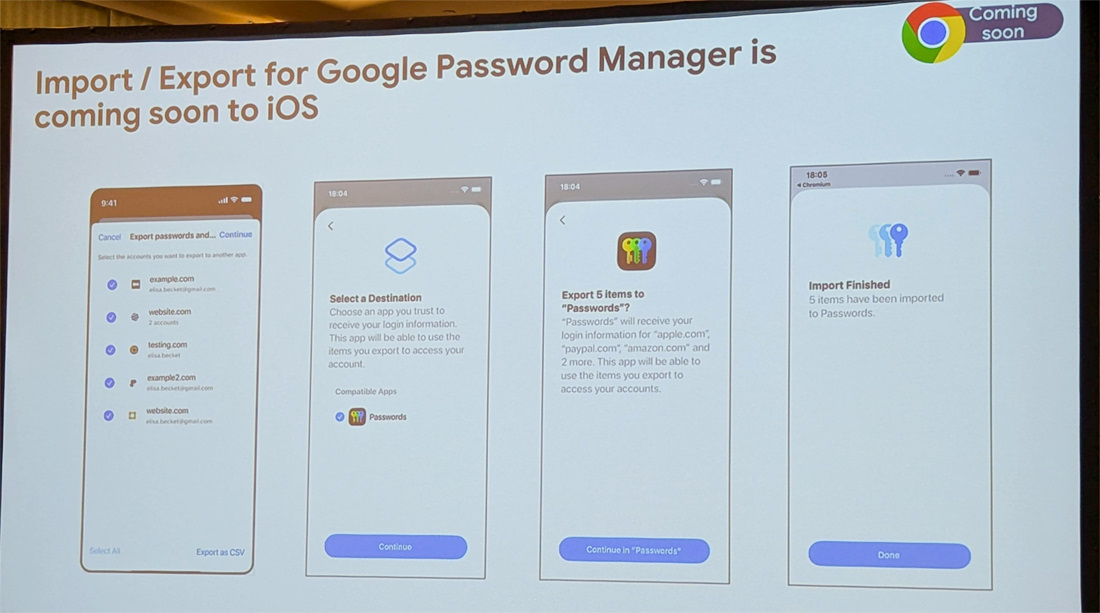

Google表示,目前這方面已經有所進展,他們正在Android平臺實驗匯入與匯出機制,並規畫進一步延伸至Chrome瀏覽器,同時也預告將支援iOS平臺。

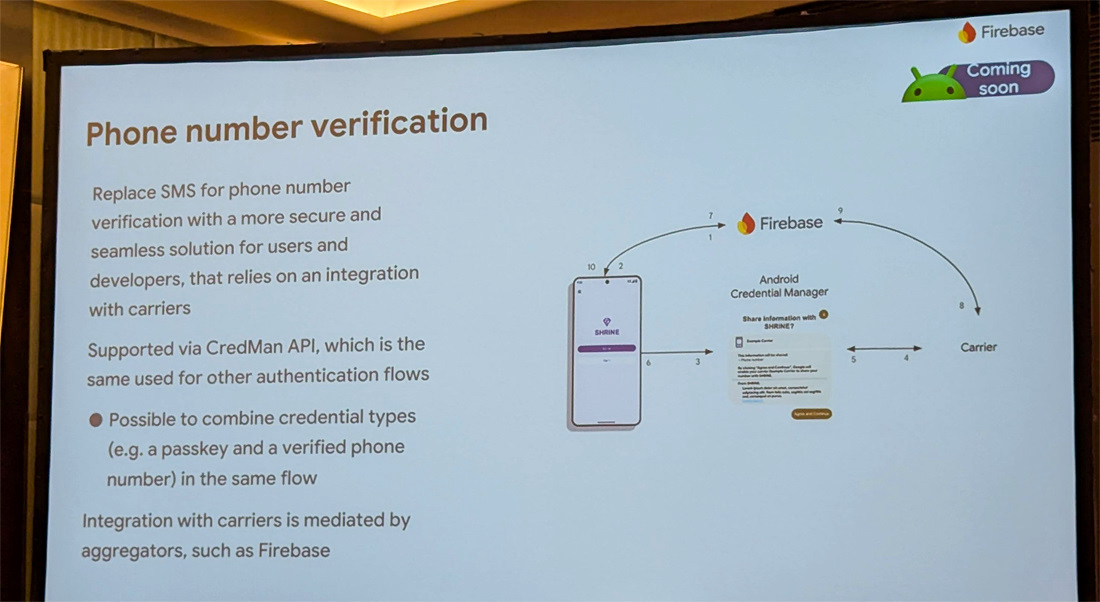

關於電話驗證方面,由於SMS簡訊OTP因容易遭攔截與社交工程濫用,被視為較弱的MFA機制,產業正逐步轉向Passkey等更強式驗證方式。

同時,為了幫助過渡,Google針對仍需使用電話號碼的場景,正開發一種更安全的電話號碼驗證機制(Phone Number Verification,PNV)。該機制透過與電信業者的直接整合,並由Firebase等服務來協調與介接,讓開發者能以同一套Credential Manager API存取電話號碼驗證能力。

另外,Google也強調數位憑證(Digital Credentials)是未來發展一大重點。他們預期,未來幾年Android開發者可透過Credential Manager API,發展學歷、保險、會員卡等數位憑證應用,而政府身分證件的年齡驗證,已成為目前優先驗證與落地的使用情境之一。事實上,我國數位發展部也在打造數位皮夾,顯示相關發展是持續受到看重。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10

FIDO%20Taipei%20Seminar%202025_Google%20Credential%20Manager_%E6%94%9D%E5%BD%B1%E7%BE%85%E6%AD%A3%E6%BC%A2.jpg)