文字編輯器EmEditor開發商Emurasoft在公告指出,官方網站首頁的下載導引疑遭第三方未授權改寫,導致使用者在特定時間區段透過官網下載的Windows安裝套件,可能不是由官方提供的版本,而是被置換的MSI檔。依Emurasoft說法,可能受影響期間為臺灣時間約為12月20日上午至12月23日清晨。官方強調這是保守估計,實際受影響的時間區段可能較短。

EmEditor首頁的下載按鈕平時會導向支援站臺的最新安裝程式連結,再由該連結進行重新導向,但在受影響期間,重新導向疑被改寫,改成從EmEditor官網的WordPress上傳目錄提供檔案,因此使用者可能下載到非原廠產製的安裝套件。

Emurasoft目前僅確認64位元安裝套件emed64_25.4.3.msi涉及此事件,官方指出,可疑檔案同樣使用emed64_25.4.3.msi檔名,但檔案大小略為不同,且數位簽章顯示為WALSHAM INVESTMENTS LIMITED。Emurasoft表示,要是簽章不是Emurasoft或雜湊值不符,即可能是遭竄改的檔案,建議不要執行並立即移除。

官方指出可疑安裝套件在執行時,可能嘗試呼叫PowerShell下載並執行遠端內容,且該內容來源網域emeditorjp.com不屬於Emurasoft管理。即使遭置換的安裝套件,仍可能正常安裝出合法的EmEditor程式檔案,讓使用者更難從表面察覺異常。

針對已下載或可能已執行可疑檔案的情境,Emurasoft建議先以端點隔離方式降低外洩與橫向移動風險,並進行完整惡意程式掃描與環境檢視。官方也提醒需評估憑證外洩可能性,將該裝置上使用或儲存的帳號密碼進行更換,並啟用多因素驗證。

此外,Emurasoft也列出多種不受影響的取得途徑,例如透過EmEditor內建更新機制自動更新,或直接從download.emeditor.info下載,以及透過winget安裝或更新等。如果僅下載但未執行可疑檔案,官方也視為不在受害範圍內。

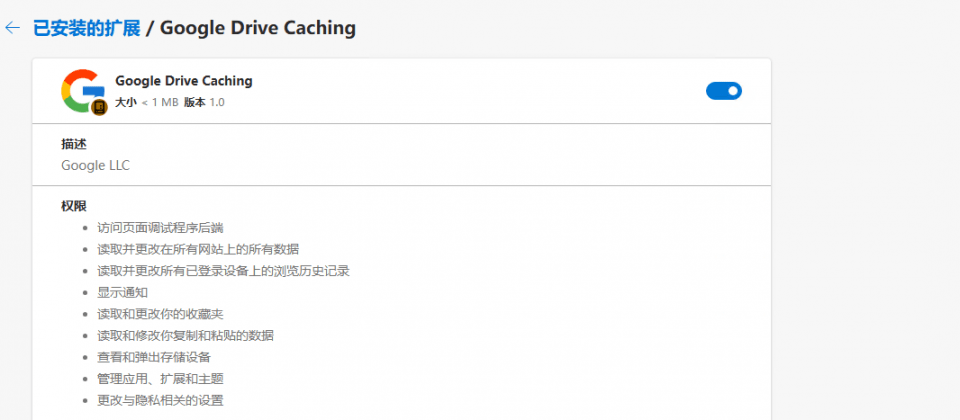

除官方公告之外,中國資安業者奇安信表示,其團隊捕捉到此事件的後續載荷,指出惡意程式具資訊竊取行為,會蒐集系統資訊與瀏覽器資料,並可能竊取包含VPN設定、Windows登入憑證、瀏覽器Cookies等內容。奇安信也提到,攻擊者可能透過安裝名為Google Drive Caching的瀏覽器擴充套件作為持久化手法。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02