中國駭客組織Daggerfly(別名Evasive Panda或StormBamboo)去年曾對臺灣發動攻擊,現在又傳出新一波活動,引起外界關注。

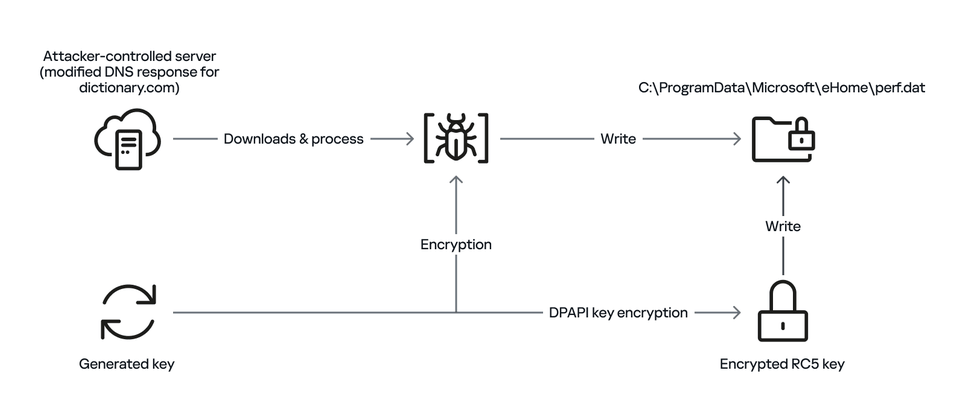

資安公司卡巴斯基揭露這些駭客自2022年11月開始從事的高度針對性攻擊,他們針對土耳其、中國,以及印度特定目標從事對手中間人攻擊(AiTM),並採用一系列的複雜手法來進行,持續到2024年11月才結束。其中最引起該公司注意的地方,在於駭客將惡意軟體的加密元件另外存放於伺服器上,而相關元件的用途,就是解析特定網站的DNS請求。再者,這些駭客開發新的惡意程式載入工具,並採用混合加密手法,因此,所有植入受害系統的惡意程式檔案都不同。駭客打造專屬的注入工具,並以DLL側載手法,讓惡意程式MgBot注入合法處理程序,並在記憶體內執行。

這些駭客擅長將作案工具偽裝成熱門應用程式的更新,來當作引誘使用者上當的誘餌,這波活動也不例外,其中一個是冒充視訊串流應用程式搜狐影音加速器(SohuVA)的更新程式,然後傳送惡意軟體。卡巴斯基認為,駭客疑似使用DNS中毒攻擊(DNS Poisoning)手法,竄改攻擊者控制的伺服器DNS回應。除了搜狐影音加速器,也有將惡意程式偽裝成愛奇藝、IObit Smart Defrag,以及騰訊QQ等中國熱門應用程式的情況。由此看來,這波活動很顯然主要針對中國使用者而來。

針對惡意程式載入工具,卡巴斯基指出是採用Windows範本程式庫(Windows Template Library,WTL)與C++打造而成,程式碼與微軟WTL範例應用程式有極高度的相似性,因此他們推測,駭客疑似事先在正牌專案嵌入惡意程式碼,使得他們的作案工具能夠隱藏攻擊意圖。

此載入工具採用以XOR演算法為基礎的機制解密MgBot,然後透過多階段Shell Code執行的手法,並透過PJW雜湊值演算法,而能在執行的過程當中,同時以隱密的方式解析Windows的API,以此從特定DAT檔案解密資料,或是從攻擊者的伺服器啟動下個階段的Shell Code部署工具。此時他們也確認受害電腦執行的Windows版本,以便下載對應的惡意程式。

接著,駭客還會運用另一個惡意程式載入工具,並將其偽裝成合法的Windows程式庫,用於執行更隱密的惡意程式載入機制,它仰賴具有合法簽章的執行檔evteng.exe,並接收現有模組的完整路徑,寫入特定檔案。卡巴斯基推測,這很有可能是駭客正在打造的新版工具。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23