一般情況下,電腦在開機時會由UEFI(Unified Extensible Firmware Interface)韌體與IOMMU(Input–Output Memory Management Unit)先行建立基本防護,避免支援直接記憶體存取(Direct Memory Access,DMA)的周邊裝置在作業系統尚未啟動前,就能擅自讀取或竄改系統記憶體。

不過,研究人員近日揭露,一項影響多家主機板廠商的UEFI資安漏洞,可能讓上述防護機制失效,使系統在早期開機階段暴露於DMA攻擊風險之下。受影響的品牌包括華擎科技(ASRock)、華碩(Asus)、技嘉(Gigabyte)與微星(MSI),涵蓋多款採用Intel與AMD晶片組的主機板。

這項漏洞出現在部分UEFI與IOMMU的實作中。理論上,UEFI與IOMMU應在作業系統載入前就建立基礎防護,防止周邊裝置未經授權存取系統記憶體。然而研究人員發現,韌體雖然顯示已啟用DMA防護,實際上卻未在關鍵開機階段正確設定與啟用IOMMU,導致防護機制形同虛設。

根據美國電腦應變協調中心(CERT/CC)說明,在這樣的情況下,若攻擊者具備實體存取條件,便可能利用支援DMA的PCIe裝置,在作業系統核心與其安全機制尚未啟動前,讀取或竄改系統記憶體內容。

CERT/CC警告,攻擊者不僅可能存取記憶體中的敏感資料,還可能影響系統初始狀態,進而破壞整體開機流程的完整性。若成功濫用這項漏洞,甚至可在開機前階段進行程式碼注入,對尚未修補的系統構成高度風險。

目前已揭露的漏洞包含以下項目,CVSS風險評分皆為7.0,屬中高風險等級:

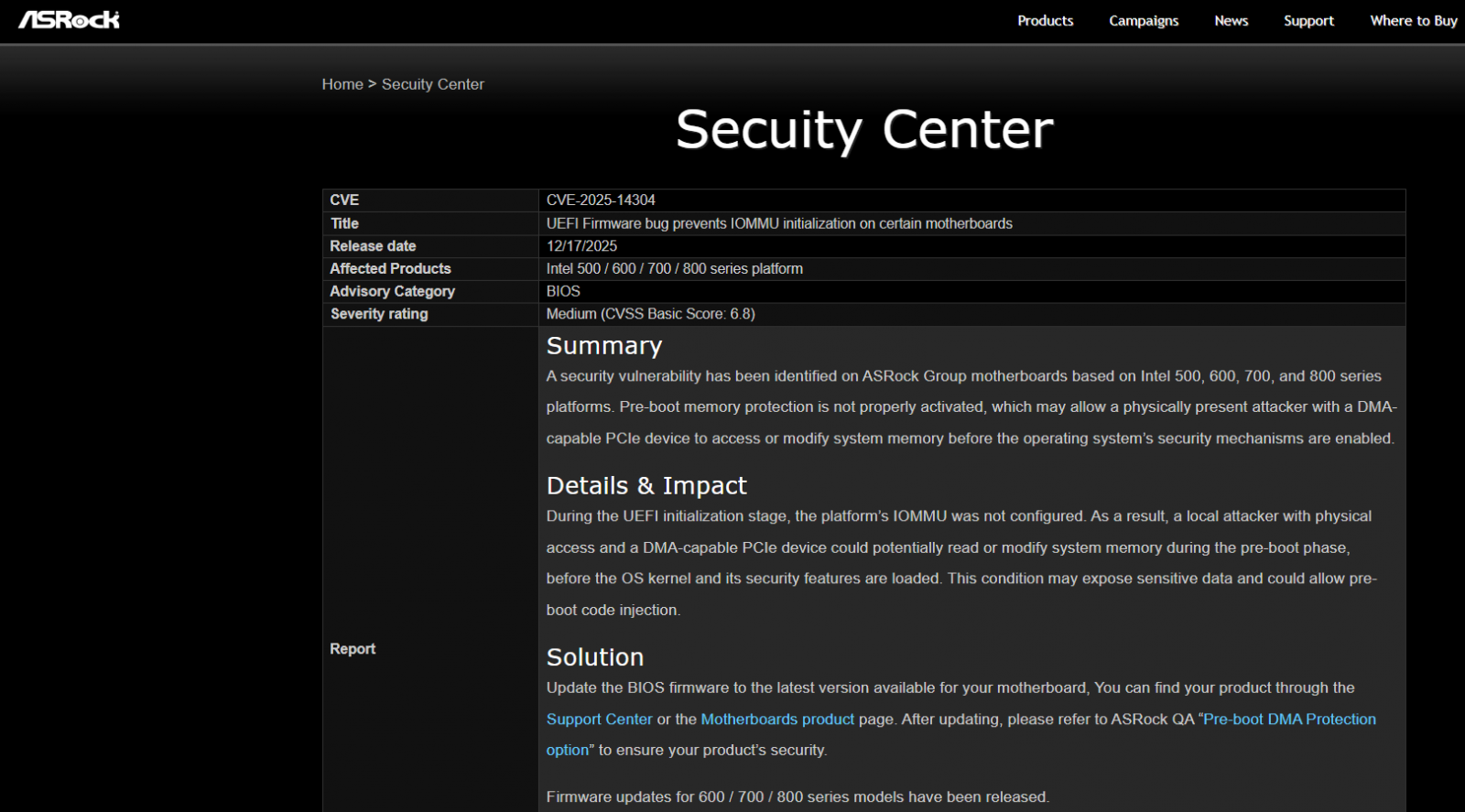

● CVE-2025-14304:影響華擎科技與其子公司採用Intel 500、600、700、800系列晶片組的ASRock、ASRock Rack與ASRock Industrial主機板

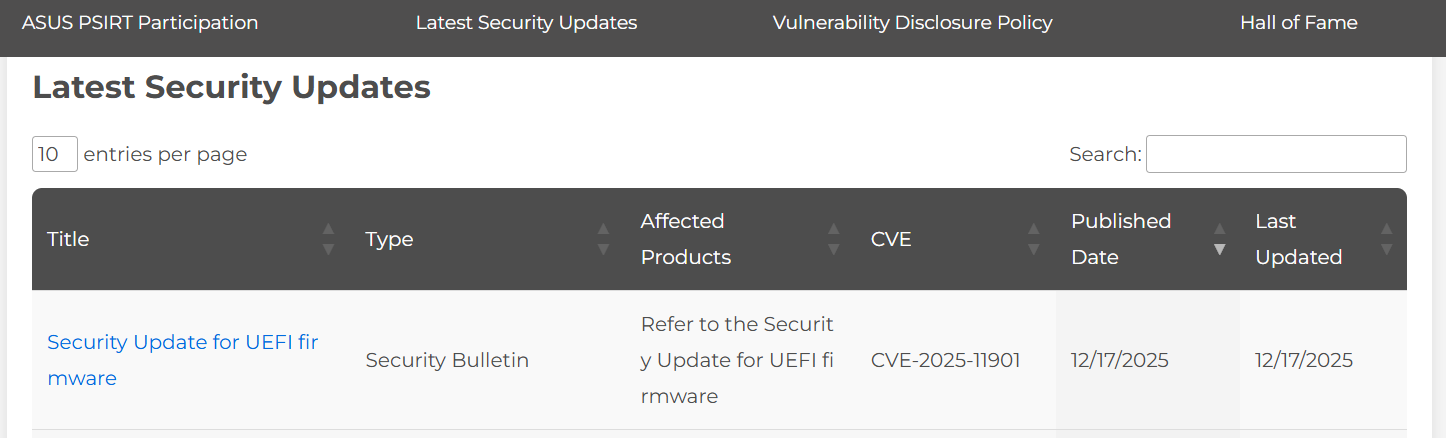

● CVE-2025-11901:影響多款採用Intel Z490至W790系列晶片組的華碩主機板

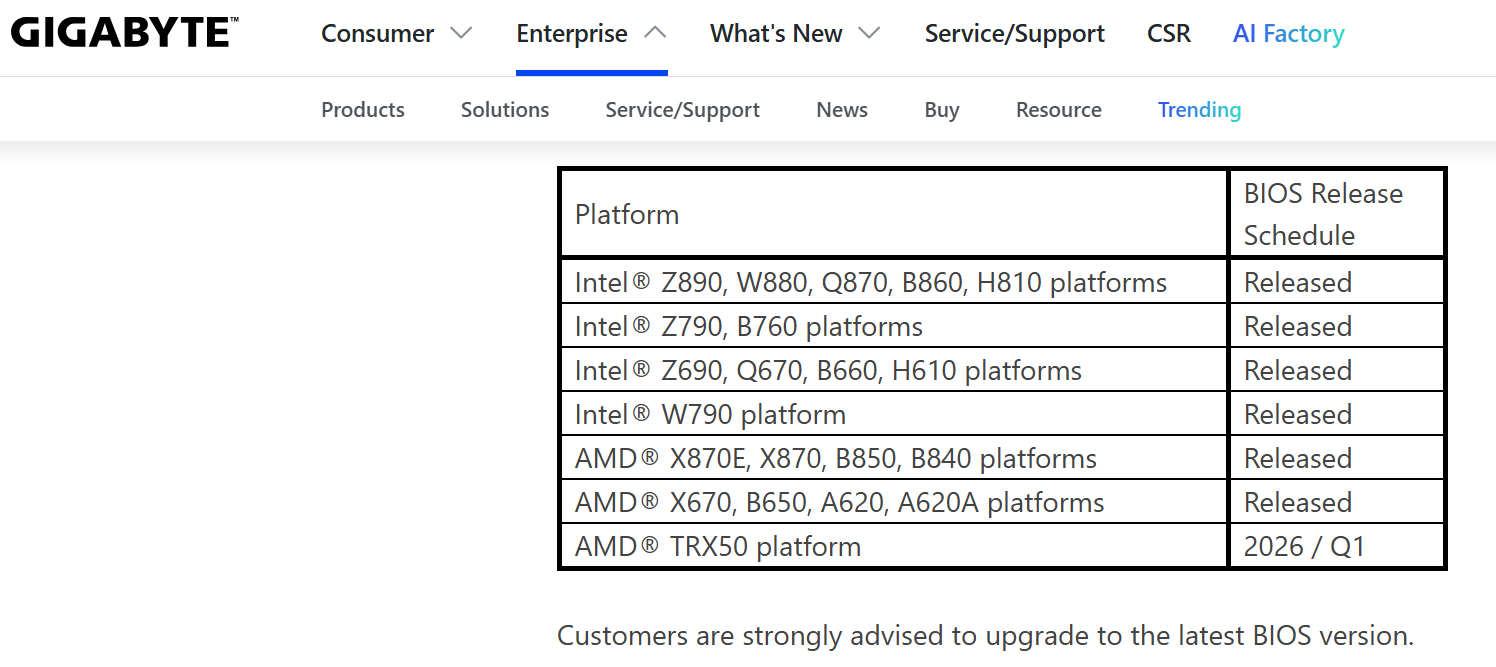

● CVE-2025-14302:影響多款採用Intel與AMD晶片組的技嘉主機板,除了TRX50平臺預計於2026年第一季提供修補之外,其他受漏洞影響的主機板已釋出韌體更新

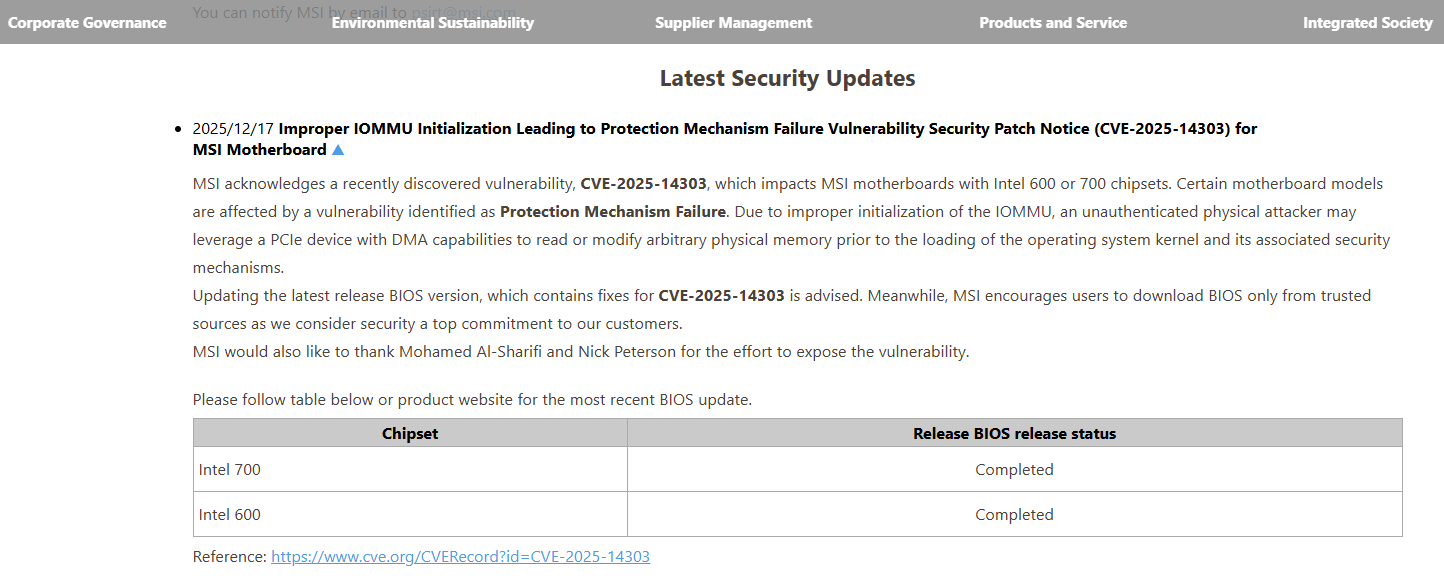

● CVE-2025-14303:影響採用Intel 600與700系列晶片組的微星主機板

隨著相關廠商陸續釋出新版韌體,修正IOMMU初始化流程並強化整個開機期間的DMA防護,CERT/CC呼籲終端使用者與系統管理員儘速套用更新。CERT/CC也強調,對於無法完全控管實體存取的環境,更應重視即時修補與硬體資安最佳實務。

這項問題由Riot Games的Nick Peterson與Mohamed Al-Sharifi發現。Riot Games指出,即使主機上的安全設定看似已啟用,這類安全弱點仍可能讓硬體外掛作弊工具在不被察覺的情況下,進行程式碼注入,突顯韌體層級設定正確性對整體資安的重要性。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27