兩個月前,日本新任首相高市早苗在國會答詢提及「臺灣有事」恐構成日本的「存亡危機事態」,暗示在該國現行的國家安全法規下,有可能會行使集體自衛權,引發中國強烈反彈,從外交人員說出斬首言論進行恐嚇,以及一連串經濟施壓,甚至出現中俄戰機在日本附近施壓,使東南亞政治局勢急劇升溫。不過在此之前,有中國駭客長時間對東南亞和日本進行長時間網路間諜活動。

資安公司ESET揭露名為LongNosedGoblin的中國駭客組織,相關活動約從2023年9月開始,鎖定東南亞及日本政府機關從事網路間諜活動,其攻擊活動的主要特徵,在部署惡意軟體的過程會運用群組原則物件(GPO),並且濫用OneDrive與Google Drive等雲端服務充當C2通訊的管道。特別的是,他們運用一種稱作NosyHistorian的工具,從瀏覽器收集上網記錄,來判斷哪些電腦較具價值,並植入更多惡意程式,例如:後門程式NosyDoor、竊資軟體NosyStealer、惡意軟體下載工具NosyDownloader,以及鍵盤側錄工具NosyLogger,而這一批工具,主要由C#與.NET應用程式組合而成。

針對這些駭客的行蹤發現過程,起初ESET在2024年2月於某個東南亞政府機構發現NosyHistorian,用途是於受害組織部署NosyDoor,而與其他國家級駭客網路間諜活動有所不同,惡意軟體是經由GPO進行部署。ESET進一步調查,發現其他感染NosyHistorian的受害組織,不過,僅有少部分同時被植入NosyDoor。後續LongNosedGoblin積極在東南亞犯案,散布NosyDownloader,到了2024年12月,日本出現新的NosyHistorian,不過,之後駭客就沒有進一步的活動。

直到2025年9月,相關活動再度於東南亞出現,在這波活動裡,LongNosedGoblin使用Cobalt Strike的方式存在共通點,他們都會在其中一臺電腦下載惡意程式載入工具oci.dll,並從磁碟載入檔名為ocapi.edb的有效酬載,隨後,駭客利用GPO將Cobalt Strike載入工具部署到特定電腦。

對於駭客如何入侵受害組織,ESET表示並不確定,不過他們觀察到駭客部署惡意軟體的過程,其中NosyHistorian會搜刮Chrome、Edge,以及Firefox的上網記錄,然後傳送到特定的SMB網路共用資料夾,目的是取得受害組織基礎設施當中特定設備的資訊,然後以此決定是否進一步使用NosyDoor。

NosyDoor主要特徵為使用雲端服務當作C2主機,此惡意軟體的功能為收集受害電腦的中繼資料,包括電腦名稱、使用者名稱、作業系統版本,以及當下執行的處理程序。此後門程式啟動的過程可分為三個階段,首先會執行惡意程式投放工具(Dropper),部署第二階段的工具;接著他們利用AppDomainManager注入手法進行寄生攻擊(LOL),最終執行有效酬載。

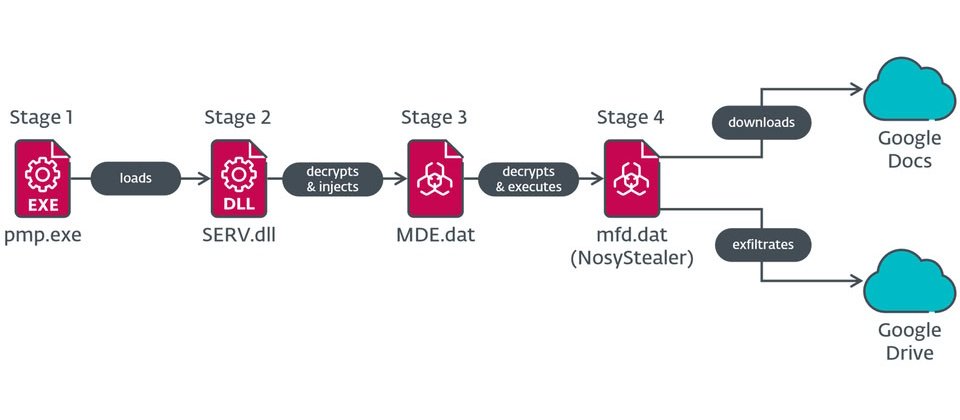

除此之外,ESET也看到LongNosedGoblin使用其他的惡意程式,例如,用來竊取Chrome與Edge資料的NosyStealer,此惡意程式會從Google Docs下載組態檔案,然後將竊得資料打包成tar檔,並傳送到Google Drive;NosyDownloader為多階段PowerShell惡意程式下載工具,啟動的流程會繞過防惡意程式掃描介面(AMSI)機制,然後於記憶體內執行,ESET看到駭客用於部署NosyLogger、反向代理伺服器ReverseSocks5,以及螢幕側錄工具Argument Runner。其中Argument Runner的主要功能,就是透過參數執行多媒體框架FFmpeg,錄製受害電腦的螢幕與聲音,並儲存為AVI檔案。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09