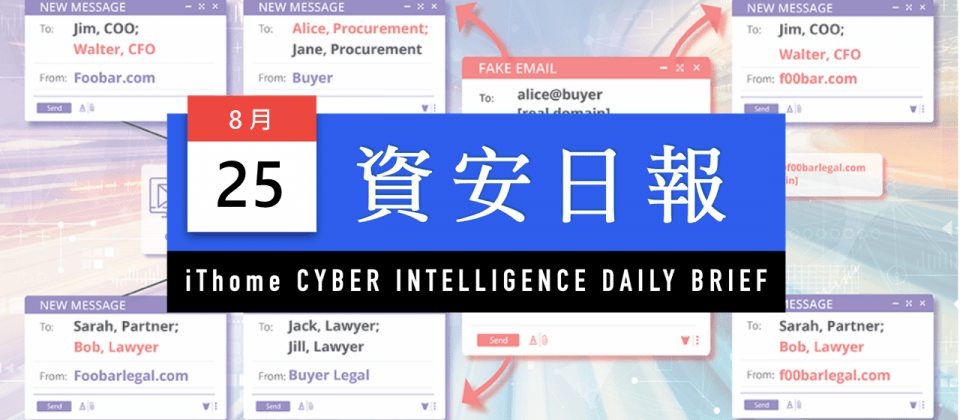

採用Microsoft 365的企業再度遭到鎖定!資安業者發現有人對這些企業發動AiTM中間人攻擊,目的是挾持Microsoft 365帳號來進行商業郵件詐騙。這樣的攻擊手法已有先例,但不同的是,這次駭客專門針對高階主管而來。

GitLab在8月22日的每月例行修補發布新版程式,當中修補了CVSS評分達9.9分的RCE漏洞,該漏洞與GitHub程式碼匯入功能有關。開發團隊建議用戶儘速升級軟體,對於無法安裝新版軟體的用戶也提供停用相關功能的緩解措施。

在本日新聞裡,勒索軟體攻擊的事故占據相當高的比例,其中又以勒索軟體BianLian的攻擊手法相當值得注意,駭客為了規避偵測,先將檔案分割才執行加密,而這種分割檔案來躲避偵測的手法,中國駭客APT41也運用在傳送滲透測試工具Cobalt Strike,分割後才傳送到受害電腦。

【攻擊與威脅】

駭客鎖定Microsoft 365用戶發動AiTM攻擊,以DocuSign郵件的名義規避資安防護系統檢測

資安業者Mitiga揭露針對公司執行長與財務長的釣魚郵件攻擊行動,駭客最初以DocuSign電子文件簽章的名義寄送釣魚郵件,收信人若是依照指示點選郵件內容的檢視文件按鈕,就會被引導到釣魚網頁,並要求登入AD網域,駭客的目的是為了進行AiTM(Adversary-in-the-Middle)中間人攻擊,來取得受害者成功登入網域的Cookie,進而存取受害用戶的Microsoft 365帳號,最終用來發動商業郵件詐騙(BEC)攻擊。

資安業者Mitiga揭露針對公司執行長與財務長的釣魚郵件攻擊行動,駭客最初以DocuSign電子文件簽章的名義寄送釣魚郵件,收信人若是依照指示點選郵件內容的檢視文件按鈕,就會被引導到釣魚網頁,並要求登入AD網域,駭客的目的是為了進行AiTM(Adversary-in-the-Middle)中間人攻擊,來取得受害者成功登入網域的Cookie,進而存取受害用戶的Microsoft 365帳號,最終用來發動商業郵件詐騙(BEC)攻擊。

研究人員表示,為了避免Cookie過期無法使用,駭客還會在受害組織新增列管的手機,來執行多因素驗證(MFA)。由於這次駭客目標集中在高階主管,釣魚信的誘餌也改以文件簽名請求為主,而使得相關攻擊可能更加難以防範。

勒索軟體BianLian以Go語言開發而成,1個多月已有9個組織受害

勒索軟體BianLian(與中文「變臉」發音相近)自7月中旬出現,駭客已用來攻擊多種產業的組織,包含媒體與娛樂、金融業(BFSI)、製造業、醫療保健等領域,總共有9個組織受害。資安業者Cyble指出,為了規避防毒軟體偵測,BianLian在加密前會將檔案以10個位元組(Byte)的大小進行分割,再對這些截取出來的內容加密。

由於此勒索軟體是採用Go語言開發而成,雖然研究人員看到的BianLian是針對Windows電腦而來,但日後駭客很可能藉由此程式語言的跨平臺特性,製作其他版本的勒索軟體。

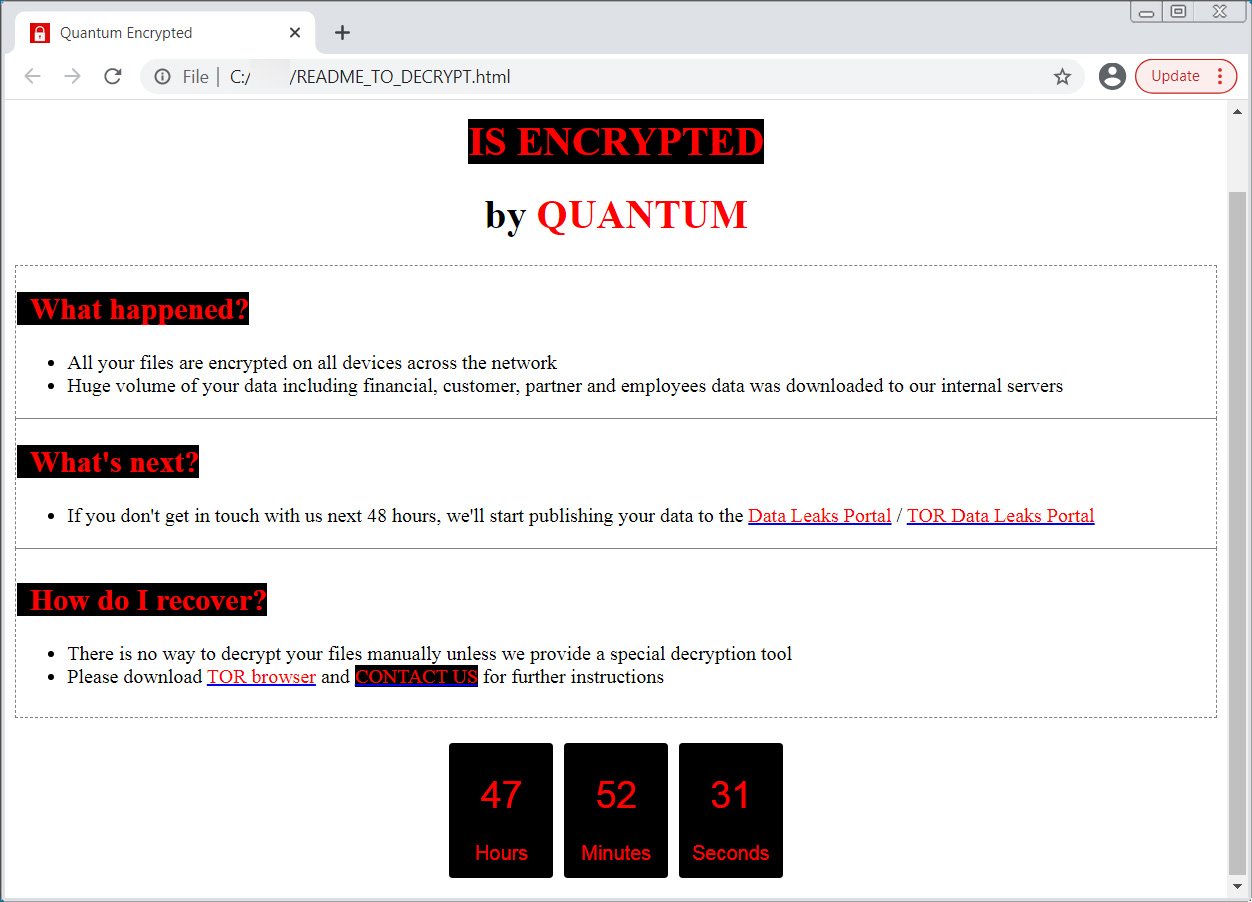

多明尼加共和國遭勒索軟體Quantum攻擊,索討65萬美元贖金

開發中國家的政府機關很可能因為缺乏資安防護,而成為駭客的攻擊目標。例如,多明尼加農業研究所(IAD)傳出於8月18日遭到勒索軟體攻擊,該單位的4臺實體伺服器與8臺虛擬伺服器受害,幾乎所有的資料都外洩,無論是資料庫、應用系統、電子郵件系統的運作皆遭到波及,僅有一臺Linux主機沒有受到影響,駭客向IAD索討超過60萬美元。多明尼加網路安全中心(CNCS)指出,攻擊IP位址源自美國與俄羅斯。

開發中國家的政府機關很可能因為缺乏資安防護,而成為駭客的攻擊目標。例如,多明尼加農業研究所(IAD)傳出於8月18日遭到勒索軟體攻擊,該單位的4臺實體伺服器與8臺虛擬伺服器受害,幾乎所有的資料都外洩,無論是資料庫、應用系統、電子郵件系統的運作皆遭到波及,僅有一臺Linux主機沒有受到影響,駭客向IAD索討超過60萬美元。多明尼加網路安全中心(CNCS)指出,攻擊IP位址源自美國與俄羅斯。

資安新聞網站Bleeping Computer指出,攻擊該組織的勒索軟體是Quantum,駭客從IAD竊得1 TB資料,並勒索65萬美元。為何駭客能輕易將該單位內部網路環境加密?IAD透露,他們僅有部署防毒軟體,並未配置獨立的資安團隊。

水上及冰上摩托車Sea-Doo、Ski-Doo製造商遭駭,勒索軟體RansomEXX聲稱是他們所為

加拿大水上摩托車Sea-Doo及冰上摩托車Ski-Doo製造商BRP於8月8日遭到網路攻擊,初步調查是駭客透過外部廠商入侵的供應鏈攻擊,影響範圍為該公司的內部系統。現在駭客已經打算出售竊得的資料,而使得攻擊者身分曝光。

勒索軟體駭客組織RansomEXX於8月23日,在網站上宣稱他們從BRP竊得29.9 GB資料,根據駭客提供的部分檔案,這些資料的內容包含了保密協議、材料供應合約、員工的護照與身分證等,但沒有客戶的個資。關於上述駭客公布的內容,BRP承認是他們的內部資料,並表示僅有少數員工受到影響,但事隔一天,BRP發現資料外洩範圍有擴大的跡象。

串流影音平臺Plex資料外洩,曝露用戶的密碼資料

擁有3千萬用戶的串流影音平臺Plex通知用戶,他們內部網路遭到駭客入侵,逾半數用戶密碼資料外洩,這些資料包含了使用者名稱、電子郵件信箱,以及受到加密保護的密碼(encrypted password),但不含信用卡或支付卡等交易資料。該公司表示,他們儲存的用戶密碼已透過bcrypt加密演算法處理,想要破解並不容易,但為防萬一,Plex要求所有用戶重設密碼,所有裝置也要重新登錄。

這起事故會曝光的原因,是架設密碼外洩查詢網站Have I Been Pwned的資安專家Troy Hunt於8月24日,公布他收到的通知信。

【漏洞與修補】

GitLab修補重大漏洞CVE-2022-2884

8月22日,GitLab發布資安通告,並發布15.1.5、15.2.3,以及15.3.1版本的軟體,當中修補CVSS風險評分達9.9分的重大漏洞CVE-2022-2884,此漏洞與提供從GitHub儲存庫匯入程式碼功能的API有關,一旦攻擊者通過身分驗證,就有可能透過該API進行RCE攻擊,社群版(CE)與企業版(EE)都受到影響。

開發團隊表示,若是管理員無法安裝新版軟體,可停用相關匯入功能緩解。

【其他資安新聞】

駭客組織KaraKurt聲稱握有美國德州McKinney醫院360 GB資料,並打算在暗網出售

醫療計費管理系統業者Practice Resources遭勒索軟體攻擊,94萬病人資料外洩

醫療保健服務業者Lamoille Health Partners證實遭勒索軟體攻擊

近期資安日報

【2022年8月24日】 8萬臺海康威視IP攝影機曝露於重大漏洞風險、伊朗駭客APT35竊取特定人士Webmail信件

【2022年8月23日】 駭客針對俄羅斯控制的克里米亞發動認知戰、惡意軟體Escanor攔截OTP動態密碼資訊攻擊網銀用戶

【2022年8月22日】 總統親臨台灣駭客年會HITCON PEACE 2022、俄羅斯駭客APT29濫用Azure服務發動攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09