中國駭客組織Winnti的動態相當引人關注,去年亦有許多攻擊事故傳出,但為何該組織的攻擊行動如此容易得逞?有研究人員指出,駭客在傳送滲透測試工具Cobalt Strike Beacon的過程中,不只先把檔案重新編碼,還拆解成超過150個檔案進行傳送,而讓資安系統無法解析攻擊的意圖。

惡意程式下載器Bumblebee近期的攻擊行動也值得留意,駭客將其在受害組織執行,再搭配Cobalt Strike、AnyDesk等工具進行寄生攻擊(LOL),最終掌控了整個組織的AD。

一年一度的臺灣駭客年會(HITCON)於今明兩日舉行,並首度移師南港展覽館,將會有超過30個資安研究發表,且增設專供學生主講的議程,吸引莘莘學子投入資安研究。

【攻擊與威脅】

中國駭客Winnti將Cobalt Strike拆成154個檔案傳送到受害電腦,進而規避偵測

中國駭客組織Winnti(亦稱APT41、Wicked Spider)的攻擊,在去年可說是相當頻繁,資安業者Group-IB近期公布的調查結果印證了此事──這些駭客2021年至少攻擊80個組織,並成功入侵13個組織的內部網路。駭客攻擊的目標包含了臺灣政府、製造、媒體、醫療機構、法律事務所,美國、中國、印度等國家也有受害組織。駭客入侵受害組織的管道,主要是針對網頁應用程式下手,並透過SQL注入攻擊(SQL Injection)進行滲透。

中國駭客組織Winnti(亦稱APT41、Wicked Spider)的攻擊,在去年可說是相當頻繁,資安業者Group-IB近期公布的調查結果印證了此事──這些駭客2021年至少攻擊80個組織,並成功入侵13個組織的內部網路。駭客攻擊的目標包含了臺灣政府、製造、媒體、醫療機構、法律事務所,美國、中國、印度等國家也有受害組織。駭客入侵受害組織的管道,主要是針對網頁應用程式下手,並透過SQL注入攻擊(SQL Injection)進行滲透。

比較特別的是,這些駭客在受害電腦植入滲透測試工具Cobalt Strike Beacon的過程中,他們先將檔案以Base64演算法編碼,並以755個字元的大小進行拆解,分成154個部分傳送,再透過作業系統內建的Certutil組裝、還原,而能躲過資安系統的偵測。

中國駭客鎖定圖博社群發起RedAlpha攻擊行動,使用ext4後門程式攻擊CentOS網頁伺服器

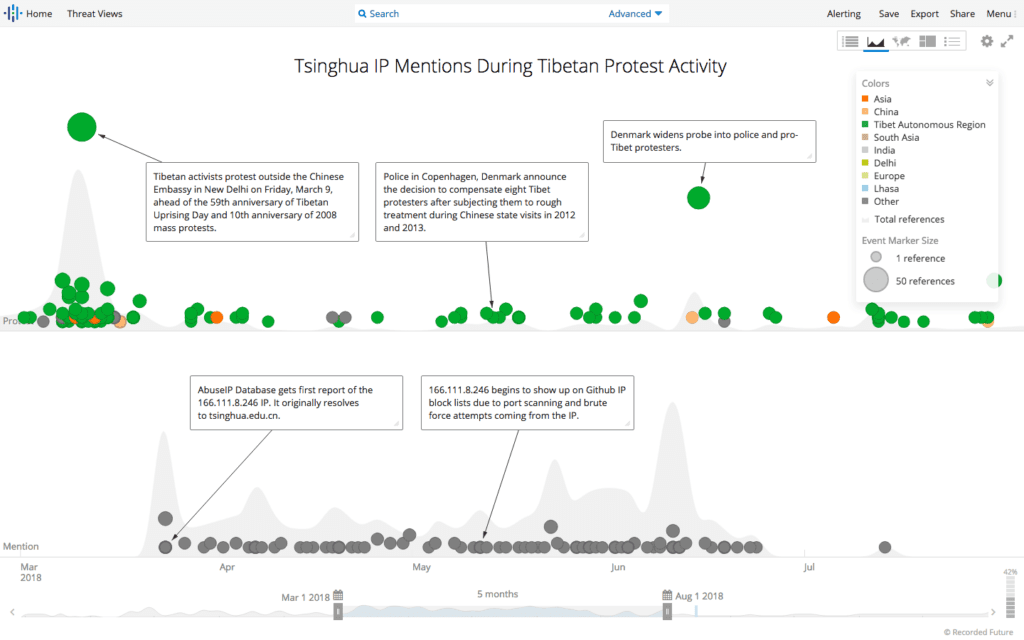

資安新聞網站Recorded future揭露中國駭客組織RedAlpha鎖定圖博民族的攻擊行動,駭客利用名為ext4的Linux後門程式,部署於受害組織環境。研究人員分析此後門程式發現,其攻擊來源竟為中國清華大學的基礎設施,並不斷嘗試存取同一個感染後門程式的網頁伺服器。

資安新聞網站Recorded future揭露中國駭客組織RedAlpha鎖定圖博民族的攻擊行動,駭客利用名為ext4的Linux後門程式,部署於受害組織環境。研究人員分析此後門程式發現,其攻擊來源竟為中國清華大學的基礎設施,並不斷嘗試存取同一個感染後門程式的網頁伺服器。

除了針對圖博社群發動攻擊,這些駭客近期針對有地緣政治的組織進行網路偵察,如:阿拉斯加州政府、阿拉斯加自然資源部、聯合國內羅畢辦事處,以及肯尼亞港務局。此外,駭客也在德國汽車集團Mercedes-Benz Group AG(原Daimler AG)下修獲利的預測時,進行網路掃描。

基於上述偵察都與中國經濟利益有關,且攻擊來源是中國清華大學的基礎設施,研究人員認為RedAlpha的攻擊很可能與中國政府有關。

使用惡意軟體Bumblebee的駭客企圖挾持受害組織的AD

惡意程式下載器Bumblebee於今年3月被揭露,駭客組織將其用來散布勒索軟體Conti、Diavol,但近期的攻擊手法出現變化。

惡意程式下載器Bumblebee於今年3月被揭露,駭客組織將其用來散布勒索軟體Conti、Diavol,但近期的攻擊手法出現變化。

資安業者Cybereason指出,隨著微軟限制Office巨集執行的範圍,使用Bumblebee的駭客改以ISO光碟映像檔和Windows捷徑檔案LNK,來發動釣魚攻擊,一旦受害者開啟存放在ISO檔案裡的LNK檔案,攻擊者就有可能執行Bumblebee,然後使用Cobalt Strike於組織的網路橫向移動,為了能持續在受害電腦運作,駭客濫用遠端桌面連線軟體AnyDesk來達到目的。

研究人員指出,這些駭客在發動攻擊的兩天後入侵AD,並利用高權限帳號來進行控制,並使用受害電腦的本機帳號進行資料外洩。但駭客最終的目的,研究人員認為很有可能是散布勒索軟體。

多名微軟員工疑似在GitHub曝露公司基礎設施的帳密

新聞網站Motherboard取得資安業者spiderSilk的說法指出,有7個疑似微軟員工的人士在GitHub上,曝露微軟在Azure基礎設施的帳密,其中一個GitHub用戶在個人資料表明自己隸屬微軟。研究人員指出,7組帳密有3個仍在使用,另外4組已失效。

Motherboard向微軟進行確認此事,並得到證實,不過,微軟表示目前尚未有帳密遭到濫用的跡象。由於今年3月才有駭客組織Lapsus$取得微軟Azure DevOps管理帳號的存取權限,進而洩露Bing、Cortana等服務的原始碼,這起微軟內部使用的Azure管理帳號資料外洩也引起外界關注。

研究人員揭露會散布竊密軟體的PyPI套件,偽裝成音效驅動程式常駐受害電腦

資安業者卡巴斯基揭露ultrarequests、pyquest等惡意PyPI套件,這些套件假冒知名套件requests,且大部分程式碼與requests雷同,僅exception.py元件的程式碼埋藏了攻擊意圖,目的是下載以Python開發的木馬程式W4SP Stealer,竊取受害電腦上的Discord帳號資料。

研究人員指出,駭客只針對Windows電腦發動攻擊,且為了常駐於受害電腦,他們會在啟動機碼加入名為Realtek HD Audio Universal Service的服務,來讓木馬程式隨著開機就執行。

Google攔阻每秒4,600萬次請求的大規模DDoS攻擊

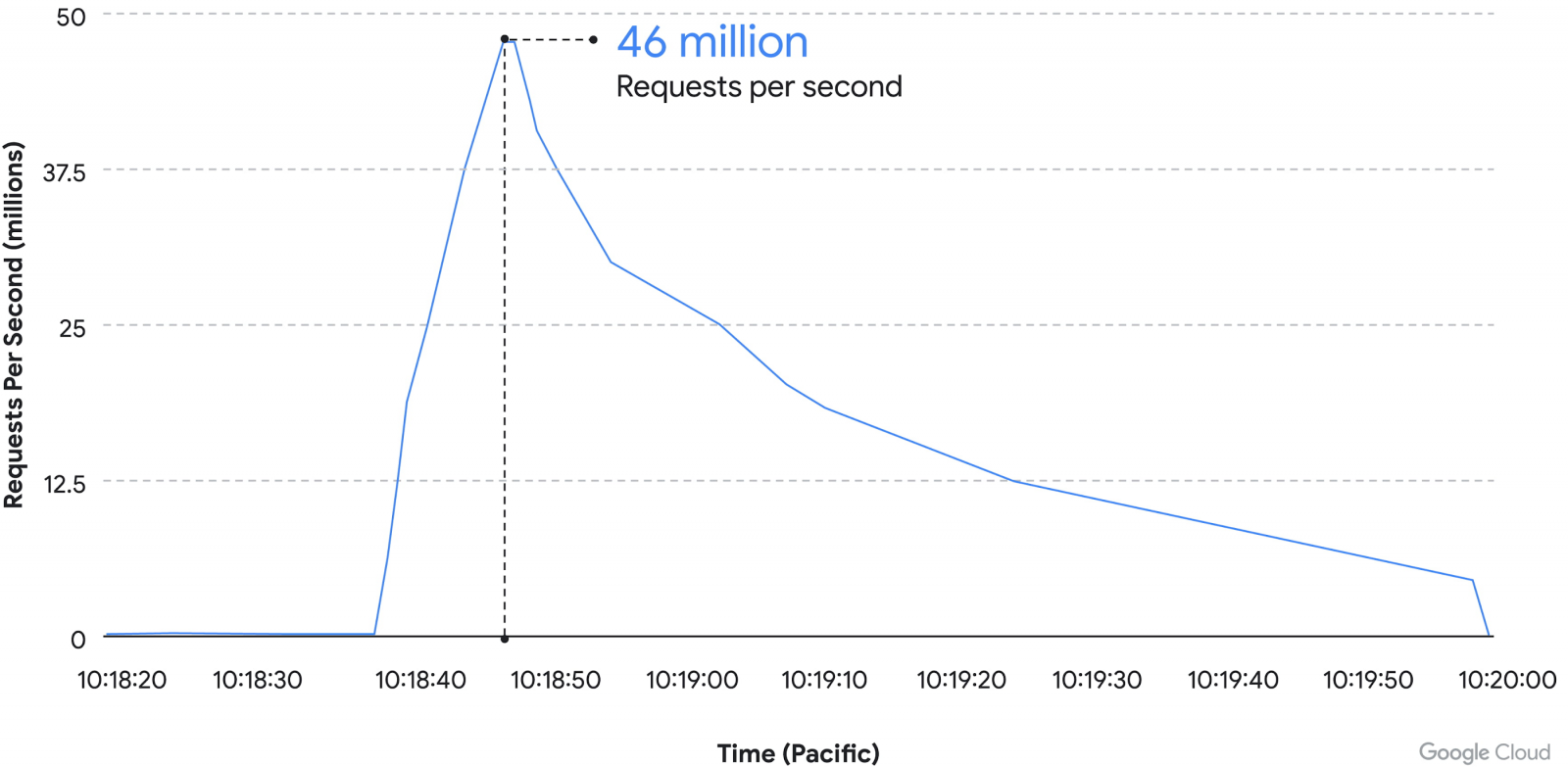

有 Google的應用程式防火牆服務Google Cloud Armor用戶,於6月1日遭到HTTPS流量的DDoS攻擊,最高峰達到每秒4,600萬次請求(RPS),較6月中旬Cloudflare揭露的每秒2,600萬次請求多出7成,Google指出這樣的流量規模,相當於10秒內接收到維基百科(全球前十大網站)一整天的請求。所幸這些流量都被應用程式防火牆阻擋,該用戶的網站運作不受影響。

Google的應用程式防火牆服務Google Cloud Armor用戶,於6月1日遭到HTTPS流量的DDoS攻擊,最高峰達到每秒4,600萬次請求(RPS),較6月中旬Cloudflare揭露的每秒2,600萬次請求多出7成,Google指出這樣的流量規模,相當於10秒內接收到維基百科(全球前十大網站)一整天的請求。所幸這些流量都被應用程式防火牆阻擋,該用戶的網站運作不受影響。

根據Google的分析,這些流量來自132個國家、5,256個IP位址,其中巴西、印度、俄羅斯、印尼的流量占3成,很可能是Meris殭屍網路的攻擊行動。

勒索軟體駭客竊得的資料逾9成會外流,多半用於BEC、VEC詐騙

資安業者Accenture自2021年7月至2022年7月,針對20個最活躍的勒索軟體駭客網站進行調查,結果發現,這段期間受害的4,026個組織,約有91%資料遭到外洩。這些被洩露的資料最常見的是財務資料,其次才是員工與客戶的個資,以及往來資料。研究人員指出,這些資料正是駭客用於發動商業郵件詐騙(BEC)最有用的材料,也有可能會被用於供應商郵件詐騙攻擊(VEC)。

為了讓受害組織的資料更為容易利用,該公司發現有部分駭客組織將網站架設在網際網路,再者,駭客組織BlackCat(Alphv)、Industrial Spy則是提供資料搜尋功能,這兩個組織的網站在今年7月,就有上萬次找尋受害組織發票資料的情況,突顯這些資料被用於BEC與VEC攻擊可說是相當猖獗。

【資安產業動態】

臺灣駭客年會HITCON PEACE 2022將於8月19日舉行

臺灣駭客年會HITCON PEACE 2022將於8月19日至20日在南港展覽館舉行,本次大會以「網路戰生存指南(Survival Guide for the Cyber War)」為題,探討網路戰爭脈絡之下的最新趨勢與技術,估計會有上千名駭客與資安研究人員參與。為了培育新生代資安人才,今年將首度增設「明日之星」議程,針對投入資安研究的學生,提供專屬的發表舞臺。

在本次議程裡,將會發表超過30個資安研究成果,包含烏克蘭戰爭與臺灣威脅現況的分析、IIS漏洞挖掘,以及供應鏈安全等。此外,本次將承襲去年舉辦的圓桌會議(Round Table)並將規格擴大,廣邀近40位全臺產官學資安決策者,分別以「資安長」、「智慧製造」及「金融」為題分桌討論,期望產官學能加速產生共識並合作推進臺灣的資安。

【其他資安新聞】

資安業者Entrust於6月傳出遭到勒索軟體攻擊,LockBit聲稱是他們所為

伊朗駭客UNC3890鎖定以色列航運、醫療、政府機關發動攻擊

近期資安日報

【2022年8月18日】 駭客即將突破Android 13安全防護機制、勒索軟體BlackByte 2.0網站提供新的付費項目

【2022年8月17日】 DigitalOcean的行銷電子郵件服務MailChimp帳號遭駭、駭客架設冒牌Evernote網站攻擊醫療機構

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09