駭客為了規避Android系統的防護機制,近期使用側載(Side Loading)手段來執行惡意程式的情況越來越頻繁,對此Google在新版Android 13加入了防堵機制,但在這套作業系統推出不到一天,就有資安業者提出警告,有駭客已經找到突圍的方法,很有可能讓上述防護措施無法發揮作用。

勒索軟體駭客近期針對從受害組織竊得的資料,想要找出新的獲利方式,或是對受害組織施加更大的壓力。而最近BlackByte架設新的受害者公布網站,當中就納入新的付費按鈕──任何人都可以付費下載受害組織的資料,或是要求銷毀。但這種做法效果仍有待觀察。

研究人員在美國黑帽大會(Black Hat USA 2022)上,針對即時定位系統(RTLS)的零時差漏洞提出警告,由於此種系統會運用於智慧城市、交通運輸、零售業等領域,一旦駭客利用漏洞,有可能因竄改地理位置資料而影響人身安全。

【攻擊與威脅】

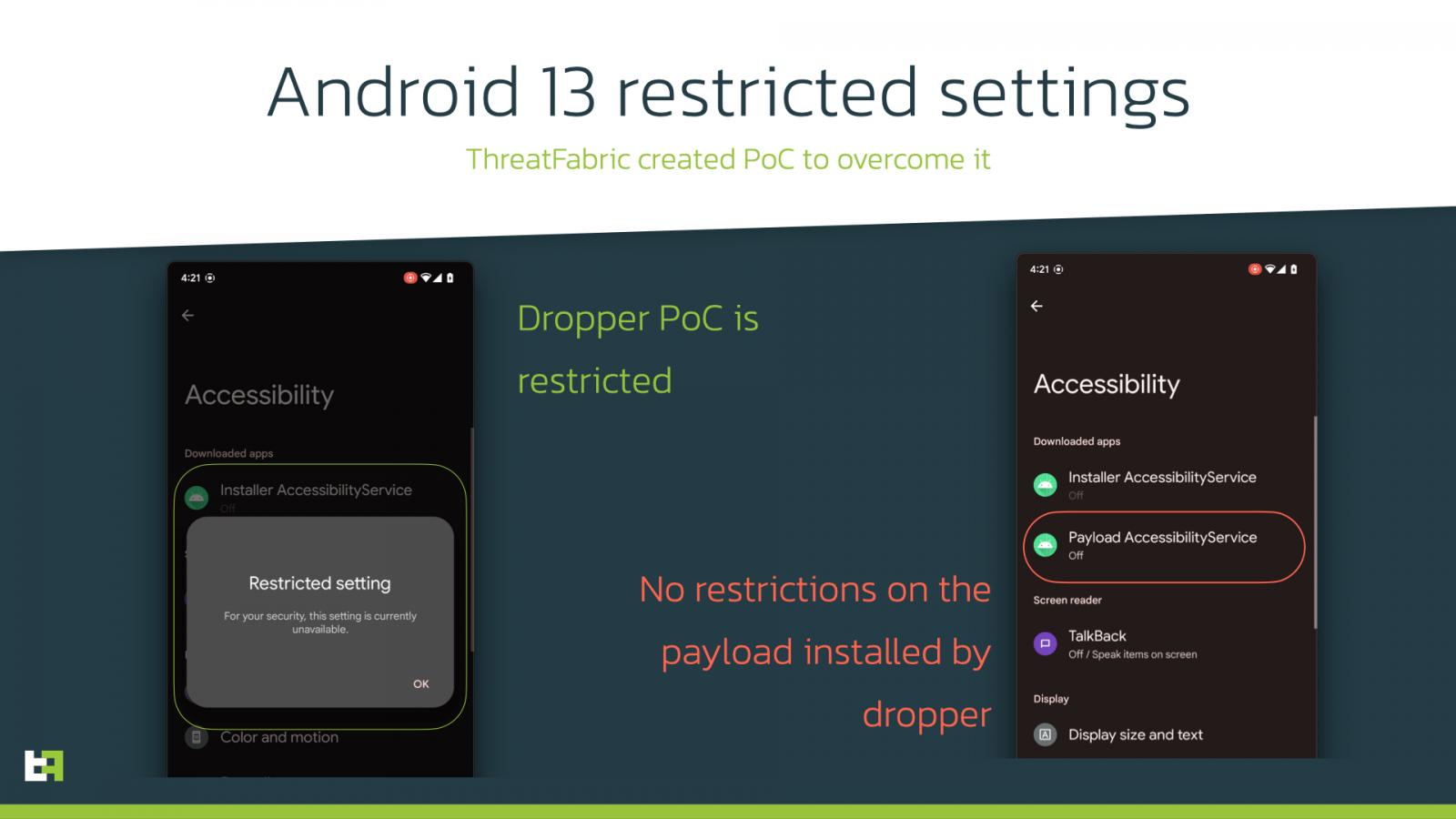

Android 13防堵惡意程式提升權限的安全防護機制即將遭到破解,駭客製作能模仿合法應用程式安裝流程的工具BugDrop

Google在8月15日正式推出Android 13作業系統,並開始提供Pixel手機用戶升級。新版作業系統在安全性上,特別針對以側載(Side Loading)執行的軟體,限縮能夠取得的權限,來減少攻擊者用來提升惡意程式權限的現象。但最近已有駭客破解這種防護機制,且很有可能快要成功。

Google在8月15日正式推出Android 13作業系統,並開始提供Pixel手機用戶升級。新版作業系統在安全性上,特別針對以側載(Side Loading)執行的軟體,限縮能夠取得的權限,來減少攻擊者用來提升惡意程式權限的現象。但最近已有駭客破解這種防護機制,且很有可能快要成功。

資安業者ThreatFabric發現,駭客組織Hadoken Group正在開發名為BugDrop惡意程式下載器(Dropper),試圖以多階段安裝惡意軟體元件的做法,模仿從Google Play市集下載的App安裝流程,突破這種防護措施,進而讓惡意軟體能取得輔助服務(Accessibility Service)的權限來控制手機。研究人員表示,BugDrop雖然尚在開發階段,但是這種新的部署惡意軟體手法,將可能會讓Android 13的防護機制失去作用。

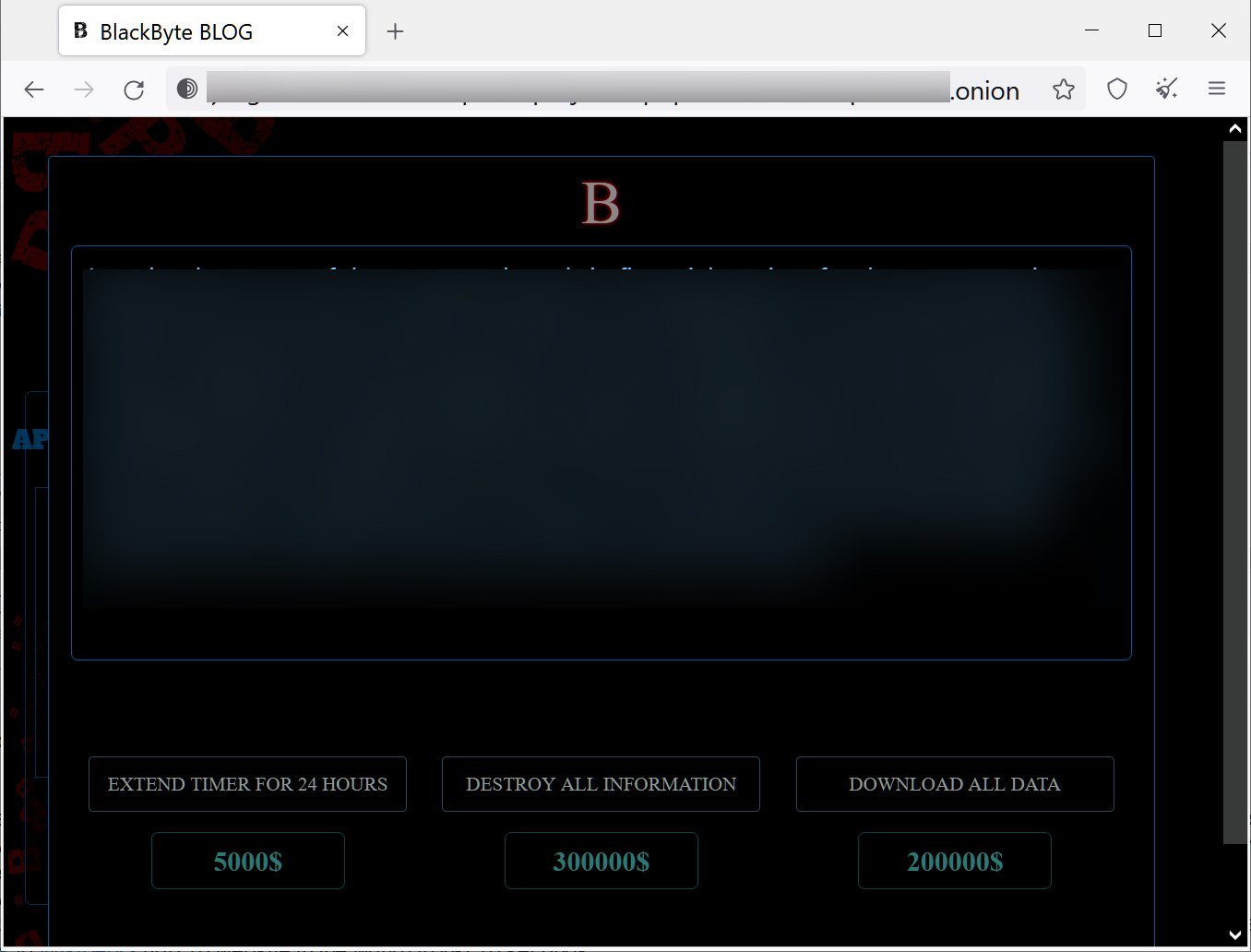

勒索軟體BlackByte 2.0變得更加死要錢,就連暫緩資料外洩也成為收費項目

勒索軟體BlackByte於去年夏天出現,攻擊舊金山49人美式足球隊而聞名,該駭客組織在沉寂一段時間後,最近有了新的動作。根據資安新聞網站Bleeping Computer的報導,這些駭客宣稱推出BlackByte 2.0新版,並架設新的受害組織公布網站。

勒索軟體BlackByte於去年夏天出現,攻擊舊金山49人美式足球隊而聞名,該駭客組織在沉寂一段時間後,最近有了新的動作。根據資安新聞網站Bleeping Computer的報導,這些駭客宣稱推出BlackByte 2.0新版,並架設新的受害組織公布網站。

此網站與過往最大的不同點,在於提供了額外收費的選項,例如,支付5千美元能要求駭客延後1天公布受害組織的資料,支付20萬美元可下載資料,若是要銷毀駭客竊得的資料,則要價30萬美元。研究人員表示,這些金額駭客有可能會根據受害組織規模進行調整。

這些新的收費項目將使得駭客的勒索行為變得更加複雜。受害組織可能因為無法接受贖金金額,選擇付錢增加對外處理的緩衝時間,或是得知遭竊資料內容,再者,這些資料也有機會被他人買走。

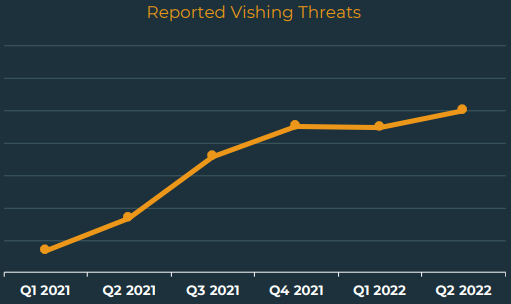

電話客服網釣自2021年以來增加超過6倍

資安業者Agari與PhishLabs聯手,發布2022年第2季的網路釣魚威脅分析報告,當中特別提及使用語音的網釣攻擊(Vishing)現今相當氾濫,相較於2021年第1季,2022年第2季的攻擊數量增加了625%。

資安業者Agari與PhishLabs聯手,發布2022年第2季的網路釣魚威脅分析報告,當中特別提及使用語音的網釣攻擊(Vishing)現今相當氾濫,相較於2021年第1季,2022年第2季的攻擊數量增加了625%。

研究人員指出,現在的網釣攻擊已朝向多階段的混合攻擊發展,Vishing就占了所有網釣攻擊的四分之一。在這種手法中,駭客先是寄送電子郵件,並引誘受害者撥打信件上的「客服」電話,再透過電話騙得敏感資料。

【漏洞與修補】

蘋果修補iOS裝置與Mac電腦的零時差漏洞CVE-2022-32894、CVE-2022-3289393

蘋果於8月17日緊急修補CVE-2022-32894與CVE-2022-32893,這些漏洞存在於作業系統核心與Safari瀏覽器排版引擎WebKit,執行iOS、iPadOS,以及macOS作業系統的裝置都有可能受到影響,一旦遭到利用,攻擊者將能執行任意程式碼。蘋果發布iOS 15.6.1、iPadOS 15.6.1,以及macOS Monterey 12.5.1修補上述漏洞,並指出兩個漏洞都已經被用於攻擊行動,呼籲使用者要儘速更新作業系統。

Google修補瀏覽器已被用於攻擊行動的零時差漏洞CVE-2022-2856

Google於8月16日發布電腦版Chrome瀏覽器更新104.0.5112.102(Windows版)、104.0.5112.101(macOS、Linux版),當中總共修補11個安全漏洞,其中最值得留意的是高風險漏洞CVE-2022-2856,此漏洞與Intents未受信任的輸入驗證不充分有關,且已出現攻擊行動。而這已是今年出現的第5個Chrome零時差漏洞。

研究人員在美國黑帽大會揭露即時定位系統的零時差漏洞,恐被用於竄改地理位置資訊

資安業者Nozomi Networks在黑帽大會(Black Hat USA 2022)上,展示了超寬頻(Ultra-wideband,UWB)即時定位系統(Real Time Locating Systems,RTLS)的安全漏洞,指出RTLS的處理程序缺乏安全標準,可能會遭到中間人(MitM)攻擊,研究人員於Sewio Indoor Tracking與Avalue Renity Artemis Enterprise裝置上找到了零時差漏洞,一旦駭客利用這些漏洞,將能取得藉由無線網路傳遞的位置資訊。研究人員呼籲部署RTLS系統時應採用加密流量,也考慮設置防火牆與入侵偵測系統(IDS)。

【資安防禦措施】

衛生福利部首度舉辦醫院資安攻防演練

8月17日,衛生福利部在於林口長庚紀念醫院舉行醫院資安攻防演練,由林口長庚醫院與長庚醫學科技公司的資訊、醫工與工務人員為防禦主體,搭配多家資安服務協辦廠商組成防禦團隊,並由3家資安服務業者模擬駭客手法,透過編製腳本攻擊方式進行攻防演練。

臺灣政府零信任網路戰略成形,首波推動A級公務機關導入

零信任架構(Zero Trust Architecture,ZTA)備受資安圈與全球政府重視,不只是美國政府在近一年來提出具體規畫 ,我國政府今年亦將開始行動,根據行政院國家資通安全會報技術服務中心,他們在7月中旬揭露相關資訊,並指出為了強化政府資安防護,導入零信任網路已經成為既定政策,目前確定將優先推動國內A級機關逐步導入。現階段正遴選機關試行,將以逐年導入方式,在2022年到2024年,建立起零信任網路中的「身分鑑別」、「設備鑑別與「信任推斷」3大核心機制。

【其他資安新聞】

中國駭客RedAlpha假冒美國在臺協會的名義,攻擊臺灣組織

北韓駭客Lazarus鎖定Mac電腦用戶,以Coinbase職缺為幌子發動網釣攻擊

廣告程式為瀏覽器擴充程式的最大威脅,今年上半有百萬用戶遭到相關攻擊

近期資安日報

【2022年8月17日】 DigitalOcean的行銷電子郵件服務MailChimp帳號遭駭、駭客架設冒牌Evernote網站攻擊醫療機構

【2022年8月16日】 2,300萬AT&T用戶資料流入暗網、俄羅斯駭客聲稱竊得美國航太製造商洛克希德·馬丁員工個資

【2022年8月15日】 中國駭客APT27利用即時通訊軟體MiMi發動攻擊、Realtek eCos SDK漏洞波及多個廠牌連網設備

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10