關於CPU資安漏洞的研究,持續成為電腦科學界的熱門議題,在4月底、5月初,由國際計算機協會(ACM)舉行的年度程式語言與作業系統架構支援大會(ASPLOS),有一篇由多位學者共同發表的論文探討攻擊CPU的新手法,稱為Pathfinder,作者來自加州大學聖地牙哥分校、普渡大學、喬治亞理工學院、北卡羅來納州大學教堂山分校、Google。

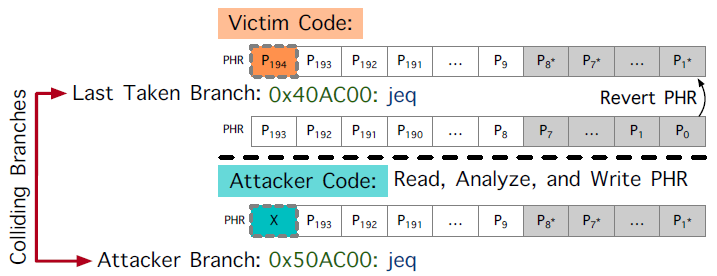

與2018年引發各界熱烈關注的CPU重大漏洞Spectre相同的是,Pathfinder所要突顯的問題,同樣與CPU的分支預測機制有關,也是屬於推測執行類型的漏洞。因為學者透過這篇論文所要探討的對象,主要是CPU的動態分支預測器(Conditional Branch Predictor)的歷程暫存器(Path History Register,PHR),以及預測歷程資料表(Prediction History Tables,PHTs),有心人士可在這些地方進行內容的洩漏與修改。

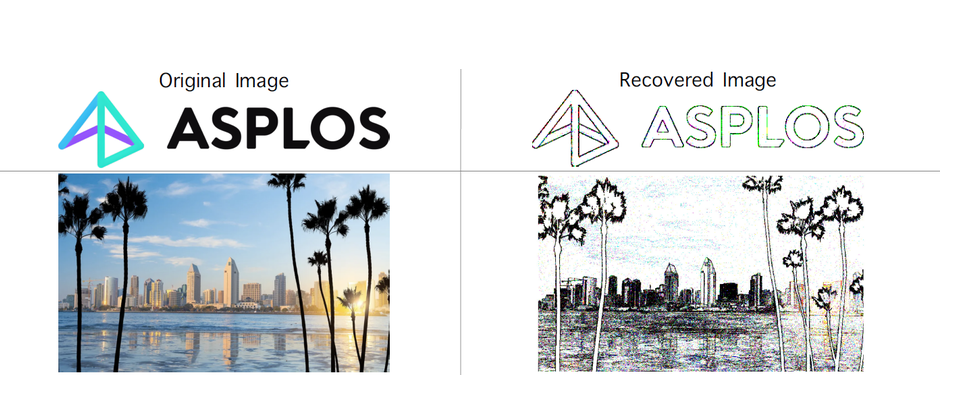

如此一來,可促成兩種類型的攻擊,一種是濫用讀取指令,針對受害者程式進行整個控制流程過往內容的復原,例如,可將處理JPEG圖像的程式庫libjpeg例行的整合控制流程擷取下來,而得以將原本應祕密存取的圖像還原出來;另一種是濫用寫入指令,而能發動高解析度的瞬間攻擊,例如,可運用金鑰還原的攻擊手法對抗AES加密保護。

關於這樣的問題,學者們在去年11月通報英特爾與AMD。

英特爾向他們表示已通知受此狀況影響的硬體與軟體供應商,並於今年4月26日發布資安公告,說明該篇研究描述的狀況是建立在Spectre v1漏洞的基礎之上,他們認為並未出現新的安全顧慮,因此不打算發布新的CVE編號與處理指引。

AMD預告將在資安公告AMD-SB-7016說明,而在4月26日他們發布相關公告,可能是因為與學者的溝通出差錯,或是臨時變更,發出的資安公告編號卻是AMD-SB-7015,他們在此否認自家產品具有如該篇論文描述的漏洞濫用問題。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10