丹麥7-Eleven連鎖便利商店於昨日證實他們因遭到網路攻擊,而被迫暫停營業,有資安專家指出,很可能是代管服務業者(MSP)遭到勒索軟體攻擊,而使得7-Eleven也成為受害者。

駭客透過網釣簡訊來取得入侵企業管道的手法,也相當值得留意。有雲端服務業者表示他們近期因為員工點選網釣簡訊而被駭,並指出還有其他公司遭到類似的攻擊,呼籲大家要提高警覺。

協作平臺Zimbra在5月上旬修補了密碼洩露漏洞CVE-2022-27924,但最近美國政府提出警告,此漏洞遭駭客積極利用,並要求聯邦機關要限期完成修補。

【攻擊與威脅】

數位發展部部長唐鳳提出網站採用Web3與IPFS防範DDoS攻擊,引發熱議

上週我國多個政府機關網站遭到境外DDoS攻擊而癱瘓,不少民眾質疑政府防護的能力不足。對此,行政院數位發展部部長唐鳳於8月7日接受自由時報專訪時指出,數位發展部網站於解放軍演習首日(8月4日)中午上線,強調一秒鐘都沒有卡住,原因在於此網站採用Web3架構,後端採用星際檔案系統(IPFS),唐鳳亦表示此新架構骨幹不需額外花錢,若是數位發展部的網站能經得起DDoS攻擊,會將此種架構推廣到其他政府機關。

這篇報導公開之後,引起眾多網路使用者的熱烈討論,有人將其視為防範DDoS攻擊的新解藥,但也有人認為,數位發展部的網站剛上線不久,駭客很可能尚未將其視為攻擊目標。

丹麥7-11便利商店疑遭網路攻擊而暫停營業

丹麥7-Eleven連鎖便利商店於8月8日疑似遭到網路攻擊,導致PoS系統無法運作,迫使該公司關閉全丹麥的超商門市。針對此起事故發生的原因,資安專家Kevin Beaumont指出,業界傳聞很可能是代管服務業者(MSP)遭勒索軟體攻擊所致,但7-Eleven沒有說明遭到何種攻擊。因MSP遭到網路攻擊受害的連鎖商店7-Eleven並非首例,去年勒索軟體REvil即透過IT管理軟體Kaseya,攻擊歐美政府及企業,瑞典Coop超市因此受害,被迫關閉800家門市。

勒索軟體GwisinLocker鎖定韓國醫療生技產業而來

資安業者AhnLab與ReversingLabs近日揭露名為GwisinLocker的勒索軟體,不約而同指出,駭客專門鎖定南韓的工業與製藥公司,且相當熟悉該國的環境,並在勒索訊息裡恐嚇受害者,不准通報南韓警方(如南韓國家警察廳、首爾國家警察廳),且使用韓文字元與符號等特徵,研究人員認為,相關攻擊行動很可能是北韓駭客所為。

AhnLab指出,Windows版勒索軟體與Magniber存在共通之處,都是透過MSI檔案封裝攻擊工具,但不同的是GwisinLocker需要下達特定的參數才會執行,而難以被沙箱觸發攻擊行為。ReversingLabs則是發現此勒索軟體的Linux版,不只能加密Linux主機檔案,還可以攻擊虛擬化平臺VMware ESXi。

雲端客戶溝通系統Twilio遭到入侵,駭客使用網釣簡訊騙得員工帳號

雲端客戶溝通系統Twilio於8月7日發布公告,有人透過網釣簡訊發動攻擊,取得該公司員工的帳密,進而存取內部網路並偷取客戶資料。攻擊者假借密碼過期或是班表變更的理由,要求員工點選簡訊的連結進行處理,而能成功騙取部分員工的帳號資料。

該公司亦指出,有其他公司也遭到類似的攻擊,但在通報電信業者與主機代管業者,撒銷駭客的帳號與網域後,這些駭客很快就另起爐灶,進行新的攻擊行動。不過,迄今駭客的身分仍不明朗,Twilio也並未說明他們受害的情形。

駭客濫用Snapchat、美國運通網站的重新導向功能,來騙取受害者的微軟、Google帳號

資安業者Inky發現,發送釣魚郵件的駭客從5月中旬開始,濫用Snapchat和美國運通兩家公司的網域,利用開放重新導向的漏洞,將受害者導向惡意網站,企圖騙取Google Workspace或Microsoft 365帳號。駭客分別濫用上述公司網域寄送了6,812封與2,029封釣魚信,美國運通已修補上述漏洞,但Snapchat從2021年獲報後迄今仍未修補。

研究人員呼籲使用者,URL若是出現url=、redirect=、external-link等字串,或是含有多個HTTP,需要提高警覺,因為有上述特徵的URL,代表會重新導向其他網域,而有可能出現上述的攻擊。另外,網域管理者也要留意有關重新導向的配置,來防堵駭客濫用。

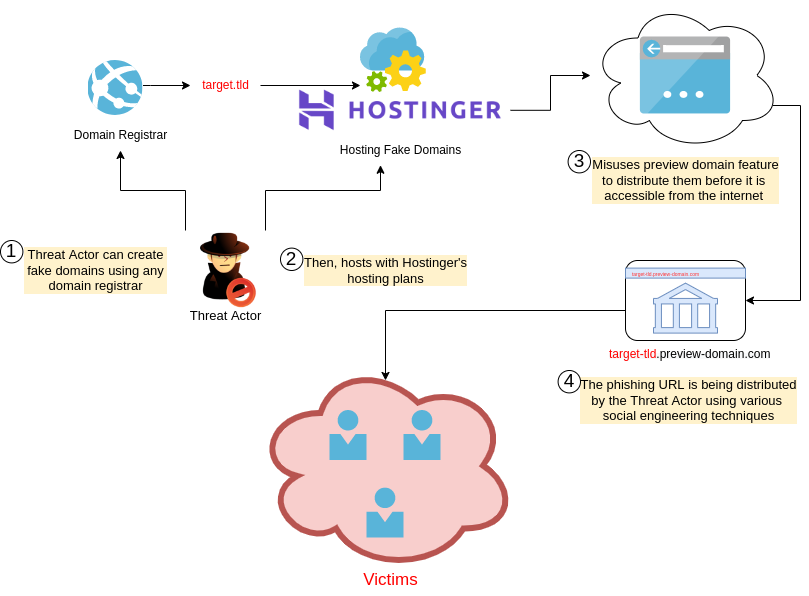

主機代管業者提供的網域預覽功能遭到濫用,駭客用來攻擊印度銀行用戶

資安業者CloudSEK發現針對印度銀行用戶的網路釣魚攻擊,駭客為了避免東窗事發,他們濫用主機代管業者Hostinger提供的預覽網域(Preview Domain)功能,用來散布釣魚URL。

資安業者CloudSEK發現針對印度銀行用戶的網路釣魚攻擊,駭客為了避免東窗事發,他們濫用主機代管業者Hostinger提供的預覽網域(Preview Domain)功能,用來散布釣魚URL。

由於Hostinger讓新網域上線需12至24小時,在此期間該公司提供了預覽網域功能因應,但沒想到竟遭到濫用。

協作平臺Zimbra密碼洩露漏洞遭到駭客積極利用

美國網路安全暨基礎設施安全局(CISA)於8月4日,指出協作平臺Zimbra的高風險漏洞CVE-2022-27924已遭駭客積極利用,並將其列入已被利用的漏洞名單,要求美國聯邦機構要在8月25日前完成修補。

此漏洞一旦遭到利用,攻擊者可在未經身分驗證的情況下,竊得使用者的電子郵件帳密,CVSS風險評分為7.5分。Zimbra已於5月上旬發布9.0.0 Patch 24.1與8.8.15 Patch 31.1予以修補,研究人員呼籲用戶應儘速安裝新版程式來緩解前述漏洞。

【其他資安新聞】

資安事件應變小組論壇公布新版資安事故資訊分享標準TLP 2.0

電子郵件行銷業者Klaviyo資料外洩,駭客疑鎖定加密貨幣業者而來

近期資安日報

【2022年8月8日】 駭客組織APT27宣稱近期對臺灣政府機關發動攻擊、北韓駭客Lazarus佯稱提供Coinbase職缺網釣

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10