TeamT5技術長李庭閣表示,中國APT組織利用生成式AI以及各種雲端、IoT設備作為攻擊跳板,形成「APT中國」的舉國體制,已經是亞太各國必須慎重對應的資安威脅,臺灣更是風暴的核心。

TeamT5提供

在數位時代的無聲戰場上,一場足以撼動國本的戰爭正於螢幕後方激烈上演。當世界各國的目光仍聚焦地緣政治的實體衝突、飛彈部署與軍事演習時,網路空間的威脅早已演化至前所未有的層次。這場以電腦螢幕為戰場的戰爭沒有硝煙,卻悄然滲透並深刻影響現代社會的每一個角落。

根據臺灣情資公司TeamT5(杜浦數位安全)日前揭露的《2025年亞太地區進階持續性威脅(APT)威脅形勢報告》(APT Threat Landscape in APAC 2025),2025年亞太地區的APT威脅已呈現出「巨獸化」與「生態系化」的趨勢,臺灣正處於這場風暴的最核心。

從該份報告可以發現,2025年的網路安全威脅已經跨越傳統的技術騷擾,演變為特定國家驅動、具備高度專業分工且極度「生態系化」的全面奇襲。臺灣,正不幸地站立在這場全球數位風暴的最核心。

這份從2024年11月至2025年10月的深度調查報告,呈現的現實令人不寒而慄。TeamT5技術長李庭閣表示,過去一年中,該團隊就追蹤到高達510次攻擊行動,波及全球67個國家,反映出網路威脅的跨國界本質。

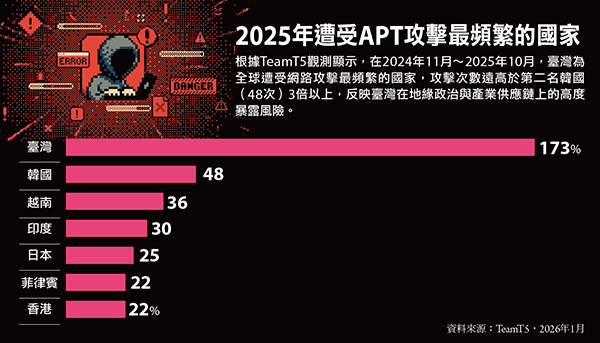

然而,在全球受駭地圖上,臺灣的受害情況顯得異常突兀且嚴重。報告指出,臺灣受害次數高達173次,位居全球榜首,是排名第二名韓國(48次)的三倍多、更遠遠超越越南的36次及印度的30次,已經是全球受駭最深的重災區。這項數據揭露的現實就是:臺灣不僅是亞太地區的經濟樞紐,更成為各國APT集團眼中,最具價值的實戰演習場與情報收割區。

根據TeamT5觀測顯示,在2024年11月~2025年10月,臺灣為全球遭受網路攻擊最頻繁的國家,攻擊次數遠高於第二名韓國(48次)3倍以上,反映臺灣在地緣政治與產業供應鏈上的高度暴露風險。

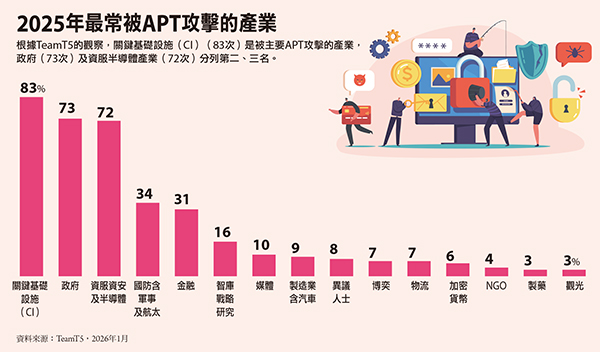

從受攻擊的產業分布來看,攻擊者的戰略圖譜極為明確且具備毀滅性。排名第一的是關鍵基礎設施,包括交通、能源、教育、醫療與電信,共遭受了83次打擊,這顯示敵對勢力意圖在衝突爆發時,直接癱瘓民生運作的能力。

政府機關以73次緊隨其後,包含半導體、電子業與資安產業在內的資訊技術產業,則承受了72次攻擊。李庭閣指出,IT產業受駭程度與政府單位旗鼓相當,這意味著攻擊者正試圖透過滲透關鍵供應鏈,達成更深遠且長期的政治或軍事目的。

從該公司公布的這份深度技術報告,李庭閣也揭露令資安界必須關注的現實,那就是:「現在我們面對的對手,已經從過去的單兵作戰,演化成一個前所未見的龐然大物。」

根據TeamT5的觀察,關鍵基礎設施(CI)(83次)是被主要APT攻擊的產業,政府(73次)及資服半導體產業(72次)分列第二、三名。

中國APT攻擊,已形成舉國體制下的承包商生態系

李庭閣在分析過去十年的資安趨勢時指出,傳統上追蹤APT攻擊的邏輯已徹底失效。過去防守方傾向於認為:一場攻擊是由單一組織或特定群體所發起,因此能畫出明確的「圍籬」以嘗試找出主使者,但2025年的現狀徹底推翻了這種思維。

他指出,中國的APT組織已進化為極為複雜的「融合體」,不再是零星的駭客突襲,而是一個高度專業化、跨公司協作的承包商生態系統。他形容,這正是中國「舉國體制」在網路作戰領域的延伸,如同其發展半導體與電動車產業的邏輯,將國家資源與民間力量高度整合。

他表示,過去資安圈習慣將單一APT組織,視為獨立完成整條攻擊鏈的觀念已徹底失效,取而代之的是高度分工、由中國驅動的龐大「舉國體制承包商生態系」,宛如一個有組織、有層級的「駭客帝國」。

在這個嚴密的金字塔架構頂端,是中國的國家情報單位,包括公安部(MPS)、國安部(MSS)與解放軍(PLA),負責設定戰略目標、下達指令並接收被竊取的資料用於軍事或情報任務。

另外的中間層,則是眾多的民間資安承包商,這些公司在攻擊鏈中各司其職,有的專注於大規模網路掃描,有的專門開發武器,有的負責潛入企業網路,有的則專門建構中繼站架構(ORB)以掩蓋攻擊路徑,讓防守方難以追蹤,主要扮演「力量倍增器」的角色。

這其中包含:知道創宇(Knownsec)利用其「ZoomEye」平臺進行全球大規模的網路掃描與目標分析;永信至誠(Integrity Technology)因開發滲透武器而遭美國制裁;以及在2025年發生大規模資料洩漏、證實與中國國安官員有直接勾結,提供全方位的武器開發與滲透服務的安洵信息(i-Soon)。

在這個體系中,還存在「上海黑鷹」(Shanghai Black Eagle)這類扮演「初始進入經紀人」(IAB),專門販售進入企業網路的門票;以及利用「天府盃」等駭客大賽收割漏洞技術的頂尖研究員:而四川聚信恆則與惡名昭彰的「Salt Typhoon」(鹽颱風)組織有著深厚的技術關聯。

這些公司將網路作戰轉化為可外包的專業服務(Cyber Operations as a Service),而最底層的個人駭客或大學教職員,則以彈性的專案方式參與其中,具備高度靈活性與突擊能力,並以「每個目標」或「每份資料集」來獲取報酬。

這種體制不僅提供了強大的技術韌性,更讓攻擊行動具備了極高的抗壓性與靈活性。當一個承包商被制裁或揭露時,整個生態系能迅速轉移任務,讓防禦者永遠處於追趕的劣勢。

這也意味著,當一個企業組織或政府單位被駭客盯上時,其面對的不只是單一技術團隊,而是整個國家力量的綜合展現。李庭閣坦言,中國APT攻擊採用的這種極度不對稱的作戰方式,已經讓傳統防禦顯得左支右絀。

邊緣設備與韌體層級,成為駭客新興入侵管道

隨著防禦技術的精進,像是企業端點偵測及回應系統(EDR)的部署越來越普及,攻擊者的重心已出現質的轉變,大規模轉向攻擊「邊緣設備」(Edge Devices)。在技術攻防層面上,攻擊者對軟體漏洞的掌握能力正以驚人速度進化。TeamT5資安團隊僅在2025年便追蹤到27個關鍵漏洞,其中又以邊緣設備與網通設備的漏洞利用成為絕對主流,涵蓋Ivanti、Cisco、Fortinet、Palo Alto、Juniper,以及Check Point等多家國際知名防護與網通設備大廠。

李庭閣進一步觀察,進入2025年後,駭客集團已明顯將攻擊重心從傳統的釣魚郵件,轉向更難防護的邊緣設備與雲端隱匿技術,其中,針對企業閘道端(Gateway)設備的滲透,更成為APT組織的首選入侵管道。

李庭閣坦言,令人感到不安的情況是,這些攻擊者在「武器化」漏洞上的投入與能力極為驚人,對受駭設備的內部運作理解,往往甚至超越原廠官方工程師,駭客集團透過精確的漏洞利用,將原本應作為守門人的網路設備轉化為入侵的捷徑,甚至利用如FreePBX或SAP等系統的零日或N日漏洞,在多個國家發動大規模的感染行動,「平均每一次漏洞利用,都能波及十個國家以上的上百名受害者。」他說。

李庭閣指出,駭客集團透過深度逆向工程,開發出高度客製化的後門程式,例如 SEASPY或DbgPrint,並巧妙地採用SMTP協議進行通訊,使惡意流量得以完美隱藏在正常的郵件往來之中。

更進一步,攻擊者甚至直接在韌體層級或ROM動手腳,例如,藉由修改FortiGate設備的符號連結(Symlink),或對Cisco、Ivanti等設備進行韌體篡改,實現長時間、難以察覺的深層潛伏。

李庭閣直言,許多包括臺灣在內的原廠工程師,甚至在自家產品淪為攻擊中繼站時,仍渾然不覺。這種深植於硬體與韌體底層的潛伏手法,已使傳統的偵測與防護機制面臨前所未有的挑戰。

雲端濫用成合法入侵管道,惡意程式成一次性武器

為了掩蓋中控伺服器(C2)的真實位置,攻擊者開始大規模披上雲端服務的「合法外衣」,例如濫用Amazon CloudFront等內容傳遞網路(CDN)服務,讓惡意流量在外觀上與一般網站瀏覽行為幾乎毫無差異,不僅成功隱匿C2位址,也迫使企業資安監控中心(SOC)因擔心誤擋正常商務流量而不敢輕易封鎖。

除此之外,Google Drive、Telegram、GitHub,甚至微軟Visual Studio Code所提供的VSCode Tunnel遠端通道,也相繼淪為駭客的控制通道。這種「利用合法工具執行非法目的」的戰術,使所有流量特徵,皆指向受信任的雲端服務供應商,導致傳統以IP位址或網域名稱為基礎的入侵指標(IoC)幾乎全面失效,傳統流量監控與阻斷機制因此徹底失準。

除了目標的改變,惡意程式的演化也出現了質的轉變。李庭閣指出,2025年所追蹤到的三百多個惡意程式中,傳統的常駐型病毒正逐漸式微,取而代之的,是高度客製化、具「可拋棄化」特性的「一次性武器」(One-time malware)。

這類惡意程式多為加載器(loader)、下載器(downloader)或暫存腳本,會在完成特定任務後自我銷毀,以規避企業普遍部署的端點偵測及回應系統(EDR)。

他進一步說明,駭客在單一攻擊行動中,往往會同時部署五到十個功能拆解的小型後門,形成多重潛伏的攻擊結構;在部分臺灣受駭的場域中,甚至曾發現同時存在二十個以上的後門程式。

這種透過多點滲透、反覆奪回控制權的策略,使防守方即便成功清除部分威脅,駭客仍能透過其他未被察覺的通道重新進入系統,現在已逐漸成為資安戰場上的「新常態」。

供應鏈攻擊與電信滲透,造成「信任模式」崩潰

供應鏈攻擊在2025年呈現出爆發式成長,並演變為李庭閣所定義的「信任模式失敗」(Fail-of-Trust Model),這意味著:攻擊者不再正面硬闖防護嚴密的目標組織,而是轉而先入侵受信任的軟體開發商,獲取合法的開發者私鑰為惡意軟體簽章,透過官方更新管道發布,或託管於受信任網域的惡意更新套件。

他表示,一旦駭客藉此方式進入企業或政府環境,便會在「預設信任」的前提下,通過所有信譽評等與資安檢查機制,所有的防護層級都會允許其執行,形同暢行無阻。

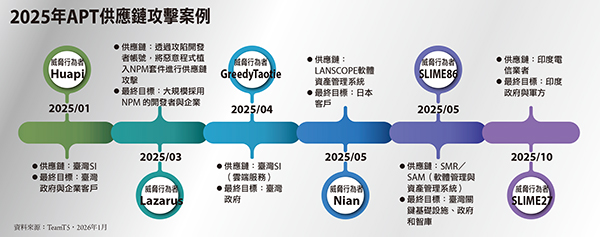

TeamT5創辦人兼執行長蔡松廷指出,這類供應鏈攻擊的衝擊已不限於軟體開發商,像是雲端服務商與系統整合商(SI)同樣成為重災區。例如在2025年上半年,臺灣即有多家SI與雲端服務業者遭到入侵,導致政府機關、軍方與關鍵基礎設施客戶的帳號密碼,被系統性整理成清單,供駭客進行大規模「向下游滲透」。

他表示,包括中國駭客組織「畫皮(Huapi)」與「SLIME86」等,都被觀察到,他們頻繁利用資產管理系統工具(SAM),作為滲透臺灣政府機關與智庫的跳板。

更極端、也更具戰略意義的案例,則發生在電信與網際網路服務商(ISP)領域。中國APT組織「Salt Typhoon」(鹽颱風)與「SLIME27」,都被揭露利用電信基礎設施,進行長期流量攔截與監控,直接蒐集客戶的憑證、文件與通訊資料,甚至發動ISP等級的DNS劫持與假更新發布。

這意味著,原本應扮演網路守門人角色的電信巨頭,在供應鏈遭到攻破後,反而成為駭客入侵千萬用戶與企業內網的「數位捷徑」。

李庭閣進一步強調,2025年IT產業的受駭程度已與政府單位不相上下,顯示攻擊者正透過系統性打擊關鍵技術供應鏈,實現更深遠的政治、情報甚至軍事目的。

他指出,這類從供應鏈源頭發動的攻擊,不僅破壞了單一組織的技術防線,更從根本動搖了整個數位生態系賴以運作的「信任基礎」,使「被信任即安全」的防護假設正式崩解。

AI成一把雙面刃,從得力助手到獨立暗殺者

AI的崛起為這場戰爭加入了巨大變數,各國國家級駭客已開始利用生成式AI強化作戰能力,用於製作誘餌、偵察或開發武器,社交工程與心理戰的層次也提升到了前所未有的高度。

特別是北韓(DPRK),其發展出「國家級IT工作者」詐騙模式,利用AI生成虛假身份參加國際面試,一旦獲聘或在面試中誘騙對手點擊測試專案,後門程式就會悄悄植入公司系統。

李庭閣進一步揭露了AI生成程式碼的特徵,這已成為威脅獵捕的重要線索,特徵包括:AI編寫的惡意程式往往帶有過度且描述性的註釋,語法極其完美,且包含大量人類駭客鮮少編寫的冗長且多餘的日誌訊息。

然而,最令人擔憂的發展,在於AI是否正從輔助角色進化為能夠獨立行動的攻擊者。2025年9月中旬,AI公司Anthropic發布威脅情報報告《Disrupting the First Reported AI-Orchestrated Cyber Espionage Campaign》,揭露其偵測到一起異常且高度複雜的網路間諜行動。

經調查判定,該行動疑似由具中國國家背景的攻擊者所操縱,並濫用Anthropic 的AI工具Claude Code,自主執行漏洞掃描、程式碼分析、系統滲透,甚至資料竊取等攻擊流程。

這起行動的攻擊目標遍及全球約30個組織,涵蓋大型科技公司、金融機構、化工產業與政府機關等關鍵領域,也是目前已知首度有明確紀錄顯示,AI大型語言模型在網路攻擊中,扮演「主導執行者」(agentic execution)的角色。

此一案例標誌著:AI已從幕後輔助的工具,進化為具備一定自主執行能力的「AI 代理人」,甚至可被視為潛在的獨立攻擊暗殺者。儘管現階段AI尚未完全脫離人類操控,但其作為獨立作戰攻擊者的可能性,正以肉眼可見的速度攀升。

此外,中國自主開發的生成式AI模型,如DeepSeek(深索),由於缺乏監管透明度的環境下,被迅速整合進軍事現代化與社會監控體系之中。因為相關治理與揭露機制不足,攻擊者得以更自由地運用這類模型強化作戰能力,幾乎無須擔心行動遭外界揭露或即時阻斷。

相較之下,防守方目前仍只能透過一些細微線索來辨識AI生成的攻擊活動,例如,程式碼中過度「完美」的英語語法、冗長且描述性過高的註解內容,或是對惡意行為實際幫助有限、但人類駭客鮮少撰寫的多餘日誌訊息等。

儘管如此,隨著AI代理人逐步展現出更高程度的自主作戰能力,防禦者所承受的壓力已明顯升高,並正邁向前所未有的層級。

中國駭客拼湊特定人物背景資料,並留下偽造資料記錄

與此同時,中國正將「公開歸因」(Public Attribution )轉化為一項成熟的政治工具,並與影響力作戰(Information Operations,IO)深度結合。

當西方國家公開指控中國從事網路攻擊行動時,中國官方宣傳體系往往迅速反制,發布內容模糊、充斥技術誤導與「馬賽克化」敘事的報告,例如針對Volt Typhoon 事件推出的《Lie to Me》系列文件,其目的並非進行嚴謹的技術辯論,而是透過資訊煙霧彈操縱全球輿論,製造認知失調,削弱公眾對真實威脅情資與歸因結論的信任。

人工智慧的崛起,無疑成為這場混合戰爭中最大的變數。包括中國、北韓、俄羅斯與伊朗在內的國家級駭客行動,已全面導入生成式 AI,不僅用於開發更精密的惡意程式,亦被用來分析目標弱點、生成高度擬真的釣魚誘餌,以及製作可大規模投放的文字、音訊與影像內容。資安攻擊的目的因此日益政治化與多元化。

這種結合網路戰、AI技術與輿論操作的策略,在2025年針對臺灣、香港與澳門等地的關鍵政治節點中展露無遺,包括臺灣的重大選舉與政治事件(例如:2025年國民黨黨主席選舉),透過AI生成內容混淆視聽、操縱敘事方向,已成為中國影響力作戰的重要一環,也標誌著網路攻擊正從單純的技術破壞,全面升級為認知與政治層面的複合型戰爭。

在臺灣,攻擊者的目標甚至具體到了個人,如針對特定政治人物或臺灣資通電軍成員的資訊外洩。這種針對個人生活的精確打擊,可能導致受害者在國際刑警組織中,留下虛假的黑名單紀錄,也可能在辦理銀行貸款時被拒絕。

這種針對個人私生活的威脅,李庭閣認為,已成為新一代的心理戰手段,甚至可能被用來在國際刑警組織中留下虛假紀錄,從根本上破壞受害者的社會信譽與國際活動能力。

更深層的威脅來自於駭客積極建立的「社工庫」(PII database),這是一種對臺灣人口長達十年的「資料拼圖」,外洩的憑證更進一步成為資安漏洞。

李庭閣表示,駭客組織透過收集電商平臺、外送資料、包裹配送甚至公務員名單等,這些駭客就能拼湊出,包括臺灣政要與軍方將領的完整生活圈,揭露的內容不乏包括車牌、銀行資訊、家庭狀況、行車紀錄、通話分析與私人行程等。

他指出,這些攻擊者主動蒐集外洩的帳號密碼/個人識別資訊(PII)資料庫(俗稱「社工庫」),這除了可以透過市面上可商業取得的服務外,有些也可以自行建置資料庫系統,或者由攻擊者或地下服務供應商進行該社工庫的維運。

他也說,當駭客取得具備內部網路存取權限的VPN憑證後,就可直接跳過初始滲透步驟,進入橫向移動階段;取得Web應用程式憑證後,就會使得攻擊行為從嘗試突破驗證機制的「驗證前(Pre-Auth)」攻擊,轉為以合法身分進行的「驗證後(Post-Auth)」攻擊,除了偵測難度顯著提高外,更讓攻擊者能直接跳過前期滲透階段,直接進入「橫向移動」的資料收割期。

IoT設備成為駭客潛伏死角

在現代企業網路中,物聯網(IoT)設備的普及成為了資安盲點,任何連接網路的裝置如無線路由器、印表機、交換器或網路儲存設備(NAS)等都可能被利用。

李庭閣解釋,駭客利用這些大量遭駭的網路設備,串成一個ORB(Operational Relay Box)中繼網路,之後發動攻擊時,不是直接從駭客電腦出手,而是「跳」到ORB裝置,再由ORB對外發動掃描、滲透、攻擊。對受害者來說,攻擊來源看起來是「正常企業或家用設備」,難以溯源到真正攻擊者。

另外,蔡松廷提到,現在駭客攻擊網路設備的情況極為嚴重,最棘手的是將後門植入韌體中以達成長期潛伏的目的。李庭閣舉例,有時資安人員幫忙清理完員工筆電的病毒,一週後,病毒又會回來,主要的原因就在於;辦公室的無線路由器或印表機早就被植入後門,成為駭客不動如山的據點。

這種隱蔽的滲透型態,讓傳統的事件響應(IR)面臨嚴峻挑戰。李庭閣對企業嚴正提醒,必須要確認:目前的緩解措施到底涵蓋了多少邊緣與IoT設備?當攻擊者占據了硬體設備,即使重灌所有伺服器與電腦,只要這些看似無害的設備未被清理,駭客隨時都能捲土重來。

透過主動威脅獵捕,對抗APT中國威脅

面對如此龐大且演化迅速的威脅,傳統「見招拆招」式的防禦與入侵指標(IoC)已逐漸成效不彰。李庭閣主張,防守方必須展現更主動的姿態,從以往被動等待通報轉向「主動威脅獵捕」。

他認為,這不僅是技術上的升級,更是防禦思維的根本翻轉,必須在風險擴大、風險進一步爆開之前,就主動在網路中找出潛在的威脅跡象。這本質上是一種「情報驅動」的防禦模式,只有比攻擊者更了解其生態系統與戰略習性,才可能守住底線。

然而,現實依然嚴峻,蔡松廷指出,許多單位反應遲緩,目前通報受駭的回應率甚至不到十分之一。對此李庭閣強調,面對「APT中國」這頭舉國體制下的龐然巨獸,單打獨鬥是沒有勝算的,唯有堅信「盟友的力量」,透過與全球合作夥伴的情資共享,建立起基於信任與團結的防禦體系,才能有效防禦這類APT攻擊。

面對這一場沒有終點的長跑,每一組惡意程式程式碼、每一個邊緣設備的漏洞,都是對方國家力量的延伸,李庭閣坦言,唯有跑得比對手更遠、看得更深,才能守住數位世界的最後一線生機。

在2025年這個詭譎變化的數位戰場上,防禦者必須展現更高的冷靜與遠見。李庭閣認為,在數位邊境的戰爭中,沒有人是孤島,唯有團結才是對抗舉國體制強大對手的唯一勝算。

TeamT5日前在臺北舉辦第三屆威脅分析師高峰會「TAS 25」,該峰會吸引了來自23個國家的分析師、講者與客戶,蔡松廷表示,在全場以英文進行的研討會中,各國資安威脅專家也針對中國這類的「舉國體制」威脅,進行了深入的情報交換。

照片提供/TeamT5

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02