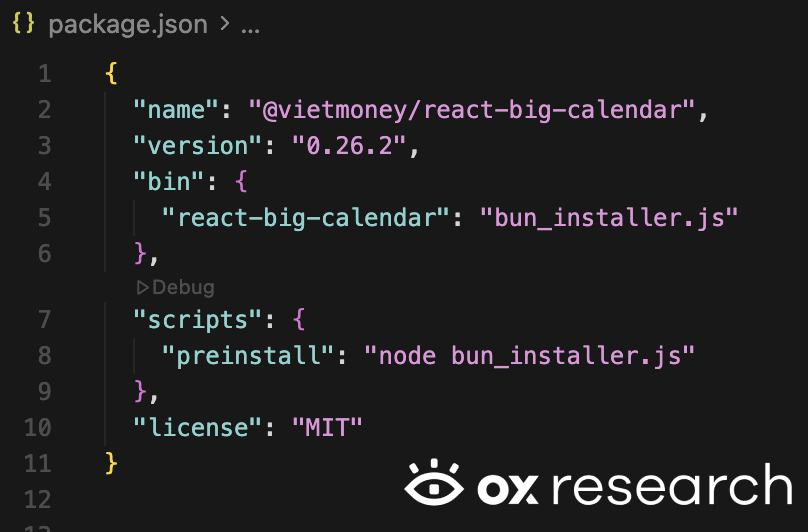

資安公司Aikido Security與OX Security提出警告,他們在0.26.2版@vietmoney/react-big-calendar偵測到新的Shai Hulud變種,目前並未出現大規模散布或感染的情況,研判攻擊者可能正在測試有效酬載。

最早發現及公布此事的是Aikido Security,他們指出,第三波Shai Hulud的新變種,仍延續既有供應鏈惡意套件的典型路徑,藉由套件安裝流程在開發者電腦或自動化建置環境執行,蒐集環境變數與金鑰,並嘗試將資料外洩到GitHub儲存庫,同時在特定條件下試圖發布套件。新的Shai Hulud有幾個特徵,首先,初始啟動檔名改為bun_installer.js,主要載荷改為environment_source.js。其次,外洩到GitHub時使用的儲存庫描述字串改成Goldox-T3chs:OnlyHappyGirl,並把外洩檔名改成較難以字串比對攔截的形式,例如3nvir0nm3nt.json、cl0vd.json、c9nt3nts.json。

新變種在細節上微調執行流程,例如改善金鑰掃描工具TruffleHog逾時的錯誤處理,並補上在Windows環境呼叫Bun發布套件的相容性。同時,其蒐集資料與寫入檔案的順序被重新排列,研究人員認為,攻擊者仍在迭代其外洩管道。由於事件仍在發展,資安人員應將其視為測試或前哨,須持續追蹤是否出現後續擴散。

VS Code延伸套件蠕蟲GlassWorm鎖定macOS開發者而來,企圖散布木馬化的加密貨幣錢包

鎖定整合式開發環境(IDE)工具Visual Studio Code(VS Code)用戶的蠕蟲程式GlassWorm,約從10月下旬出現首波攻擊,截至11月底已有3波活動,事隔一個月,這些駭客再度活動,而且鎖定的目標也出現變化。

資安公司Koi Security指出,具有自我傳播能力的蠕蟲GlassWorm近期出現第四波攻擊。這次活動展現了駭客顯著的技術演進,首先,攻擊的作業系統目標從Windows全面轉向macOS,相關惡意延伸套件pro-svelte-extension、vsce-prettier-pro,以及full-access-catppuccin-pro-extension,迄今已被下載約5萬次;再者,是採用專門鎖定Ledger與Trezor等硬體錢包應用程式的木馬化技術。

該公司提及,駭客的攻擊核心機制與過往活動相同,GlassWorm都是從區塊鏈平臺Solana取得C2資訊,執行來自C2的指令,不過,這次駭客將有效酬載嵌入經過編譯的JavaScript指令碼,並使用AES-256-CBC演算法進行加密處理。值得留意的是,他們過往使用的特殊手法並未在這次活動出現,例如:無法透過肉眼看到的Unicode字元,或是Rust打造的二進位檔案等。

MongoBleed漏洞已遭實際濫用,CISA要求聯邦民事行政部門機關三週內修補

12月29日美國網路安全暨基礎設施安全局(CISA)將MongoDB漏洞CVE-2025-14847(MongoBleed)加入已知遭利用漏洞清單(KEV),並要求聯邦民事行政部門機關(FCEB)在2026年1月19日前完成修補,期限約三周。

CISA將CVE-2025-14847列入KEV,原因是已出現積極利用的跡象。CVE-2025-14847又被稱為MongoBleed,該漏洞在不需要身分驗證且不需使用者互動的情況下,可能讓攻擊者遠端讀取伺服器記憶體中的敏感片段,例如帳密或其他存取憑證、API或雲端服務的金鑰、工作階段權杖、內部紀錄,以及可識別個人的資料等。

雖然BOD 22-01的指令適用範圍主要是美國聯邦民事行政部門機關,但對一般組織而言,MongoBleed同樣危險。要是環境中有使用MongoDB,特別是對外提供服務或是向網際網路開放的部署型態,CISA同樣建議應把CVE-2025-14847列為近期修補的優先項目。

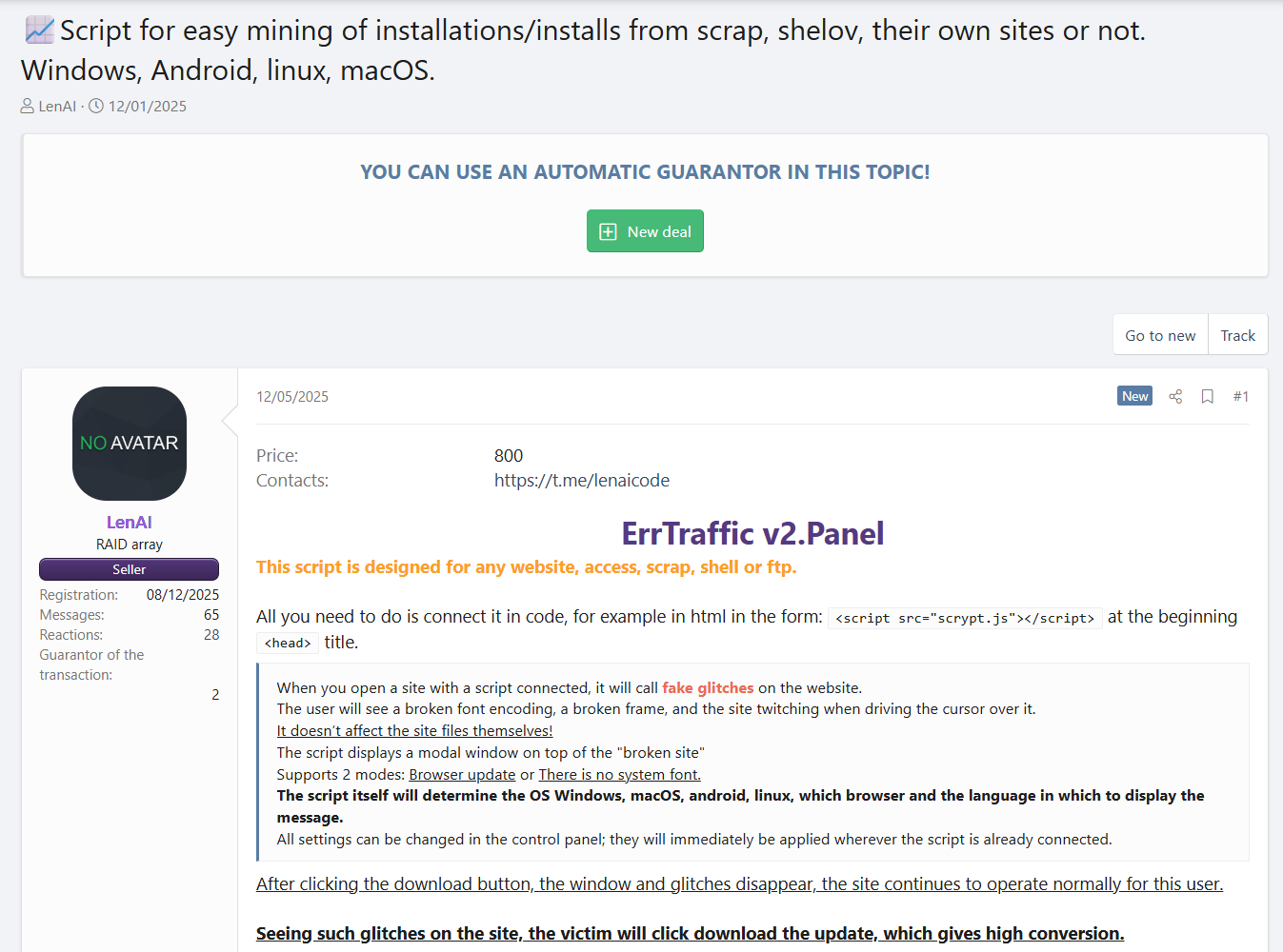

800美元即可買斷ClickFix攻擊服務,套裝工具ErrTraffic可自架後臺分流投遞竊資程式

資安情資公司Hudson Rock發布報告指出,名為ErrTraffic或ErrTraffic v2的ClickFix攻擊服務,在俄語系網路犯罪論壇被公開兜售,整套專案標價800美元。研究人員提到,該工具把原本較零散的社交工程誘導流程做成可重複部署的產品,讓攻擊者能以較低門檻在被入侵網站上大量鋪設誘餌,再依受害者的作業系統投遞不同惡意程式。

ErrTraffic主打假故障效果,該工具會在網頁上製造破碎文字與視覺雜訊等異常狀態,讓使用者誤以為網站或瀏覽器發生嚴重錯誤,進而產生急迫感,並讓修復按鈕看起來像是唯一解決方案,提升ClickFix誘導成功機率。推廣者也貼出活動儀表板截圖,顯示在與誘餌互動的訪客中,部分活動的成功率接近60%。

另一個賣點是跨平臺投遞能力,ErrTraffic會對訪客作業系統進行指紋辨識,涵蓋Windows、macOS、Android,以及Linux,並依環境提供不同惡意載荷。研究人員也提到,控制臺設定可見針對獨立國家國協(CIS)相關國家或俄語圈常見的地理封鎖排除項目,這類設計通常被用來降低在地執法風險。研究人員認為,該細節不足以直接指向特定組織,但顯示工具在商業化之餘,也把地下社群的操作習慣寫進產品預設。

針對北韓IT工作者誘騙開發人員成為應徵遠距工作的幫兇,資安公司聯手透過沙箱解密相關行為

針對北韓駭客以IT工作者的身分在北美與歐洲謀取遠距工作的情況,過往大多都是美國政府破獲筆電農場(Laptop Farm),或是逮捕協助犯案的人士,從起訴書公布調查結果,也有曾經不慎僱用的資安公司,揭露駭客如何騙過人資部門審核,以及後來如何察覺異狀,不過,這些駭客獲得工作後會從事那些行為?從上述公布的資訊很難得知具體細節。有研究人員特別透過沙箱環境,得以觀察他們的一舉一動。

威脅情報公司BCA LTD及NorthScan聯手,調查北韓駭客Lazarus旗下團體Famous Chollima(也被稱作WageMole、UNC5267、Nickel Tapestry)最新一波攻擊活動,當時他們發現,這些駭客試圖透過GitHub垃圾訊息、Telegram,以及假的求職平臺等管道,先對想要應徵開發人員或工程師職務的開發人員下手,然後借用這些開發人員的真實身分向歐美企業應徵職缺。由於這樣的情況相當不尋常,他們與雲端沙箱公司Any.Run合作,假冒開發人員應徵,然後引誘駭客存取Any.Run的沙箱環境,觀察他們的行為。

具體而言,他們偽裝成位於美國的開發者,並由Any.Run提供特製的互動式沙箱環境,建立虛擬工作站,擁有完整的使用記錄、開發工具,並且透過美國代理伺服器(Residential Proxy)進行路由,使得這些沙箱看起來就像遠端辦公的電腦。

IBM上周發出安全公告,警告API元件存在重大資安漏洞CVE-2025-13915,此漏洞存在API Connect,可讓遠端攻擊者繞過身分驗證機制存取應用程式,呼籲用戶儘速安裝更新。

這項漏洞CVSS風險值達9.8。在類型上,被列為「藉由主要弱點繞過身分驗證」。根據漏洞資料庫,這是指驗證演算法沒有問題,但實作可能因為別的弱點,導致驗證機制被繞過。

受到影響的API Connect版本包括V10.0.8.0至V10.0.8.5,以及V10.0.11.0。IBM已釋出iFix版本(即interim fix)修補漏洞。對於無法即時套用修補程式的用戶,IBM建議暫時緩解作法,停用開發人員入口網站的自助註冊(self-service sign-up)功能,減少攻擊者利用此漏洞來註冊或濫用入口的機會。

多款主機板UEFI實作存在缺陷,開機前恐遭直接記憶體存取攻擊

一般情況下,電腦在開機時會由UEFI(Unified Extensible Firmware Interface)韌體與IOMMU(Input–Output Memory Management Unit)先行建立基本防護,避免支援直接記憶體存取(Direct Memory Access,DMA)的周邊裝置在作業系統尚未啟動前,就能擅自讀取或竄改系統記憶體。

不過,研究人員近日揭露,一項影響多家主機板廠商的UEFI資安漏洞,可能讓上述防護機制失效,使系統在早期開機階段暴露於DMA攻擊風險之下。受影響的品牌包括華擎科技(ASRock)、華碩(Asus)、技嘉(Gigabyte)與微星(MSI),涵蓋多款採用Intel與AMD晶片組的主機板。

這項漏洞出現在部分UEFI與IOMMU的實作中。理論上,UEFI與IOMMU應在作業系統載入前就建立基礎防護,防止周邊裝置未經授權存取系統記憶體。然而研究人員發現,韌體雖然顯示已啟用DMA防護,實際上卻未在關鍵開機階段正確設定與啟用IOMMU,導致防護機制形同虛設。

中華電信完成內部憑證治理重整工作並取得第三方稽核,已申請重返Chrome信任清單

中華電信趕在2025年最後一天,於12月31日宣布旗下的根憑證管理中心(CHT TrustRoot CA)已完成為期約半年的組織與制度重整,並通過國際WebTrust for Certification Authorities第三方獨立稽核,相關稽核報告已獲瀏覽器業者採認,並已於12月29日正式向Google Chrome申請加入根憑證預設信任清單。

中華電信先前因憑證管理不符要求,Google以基於憑證治理與合規的考量,從 2025年7月31日起,停止Chrome預設信任中華電信所簽發的TLS網站新憑證。即從該日期之後新簽發的憑證,可能在Chrome瀏覽器中出現安全警示,對使用其憑證的政府機關及企業帶來衝擊。

因應此事件的衝擊,中華電信從2025年8月1日起已全面暫停簽發新的TLS憑證,並於期限前完成協助既有客戶進行憑證更新或轉換,以降低對客戶網站營運的影響。此外,該公司也啟動內部CA團隊重整,重整其憑證管理中心的組織架構,並成立專責改善團隊,檢視管理流程、合規制度與治理機制。

12月19日國際刑警組織(Interpol)公布Sentinel執法行動(Operation Sentinel)成果,由Interpol協調非洲19個國家的執法機構共同參與,成功瓦解當地多個活躍的網路犯罪集團。

根據Interpol的新聞公告,在為期一個月的查緝行動內,在非洲當地共逮捕574名嫌犯,查扣約300萬美元不法資金,下架超過6,000個惡意連結,並成功解密6種不同的勒索軟體變種。這波執法行動鎖定商業電子郵件詐騙(BEC)、勒索(extortion)及勒索軟體威脅,估計造成的財務損失超過2,100萬美元。

除了Interpol的警示,趨勢科技也針對非洲地區發動的數位勒索活動進行觀察,他們發現以非洲為主要據點的網路犯罪集團,已展現高度成熟的社交工程能力,並明確鎖定海外市場。

電源供應器大廠飛宏科技於12月31日傍晚發布資安重訊,該公司網站的委外代管廠商遭受DDoS攻擊。飛宏在發現異常後已第一時間啟動應變機制,目前網站服務已恢復正常,對公司營運並無實質影響。經過初步盤查,此事件並未影響公司核心營運系統,評估對公司營運無影響。

其他資安威脅

◆Chrome延伸套件Trust Wallet傳出遭Shai-Hulud供應鏈攻擊,損失850萬美元

◆針對酷澎資料外洩事故,協助駭客犯案的前員工傳出企圖將筆電丟入河裡滅證

◆駭客利用網頁應用程式漏洞入侵IIS伺服器,意圖於受害組織植入勒索軟體Warlock

◆勒索軟體Everest公布聲稱是來自華碩的1 TB敏感資料

其他資安弱點

◆中國網路設備製造商Xspeeder旗下SD-WAN設備韌體SXZOS存在滿分零時差漏洞,恐影響全球逾7萬臺主機

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02