資安業者Aikido Security發現NPM套件@vietmoney/react-big-calendar偵測到疑似Shai Hulud第三個變種的首起樣本。研究人員表示,現階段還未有明顯擴散或大量受害跡象,比較像攻擊者在公開套件庫測試投放惡意載荷。

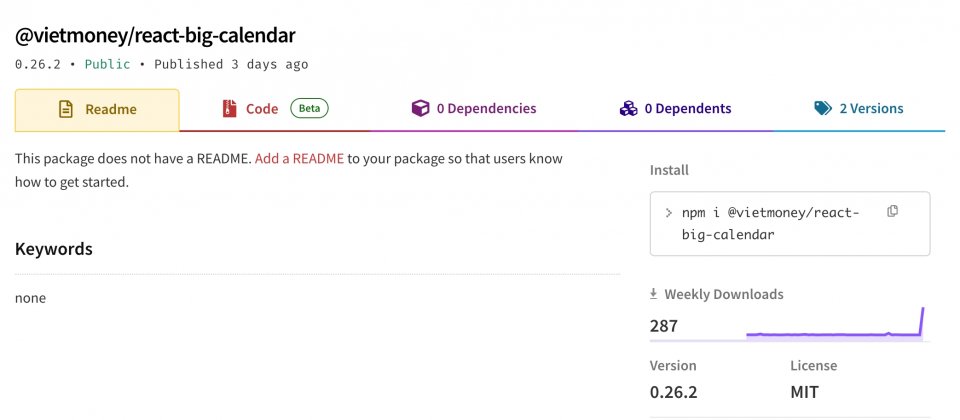

Shai Hulud第三波樣本的程式碼差異顯示其為重新混淆後的版本,而非在既有樣本上直接修改。研究人員因此判斷,這不像仿冒者拼湊的跟風攻擊,更可能出自握有原始蠕蟲程式碼的人。資安公司OX Security也在分析中提到,惡意程式出現在@vietmoney/react-big-calendar的0.26.2版本,並稱其撰寫報告時尚未看到外洩資料出現在GitHub。

Shai Hulud新變種仍延續既有供應鏈惡意套件的典型路徑,藉由套件安裝流程在開發者電腦或自動化建置環境執行,蒐集環境變數與密鑰,並嘗試將資料外洩到GitHub儲存庫,同時在特定條件下嘗試發布套件。

就新變種的變更點,Aikido研究人員整理出多項可供辨識的更新。首先,初始啟動檔名改為bun_installer.js,主要載荷改為environment_source.js。其次,外洩到GitHub時使用的儲存庫描述字串改成Goldox-T3chs:OnlyHappyGirl,並把外洩檔名改成較難以字串比對攔截的形式,例如3nvir0nm3nt.json、cl0vd.json、c9nt3nts.json。

研究人員指出,攻擊者疑似失手導致流程不一致,惡意程式會嘗試抓取c0nt3nts.json,但實際寫入時卻存成c9nt3nts.json。該命名落差可能降低自動化外洩流程的成功率,反而提供防禦端一個更具體的追查線索。

此外,新變種在細節上微調執行流程,例如改善金鑰掃描工具TruffleHog逾時的錯誤處理,並補上在Windows環境呼叫Bun發布套件的相容性。同時,其蒐集資料與寫入檔案的順序被重新排列,研究人員認為,攻擊者仍在迭代其外洩管道。由於事件仍在發展,資安公司將其視為測試或前哨,仍須持續追蹤是否出現後續擴散。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06