在今天的資安新聞裡,漏洞攻擊的事故占有相當高的比例。其中,去年3月被發現的Exchange Server重大漏洞ProxyLogon,當時有許多組織察覺遭到相關攻擊,而在今天的資安新聞裡,有駭客組織也從漏洞被公布的時候開始,將其用來對全球政府機關、軍事單位、NGO出手,暗中植入後門程式SessionManager,但直到最近才有研究人員察覺其攻擊行動。

駭客組織8220鎖定Atlassian Confluence零時差漏洞CVE-2022-26134的攻擊行動,6月上旬就有資安業者提出警告,但最近又有新的發現,這些駭客同時也對Oracle WebLogic的RCE漏洞CVE-2019-2725下手,來入侵更多Linux主機。

Follina漏洞不斷出現被駭客用於散布惡意程式的情況,最近有竊密軟體XFlies也加入利用此漏洞的行列,而引起研究人員的關注。比較值得留意的是,駭客利用加密通訊軟體Telegram將竊得資料回傳,而使得攻擊來源可能難以追蹤。

【攻擊與威脅】

駭客鎖定全球政府與NGO,攻擊Exchange Server並植入後門

有駭客針對Exchange Server,自ProxyLogon漏洞爆發後,利用後門程式發動攻擊超過一年才被發現。

有駭客針對Exchange Server,自ProxyLogon漏洞爆發後,利用後門程式發動攻擊超過一年才被發現。

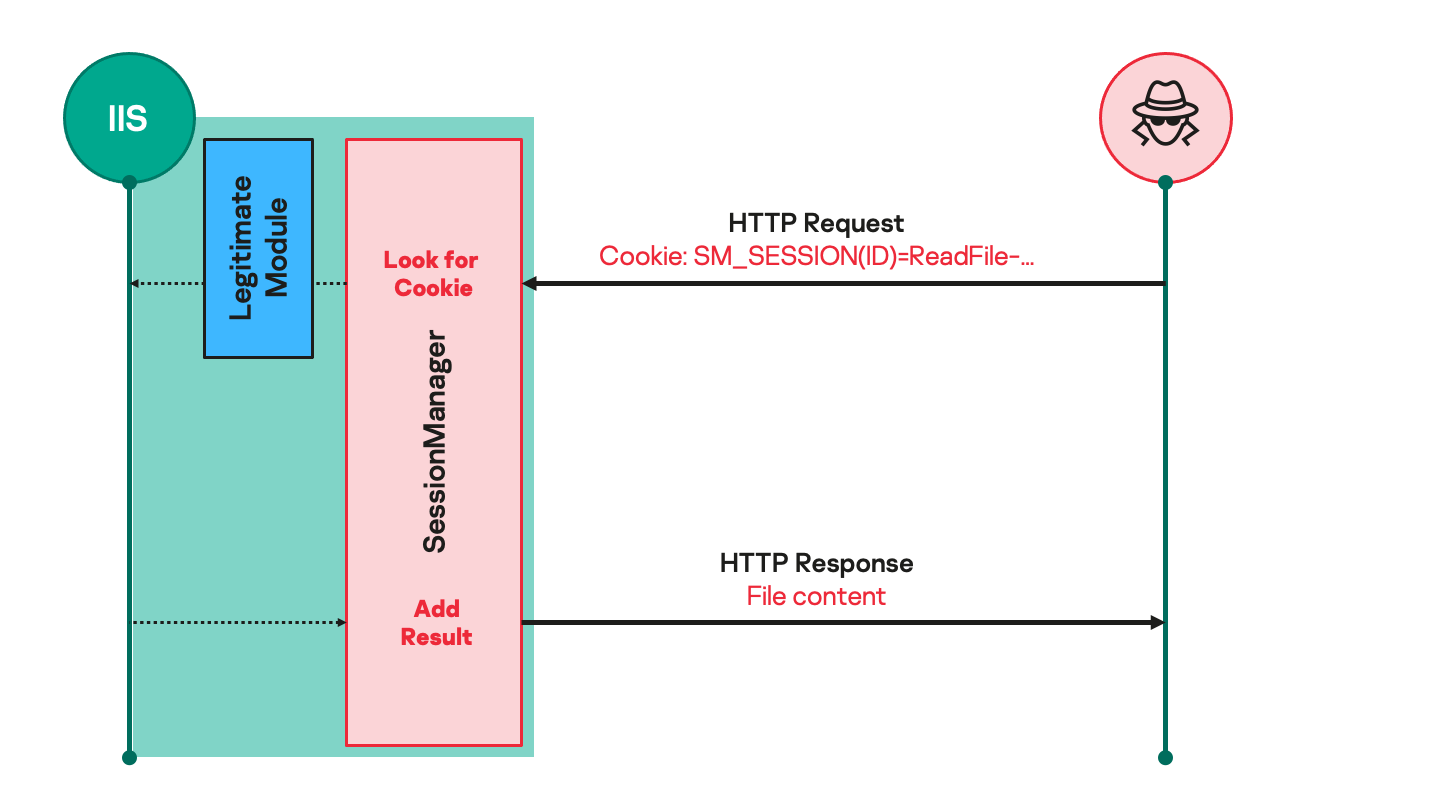

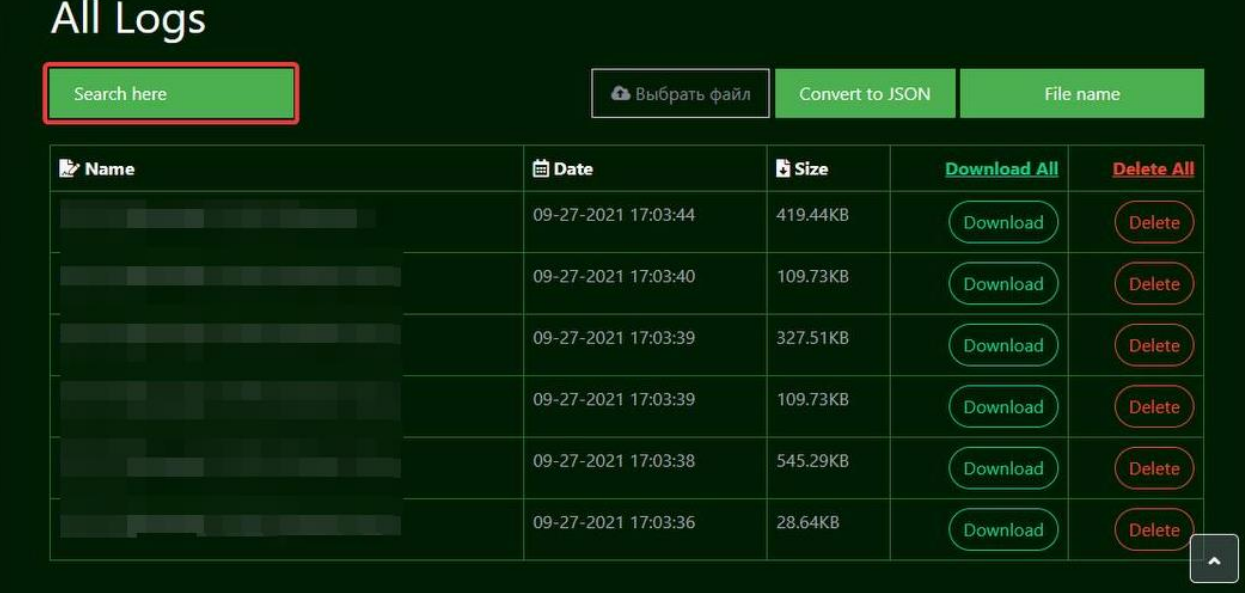

資安業者卡巴斯基最近揭露自今年4月下旬發現的攻擊行動,駭客組織Gelsemium從2021年3月開始,利用名為SessionManager的IIS後門程式,攻擊政府機關、非政府組織(NGO)、軍事單位,以及工廠下手,受害者遍及非洲、南美、亞洲、歐洲、俄羅斯,以及中東。

研究人員指出,他們在調查的過程中發現,迄今仍有24個組織裡、34臺Exchange Server,仍存在上述後門程式,並強調此惡意軟體現在仍能逃過「知名的檔案掃描服務」檢測。

一旦駭客藉由SessionManager入侵受害組終的網路環境後,就能存取該組織的電子郵件,或是部署其他惡意軟體來發動第二階段攻擊,這些被感染的Exchange Server也可能被駭客當作基礎設施運用。研究人員提出警告,呼籲組織仔細檢查Exchange Server是否被植入惡意工具,來避免遭到相關攻擊卻不知情。

駭客組織8220利用Atlassian Confluence漏洞進行挖礦攻擊

在1個月前,Atlassian Confluence零時差漏洞CVE-2022-26134被公布後,有不少駭客組織相繼用於發動攻擊,其中有一個駭客組織8220,同時也運用了其他應用系統的漏洞,引起研究人員的關注。

微軟於6月30日,針對駭客組織8220的攻擊行動提出警告,指出該組織長期鎖定Linux系統而來,且最近的攻擊行動,就是利用CVE-2022-26134漏洞來做為初期入侵受害組織的管道,進而部署挖礦軟體pwnRig(1.41.0版)與IRC機器人,來接收C2伺服器的命令,並利用IP掃描工具找尋網路環境裡其他的SSH伺服器,並使用Go語言打造的暴力破解工具spirit散布。

此外,駭客也藉由cronjob、nohup等命令建立排程工作,並設置每60秒就執行一次,而使得挖礦軟體和IRC機器人在Linux伺服器重開機後,仍能繼續運作。但除了上述的Atlassian Confluence漏洞之外,研究人員發現,該組織也可能利用Oracle WebLogic的RCE漏洞CVE-2019-2725,來入侵受害組織。

這個駭客組織鎖定Atlassian Confluence漏洞的挖礦攻擊行動,在6月9日資安業者Check Point曾提出相關發現並提出警告,該公司指出,駭客也利用相同的漏洞,對Windows電腦上植入惡意指令碼。

竊密軟體XFiles加入利用Follina漏洞的能力

與Windows診斷工具MSDT有關的漏洞CVE-2022-30190(Follina),微軟於6月14日推修補程式後,有駭客持續將其用於攻擊行動。資安業者Cyberint發現,名為XFiles的竊密軟體,駭客近期新增了新的模組,這個模組的功能就是利用上述的漏洞Follina,將惡意酬載下載到受害電腦並執行。

與Windows診斷工具MSDT有關的漏洞CVE-2022-30190(Follina),微軟於6月14日推修補程式後,有駭客持續將其用於攻擊行動。資安業者Cyberint發現,名為XFiles的竊密軟體,駭客近期新增了新的模組,這個模組的功能就是利用上述的漏洞Follina,將惡意酬載下載到受害電腦並執行。

研究人員看到駭客疑似透過垃圾郵件挾帶惡意文件檔案,此文件檔案包含OLE物件,並連結外部的HTML檔案,該HTML檔案的程式碼內容,就包含了利用Follina的JavaScript指令碼。一旦受害者打開文件檔案,就有可能觸發指令碼,並對電腦下達以Base64編碼的PowerShell命令來執行惡意程式,然後,駭客使用ChimLacUpdate.exe這隻程式進行第二階段攻擊,此程式包含了硬編碼加密的Shell Code與AES解密金鑰,藉由API呼叫的方式解密Shell Code並執行,最終使得受害電腦感染XFIles。

此竊密軟體會搜刮在網頁瀏覽器和加密貨幣錢包的帳密資料,亦會截取螢幕畫面、收集加密通訊軟體Discord和Telegram的帳密等,並將竊得的資料透過Telegram傳送到駭客手上。

烏克蘭自開戰以來遭到近800次網路攻擊

自烏克蘭戰爭開打以來已經超過3個月,在此期間的網路攻擊不曾停歇,近期陸續有相關的統計資料出爐。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)於6月30日表示,該國自戰爭開始至今,總計有796次網路攻擊事件,其中最多的是針對政府機關,有197起,其次是104起針對國防與安全部門而來、55起鎖定金融服務業者、另各有54起針對商業機構與能源產業而來。從攻擊的目的來看,比例最高的是資訊收集,有242起,其次是惡意程式攻擊有192起。

NFT市集OpenSea的服務供應商員工濫用權限,該市集用戶的電子郵件信箱外洩

大型NFT市集因內部採用的服務供應商員工濫用權限,而使得客戶的資料外洩。NFT市集OpenSea於6月29日發布資安通告,指出他們的電子郵件服務供應商Customer.io,有員工的權限遭到濫用,下載並外流OpenSea用戶的電子郵件信箱,該公司指出,即使是只有訂閱他們電子報的用戶也會受到影響。

不過,OpenSea並未說明Customer.io是如何濫用權限,但此電子郵件服務業者向新聞網站TechCrunch表示,此事是具備特殊權限的員工所為,他們已註銷相關權限並予以停職。OpenSea呼籲用戶要提高警覺,留意可能會衍生的網路釣魚攻擊。

【漏洞與修補】

Zimbra網頁郵件伺服器的UnRAR元件漏洞恐被駭客用於攻擊

開源的協作平臺Zimbra,自去年底遭駭客組織TEMP_Heretic鎖定,利用零時差漏洞發動攻擊,使得相關漏洞引起不少研究人員關注。

開源的協作平臺Zimbra,自去年底遭駭客組織TEMP_Heretic鎖定,利用零時差漏洞發動攻擊,使得相關漏洞引起不少研究人員關注。

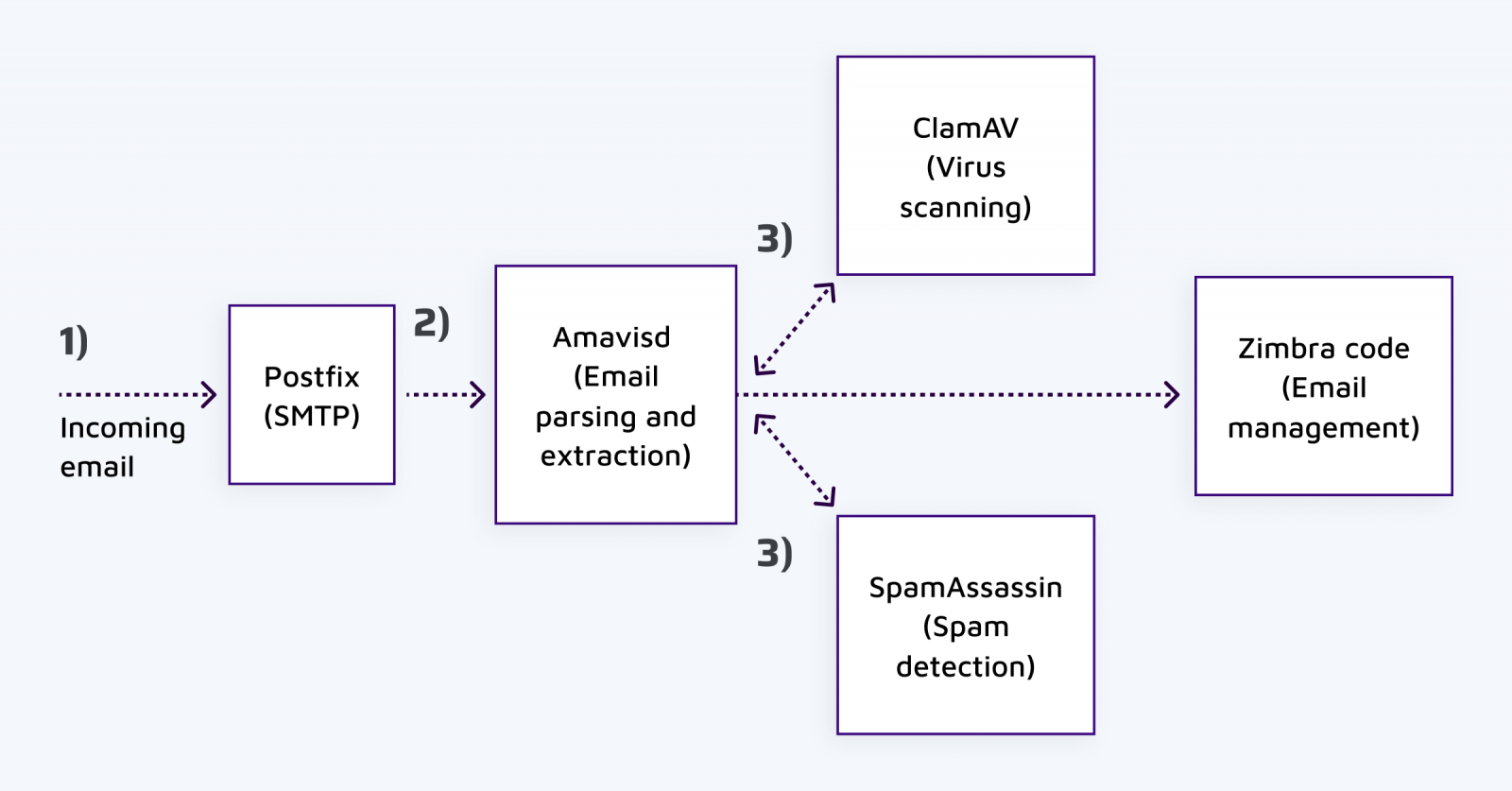

最近資安業者SonarSource發現了零時差漏洞CVE-2022-30333,這漏洞與Zimbra採用的UnRAR元件有關,此元件的開發者,就是推出了知名解壓縮軟體WinRAR的廠商RARLab。CVE-2022-30333是文件寫入漏洞,一旦攻擊者加以利用,就有機會在Zimbra的郵件伺服器上發送或收取郵件,並用來暗中竊取使用者的帳密,甚至有可能進一步利用這些帳密存取受害組織的其他內部應用系統。

研究人員將上述漏洞通報了RARLab與Zimbra,前者發布了UnRAR新版6.12版予以修補,後者則調整Amavis服務的配置,改以7-Zip解壓縮RAR檔案來因應。

Brocade軟體漏洞恐波及儲存區域網路解決方案

網通業者Brocade於6月22日發布資安通告,指出他們發布了旗下儲存區域網路(SAN)管理系統SANnav的2.2.0.2版與2.1.1.8版,來修補9個漏洞,其中的CVE-2022-28167、CVE-2022-28168,以及CVE-2022-28166與該軟體本身相關,這些漏洞的CVSS評分為7.5至8.5分,一旦遭利用,攻擊者有機會從事件記錄檔案取得交換器與伺服器的密碼,或是透過靜態加密金鑰來竊取機敏資料,該公司指出,上述漏洞尚未出現被用於攻擊行動的跡象,亦不影響Fabric OS與ASCG兩套軟體。

不過,這些漏洞有可能波及其他合作廠商的儲存解決方案,例如,HPE發布公告指出,旗下B系列SANnav管理入口系統受到相關漏洞影響;NetApp也發布相關公告,但該公司自己的產品似乎不受影響。

【其他資安新聞】

大型出版業者Macmillan疑遭勒索軟體攻擊,被迫關閉系統

近期資安日報

【2022年6月30日】 中國駭客意圖藉由社群網站干預美國取得稀土金屬的計畫、大型連鎖超市Walmart傳遭勒索軟體攻擊

【2022年6月29日】 駭客組織RansomHouse宣稱從AMD竊得機密、研究人員揭露比擬Heartbleed的OpenSSL漏洞

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10