今年3月有駭客組織聲稱他們從GPU大廠Nvidia取得大量內部資料,而引發軒然大波,本週又有駭客組織宣稱他們從處理器大廠AMD取得大量資料。自去年底出現的新興駭客組織RansomHouse,甫於6月上旬對非洲大型連鎖超市下手,這個組織最近聲稱他們竊得處理器大廠AMD的內部資料,並嘲笑該公司員工使用了弱密碼,使得他們能輕鬆取得450 GB的資料。

自2014年出現的加密程式庫OpenSSL重大漏洞Heartbleed引起關注後,最近有研究人員發現嚴重程度能夠與其比擬的新漏洞。不過,這個漏洞必須在特定版本的OpenSSL與作業環境才能觸發,其後續帶來的影響有待觀察。

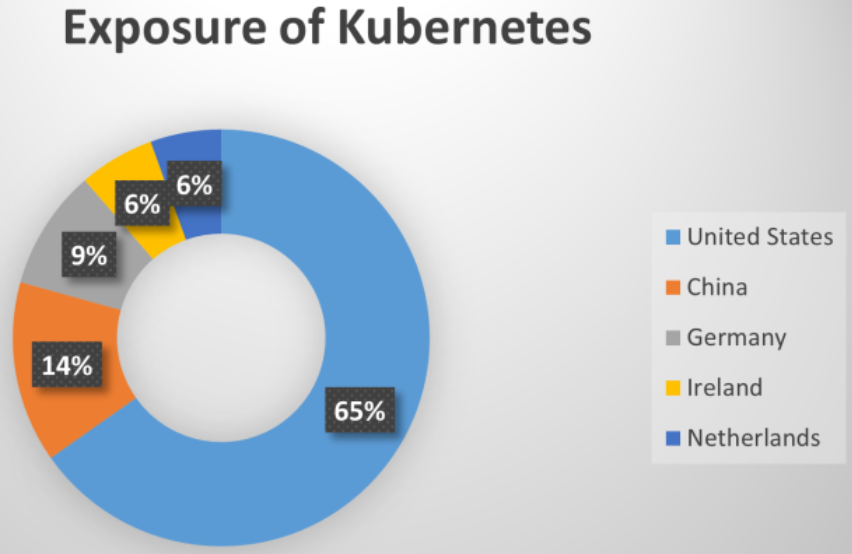

建置在企業資料中心的各種內部伺服器應用,按理來說,應該受到網路防火牆的保護,而不該暴露在網際網路上,但此類具有高風險的組態設定仍層出不窮,而本週出現類似狀況的系統是支撐雲端原生環境的Kubernetes,有資安業者發現曝露於網際網路的Kubernetes執行實體(Instance)數量,竟然超過9萬臺,並呼籲組織要做好相關防護。

【攻擊與威脅】

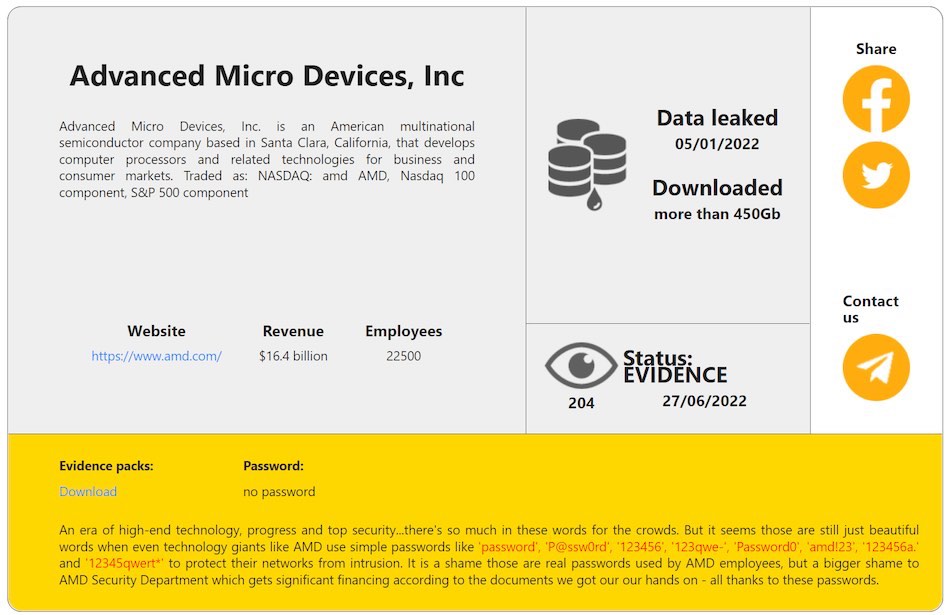

駭客組織RansomHouse宣稱從AMD竊得450 GB內部資料

日前攻擊非洲大型連鎖超市Shoprite的駭客組織RansomHouse,最近聲稱也竊得IT大廠的內部資料。根據資安防護軟體介紹網站Restore Privacy的報導,RansomHouse宣稱於今年1月,成功入侵AMD的網路,並竊得逾450 GB的資料,經研究人員對於駭客公布的部分資料進行比對,很有可能是來自AMD。

日前攻擊非洲大型連鎖超市Shoprite的駭客組織RansomHouse,最近聲稱也竊得IT大廠的內部資料。根據資安防護軟體介紹網站Restore Privacy的報導,RansomHouse宣稱於今年1月,成功入侵AMD的網路,並竊得逾450 GB的資料,經研究人員對於駭客公布的部分資料進行比對,很有可能是來自AMD。

但這些駭客如何竊得該公司的資料?駭客指出,這家IT巨頭的員工使用弱密碼,像是Password、P@ssw0rd、123456等,使得他們很容易猜到,並成功取得的該公司的機密檔案。對此,AMD表示他們知悉此事,並著手調查。

安卓銀行木馬Revive疑似透過攔截簡訊來繞過雙因素驗證

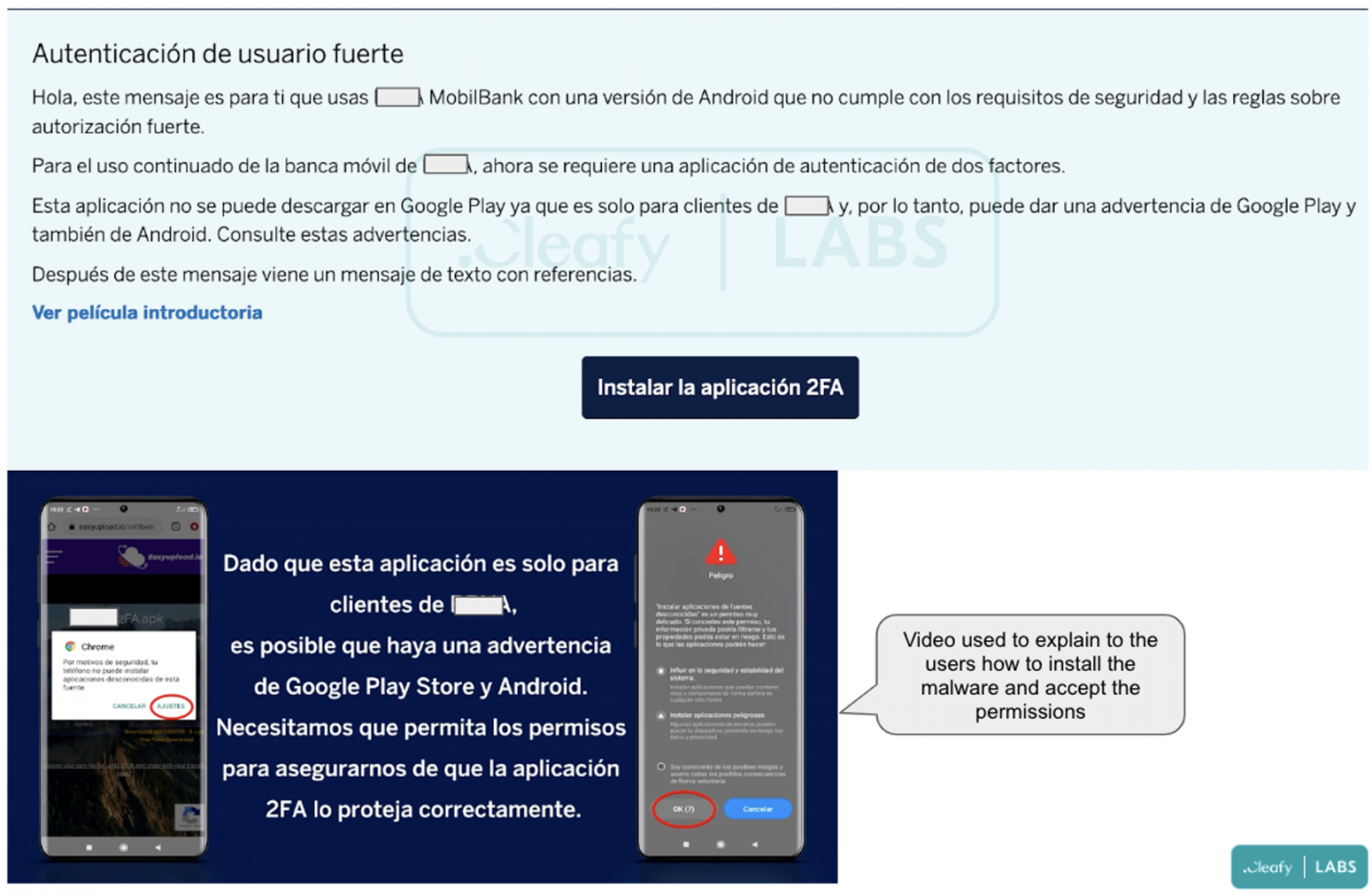

駭客使用木馬程式對銀行用戶手機下手的情況,現在也變得更加針對特定銀行而來,甚至有機會突破雙因素驗證機制。資安業者Cleafy近期揭露名為Revive的安卓金融木馬程式,該軟體鎖定西班牙BBVA銀行用戶而來,並宣稱為了提升安全性,用戶必須安裝附加元件來進行強化。

駭客使用木馬程式對銀行用戶手機下手的情況,現在也變得更加針對特定銀行而來,甚至有機會突破雙因素驗證機制。資安業者Cleafy近期揭露名為Revive的安卓金融木馬程式,該軟體鎖定西班牙BBVA銀行用戶而來,並宣稱為了提升安全性,用戶必須安裝附加元件來進行強化。

駭客為了讓對方相信確有其事,不只為該元件建置了專屬網站,還有教學影片解析整個安裝流程。一旦受害者照做,手機就會被安裝木馬程式Revive,然後要求授予此App存取簡訊與通話的權限,而這個惡意程式平時是在後臺執行的鍵盤側錄工具,記錄受害者輸入的內容,並定期傳送到C2。

研究人員指出,駭客透過冒牌的銀行登入網頁來取得帳密,然後再攔截特定簡訊,藉此繞過雙因素驗證(MFA)流程,雖然這個惡意程式處於早期開發階段,但已具備繞過銀行身分驗證措施的能力而不容輕忽。

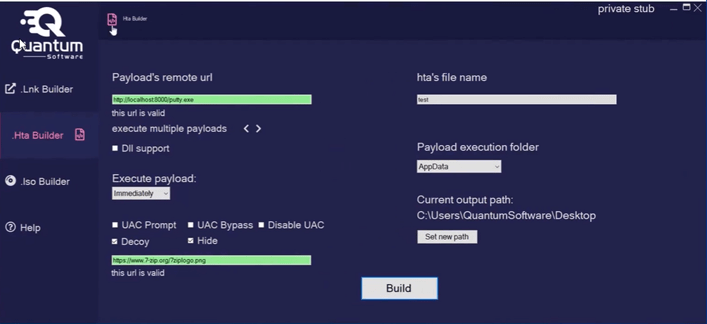

北韓駭客Lazarus利用Quantum惡意軟體發動攻擊

駭客濫用Windows捷徑(LNK)檔案來載入惡意程式的手法,在攻擊事件裡也不時會出現。資安業者Cyble最近揭露惡意軟體Quantum的動態,駭客在地下論壇兜售這款軟體與相關工具,費用為每月189歐元起,並宣稱能透過他們提供的建置工具,打造LNK、ISO、HTA格式的檔案,來包裝Quantum,此外,客戶可透過賣家提供的工具,來指定產生的Quantum能否可繞過使用者存取控制(UAC)、執行的路徑、所需搭配的DLL程式庫檔案等。

駭客濫用Windows捷徑(LNK)檔案來載入惡意程式的手法,在攻擊事件裡也不時會出現。資安業者Cyble最近揭露惡意軟體Quantum的動態,駭客在地下論壇兜售這款軟體與相關工具,費用為每月189歐元起,並宣稱能透過他們提供的建置工具,打造LNK、ISO、HTA格式的檔案,來包裝Quantum,此外,客戶可透過賣家提供的工具,來指定產生的Quantum能否可繞過使用者存取控制(UAC)、執行的路徑、所需搭配的DLL程式庫檔案等。

附帶一提的是,這些駭客還聲稱能利用MSDT漏洞CVE-2022-30190(Follina),來散布惡意程式。

研究人員針對近期出現的Quantum惡意程式,與北韓駭客組織Lazarus的手法進行比對後,發現該組織近期疑似使用此惡意程式發動發動攻擊。

逾9萬個K8s實體曝露在網際網路,恐成為駭客下手的目標

組織的自動化容器管理系統Kubernetes(K8s)若是配置不當,很有可能曝露內部的機敏資訊。資安業者Cyble提出警告,他們近期發現至少有超過9萬個K8s實體(Instance)曝露於網際網路,當中又以位於美國的實體最多,高達6成5(58.5萬個),其次是有14%位於中國、9%於德國。

組織的自動化容器管理系統Kubernetes(K8s)若是配置不當,很有可能曝露內部的機敏資訊。資安業者Cyble提出警告,他們近期發現至少有超過9萬個K8s實體(Instance)曝露於網際網路,當中又以位於美國的實體最多,高達6成5(58.5萬個),其次是有14%位於中國、9%於德國。

而從這些K8s所使用的連接埠來看,又以443埠最多,約103.8萬個;10250埠其次,有23.1萬個。而這些曝露於網際網路上的K8s主機,研究人員發現有799個會直接對攻擊者公開(會向存取K8s的用戶端,發出錯誤代號200的回應),甚至有些知名公司所用的K8s主控台、管理儀表板並未啟用密碼保護,使得駭客無需密碼就有可能從從網際網路上存取K8s的重要元件,或是執行相關操作。但為何與上個月ShadowServer發現有38萬臺K8s的資料相差甚遠?研究人員認為,原因很可能與掃描的範圍有關。

【漏洞與修補】

研究人員揭露OpenSSL的漏洞,恐導致記憶體損壞

開源加密程式庫OpenSSL甫於6月21日發布3.0.4版,但有研究人員發現當中新的弱點,且可能會導致比Heartbleed更嚴重的後果。資安研究人員Guido Vranken揭露OpenSSL 3.0.4版存在的漏洞,一旦攻擊者觸發該漏洞,就有可能遠端執行程式碼,並強調遭到利用的後果可能會非常嚴重,有可能超越Heartbleed。

不過,這項漏洞僅存在於特定版本OpenSSL,擁有許多用戶的1.1.1版,以及其他衍生的加密程式庫BoringSSL、LibreSSL都不受影響;再者,則是這項漏洞必須在支援AVX512指令集上的64位元Intel電腦才能觸發。OpenSSL已經著手修補,但尚未發布新版軟體。

【其他資安新聞】

近期資安日報

【2022年6月28日】 勒索軟體LockBit祭出漏洞懸賞計畫、駭客組織利用Exchange漏洞攻擊大樓管理系統

【2022年6月27日】 豐田汽車內裝材料供應商疑遭勒索軟體LockBit攻擊、美國研擬提供中小企業資安事故緊急通報專線

【2022年6月24日】 中國駭客透過勒索軟體攻擊掩護間諜行動、駭客持續利用Log4Shell漏洞攻擊VMware遠距工作系統

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02