駭客運用程式語言Rust打造攻擊工具的現象,可說是有越來越多人採用,不過,先前大多採用此程式語言重新開發的惡意程式,幾乎都是勒索軟體。但最近有人使用此種程式語言開發竊密軟體(Info Stealer),並免費提供他人使用,值得留意的是,在不到一個月的時間裡,該竊密軟體已被用於25起攻擊行動。

鎖定UEFI的惡意軟體攻擊行動相當隱密,而可能事隔多年才得找到相關跡證。有資安業者最近針對自2016年發起的UEFI惡意軟體攻擊行動,揭露相關細節。這起行動在2017年已有研究人員接獲用戶通報,並對惡意軟體進行分析,但直到最近新的調查結果出爐,才確認當時駭客鎖定的對象與受害範圍。

攻擊者濫用系統內建元件發動寄生攻擊(LoL)的手法,近期再度出現,但不同的是,這次駭客在工具包裡挾帶舊版的合法程式來進行此種攻擊行動,而使得惡意軟體能在更多電腦上執行。

【攻擊與威脅】

駭客以程式語言Rust打造竊密軟體,並免費提供他人使用

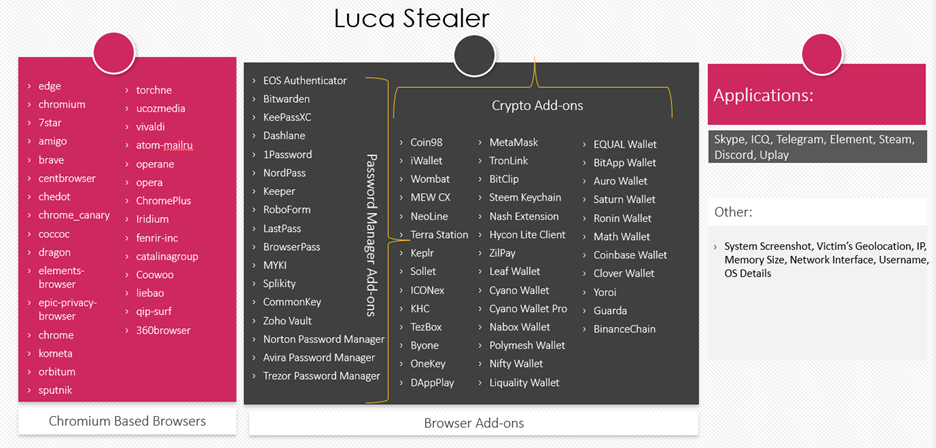

駭客以程式語言Rust打造攻擊工具的情況,已有數個駭客組織用來製作勒索軟體,但現在有也開發竊密軟體(Info Stealer)的人士採用此種程式語言。資安業者Cyble發現,有人在7月3日,於駭客論壇上發布以程式語言Rust開發的竊密軟體,並免費提供其原始碼,研究人員將此竊密軟體命名為Luca Stealer。

駭客以程式語言Rust打造攻擊工具的情況,已有數個駭客組織用來製作勒索軟體,但現在有也開發竊密軟體(Info Stealer)的人士採用此種程式語言。資安業者Cyble發現,有人在7月3日,於駭客論壇上發布以程式語言Rust開發的竊密軟體,並免費提供其原始碼,研究人員將此竊密軟體命名為Luca Stealer。

此竊密程式主要是針對以Chrome為基礎開發的瀏覽器下手,並能針對其密碼管理與加密貨幣錢包的附加元件,竊取相關帳密資料。在瀏覽器之外,Luca Stealer還能挾持Skype、ICQ、Telegram、Discord等即時通訊軟體,以及Steam、UPlay遊戲平臺的帳號。研究人員指出,在3個星期之中,他們已經看到駭客用於25起攻擊行動。

中國駭客使用UEFI惡意軟體CosmicStrand,在受害電腦上執行Shell Code

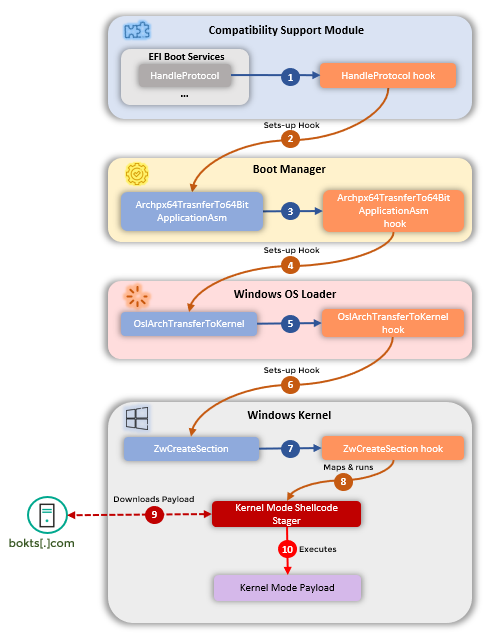

駭客鎖定UEFI韌體下手的情況,研究人員很有可能在多年之後,才找出整個攻擊鏈的樣貌。

駭客鎖定UEFI韌體下手的情況,研究人員很有可能在多年之後,才找出整個攻擊鏈的樣貌。

資安業者卡巴斯基揭露UEFI惡意軟體CosmicStrand(亦稱Spy Shadow Trojan)的攻擊行動,中國駭客約從2016年開始,鎖定採用H81晶片組的華碩、技嘉等廠牌的電腦下手,一旦CosmicStrand成功入侵電腦的UEFI韌體,就會在每次啟動時載入惡意酬載,並在每個開機流程進行掛勾,最終在記憶體內部署Shell Code來向C2連線,並下載惡意酬載,然後在Windows作業系統核心執行。

研究人員指出,受害電腦遍及中國、越南、伊朗、俄羅斯,但這些電腦似乎都是個人所有,而無法找出所屬的組織或是產業。

惡意軟體QBot利用舊版小算盤側載,確保能在受害電腦上正確執行

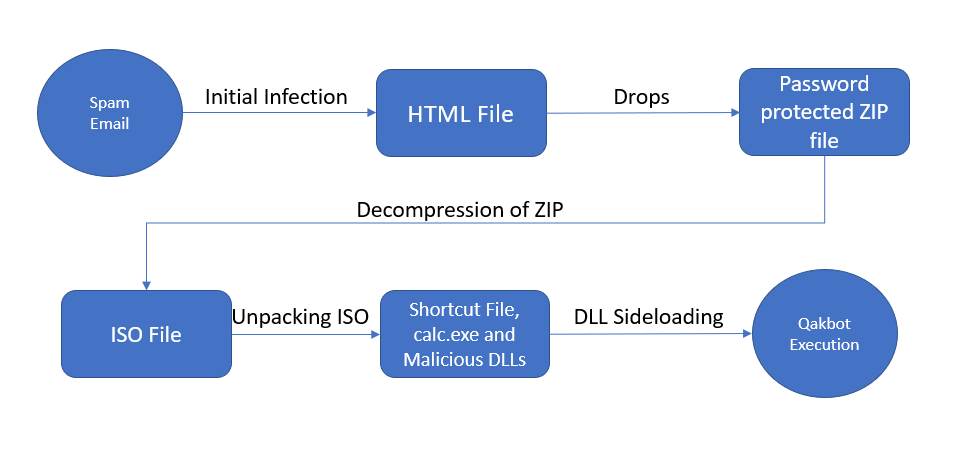

攻擊者濫用系統內建的應用程式發動寄生攻擊(LoL),來側載惡意程式庫的(DLL Sideloading)現象算是相當常見,但現在有人選擇自行挾帶舊版作系統的應用程式,來確保惡意軟體能正常運作。

攻擊者濫用系統內建的應用程式發動寄生攻擊(LoL),來側載惡意程式庫的(DLL Sideloading)現象算是相當常見,但現在有人選擇自行挾帶舊版作系統的應用程式,來確保惡意軟體能正常運作。

研究人員ProxyLife與資安業者Cyble聯手,揭露駭客散布惡意軟體QBot(亦稱QakBot)的攻擊行動,駭客首先透過電子郵件來散布HTML檔案,一旦受害者將之開啟,就會下載受到密碼保護的ZIP壓縮檔案,內容是ISO映像檔。

而此ISO檔的內容,包含了4個檔案,其中比較特別的是內有Windows 7版本的小算盤可執行檔(CALC.EXE),駭客將其用來載入惡意DLL檔案,最後將QBot的酬載注入檔案總管,並執行進一步的攻擊行動。這樣的手法,即使微軟在Windows 10、Windows 11移除了相關系統元件,駭客仍能載入QBot發動攻擊。

北韓駭客使用木馬程式Konni攻擊歐洲國家,但俄羅斯駭客可能也參與其中

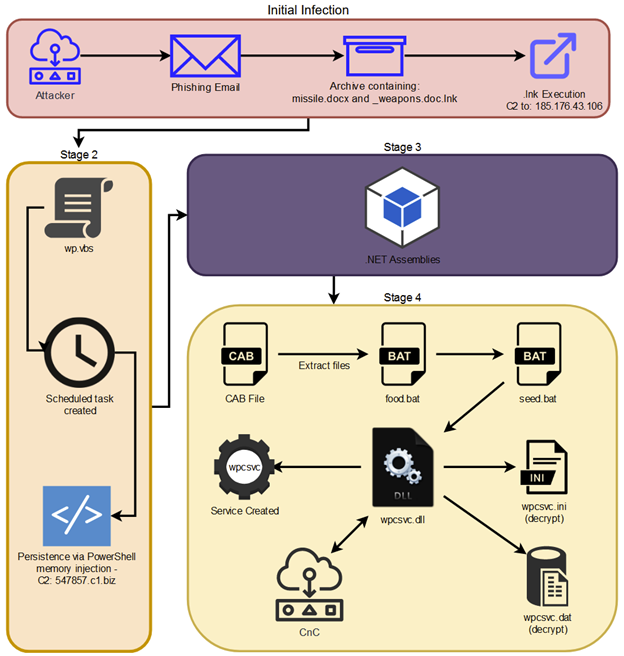

北韓駭客APT37近期動作頻頻,先前在今年初針對俄羅斯外交部發動網釣攻擊,現在目標已擴及歐洲多個國家。資安業者Securonix揭露名為Stiff#Bizon的攻擊行動,APT37使用Word檔案與捷徑檔案,鎖定捷克、波蘭等歐洲國家的高價值組織(High Value Target),以俄羅斯戰地記者的報導為幌子,散布RAT木馬程式Konni。

北韓駭客APT37近期動作頻頻,先前在今年初針對俄羅斯外交部發動網釣攻擊,現在目標已擴及歐洲多個國家。資安業者Securonix揭露名為Stiff#Bizon的攻擊行動,APT37使用Word檔案與捷徑檔案,鎖定捷克、波蘭等歐洲國家的高價值組織(High Value Target),以俄羅斯戰地記者的報導為幌子,散布RAT木馬程式Konni。

研究人員指出,雖然從惡意軟體與攻擊手法來看,攻擊者的身分是APT37,但根據這起攻擊行動所使用的IP位址、主機代管業者等資訊,俄羅斯駭客APT28(亦稱FancyBear)也很有可能參與其中。

資安業者Entrust遭到勒索軟體攻擊

提供身分驗證管理解決方案的Entrust在本月初通知客戶,他們的內部網路在6月18日遭到入侵,部分資料外洩,但除此之外並未透露更多細節,此起事故直到研究人員公布Entrust通知客戶的文件才曝光。

而根據資安新聞網站Bleeping Computer掌握的資訊,該公司是遭到勒索軟體攻擊,威脅情報業者Advanced Intelligence(AdvIntel)也證實此起事故是勒索軟體,並指出駭客是從黑市買到該公司員工帳密來入侵得逞。不過,發動攻擊的駭客身分仍不得而知。

以PrestaShop系統架設的電商網站遭到鎖定,駭客疑似透過SQL注入手法側錄交易資料

駭客鎖定採用Magento、WooCommerce等知名系統架設的電商網站發動攻擊,可說是相當頻繁,但其他電商平臺的用戶也不能掉以輕心。例如,電商平臺開發商PrestaShop於7月22日提出警告,他們發現駭客正在利用漏洞於電商網站注入惡意程式碼,而可能得以執行任意指令,進而竊取客戶付款的交易資料。

該公司表示,駭客疑似利用PrestaShop的漏洞CVE-2022-36408。這項漏洞存在於PrestaShop 1.6.0.10以上的版本,並搭配特定版本的Wishlist外掛程式就有可能被觸發,而使得駭客能進行SQL注入攻擊。該公司呼籲用戶升級最新版本PrestaShop來防堵相關攻擊。

為防堵嘗試RDP帳密的攻擊行為,微軟計畫將防範暴力破解攻擊的政策提供給所有Windows用戶

駭客利用暴力破解的方式嘗試存取遠端桌面連線(RDP),來入侵受害電腦的做法相當氾濫,對此,微軟已開始將防堵暴力破解密碼的新政策Account Lockout Policy,設為預設啟用,只要10分鐘內輸入超過10次帳密,帳號就會被鎖住。而這項新政策已在即將推出的Windows 11 22H2測試版本中,自22528.1000版開始提供,該公司也承諾日後會延伸到其他版本的Windows上。

【其他資安新聞】

行動裝置管理系統FileWave存在漏洞,恐成為駭客入侵組織的管道

近期資安日報

【2022年7月25日】 網站內容管理系統Drupal修補RCE漏洞、研究人員揭露俄羅斯駭客用於勒索軟體攻擊的基礎設施

【2022年7月22日】 勒索軟體Redeemer 2.0免費提供駭客使用、惡意軟體Lightning Framework鎖定Linux主機而來

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23