駭客發動勒索軟體攻擊的方式,已出現軟體經營者和攻擊者分工的情況,其中最常被提及的就是軟體以服務的型式提供(Ransomware-as-a-Service,RaaS),讓攻擊者可透過購買或訂閱的方式取得,但現在有了新的做法,有開發者以免費的方式提供勒索軟體,直到收到贖金之後再和攻擊者拆帳獲利。這樣的情況,不只使得發動勒索軟體攻擊的門檻變得更低,攻擊者也無須付錢就能先行取得作案工具。

惡意軟體Lightning Framework也引起研究人員注意,首先,它與近期出現的Linux惡意軟體(如:BPFDoor、Symbiote等)都同樣難以偵測,但不同的是,此惡意軟體採用了模組化設計,而使得駭客可透過擴充元件增加攻擊能力,這樣的做法在Linux惡意軟體可說是相當罕見。

思科針對旗下資料中心網路管理系統Nexus Dashboard著手修補,當中修補了3項弱點,其中一項為CVSS評分達9.8分的重大漏洞,由於沒有緩解措施,該公司呼籲用戶要儘速升級相關軟體。

【攻擊與威脅】

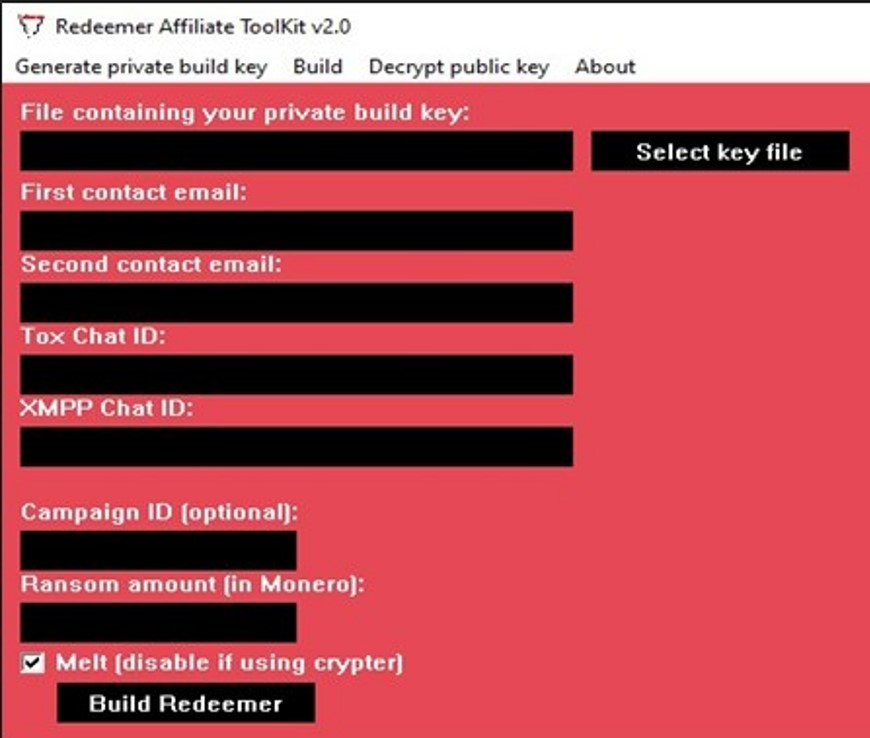

勒索軟體Redeemer 2.0免費提供駭客使用,得手後作者抽成牟利

駭客要發動勒索軟體的門檻可說是越來越低,甚至有人免費提供相關工具,然後在受害者支付贖金時才向其抽成。資安業者Cyble發現,有人在7月5日於地下論壇開始宣傳勒索軟體Redeemer 2.0,並提供免費下載,一旦任何人取得,都能用來發動勒索軟體攻擊,而開發者則會在收到贖金後,收取20%做為報酬。

駭客要發動勒索軟體的門檻可說是越來越低,甚至有人免費提供相關工具,然後在受害者支付贖金時才向其抽成。資安業者Cyble發現,有人在7月5日於地下論壇開始宣傳勒索軟體Redeemer 2.0,並提供免費下載,一旦任何人取得,都能用來發動勒索軟體攻擊,而開發者則會在收到贖金後,收取20%做為報酬。

以軟體服務型式提供的勒索軟體(Ransomware-as-a-Service,RaaS),已讓駭客不需自行開發攻擊工具就能發動攻擊,大幅降低攻擊門檻,但現在有了這種免費提供勒索軟體的作法,將有可能使得勒索軟體攻擊更加氾濫。

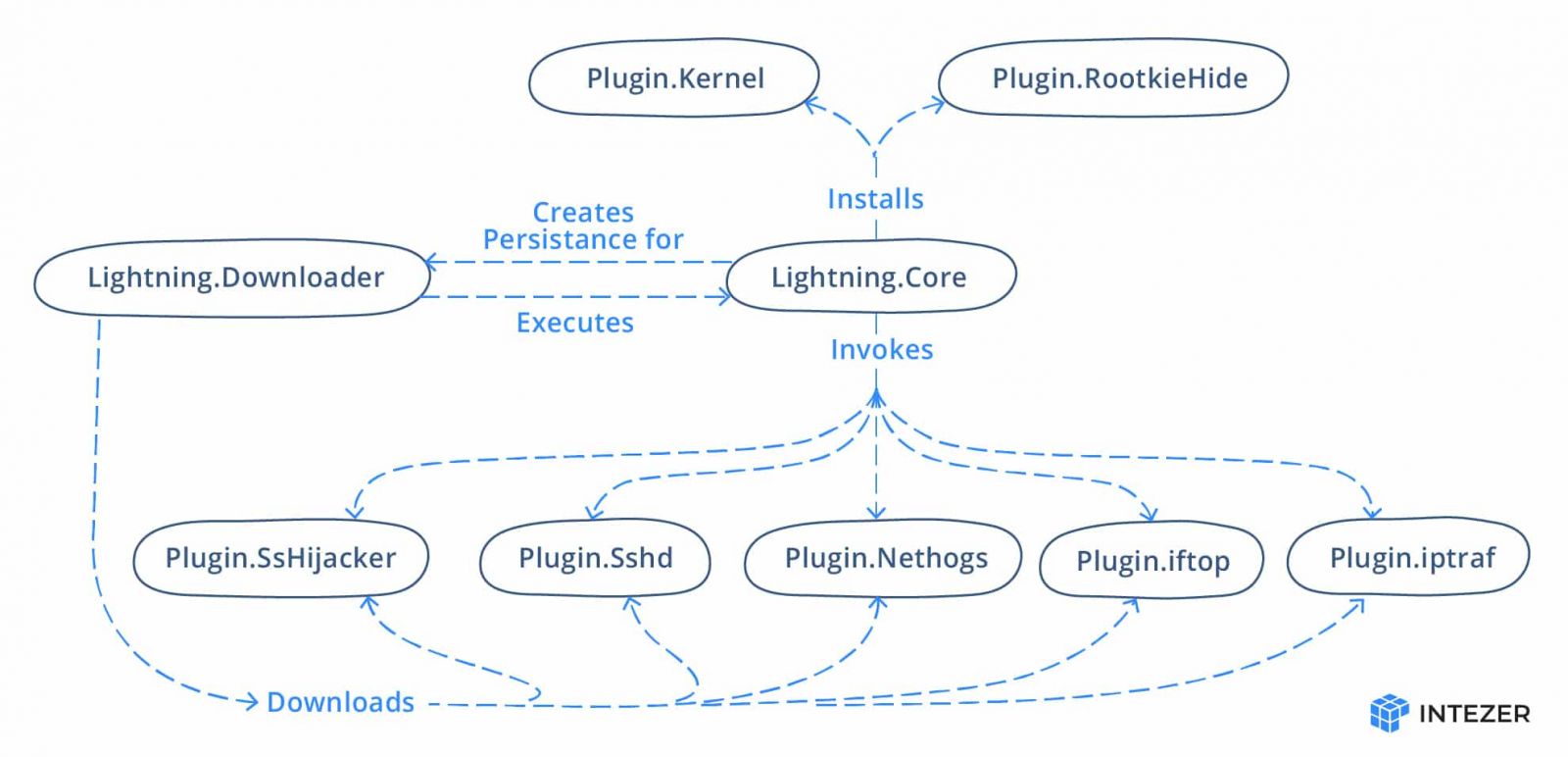

惡意軟體Lightning Framework鎖定Linux主機而來,恐被用來部署後門程式與Rootkit

鎖定Linux作業系統而來的惡意軟體最近經常出現,而且很可能難以偵測。資安業者Intezer揭露名為Lightning Framework的惡意軟體,攻擊者可使用SSH連線來對目標主機植入後門程式,或是部署Rootkit。

鎖定Linux作業系統而來的惡意軟體最近經常出現,而且很可能難以偵測。資安業者Intezer揭露名為Lightning Framework的惡意軟體,攻擊者可使用SSH連線來對目標主機植入後門程式,或是部署Rootkit。

該惡意軟體採模組化設計,並能透過外掛程式添加功能,研究人員形容此惡意軟體就像瑞士刀,並指出此軟體具備多種與攻擊者互動的功能,例如可在受害主機上開啟SSH連線,並支援多種型態的命令與控制(C2)組態等。模組化設計的做法在Windows惡意軟體其實相當常見,但鮮少有Linux惡意軟體採用。

此惡意軟體主要元件就是下載器,攻擊者在受害主機植入後,就能下載安裝其他模組與外掛程式。至於駭客散布Lightning Framework的方式,則是將其偽裝成GNOME密碼管理器元件Seahorse,而能躲過資安系統的偵測。

研究人員指出,雖然他們尚未看到這個惡意軟體被用於攻擊行動的跡象,但駭客針對Linux開發此種具備高度擴充性的軟體並不常見,而相當值得關注後續發展。

間諜軟體利用Chrome瀏覽器零時差漏洞攻擊中東用戶

Chrome的WebRTC記憶體溢位漏洞CVE-2022-2294於7月初得到修補,Google公告此漏洞已被用於攻擊行動,但沒有進一步說明細節。本週防毒業者Avast透露,此漏洞被用於間諜軟體攻擊。

研究人員指出,網路間諜公司Candiru打造的間諜軟體DevilsTongue,在今年3月開始利用此漏洞,攻擊黎巴嫩、土耳其、葉門,以及巴基斯坦的用戶。研究人員推測,這起攻擊行動很可能是鎖定當地記者和特定的新聞報導而來。

而針對這項漏洞的影響範圍,研究人員也補充說明,當時Candiru只鎖定Windows電腦下手,但這個WebRTC記憶體溢位漏洞與通訊協定有關,其他瀏覽器也可能受到影響。他們將漏洞細節通報蘋果,蘋果在7月20日發布新版Safari予以修補。

【漏洞與揭露】

思科資料中心網路管理系統存在漏洞,恐讓攻擊者取得root權限執行命令

思科於7月20日發布資安通告,修補旗下資料中心網路管理系統Nexus Dashboard的3個漏洞,這些漏洞一旦遭到攻擊者利用,就有可能在沒有通過身分驗證的情況下遠端執行任意命令、讀取,上傳容器映像檔,以及發動跨網站偽造請求(CSRF)攻擊。

其中最嚴重的漏洞是CVE-2022-20857,CVSS評分為9.8分,起因與部分API存取控制的配置有關,駭客可藉由發送偽造的HTTP請求,來存取特定的API,而能夠在受害裝置上執行任意命令。該公司發布Nexus Dashboard 2.2(1e)修補上述漏洞,並呼籲用戶儘速升級軟體。

Atlassian修補Confluence寫死帳密的漏洞

企業協作平臺Confluence傳出內建寫死的帳號密碼,引發用戶高度關注,但有別於一般將帳密直接寫入程式碼的情況,這個漏洞竟是附加元件在部署流程裡,自動建立的系統帳號造成。

Atlassian於7月20日,針對Confluence伺服器與資料中心,修補重大漏洞CVE-2022-26138,此漏洞與名為Questions for Confluence附加元件有關,原因在於企業在Confluence伺服器上部署此附加元件後,就會自動建立帳密皆為disabledsystemuser的帳號,此帳號為confluence-users群組成員,駭客很有可能用來入侵此協作系統並發動攻擊。該公司發布Questions for Confluence新版2.7.38、3.0.5來修補漏洞,管理者亦可透過移除此帳號來處理。

【資安防禦措施】

我國將智慧監控醫院、故宮博物院列為關鍵基礎設施

根據自由時報的報導,行政院正在界定新的關鍵基礎設施(CI)名單,目前已完成關鍵基礎設施主管機關的自評流程,預計於8月至9月呈報行政院複評,行政院將在10月完成指定。這份名單中,傳出臺電中央電力調度中心,以及核一、核二、核三廠皆被納入,但核四廠因為已經封存且停止運作,將不再列為關鍵基礎設施。

而在本次規畫新增的設施裡,包含了24小時智慧監控醫院,以及典藏國家文物的故宮博物院。不過,該報導指出,故宮採用封閉的內部網路,沒有與網際網路連接,相關的資安事宜不必呈報行政院納管。

【其他資安新聞】

近期資安日報

【2022年7月21日】 上櫃生技醫療永昕生物醫藥遭遇資安事件、LinkedIn是今年第2季駭客偏好用於網釣攻擊的品牌

【2022年7月20日】 俄羅斯駭客APT29濫用檔案共享服務規避偵測、間諜軟體CloudMensis鎖定Mac電腦而來

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10