近期針對Linux而來的攻擊行動的日益氾濫,而其中,濫用Berkeley Packet Filter(BPF)監聽器元件,來隱匿攻擊流量的手法,相當值得留意,在上個月有多名研究人員發現後門程式BPFDoor後,最近又有兩組研究人員聯手找出名為Symbiote的惡意軟體,且運用的攻擊手法似乎更為複雜。

受到許多企業使用的SAP商用軟體,有資安業者提出警告,他們最近看到針對已知漏洞的攻擊行動,當中部分還是2016年被公布的漏洞,呼籲用戶應特別留意。

昨天美國政府提出警告,中國駭客針對電信業者下手,今天也有資安業者揭露相關攻擊行動──中國駭客組織Aoqin Dragon也鎖定電信業者發動攻擊,除此之外該組織也對政府機關與教育單位下手。

【攻擊與威脅】

惡意軟體Symbiote濫用BPF元件隱匿攻擊意圖

先前有多名研究人員發現名為BPFDoor的後門程式,駭客組織濫用名為Berkeley Packet Filter(BPF)的監聽器元件,從網路層監看受害組織傳輸的資料,而不易被發現,最近又有新的惡意軟體也利用類似手法引起研究人員關注。

先前有多名研究人員發現名為BPFDoor的後門程式,駭客組織濫用名為Berkeley Packet Filter(BPF)的監聽器元件,從網路層監看受害組織傳輸的資料,而不易被發現,最近又有新的惡意軟體也利用類似手法引起研究人員關注。

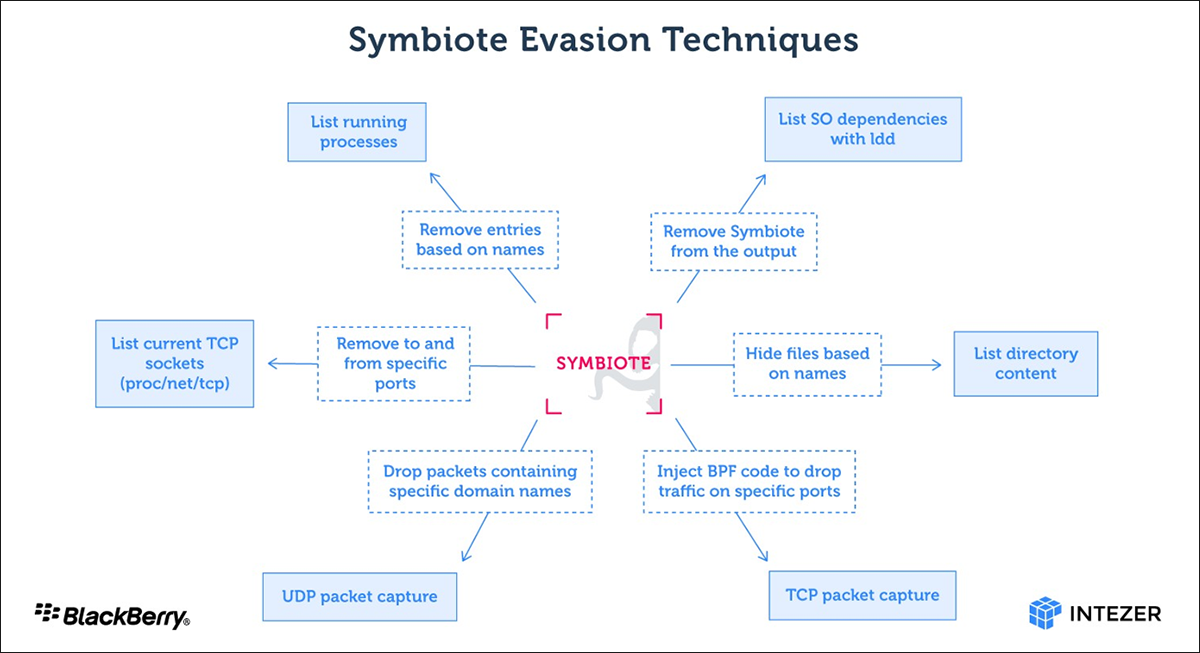

IT業者BlackBerry與資安業者Intezer聯手,揭露名為Symbiote的Linux惡意軟體,他們最早約於2021年11月發現,該惡意軟體很可能以拉丁美洲的金融機構為攻擊目標,特別的是,此惡意軟體為共用物件(Shared Object,SO)程式庫,並透過使用LD_PRELOAD的所有處理程序來載入執行。該惡意軟體亦與libc和libpcap功能掛鉤,以便在Linux主機上隱匿蹤跡。

研究人員指出,為了讓防守方難以從網路流量察覺異狀,該惡意軟體濫用Linux核心的BPF封包過濾器來管制進出流量,此外,若是有其他應用程式想要執行BPF元件,Symbiote也會劫持相關處理程序。研究人員指出,此惡意軟體以使用者層級的Rootkit執行,導致想要偵測是否遭到感染變得更加困難。

已修補的SAP商用軟體漏洞遭到濫用

過往軟體業者已發布修補程式的漏洞,很有可能成為駭客再度利用的目標,而使得研究人員提出警告。資安業者Onapsis於6月9日指出,他們看到針對SAP Netweaver的3個已知漏洞的攻擊行動,這些漏洞是CVE-2021-38163、CVE-2016-2386,以及CVE-2016-2388。研究人員表示,上述漏洞有2個是重大漏洞,且幾乎都有公開的概念性驗證程式(PoC),以及能夠遠端發動攻擊等特性,他們呼籲企業應儘速修補相關漏洞。

中國駭客組織Aoqin Dragon鎖定東南亞與澳洲而來

又有鮮為人知的中國駭客組織,暗中監視受害組織近10年。資安業者SentinelOne揭露名為Aoqin Dragon的中國駭客組織,這些駭客自2013年開始,針對東南亞與澳洲的政府、教育、電信業者下手。

又有鮮為人知的中國駭客組織,暗中監視受害組織近10年。資安業者SentinelOne揭露名為Aoqin Dragon的中國駭客組織,這些駭客自2013年開始,針對東南亞與澳洲的政府、教育、電信業者下手。

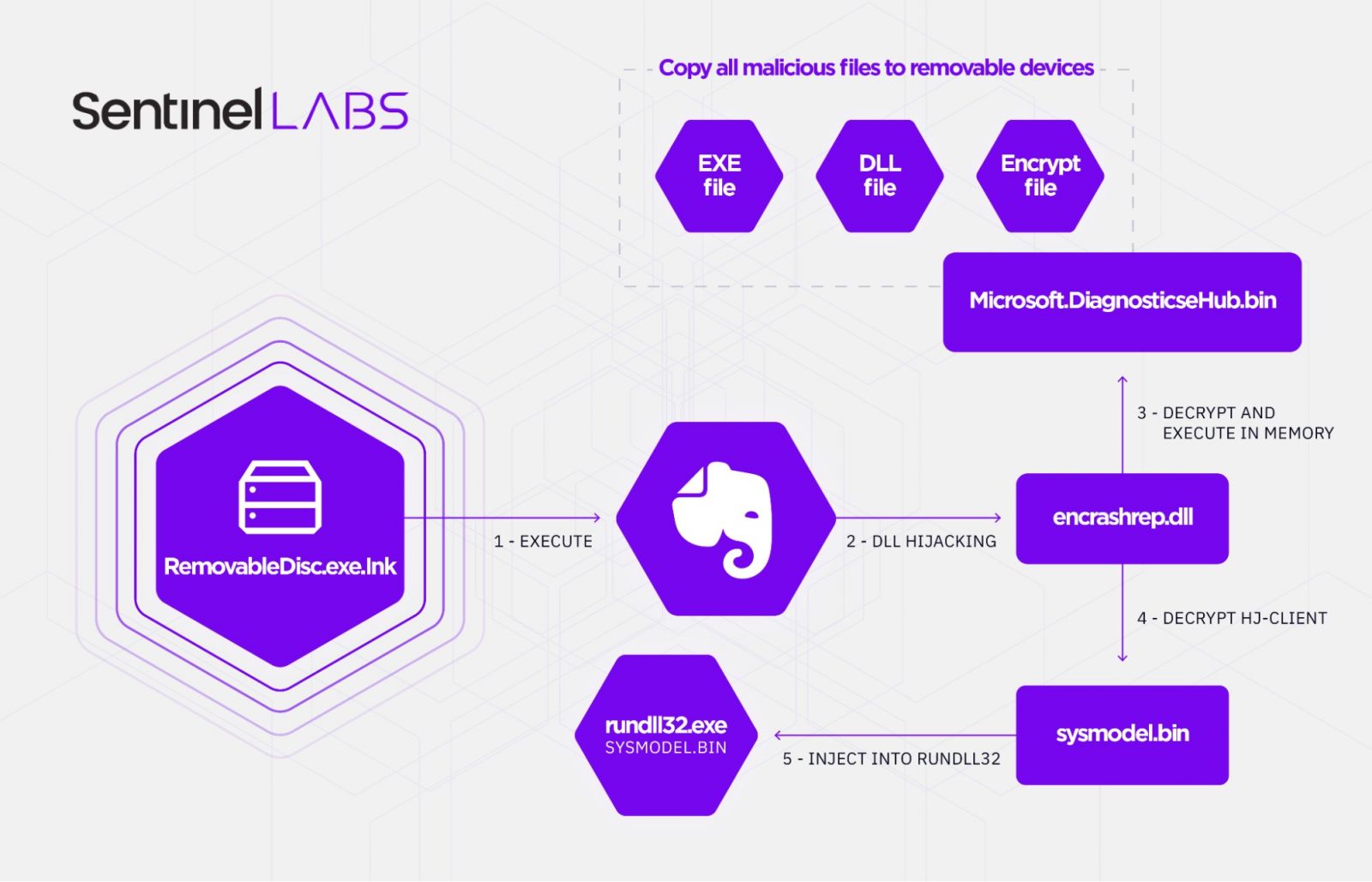

該組織散播惡意軟體大致上有3種管道,分別是透過惡意Word檔案並引誘受害者開啟,進而在受害電腦安裝後門,這些文件檔案誘餌不是與亞太政治時事有關,就是打著色情資訊的名義而來;再者,有些攻擊行動則以冒牌防毒軟體誘騙受害者執行惡意軟體;此外,這些駭客自2018年開始,也透過假的外接裝置讓對方上當,然後在受害電腦上植入惡意軟體。

其中,又以假冒外接裝置的做法引起研究人員關注,這些駭客傳送帶有啟動惡意軟體路徑的捷徑檔案(LNK),但讓它看起來像是外接式裝置的圖示,一旦受害者點選,該LNK檔案將會執行名為「Evernote工具列程式(Evernote Tray Application)」的惡意程式,並在受害電腦重開機後自動載入,一旦偵測到外接式儲存裝置,該惡意軟體將會自我複製來感染其他電腦。研究人員指出,根據他們對該駭客組織的分析,研判很有可能與UNC94、Naikon APT等組織有所關連。

殭屍網路病毒XLoader隱匿C2伺服器難以追蹤

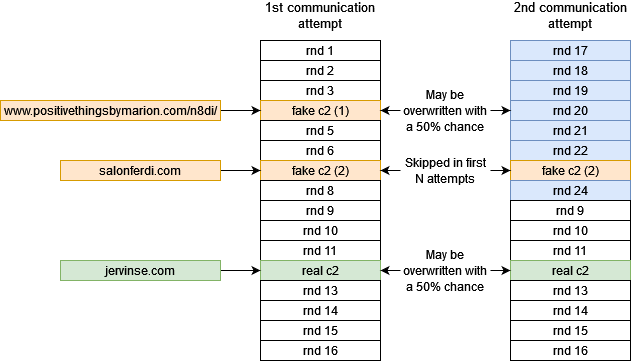

駭客為了防範研究人員追查來源,很可能會試圖隱匿C2伺服器的位址,而近期有人竟採用了更為複雜的方式來混淆視聽。資安業者Check Point揭露殭屍網路病毒XLoader的近期動態,當中駭客使用64個網域名稱,並在連線後隨機從其他16個網域裡,挑選連線的對象。研究人員根據找到的XLoader檔案,至少看到10萬個網域,其中僅有120個網域才是C2伺服器。研究人員指出,新版XLoader會在嘗試與C2中繼站連線的過程中,持續抽換伺服器名單部分內容,而使得他們更難找到真的C2中繼站網域。這樣的情況將使得攻擊來源更加不易追蹤。

駭客為了防範研究人員追查來源,很可能會試圖隱匿C2伺服器的位址,而近期有人竟採用了更為複雜的方式來混淆視聽。資安業者Check Point揭露殭屍網路病毒XLoader的近期動態,當中駭客使用64個網域名稱,並在連線後隨機從其他16個網域裡,挑選連線的對象。研究人員根據找到的XLoader檔案,至少看到10萬個網域,其中僅有120個網域才是C2伺服器。研究人員指出,新版XLoader會在嘗試與C2中繼站連線的過程中,持續抽換伺服器名單部分內容,而使得他們更難找到真的C2中繼站網域。這樣的情況將使得攻擊來源更加不易追蹤。

勒索軟體WannaFriendMe要求受害者從線上遊戲Roblox市集購買解密金鑰

一般的勒索軟體會在加密電腦檔案後,駭客會要求受害者向他們聯繫,支付加密貨幣到特定錢包,但現在出現了新的做法。根據資安新聞網站Bleeping Computer的報導,資安研究團隊MalwareHunterTeam發現了名為WannaFriendMe的勒索軟體,一旦受害者的電腦檔案遭到加密,駭客會要求他們必須先取得線上遊戲Roblox的通行證,然後再購買市集裡的解密金錀Ryuk Decrypter,然後向駭客提供Roblox玩家ID與通行證資料。

一般的勒索軟體會在加密電腦檔案後,駭客會要求受害者向他們聯繫,支付加密貨幣到特定錢包,但現在出現了新的做法。根據資安新聞網站Bleeping Computer的報導,資安研究團隊MalwareHunterTeam發現了名為WannaFriendMe的勒索軟體,一旦受害者的電腦檔案遭到加密,駭客會要求他們必須先取得線上遊戲Roblox的通行證,然後再購買市集裡的解密金錀Ryuk Decrypter,然後向駭客提供Roblox玩家ID與通行證資料。

研究人員分析該勒索軟體後發現,WannaFriendMe其實是Chaos的變種,但加密檔案後會將副檔名改為Ryuk,讓受害者誤以為是遭到勒索軟體Ryuk攻擊。而這不是Chaos變種首度針對遊戲玩家下手──去年10月,有人針對日本Minecraft玩家發動勒索軟體攻擊,且有部分檔案加密後會無法復原。

義大利巴勒莫市營運中斷疑勒索軟體Vice Society所為

義大利南部的巴勒莫市於6月3日遭到網路攻擊,導致該城市的所有服務仍幾乎無法運作,當時外界推測很有可能是勒索軟體攻擊事故,最近有駭客組織承認是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Vice Society將巴勒莫市列為他們的受害者,並揚言若是不付贖金,該組織會於6月12日公布所有竊得的檔案。該新聞網站指出,由於駭客尚未透露竊得的資料有那些,他們很難判斷攻擊巴勒莫市的駭客是否就是Vice Society,也不確定駭客究竟掌握多少資料。

義大利南部的巴勒莫市於6月3日遭到網路攻擊,導致該城市的所有服務仍幾乎無法運作,當時外界推測很有可能是勒索軟體攻擊事故,最近有駭客組織承認是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Vice Society將巴勒莫市列為他們的受害者,並揚言若是不付贖金,該組織會於6月12日公布所有竊得的檔案。該新聞網站指出,由於駭客尚未透露竊得的資料有那些,他們很難判斷攻擊巴勒莫市的駭客是否就是Vice Society,也不確定駭客究竟掌握多少資料。

【其他資安新聞】

印度駭客SideWinder假借VPN客戶端App散布安卓惡意軟體

近期資安日報

【2022年6月9日】 殭屍網路Emotet企圖竊取Chrome用戶的信用卡資料、美國針對中國駭客攻擊網路設備的漏洞提出警告

【2022年6月8日】 駭客組織Black Basta鎖定虛擬化平臺發展勒索軟體、攻擊者利用微軟Office重大漏洞對烏克蘭下手

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10