Accenture

又是駭客發動勒索軟體攻擊並採取雙重勒索的手法!駭客利用Mega雲端硬碟外洩資料,且攻擊者身分卻依舊不明。資安公司Accenture針對勒索軟體Hades公布分析結果,表示他們觀察到該勒索軟體自2020年12月至2021年3月,鎖定至少3家年營收超過10億美元的跨國大型企業發動攻擊,而且這個勒索軟體的攻擊行動似乎才剛開始,Accenture認為,還可能會有更多企業受害。

針對3家受害的企業,Accenture指出他們是美國大型運輸與物流業者、美國大型消費性產品業者,以及跨國製造業者。而其中一個已經曝光的受害企業身分,是2020年12月遭到攻擊的美國物流運輸公司Forward Air,該公司擁有超過4,300名員工,2020年營收近13億美元。

對於Hades入侵受害企業的管道,Accenture指出,最主要的方法是使用合法的帳號與密碼,存取遠端桌面連線(RDP)與虛擬私人網路(VPN)。駭客為了讓Hades能持續留存在受害電腦裡,他們濫用滲透測試工具Cobalt Strike與Empire,並搭配合法帳密,建立相關服務,以及與C&C中繼站連結的管道。不過,駭客究竟如何取得合法帳密?Accenture並未進一步說明。

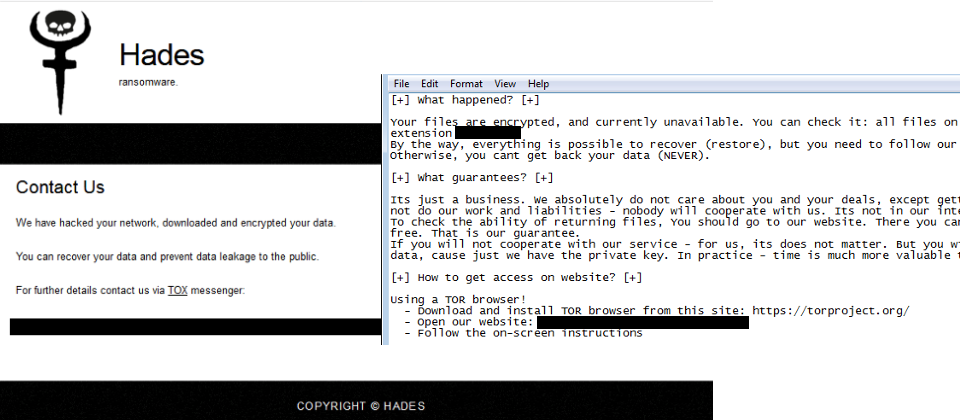

一旦電腦遭到感染,Hades會將自己複製一份到特定資料夾,然後藉由命令提示字元與搭配go參數,來重新啟動這個惡意軟體。接著,Hades再下達徹底刪除自己與複本的命令,並解開Hades的可執行檔案於記憶體內執行,之後,該勒索軟體使用Windows內建工具,刪除陰影複製的備份資料,才開始找尋本機與網路共用的資料夾,加密其中的大多數檔案,被加密的檔案會被竄改副檔名,然後Hades在電腦裡留下勒索訊息,是名為HOW-TO-DECRYPT-[extension].txt的純文字檔案。

攻擊者也在Hades加入多種迴避偵測的機制,來避免觸動資安系統的警報,像是透過批次執行wevtutil.exe,以便持續清除受害電腦的事件記錄,還有竄改群組原則物件(GPO),來停用Windows的事件記錄稽核功能。同時,Hades也具備停用防毒軟體的能力,有時候攻擊者甚至會手動停用端點偵測與回應系統(EDR)的代理程式。

而在植入Hades勒索軟體之前,駭客也不例外地將資料外洩,以便檔案加密後進行雙重勒索。攻擊者使用壓縮軟體7-Zip打包資料後,藉由MEGAsync檔案同步工具,將這些資料傳送到Mega雲端硬碟。

至於使用Hades勒索軟體的攻擊者身分為何?Accenture認為還不明朗。

該公司將Hades與其他勒索軟體比對,他們發現Hades的勒索訊息,與從另一個勒索軟體REvil的訊息內容極為相似,而很有可能是Hades背後的駭客組織,參考REvil的資料製作自己的勒索訊息。但勒索軟體駭客參考不同組織的工具,來組成自己的勒索訊息可說是相當常見,因此這樣的理由不足以認定Hades是REvil駭客組織使用的勒索軟體。

再者,Accenture也提及程式碼層面的相似之處。他們引用另一家資安公司CrowdStrike的分析結果,發現Hades與WastedLocker相似度極高,而推斷可能與Evil Corp有所關連。然而勒索軟體駭客修改他人工具的情況,也是時有所聞,這樣的證據是否足以認定Hades就是出自Evil Corp之手?Accenture認為,顯然有待進一步的調查。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06