資安業者OX Security指出,Chrome線上應用程式商店出現兩款惡意擴充套件,會將使用者在ChatGPT與DeepSeek的對話內容連同瀏覽資料外傳至攻擊者控制的伺服器。兩個套件在商店頁面分別顯示約60萬與30萬名使用者,合計超過90萬。研究人員另指出,其中一款曾帶有Chrome線上應用程式商店的精選徽章,增加其在搜尋結果與推薦位置的曝光機會。

遭研究人員點名的兩款擴充套件分別為Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI,以及AI Sidebar with Deepseek, ChatGPT, Claude and more。這兩款套件在商店頁面主打可在瀏覽器內提供AI側邊欄,讓使用者在任何網頁上直接呼叫ChatGPT、DeepSeek等模型進行對話與輔助寫作、摘要等工作。

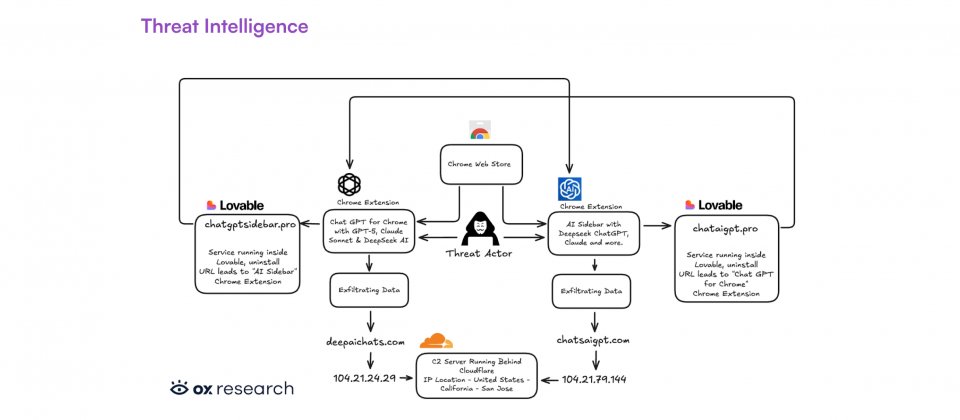

研究人員指出,攻擊者正是利用這類看似便利的AI側邊欄功能作為包裝,仿冒Aitopia的合法AI側邊欄擴充套件外觀與描述,讓套件看似可正常使用以降低戒心,並在背景蒐集及外傳資料。而且攻擊者利用AI驅動的網頁開發平臺Lovable架設隱私政策與解除安裝導流等頁面,增加追查來源的難度。

雖然套件名稱與介面宣稱支援包括Claude等多個模型服務,但研究人員在這次分析中,主要確認遭外傳的是使用者在ChatGPT與DeepSeek的對話內容,以及瀏覽分頁網址等資料。

這兩款擴充功能除了會外傳使用者的AI對話內容,還同時蒐集所有Chrome分頁的完整網址,並以約每30分鐘一次的頻率彙整後批次送往攻擊者控制的伺服器。由於網址往往包含搜尋關鍵字與各種參數,一旦外洩,攻擊者就可能據此拼湊出使用者的瀏覽輪廓與工作情境。惡意程式會以蒐集匿名分析資料為由引導使用者同意,但實際外傳的是完整對話內容與瀏覽資訊。

研究人員已於2025年12月29日向Google通報,並在12月30日收到回覆稱案件正在審查。研究人員建議已安裝者盡速移除相關擴充套件,並回溯近期在ChatGPT或DeepSeek輸入過的敏感內容,視情況更新可能暴露的帳號憑證與存取金鑰。組織端則可將瀏覽器擴充套件納入資安稽核與白名單管理,並以權限需求與資料處理揭露作為基本檢核點,避免僅因商店排名或標章而放寬安裝門檻。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06