Gilles Lionel

針對網域控制器(DC)的弱點,一年前有Zerologon(CVE-2020-1472),一旦攻擊者對於存在此漏洞的網域控制器建立TCP連線,就能在無需帳密的情況下,取得AD管理員的權限,進而控制整個網域。而最近有資安研究員發現另一個可掌控DC的漏洞PetitPotam,影響Windows Server 2008以後的伺服器作業系統,微軟隨後也發布公告,並提出緩解措施,但還沒有修補程式。

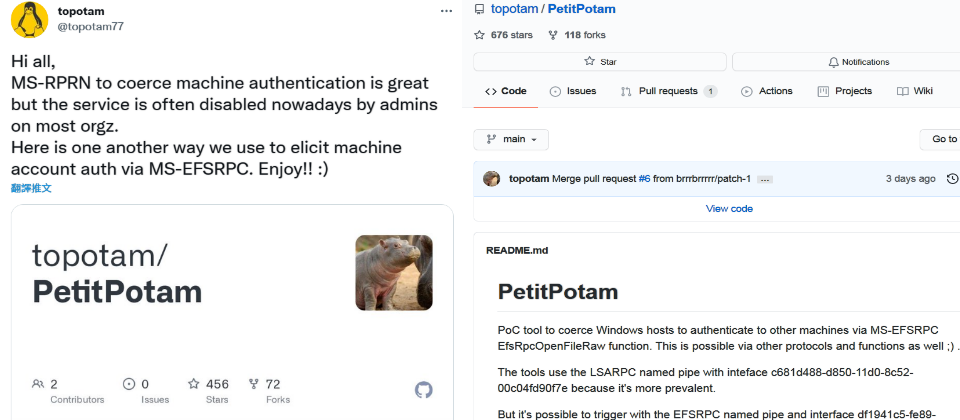

這個漏洞最早是法國資安研究員Gilles Lionel所揭露,與遠端檔案系統加密(Encrypting File System Remote,EFSRPC)協定遭到濫用有關,攻擊者一旦運用PetitPotam,就能夠藉著EFSRPC通訊協定,發動NT LAN Manager(NTLM)中繼攻擊,強制網域控制器或其他Windows電腦,向惡意伺服器執行NTLM驗證,攻擊者便能從中竊取密碼雜湊值,冒用向惡意伺服器驗證的使用者與裝置身分,進而控制整個AD網域。Gilles Lionel也提供了概念性驗證(PoC)攻擊程式,並強調光是關閉EFSRPC,還是無法緩解PetitPotam所帶來的風險。

Hi all,

MS-RPRN to coerce machine authentication is great but the service is often disabled nowadays by admins on most orgz.

Here is one another way we use to elicit machine account auth via MS-EFSRPC. Enjoy!! :)https://t.co/AGiS4f6yt8— topotam (@topotam77) July 18, 2021

針對PetitPotam,微軟也於7月28日提出緩解措施(KB5005413),建議企業應啟用身分驗證的延伸保護措施(Extended Protection for Authentication,EPA),並停用Active Directory憑證服務(AD CS)伺服器的HTTP連線存取能力。除上述措施,該公司認為,企業也應該考慮停用NTLM身分驗證機制。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09