近日資安業者揭露Emotet惡意程式出現新的散布手法,值得關注的是,這反映出先前微軟預設關閉Office文件的VBA巨集的作法,可能已使Emotet不易利用此管道來突破入侵,因此Emotet駭客正嘗試改變擴散策略與攻擊手法。

近年來,已經有多家資安業者紛紛指出,曾在2021年初被掃蕩、蟄伏近10個月的殭屍網路Emotet,去年11月開始復出,並頻頻出現新的活動,Check Point指出,2022年第一季全球最流行的惡意程式,又是Emotet。到了4月中旬,Proofpoint發現Emotet特殊的活動跡象。

新手法!利用雲端空間夾帶惡意Excel外掛元件XLL檔

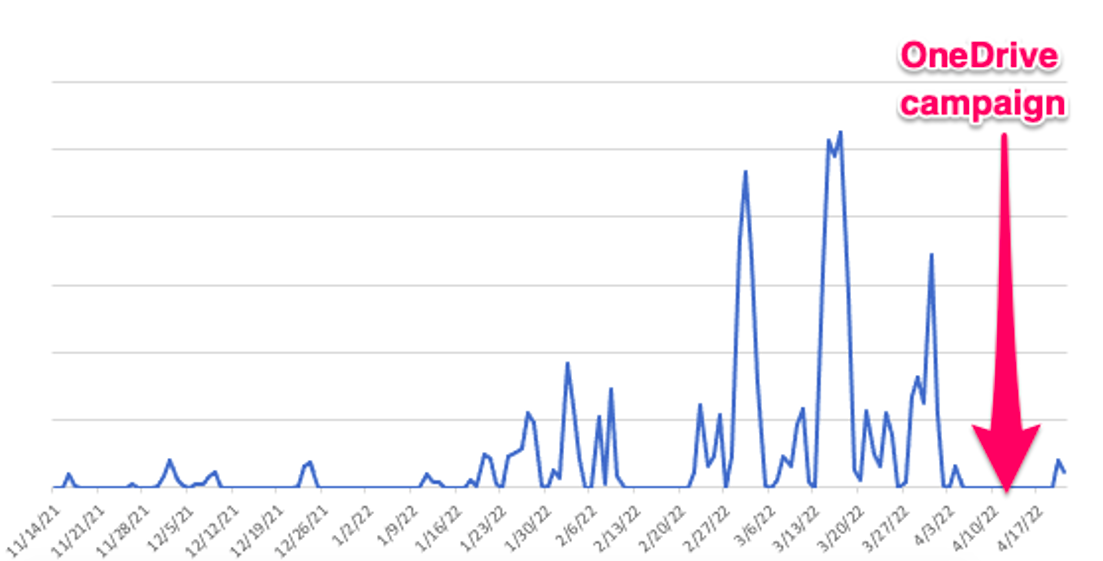

在4月4日到19日,Proofpoint發現Emotet出現小型攻擊活動,而在這段期間的之前與之後,Eomtet都是採典型的大規模攻擊。Proofpoint表示,這代表Emotet可能正在測試新的戰術流程(TTP),等到日後,再用於更大規模的攻擊活動。

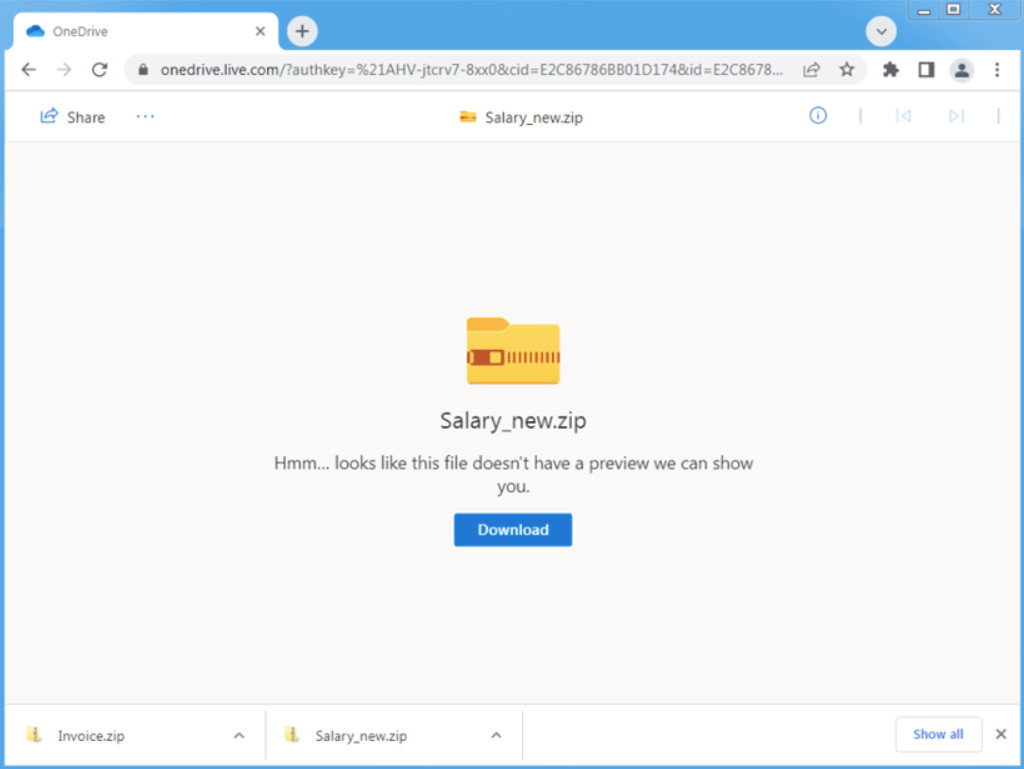

在這波攻擊活動寄出的網路釣魚郵件,其主旨僅有如「Salary」這樣簡單的關鍵字,內文則包含吸引用戶點選的OneDrive雲端硬碟服務檔案下載連結,若點選,會下載Salary_new.zip的壓縮檔,該檔包含數個Excel外掛元件檔案(XLL檔),也以「salary」或「bonus」等為檔名。一旦收件者執行這些檔案,此時就會在受害電腦下載並執行Emotet。

根據資安業者Proofpoint的觀察,Emotet駭客在4月4日到19日,突然不再發送大規模釣魚郵件,而是採取小規模的活動,當中利用OneDrive連結引誘用戶下載ZIP壓縮檔,並包含數個具惡意的Excel外掛元件檔案(XLL檔)。圖片來源/Proofpoint

與過去散布Emotet的型態相比,Proofpoint指出有3個主要差異。

例如,之前TA542駭客組織都是一次散布數萬封,甚至上百萬封釣魚郵件,同時攻擊眾多使用者,然而這波攻擊活動卻只寄出少量的釣魚郵件,攻擊的使用者數量較少。

而以OneDrive連結誘使用戶下載的手法來看,也不同於過去,先前駭客大多以郵件附檔包含Office文件(Word或Excel)的方式,來進行散播。

在檔案類型上,過去駭客常以包含VBA或XL4巨集的Office檔案,來散布Emotet,現在卻改用XLL檔案格式。而所謂的XLL檔,其實是Excel的動態連結函式檔(DLL)的一種,旨在強化Excel的功能。

儘管現在Emotet攻擊活動出現很大的轉變,但Proofpoint也明確指出,這並非其他駭客團體所為,這是因為,TA542駭客組織自2014年後,就控制Emotet使用的網路基礎架構,也未曾租給其他駭客組織。

而目前之所以出現這樣最新的轉變,研究人員表示,這也反映微軟防止駭客用來散布惡意程式的作法,包括於今年1月關閉XL4/XLM巨集,以及在2月預設關閉5款Office應用程式的VBA巨集,讓駭客不再使用巨集的散布手法,並迫使駭客轉向利用其他手法。換言之,微軟強化安全而關閉VBA、XL4/XLM巨集,確實帶來一定效果,但同時間也促使駭客在攻擊手法及策略上的演進。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06