去年4月,LINE與趨勢科技提出警告,呼籲臺灣用戶提高警覺,有人架設假網站聲稱提供電腦版LINE安裝程式,一旦不慎安裝,電腦就可能被植入惡意軟體,當時趨勢科技認為,這波攻擊行動疑似主要針對臺灣而來,如今這種冒牌LINE安裝程式的攻擊活動有擴大的趨勢,攻擊者也對簡體中文用戶下手。

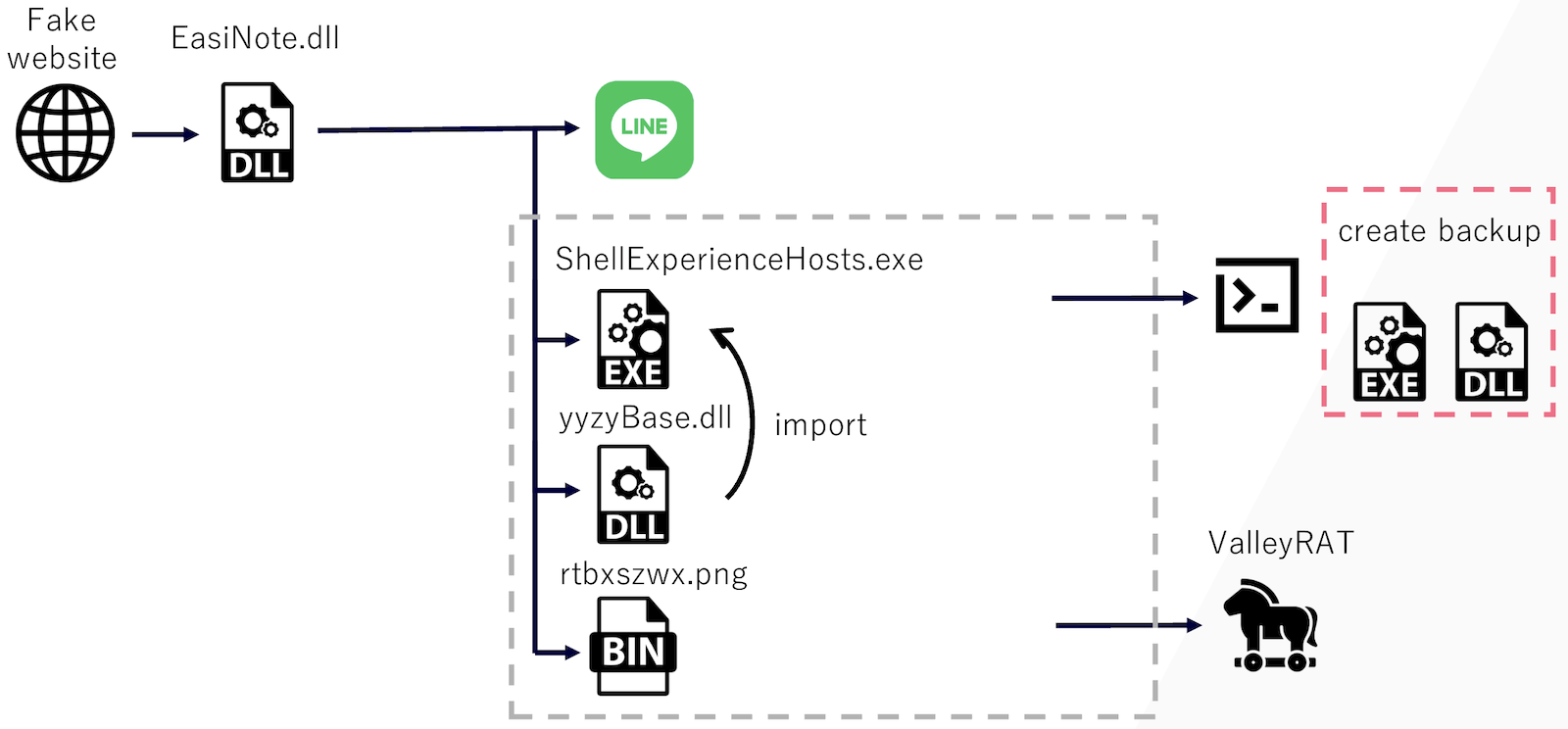

資安公司Cybereason近日提出警告,他們從去年初開始,注意到冒充應用程式安裝檔的惡意軟體活動有所增加,其中一種就是偽裝成LINE的安裝程式,駭客針對簡體中文用戶,利用XML工作排程設定檔及PowerShell指令碼,以便使其能於受害電腦持續活動,而攻擊者最終執行的惡意軟體是ValleyRAT(Winos 4.0),過程中攻擊者會建立受害電腦與位於香港的伺服器連線。根據駭客使用的惡意軟體,他們研判攻擊者是中國APT駭客組織Silver Fox。對此,我們也向LINE詢問此事,他們表示母公司LY Corporation已得知近期的惡意軟體散布事件,該公司資安團隊正進行嚴密監控,已採取必要因應措施,並呼籲用戶從正式管道下載應用程式。

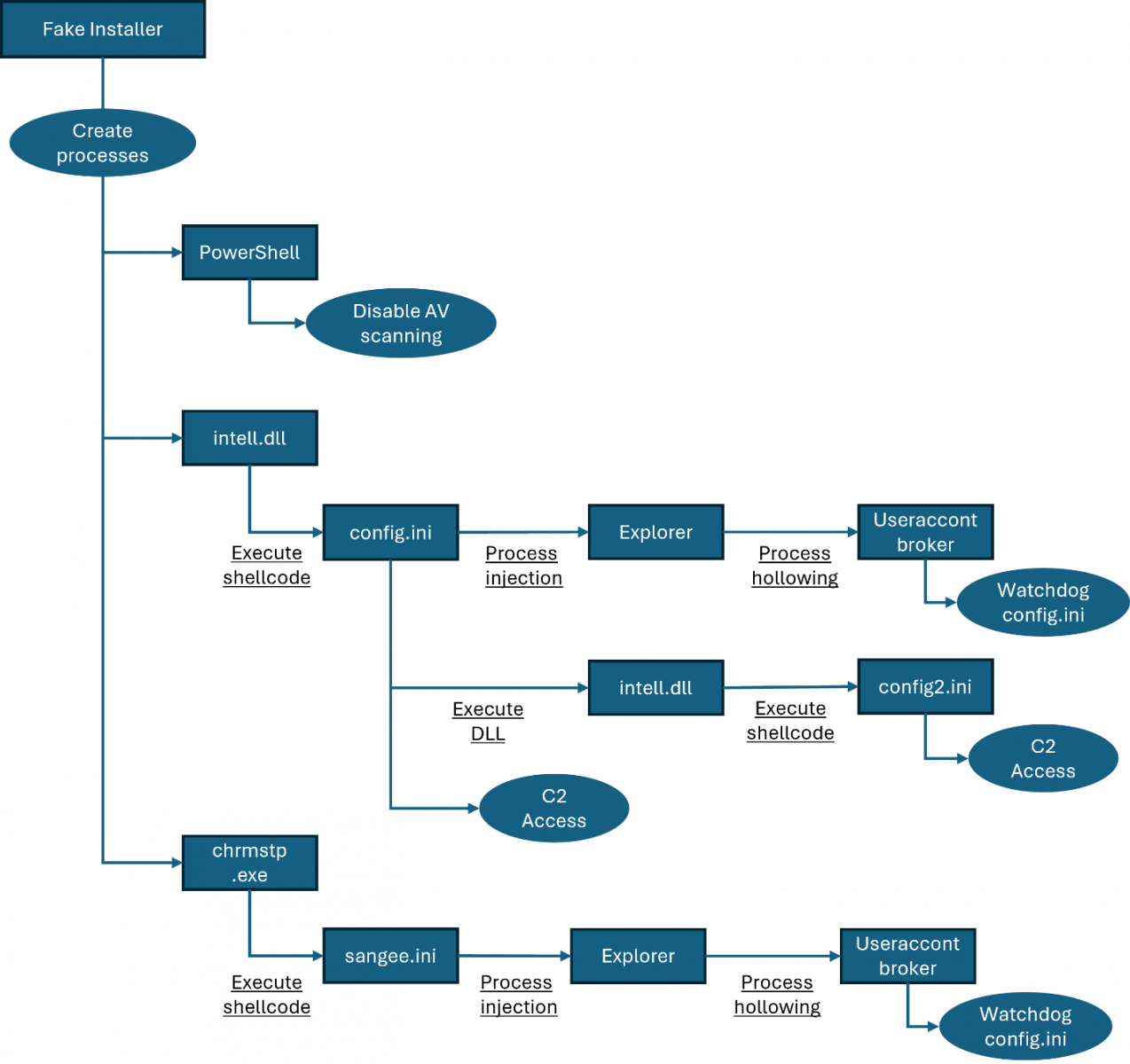

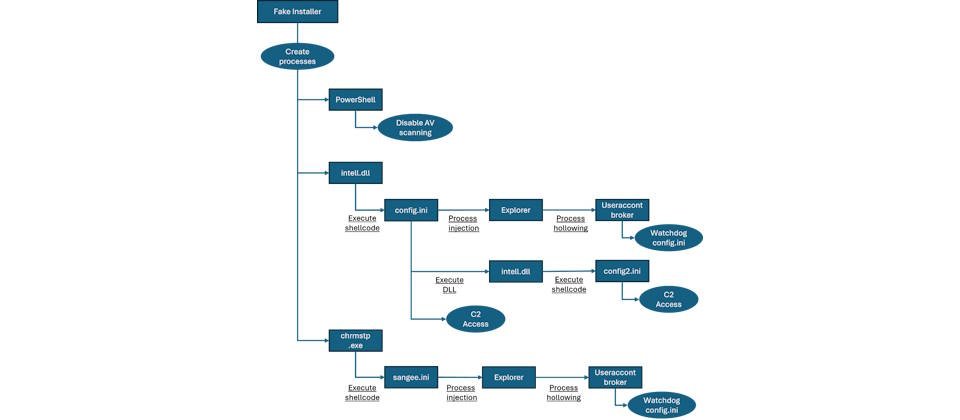

關於這波Silver Fox發動的ValleyRAT惡意軟體攻擊,Cybereason揭露調查的過程,他們先取得駭客散布的LINE安裝程式,此為NSIS安裝程式製作工具打造而成,一旦執行,就會觸發3組處理程序的執行:PowerShell、rundll32.exe,以及chrmstp.exe(編按:雖然Cybereason並未進一步說明,但根據這的確是Chrome安裝程式的檔名,目的顯然是為了造成混淆)。

其中,PowerShell被用於執行1組規避Windows內建防毒軟體偵測的命令,將電腦的絕大部分磁碟列入Microsoft Defender排除掃描的區域;rundll32.exe被用來載入惡意DLL檔intel.dll,此DLL檔案將讀取檔名為config.ini與config2.ini的Shellcode,並從C2伺服器下載二進位檔案並執行;第三個檔案chrmstp.exe的行為與intel.dll類似,它從另一個檔案Sangee.ini載入Shellcode,這些作案工具最終於受害電腦植入ValleyRAT。

值得留意的是,雖然駭客已執行PowerShell設置Microsoft Defender允許清單,不過config.ini也具備相同的功能,而且還會檢查受害電腦是否存在360安全衛士的元件360tray.exe、ZhuDongFangYu.exe,而這是佐證駭客鎖定中國使用者的跡象。

另一個名為config2.ini的Shellcode,會以每15秒一次的頻率,檢查受害電腦是否執行Telegram或WhatsApp。最終惡意程式會透過Windows特定的API,將自己注入指定的Windows檔案總管(File Explorer)處理程序,過程裡運用名為PoolParty Variant 7的手法進行。最終惡意軟體使用標準的Winsock功能函式,連線C2伺服器並下載檔案ValleyRAT。

究竟駭客如何接觸受害者?Cybereason並未說明,不過根據去年6月LY Corporation公布的調查報告,駭客疑似透過搜尋引擎最佳化中毒(SEO Poisoning)來達到目的。

去年4月趨勢科技警告臺灣用戶,若是透過Google搜尋關鍵字(如:電腦版LINE),就有可能接觸到散布木馬程式的冒牌網站,並面臨個資外洩或是裝置接管的情況;LINE也提出警告,他們指出駭客製作的假網站外觀與正牌非常相似,甚至會張貼看起來很貼心的文章引誘用戶上當,但若是下載安裝,電腦就可能被植入勒索軟體。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05