知名開源記事本軟體Notepad++的軟體更新疑似遭駭,相關事故最早可追溯到2025年6月,Notepad++開發團隊會同資安專家及前主機代管廠商展開調查,公布整起事故發生的過程,並指出僅有特定目標用戶被導向攻擊者控制的惡意更新伺服器,現在有資安公司揭露更多資訊。

資安公司Rapid7指出,這波攻擊行動是外號為Lotus Blossom、Billbug、Thrip的中國APT駭客組織所為,他們事先入侵Notepad++的基礎設施,最終目的是散布後門程式Chrysalis,過程中運用多個惡意程式載入工具,避免被資安系統或使用者察覺,其中一個檔名為ConsoleApplication2.exe的工具相當特別,駭客導入了微軟的程式碼保護框架Warbird,藉此隱藏Shellcode的執行。值得留意的是,根據遙測資料,臺灣有使用者遭到鎖定,日本和中國也出現Chrysalis的蹤跡。

針對駭客攻擊的初始存取管道,Rapid7指出就是濫用Notepad++的基礎設施,駭客先後執行Notepad++主程式與更新公用元件GUP.exe,然後從95.179.213[.]0下載可疑檔案update.exe。此執行檔為採用軟體安裝程式製作工具NSIS打造的,而NSIS也是中國國家級駭客經常用來傳遞初期有效酬載的工具。

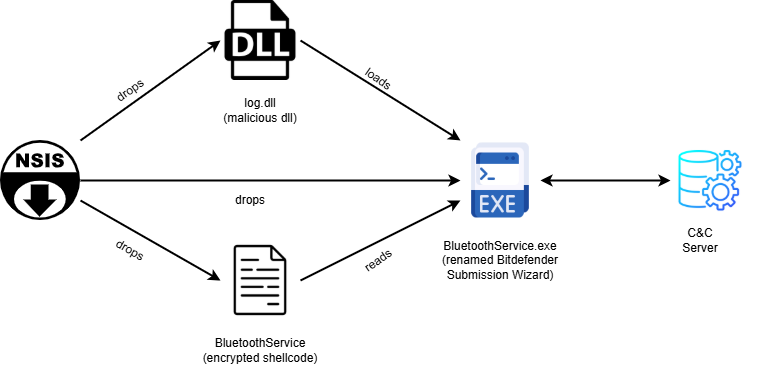

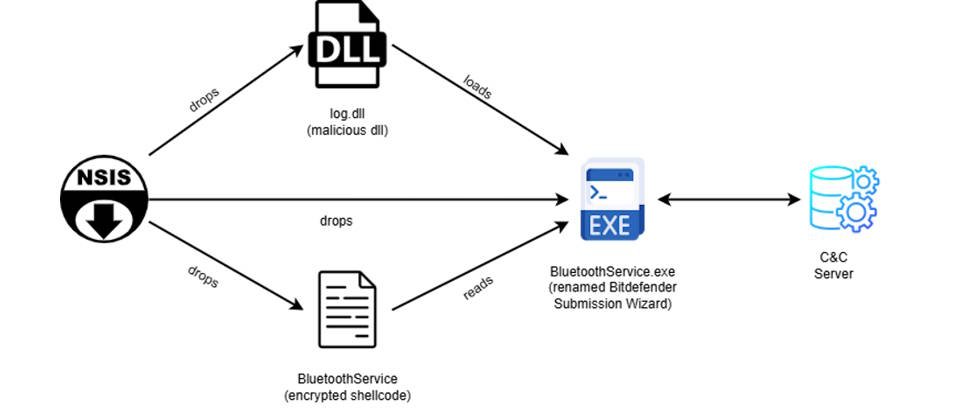

此安裝檔案內含NSIS安裝指令碼(NSI檔)、Bitdefender惡意檔案提交工具(被重命名為BluetoothService.exe)、經加密處理的Shellcode(即Chrysalis),以及惡意DLL檔案log.dll。駭客透過DLL側載手法,利用BluetoothService.exe載入log.dll,並呼叫此DLL檔的功能函數LogInit和LogWrite,將Shellcode載入特定處理程序使用的記憶體,然後進行解密與執行。附帶一提的是,駭客為了減少被防毒軟體或資安系統偵測到的機率,他們在log.dll實作了API雜湊子程序(API hashing subroutine),目的是在執行的過程裡僅解析必要的API,避免產生不必要的雜訊。

針對後門程式Chrysalis的功能,一旦受害電腦感染後,此後門便會收集系統資訊,經RC4加密處理後傳送到C2。駭客刻意將C2的網址模仿中國AI模型DeepSeek的API型式,並將連線發出的使用者代理字串(User Agent)偽裝成Chrome,意圖偽裝成一般正常的網路連線行為。此後門程式至少提供16種命令,像是將檔案寫入磁碟、傳輸資料、列出檔案資訊,以及從C2取得檔案等。

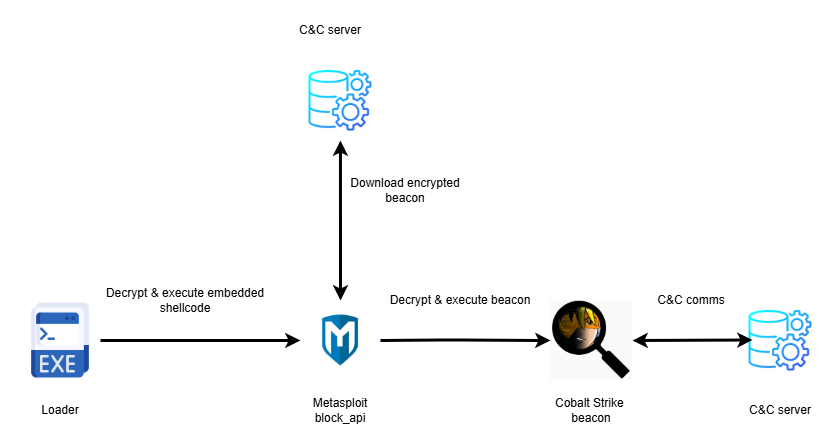

在後門程式之外,Rapid7也發現駭客濫用多種滲透測試工具的現象,除了攻擊者常用的Cobalt Strike,Lotus Blossom也使用了Metasploit。針對本次調查結果,Rapid7認為,這代表該駭客組織正在因應現在的資安防護技術,積極調整攻擊手法及流程。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-03

2026-02-02

2026-02-01