TP-Link本周發布安全更新,修補受歡迎的家用Wi-Fi無線路由器Archer BE230多達10項的高風險OS指令注入漏洞。

本周修補的漏洞為存在TP-Link路由器作業系統的經驗證OS指令注入漏洞,影響Archer BE230 v1.2。Archer BE230為很受歡迎的家用Wi-Fi 7雙頻路由器,臺灣亦有銷售。

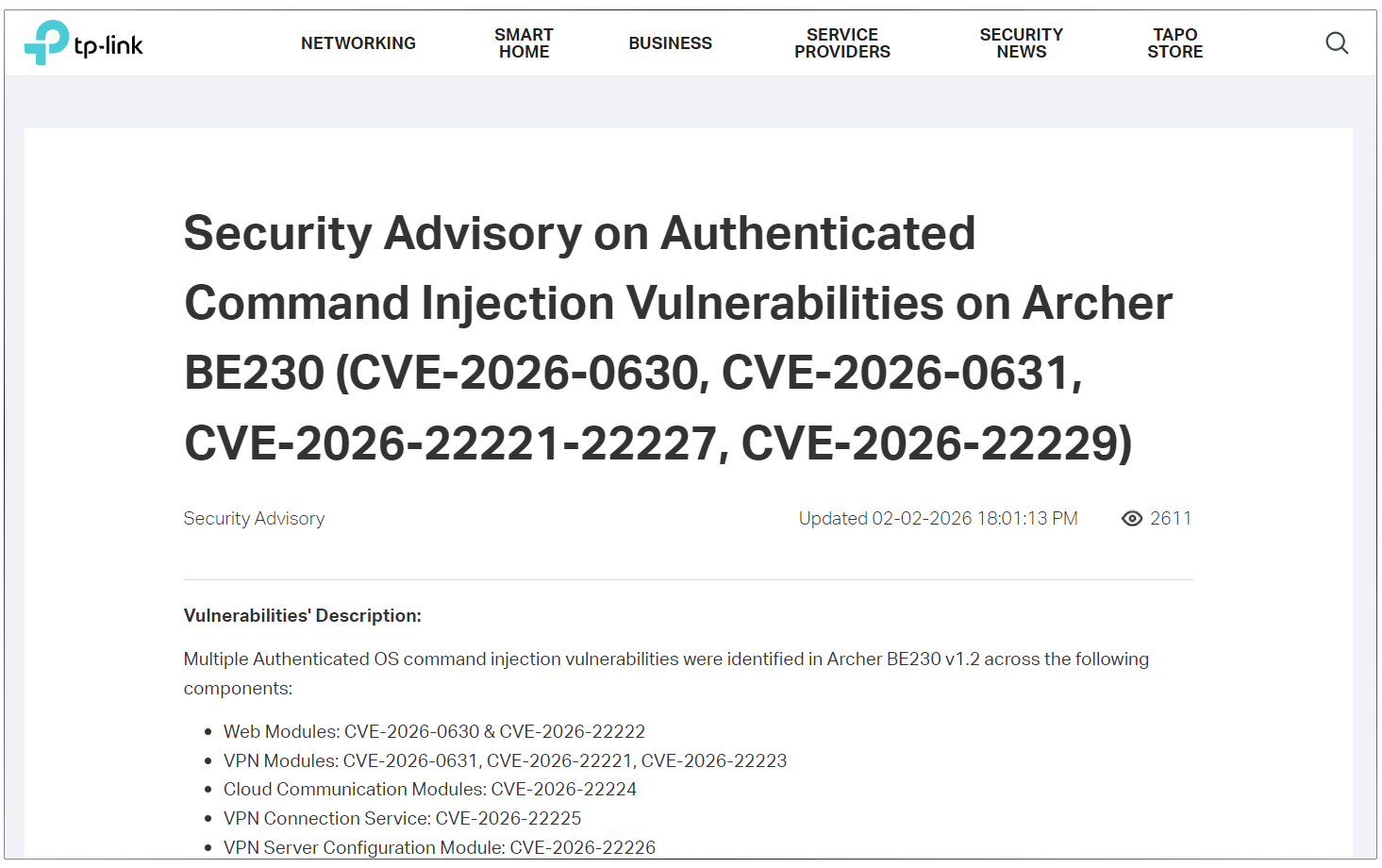

這10項漏洞涵括Archer BE230 v1.2的多個模組,是由代號jro、caprinuxx和sunshinefactory外部研究人員通報。其中包含網頁模組(CVE-2026-22222、CVE-2026-0630)、VPN模組(CVE-2026-22223、CVE-2026-0631)、雲端通訊模組(CVE-2026-22224)、VPN連結服務(CVE-2026-22225)、VPN伺服器配置模組(CVE-2026-22226)、配置備份回復功能(CVE-2026-22227)、以及VPN用戶端配置檔(CVE-2026-22229)。

這10個漏洞是出於TP-Link管理介面或特定模組未對輸入進行充分檢查,使得經過驗證的攻擊者得以從Web、VPN或雲端通訊介面等注入並執行系統指令。攻擊者需要先通過管理員身分驗證,但CVE-2026-22229即使沒有物理鄰近(透過匯入變造的VPN用戶端配置檔到Archer BE230)也可能被濫用。

成功濫用者可取得TP-Link Archer BE230裝置的完整管理控制權,導致多種嚴重後果包括破壞配置完整性、網路安全及服務可用性。除了CVE-2026-22229的CVSS 4.0風險值為8.6,其餘皆為8.5。

TP-Link已經釋出BE230韌體1.2.4版解決漏洞。廠商強烈建議使用者儘速從官網安裝最新版韌體。TP-Link未說明是否有被濫用的情形。

資安媒體則建議管理員執行強密碼、關閉非必要的遠端管理存取,以及定期更新韌體以確保安全。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-04