開源工作流程自動化工具n8n的開發工程團隊於去年12月19日公告,他們在1.120.4、1.121.1,以及1.122.0版更新當中,修補重大層級的遠端程式碼執行(RCE)漏洞CVE-2025-68613,此漏洞出現於工作流程的表達式評估系統,CVSS風險評為9.9分(滿分10分),現在有3家資安公司指出,他們發現修補不夠完整的現象,攻擊者有機會繞過修補程式並挾持整個n8n系統。

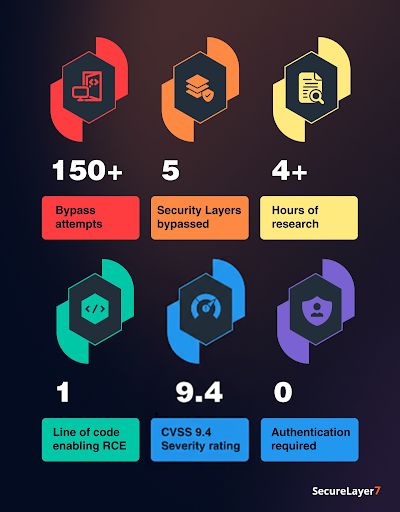

資安公司Pillar Security、SecureLayer7,以及Endor Labs不約而同提出警告,他們在已修補CVE-2025-68613的n8n系統當中,發現新的資安漏洞CVE-2026-25049,攻擊者只要通過身分驗證就能利用。此為表達式逃逸造成的弱點,有可能引發遠端程式碼執行,只要攻擊者擁有建立或修改工作流程的權限,就能藉由濫用工作流程參數建立特定的表達式,而能在n8n主機觸發非預期的系統指令執行,值得留意的是,Pillar Security指出該漏洞的CVSS評分達到10分(4.0版為9.4分),相當危險,對此,n8n開發工程團隊在1月23日推出的1.123.17與2.5.2版完成修補,若是用戶無法及時升級,他們也呼籲採取臨時緩解措施降低風險。

究竟這項漏洞有多危險?Pillar Security強調,攻擊者只要能建立工作流程,他們就可能完全接管整個n8n伺服器。該公司指出,一旦成功利用漏洞,攻擊者不僅能在n8n主機執行任何系統層級的命令,還能讀取包含N8N_ENCRYPTION_KEY在內的所有環境變數,解密所有存放於資料庫的憑證(如:AI的API金鑰、雲端供應商金鑰、資料庫密碼、OAuth權杖等)。此外,攻擊者還能存取檔案系統並讀取敏感組態資料,挾持AI管線、截取提示內容、竄改回應,甚至是將流量重新導向攻擊者控制的端點。假若使用者建置雲端型態的n8n系統,攻擊者可進一步存取內部服務,像是從Kubernetes特定的API入侵內部NPM儲存庫。

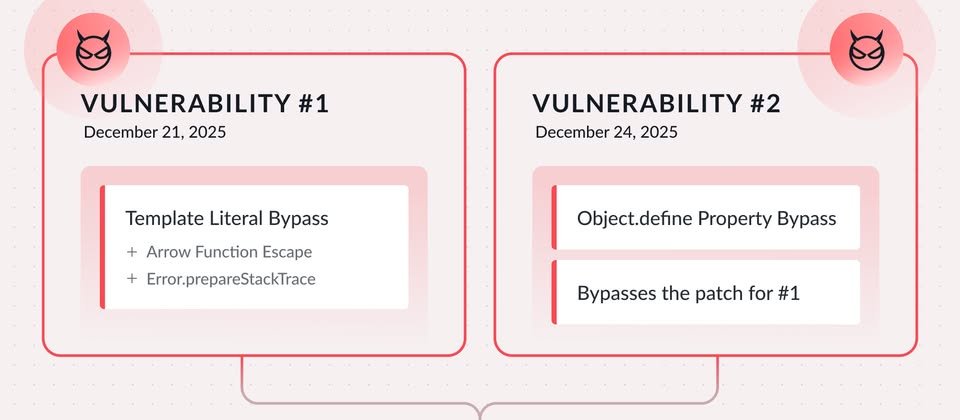

針對CVE-2026-25049發生的原因,Pillar Security表示,源自n8n在評估JavaScript表示式的過程,發現當中使用的沙箱隔離機制存在缺陷。該公司表示他們先找到了範本文字繞過(Template Literal Bypass)的漏洞,此項弱點還疊加了prepareStackTrace,以及Arrow功能等串連而成,能讓攻擊者逃脫特定功能並導致沙箱逃逸,n8n開發工程團隊首度於12月23日試圖修補,但後續發現修補並不完整,於是該團隊在Pillar Security的協助之下,於1月12日發布的2.4.0版本首度完成修補。

SecureLayer7與Endor Labs也對此漏洞提出說明,並提供概念驗證。SecureLayer7指出該漏洞影響範圍遠超出n8n本身,由於n8n常常是企業組織自動化與整合工作流程的核心,開發團隊廣泛用來處理敏感憑證,使這套系統能深入存取內部環境及第三方服務,再者,該平臺也會與企業的資料庫、API,以及核心基礎設施等內部系統連接,一旦攻擊者成功利用這項漏洞,攻擊者不僅能對n8n進行控制,還能轉向與之連線的服務、工具,以及API,使得攻擊面與潛在攻擊範圍大幅擴張。

該公司提及,一旦此漏洞與n8n的webhook功能結合,還會導致問題的嚴重性增加,原因是任何使用者都能建立無需身分驗證的webhook,這代表攻擊者只要利用公開的webhook建立工作流程,並在工作流程的節點加入能用於執行任意程式碼的有效酬載,當工作流程啟動後,webhook就會對整個網際網路進行公開存取。

他們強調找到這項弱點的時間僅有4個多小時,然而這項漏洞攻擊者只需使用一行程式碼,就能發動RCE攻擊,並繞過n8n設下的5層資安防護措施。

Endor Labs表示,此漏洞源自n8n對於工作流程表達式的清理,此清理功能函式當中,認定攻擊者會透過程式碼當中的字串,竊取存取資產的金鑰,這種做法在TypeScript註解裡會正常處理,然而,在執行類型(Type)檢查的過程,卻沒有強制執行相關檢查。攻擊者可透過類型混淆完全繞過清理控制流程,並執行任意程式碼。

該公司特別提及,n8n於2月4日公布的資安漏洞不僅止於CVE-2026-25049,還有其他8個弱點,當中的CVE-2026-25052、CVE-2026-25053、CVE-2026-25056,以及CVE-2026-25115,也都是被評為重大等級的漏洞,因此用戶應儘速套用最新版本緩解。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05

%20(1).png)