賽門鐵克企業部落格

駭客組織使用勒索軟體,鎖定大型企業下手的現象,這2年可說是時有所聞。最近博通(Broadcom)旗下的賽門鐵克,透過部落格揭露一波專門針對美國大型企業勒索軟體攻擊行動,駭客利用的勒索軟體,是5月才被發現的WastedLocker。該公司至少發現31家企業受害,其中包含8間名列財星500大的企業,但滲透的管道,其中竟然包含一般使用者會經常瀏覽的新聞網站。

WastedLocker可說是相當新出現的勒索軟體,最早由英國的資安研究公司NCC Group於5月發現,根據他們的分析,濫用這個勒索軟體的駭客,是惡名昭彰的俄羅斯駭客集團Evil Corp,過去與金融木馬Dridex和另一個勒索軟體BitPaymer有關。

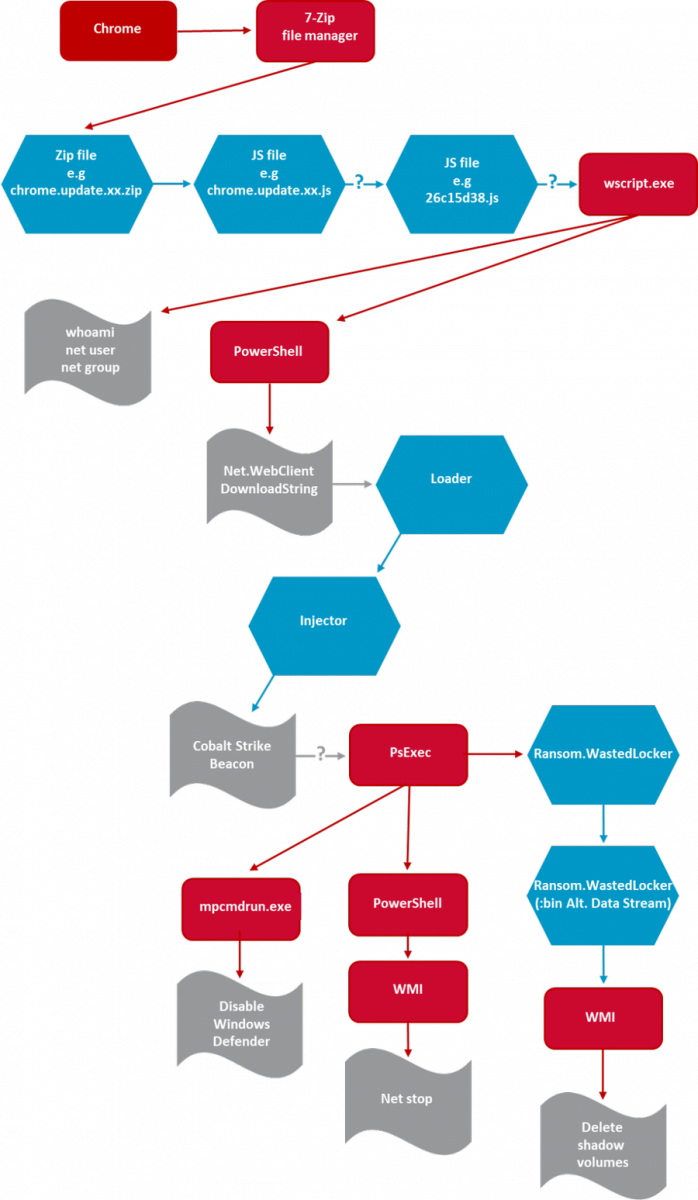

賽門鐵克指出,6月針對美國大型企業發動的攻擊,是由Evil Corp所為。駭客一開始是透過名為SocGholish的惡意JavaScript框架,偽裝成軟體更新工具的方式,藉由至少150個被駭的合法網站散布。一旦駭客能夠存取受害企業的網路,他們便會使用滲透測試工具Cobalt Strike,再搭配一連串的合法工具就地取材,來竊取帳號密碼、提升權限,以及在企業網路裡移動,最後將WastedLocker植入受害企業的電腦裡,把檔案加密。

為什麼受害企業的電腦會執行到SocGholish?其中有一個可能性是許多合法的網站被入侵。因為,根據賽門鐵克的調查,隸屬同一個集團的多個美國新聞網站,都被SocGholish入侵。他們表示,如果是已經被Evil Corp鎖定的公司行號,那麼他們的員工瀏覽已經被駭的網站,就可能導致所屬的公司受到WastedLocker攻擊。而他們也進行通報,現在這些新聞網站已經移除了相關的惡意程式碼。不過,賽門鐵克對於被駭的合法網站,沒有揭露更多資訊。

大肆濫用電腦內的合法工具,也是這波攻擊手法的特別之處。Evil Corp不只利用PowerShell下載啟動器(Loader),也使用Windows內建的軟體授權工具(SLUI.EXE),來提升權限,而對於遠端執行命令的部分,他們是運用了Windows Management Instrumentation Command-Line Utility(WMIC.EXE)。

至於向大量電腦植入WastedLocker的管道,駭客則是透過許多企業IT人員會使用的PsExec工具來執行,而他們也透過這個工具,來干擾受害電腦內建的防毒軟體Microsoft Defender運作,包含停用掃描下載的檔案,還有清除已經安裝的特徵碼,甚至會停用防毒軟體的即時監控功能。

賽門鐵克將他們發現WastedLocker攻擊的過程,製作成流程圖,攻擊手法濫用了許多電腦現成的合法程式(紅色圖示)。不過,在最初這隻惡意程式感染瀏覽器與解壓縮軟體的部分,賽門鐵克雖然在圖解時提到Chrome和7-Zip,但若是受害者電腦採用其他軟體是否也會受影響,並未進一步說明。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02