資安

資安周報

CloudFlare | 當機事故 | 全球服務中斷 | 韓國國家資料中心大火 | AWS | 大當機

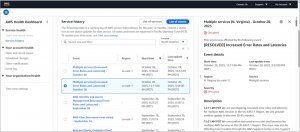

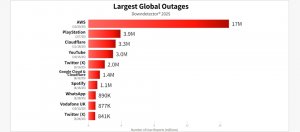

【釐清事故經過與原因,理解不同服務平臺潛在風險】全面檢視2025全球10大IT當機事件(上)

2026-01-23

IT服務事故 | WhatsApp | 服務當機 | Spotify | 音樂串流服務 | Google Cloud | 雲端服務中斷 | 當機事故 | PlayStation Network | Youtube | 服務中斷 | X | Twitter | 大規模服務中斷 | CloudFlare | 全球服務中斷 | 韓國國家資料中心大火 | AWS | 大當機

【重新審視雲端服務的當機風險】盤點2025全球IT服務大當機事件

2026-01-23

2026-01-23

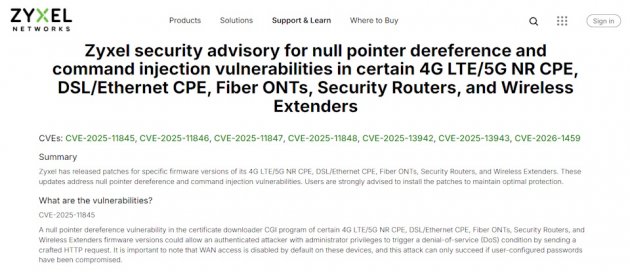

Fortinet | CVE-2025-59718 | CVE-2025-59719

Fortinet SSO登入漏洞再現濫用活動 FortiGate遭變更組態

2026-01-23

LiteSSL | ACME | DNS-01 | TrustAsia

憑證機構LiteSSL遭揭ACME驗證資料重用漏洞,官方稱已撤銷143張憑證

2026-01-23

【資安日報】1月22日,駭客冒充員工對IT服務臺發動社交工程攻擊,轉走員工薪資

2026-01-22

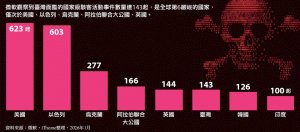

臺灣面臨的國家級駭客活動事件數量居全球第6,IT產業是中國駭客主要目標

2026-01-22

微軟 | 數位防禦報告 | 社交工程 | 網釣攻擊 | 語音詐騙 | Deepfake | 網域冒充 | Domain Impersonation | AI資安 | 品牌信譽保護 | Brand Protection | 冒名詐騙 | 釣魚網站

微軟揭露21種傳統攻擊手法因AI進化,網域冒充問題加劇需正視

2026-01-22

LastPass用戶遭鎖定,駭客假借維護通知要求用戶限時備份密碼保險庫,企圖騙取主密碼

2026-01-22

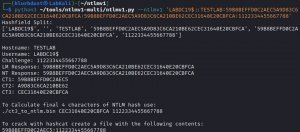

NTLMv1 | Net-NTLMv1 | 彩虹表

為加速NTLMv1棄用,Mandiant公布Net-NTLMv1彩虹表

2026-01-22

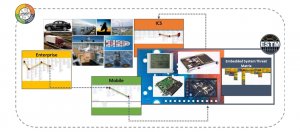

MITRE | Embedded Systems Threat Matrix | 嵌入式系統 | ATT&CK | 關鍵基礎設施

2026-01-22

思科 | 安全更新 | 思科整合通訊管理 | Unified Communications Manager | Unified CM | CUCM | WebEx

思科修補整合通訊管理平臺Unified CM、Webex產品可允許任意指令執行的零時差漏洞

2026-01-22

勒索軟體 | Everest | 資料外洩 | 供應鏈資安 | 麥當勞 | UnderArmour

勒索軟體Everest聲稱入侵印度麥當勞,先前曾公布近7,300萬筆Under Armour客戶資料

2026-01-22